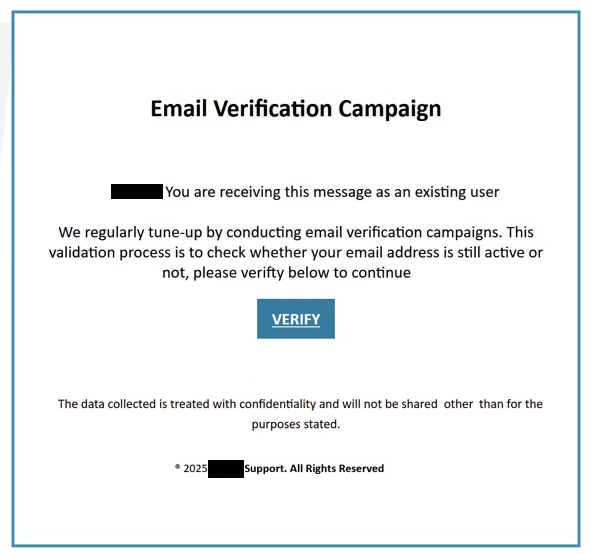

Die “” E-Mail ist Teil einer Phishing-Kampagne Email Verification Campaign , die sich gegen die E-Mail-Zugangsdaten der Nutzer richtet. Die E-Mail behauptet, dass die E-Mail-Konten der Nutzer eine Verifizierung benötigen, um aktiv zu bleiben. Die Nachricht wird als routinemäßige administrative Anfrage angezeigt und scheint vom E-Mail-Dienstanbieter zu stammen. Das Ziel ist es, Empfänger auf eine Phishing-Website zu verweisen, auf der Angreifer Anmeldedaten sammeln. Die E-Mail-Struktur ist einfach, was die Fähigkeit erhöht, sich in den regulären Posteingangsverkehr einzufügen und Misstrauen weniger vorsichtiger Nutzer zu vermeiden. Diese Eigenschaften machen die Kampagne effektiv und anpassungsfähig in verschiedenen Regionen und Nutzergruppen.

Die E-Mail enthält eine kurze Einleitung, eine kurze Erklärung, dass eine Verifizierung erforderlich ist, und einen Aktionsbutton. Das Design verwendet ein einfaches Layout, das Standard-Service-Benachrichtigungen ähnelt. Es gibt keine Hinweise auf spezifische Kontodetails, und der Inhalt basiert auf generischer Sprache, die auf jeden Nutzer zutreffen könnte. Das Fehlen personalisierter Identifikatoren ist eines der stärksten Hinweise darauf, dass die E-Mail nicht vom E-Mail-Anbieter stammt. Die E-Mail enthält keine legitimen Kontaktinformationen oder Links zu offiziellen Support-Seiten.

Der Verifizierungsbutton führt zu einer Website, die das Erscheinungsbild einer echten Login-Seite für ein E-Mail-Konto kopiert. Die Seite enthält ein Anmeldefenster, ein einfaches Logo und minimalen unterstützenden Text. Diese Elemente sind so angeordnet, dass sie dem entspricht, was viele Nutzer von einem routinemäßigen Anmeldebildschirm erwarten. Sobald der Empfänger seine E-Mail-Adresse und sein Passwort eingibt, werden die Informationen direkt von den Betreibern der Phishing-Kampagne erfasst. Es gibt keinen Authentifizierungsprozess außer den gefälschten Eingabefeldern. Das Eingeben von Zugangsdaten auf der Seite verschafft den Betreibern vollen Zugriff auf den Posteingang des Opfers.

Wenn Angreifer Zugang zu einem E-Mail-Konto erhalten, können sie E-Mails prüfen, persönliche Informationen aus früheren Kommunikationen prüfen und auf verbundene Dienste zugreifen, die auf dieselben Anmeldedaten angewiesen sind. E-Mail-Konten dienen als zentrale Anlaufstellen für Passwortzurücksetzungen, Kontowiederherstellungsaufforderungen und Authentifizierungslinks. Ein einziger Kompromiss kann es Angreifern ermöglichen, mehrere nicht zusammenhängende Dienste zu kontrollieren. Wenn das Opfer Passwörter über Konten hinweg wiederverwendet, vergrößert sich das Risiko weiter. E-Mails mit Rechnungen, Quittungen, persönlicher Korrespondenz oder Kontobestätigungen können zusätzliche Informationen liefern, die nach der ersten Kompromittierung genutzt werden können.

Die vollständige “” E-Mail Email Verification Campaign

Subject: Important Update – -: Email Verification Campaign

Email Verification Campaign

-You are receiving this message as an existing user

We regularly tune-up by conducting email verification campaigns. This validation process is to check whether your email address is still active or not, please verifty below to continue

VERIFY

The data collected is treated with confidentiality and will not be shared other than for the purposes stated.

® 2025 – Support. All Rights Reserved

Wie man Phishing-E-Mails identifiziert, die darauf abzielen, Zugangsdaten zu stehlen

Die ” Email Verification Campaign “E-Mail” zeigt mehrere erkennbare Merkmale, die darauf hindeuten, dass sie betrügerisch ist. Die E-Mail verwendet eine generische Begrüßung oder gar keine Begrüßung. Er spricht den Empfänger nicht namentlich an und verweist nicht auf spezifische Kontoinformationen. Seriöse Dienstleister integrieren personalisierte Elemente bei der Initiierung von kontobezogenen Kontakten. Das Fehlen solcher Informationen ist eines der deutlichsten Anzeichen dafür, dass die E-Mail nicht authentisch ist.

Die Absenderadresse stimmt nicht mit der Domain des Dienstes überein, den die E-Mail angeblich repräsentiert. Der sichtbare Anzeigename mag einer Supportabteilung ähneln, aber die zugrundeliegende E-Mail-Adresse zeigt eine Domain an, die nicht mit der Plattform zusammenhängt. Die Adresse kann unregelmäßige Formatierung oder eine unbekannte Domänenstruktur enthalten. Eine genaue Überprüfung des Senderfeldes legt diese Inkonsistenzen offen.

Der Link in der E-Mail kann auch ohne Anklicken überprüft werden. Wenn man mit dem Mauszeiger über die Verifizierungstaste fährt, wird die Zieladresse angezeigt. Die angezeigte Domain entspricht nicht der offiziellen Website eines anerkannten Dienstanbieters. Die Adresse kann zufällige Zeichen oder eine nicht verwandte Domänenerweiterung enthalten. Das bestätigt, dass die Verifizierungsanfrage nicht legitim ist.

Die E-Mail soll ein Gefühl der Dringlichkeit erzeugen, indem sie erklärt, dass eine Verifizierung erforderlich ist, um das Konto aktiv zu halten. Diese Taktik ist bei Anmeldedatendiebstahl-Operationen üblich, da Nutzer schnell reagieren können, wenn sie glauben, dass der Kontozugriff gefährdet ist. Ein legitimer Anbieter verlangt keine sofortige Verifizierung ohne zusätzlichen Kontext oder vorherige Ankündigung. Jede E-Mail, die sofortige Maßnahmen verlangt, sollte sorgfältig geprüft werden, bevor eine Antwort gegeben wird.

Das Layout der E-Mail enthält kleinere Unregelmäßigkeiten, die im Vergleich zu echten Dienstleistungsbenachrichtigungen auftreten. Abstände, Formatierung und Struktur unterscheiden sich von offiziellen Vorlagen. Die E-Mail enthält keine Standardinformationen wie Kundensupport-Kontakte, rechtliche Hinweise oder Kontodaten. Diese Auslassungen bestätigen zudem die betrügerische Natur der Kommunikation.

Nutzer, die mit der E-Mail interagiert haben, sollten ihr Passwort sofort ändern und ihren Posteingang auf unbekannte Weiterleitungsregeln überprüfen. Die Aktivierung der Multi-Faktor-Authentifizierung kann verhindern, dass Angreifer auf das Konto zugreifen, selbst wenn Zugangsdaten offengelegt wurden. Nutzer sollten auch Aktivitäten auf anderen Diensten überprüfen, die mit derselben E-Mail-Adresse verknüpft sind. Frühzeitige Maßnahmen verringern das Risiko unautorisierten Zugriffs nach der Offenlegung von Credentials.