Der ” Multiple Unusual Sign-In Attempts Detected Phishing-Betrug” ist ein e-mailbasierter Angriff, der sich als automatisierte Sicherheitswarnung ausgibt. Die Nachricht behauptet, dass wiederholte, unautorisierte Anmeldeversuche auf dem Konto des Empfängers erkannt wurden und sofortiges Handeln erforderlich sei, um eine Kompromittierung zu verhindern. Der Zweck der E-Mail ist es, Empfänger auf eine betrügerische Website zu verweisen, auf der Kontodaten gesammelt werden können.

Die E-Mail präsentiert sich als Ursprung eines Kontoanbieters oder Sicherheitssystems. Darin steht, dass mehrere Anmeldeversuche blockiert oder wegen ungewöhnlicher Aktivitäten markiert wurden. Die Formulierung deutet darauf hin, dass der Account aktiv bedroht ist und ein Eingreifen notwendig ist. Es werden keine überprüfbaren Informationen zur Untermauerung der Behauptung vorgelegt. Es gibt keine Zeitstempel, Gerätekennungen oder Standortdetails, die es dem Empfänger ermöglichen würden, die Aktivität zu bestätigen.

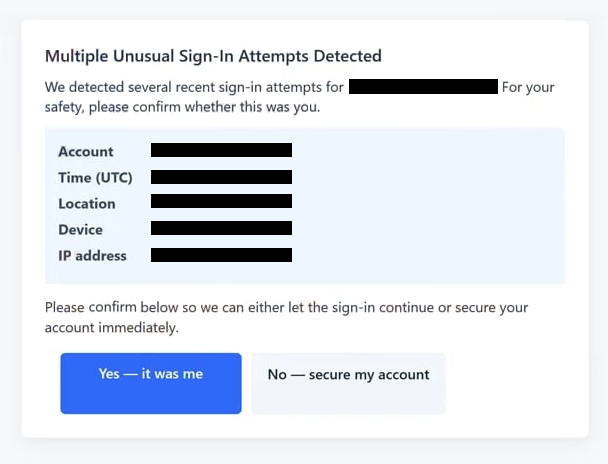

Ein prominenter Link oder Button ist in der E-Mail enthalten, beschrieben als Sicherheitsüberprüfung oder Kontoschutzschritt. Ein Klicken auf diesen Link leitet den Empfänger auf eine Phishing-Seite weiter, die einem legitimen Anmelde- oder Kontosicherheitsportal ähnelt. Das Seitenlayout, das Farbschema und das Branding sollen authentische Service-Oberflächen widerspiegeln, um Verdacht zu verringern.

Die Phishing-Seite fordert den Nutzer auf, seine Anmeldedaten einzugeben. Dies beinhaltet in der Regel eine E-Mail-Adresse und ein Passwort. Einige Versionen der Seite fordern zusätzliche Sicherheitsinformationen an, wie Verifizierungscodes oder Wiederherstellungsdetails. Alle eingereichten Daten werden an die Angreifer übertragen. Die Seite kann dann eine Bestätigungsnachricht anzeigen oder den Nutzer auf eine andere Seite weiterleiten, wodurch der Eindruck entsteht, dass das Problem behoben ist.

Sobald die Zugangsdaten erhalten sind, können Angreifer auf das kompromittierte Konto zugreifen. Dieser Zugang ermöglicht es ihnen, private Nachrichten zu lesen, Passwörter für verknüpfte Dienste zurückzusetzen und zusätzliche Phishing-E-Mails von einer vertrauenswürdigen Adresse zu senden. E-Mail-Konten werden häufig als Wiederherstellungspunkte für andere Dienste genutzt, was es ermöglicht, dass ein einzelner Datenverstoß in eine umfassendere Kontoübernahme übergeht.

Dieser Phishing-Betrug basiert nicht auf Dateianhängen, bösartigen Downloads oder Exploit-Code. Seine Wirksamkeit hängt vollständig von Social Engineering ab. Die Angreifer nutzen die Erwartung aus, dass Sicherheitswarnungen legitim sind und dringende Maßnahmen notwendig sind. Die E-Mail spiegelt keine tatsächliche Überwachung oder Analyse der Kontoaktivitäten des Empfängers wider.

Der Betrug richtet sich an ein breites Publikum, da die meisten Nutzer mehrere Online-Konten führen. Die E-Mail vermeidet es, eine bestimmte Plattform im Detail zu erwähnen, sodass Empfänger annehmen können, dass sie sich auf einen von ihnen genutzten Dienst bezieht. Diese Mehrdeutigkeit erhöht die Wahrscheinlichkeit eines Engagements.

Obwohl legitime Dienste Sicherheitsbenachrichtigungen senden, fordern sie keine Bestätigung der Zugangsdaten über E-Mail-Links an. Echte Sicherheitswarnungen weisen die Nutzer darauf an, sich über offizielle Webseiten oder unabhängig zugängliche Anwendungen anzumelden. Die Phishing-E-Mail imitiert das Erscheinungsbild einer Sicherheitswarnung und entfernt dabei diese Schutzmaßnahmen.

Wie man Phishing-E-Mails identifiziert

Die Identifizierung von Phishing-E-Mails, wie ” Multiple Unusual Sign-In Attempts Detected “, erfordert die Bewertung sowohl des Inhalts als auch der angeforderten Aktion. Einer der Hauptindikatoren ist die Betonung der Dringlichkeit. Die Nachricht impliziert, dass das Konto weiterhin verwundbar ist und eine sofortige Reaktion erforderlich ist. Legitime Anbieter informieren Nutzer über Sicherheitsereignisse, üben aber keinen Druck über unerwünschte E-Mails aus.

Ein weiterer wichtiger Indikator ist die Anweisung, einen eingebetteten Link zur Sicherung des Kontos zu verwenden. Seriöse Dienste verlangen Nutzer nicht, ihre Zugangsdaten über Links in E-Mail-Nachrichten zu bestätigen. Sicherheitsmaßnahmen werden durchgeführt, nachdem der Nutzer sich über offizielle Webseiten oder Anwendungen eingeloggt hat, die direkt vom Nutzer zugänglich sind.

Die Adresse des Absenders sollte sorgfältig überprüft werden. Obwohl der Anzeigename auf Sicherheit oder Support verweisen mag, stammt die zugrundeliegende E-Mail-Adresse oft aus einer nicht verwandten oder nicht autorisierten Domain. Die Überprüfung der vollständigen Absenderinformationen kann Unstimmigkeiten aufdecken, die auf eine Imitation hindeuten.

Phishing-E-Mails dieser Art sind absichtlich vage. Die Nachricht besagt, dass mehrere Anmeldeversuche erkannt wurden, liefert aber keine unterstützenden Details. Legitime Sicherheitswarnungen enthalten üblicherweise Informationen wie ungefähre Standorte, Gerätetypen oder Zeitstempel. Das Fehlen solcher Daten verhindert die Verifikation und ist eine bewusste Taktik.

Das Ziel der eingebetteten Verbindung ist ein weiterer entscheidender Faktor. Wenn man mit der Maus über den Link fährt, kann eine Domain angezeigt werden, die nicht mit dem nachgeahmten Dienst übereinstimmt. Phishing-Seiten verwenden häufig nicht zusammenhängende Domains, komplexe URL-Strukturen oder Namenskonventionen, die technisch erscheinen sollen, ohne legitim zu sein.

Auch Sprach- und Formatinkonsistenzen können vorhanden sein. Die E-Mail kann eine Formulierung verwenden, die sich leicht von offiziellen Mitteilungen unterscheidet, einschließlich ungewöhnlicher Großschreibung, Abstand oder Satzstruktur. Selbst geringfügige Abweichungen können darauf hindeuten, dass die Nachricht nicht von einem legitimen System generiert wurde.

Ein weiteres Warnsignal ist das Fehlen alternativer Verifikationsmethoden. Authentische Sicherheitsbenachrichtigungen ermutigen Nutzer, die Kontoaktivitäten über offizielle Dashboards oder Anwendungen zu überprüfen. Eine Nachricht, die die Auflösung auf einen einzelnen E-Mail-Link beschränkt, versucht, den Interaktionspfad zu steuern.

Auch der Kontext ist wichtig. Wenn es keinen kürzlichen Anmeldeversuch, keine Passwortänderung oder Geräteaktivität gab, sollte eine unerwartete Warnung über wiederholte Anmeldeversuche mit Vorsicht behandelt werden. Phishing-E-Mails kommen häufig ohne vorheriges Ereignis an, das sie rechtfertigen könnte.

Die sicherste Antwort ist, die Interaktion mit der E-Mail komplett zu vermeiden. Nutzer sollten auf ihr Konto zugreifen, indem sie die offizielle Website-Adresse manuell in den Browser eingeben oder eine vertrauenswürdige Anwendung verwenden. Wenn nach der Anmeldung keine Benachrichtigung erscheint, kann die E-Mail gefahrlos abgelehnt werden.

Phishing-Betrügereien, die auf ungewöhnliche Anmeldeaktivitäten hinweisen, sind erfolgreich, indem sie das Vertrauen in automatisierte Sicherheitssysteme ausnutzen. Eine sorgfältige Prüfung des Nachrichteninhalts und eine unabhängige Überprüfung des Kontostatus sind die effektivsten Methoden, um Kompromittierung der Zugangsdaten zu verhindern.