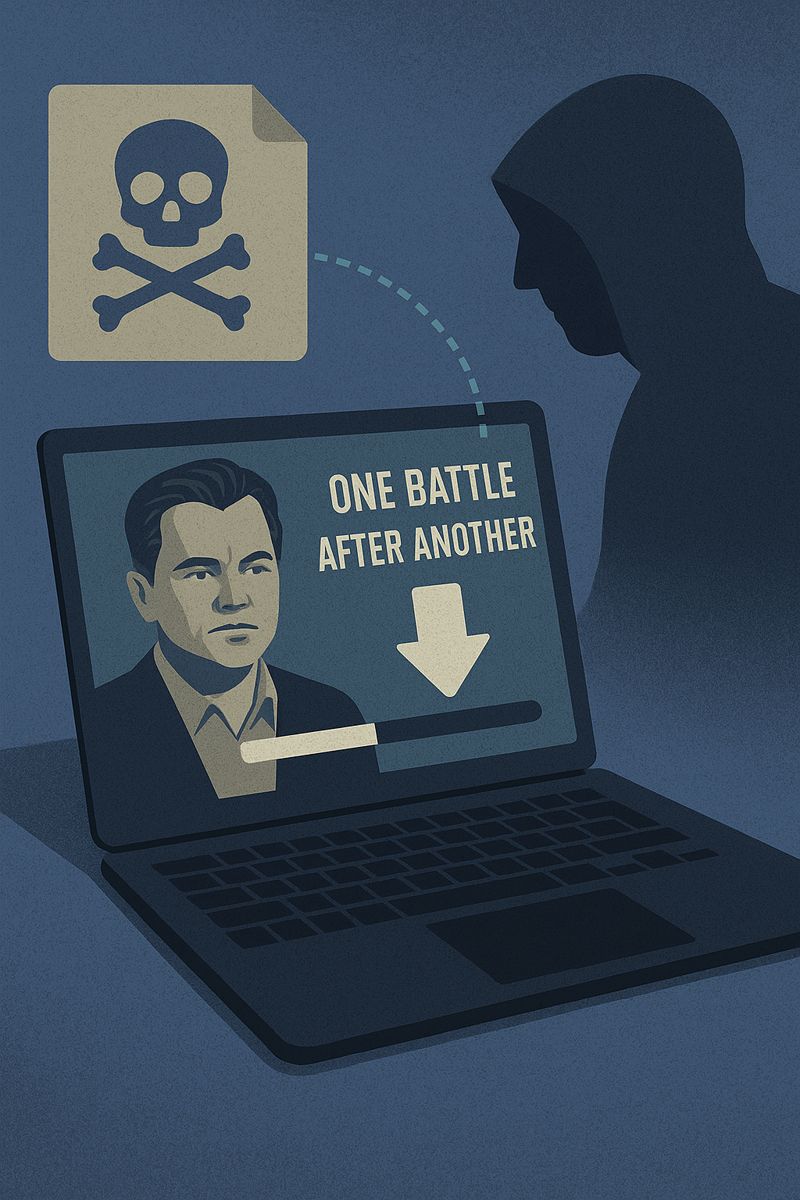

Sicherheitsforscher haben Bitdefender eine Malware-Kampagne identifiziert, die einen gefälschten Torrent nutzt, der einen neuen Leonardo-DiCaprio-Film bewirbt, um die Agent-Tesla-Malware zu verbreiten. Der Torrent behauptet, einen Film mit dem Titel One Battle After Another zu enthalten, liefert aber stattdessen eine mehrstufige Infektionskette, die darauf ausgelegt ist, Windows-Systeme zu kompromittieren. Die Kampagne richtet sich an Nutzer, die nach raubkopierten Inhalten suchen, und setzt auf technische Komplexität statt offensichtlich bösartige Dateien, um nicht entdeckt zu werden. Bitdefender-Analysten sagten, der Ansatz zeige bewusste Bemühungen, traditionelle Sicherheitskontrollen zu umgehen.

Der Angriff beginnt, wenn ein Nutzer den Torrent herunterlädt und offenbar eine Kurzstrecke zum Film öffnet. Anstatt Videoinhalte zu starten, aktiviert die Verknüpfung eine versteckte Befehlssequenz. Laut Bitdefender ist diese Sequenz in Dateien eingebettet, die Untertiteln oder anderen harmlosen Medienkomponenten ähneln. Sobald sie ausgelöst sind, starten die Befehle eine Kette von Skripten, die über integrierte Windows-Tools wie die Eingabeaufforderung und PowerShell ausgeführt werden. Jede Stufe bereitet die Umgebung auf die nächste vor, ohne sichtbare Warnzeichen für den Nutzer zu erzeugen.

Bitdefender-Forscher berichteten, dass die Skripte zusätzliche Daten extrahieren, die in Bilddateien und komprimierten Archiven im Torrent verborgen sind. Diese Akten sind so gestaltet, dass sie legitim wirken und erregen bei einer flüchtigen Inspektion wahrscheinlich keinen Verdacht. Die extrahierten Komponenten werden entschlüsselt und direkt im Systemspeicher ausgeführt, anstatt als herkömmliche ausführbare Dateien gespeichert zu werden. Diese dateilose Technik verringert die Entdeckungswahrscheinlichkeit durch Sicherheitsprodukte, die sich auf das Scannen gespeicherter Dateien konzentrieren.

Um die Persistenz zu gewährleisten, erstellt die Schadsoftware eine geplante Aufgabe mit einem Namen, der routinemäßig erscheint. Dadurch kann der bösartige Prozess nach einem Systemneustart weiterlaufen. Die letzte über diese Methode eingesetzte Nutzlast ist Agent Tesla, ein Fernzugriffs-Trojaner, der seit vielen Jahren aktiv ist. Bitdefender erklärte, dass Agent Tesla in der Lage ist, Zugangsdaten aus Browsern, E-Mail-Clients und anderen Anwendungen zu stehlen sowie Informationen zu finanziellen Aktivitäten zu sammeln. Die Malware ermöglicht außerdem Fernzugriff, sodass Angreifer infizierte Systeme überwachen oder kontrollieren können.

Die Kampagne zeigt, wie hochkarätige Unterhaltungsveröffentlichungen als effektive Lockmittel eingesetzt werden. Bitdefender stellte fest, dass Tausende von Nutzern den Torrent heruntergeladen hatten, bevor er als bösartig identifiziert wurde. Neu veröffentlichte Filme wecken großes Interesse und schaffen Angreifern die Möglichkeit, Malware schnell über Peer-to-Peer-Netzwerke zu verbreiten. Der Reiz hängt von Dringlichkeit und Neugier ab, wobei Angreifer davon ausgehen, dass Nutzer weniger vorsichtig sind, wenn sie versuchen, beliebte Inhalte kostenlos zu nutzen.

Bitdefender-Analysten sagten, dass das geschichtete Design der Infektionskette ein höheres Maß an Raffinesse widerspiegelt als viele gängige Malware-Kampagnen. Die Kombination aus Verknüpfungsdateien, Skripten, verschlüsselten Daten und speicherbasierter Ausführung ermöglicht es dem Angriff, sich in das normale Systemverhalten einzufügen. Die Nutzung legitimer Betriebssystem-Dienstprogramme erschwert die Erkennung und Analyse zusätzlich.

Bitdefender riet den Nutzern, keine raubkopierten Filme oder Software von nicht verifizierten Quellen herunterzuladen. Dateien, die Abkürzungen, Skripte oder unerwartete Archivstrukturen enthalten, sollten als potenzielle Bedrohungen behandelt werden. Sicherheitssoftware auf dem neuesten Stand zu halten und beim Öffnen heruntergeladener Inhalte Vorsicht walten zu lassen, kann das Infektionsrisiko verringern. Die Ergebnisse zeigen, wie etablierte Malware-Familien sich weiterentwickeln, indem sie die Nachfrage nach populären Medien und Schwächen im Nutzerverhalten ausnutzen, anstatt sich auf neue technische Exploits zu verlassen.