Der ” Important Alert on Your Microsoft Account Phishing-Betrug” ist ein per E-Mail basierender Angriff auf Credential-Diebstahl, der Microsoft-Kontosicherheitsbenachrichtigungen imitiert. Die E-Mail behauptet fälschlicherweise, dass ein Sicherheitsproblem im Microsoft-Konto des Empfängers festgestellt wurde und Maßnahmen erforderlich sind, um eingeschränkten Zugriff oder weiteres Risiko zu verhindern. Die Nachricht ist so gestaltet, dass sie autoritativ und dringend wirkt und den Empfänger dazu ermutigt, Anweisungen zu befolgen, ohne deren Echtheit zu überprüfen.

Die E-Mail präsentiert sich als automatisierte Warnung, die von Microsofts Sicherheitssystemen erzeugt wird. Es verweist auf Kontoschutz, verdächtige Aktivitäten oder Durchsetzung von Richtlinien, liefert jedoch keine überprüfbaren technischen Details. Die Nachricht vermeidet bestimmte Daten wie Gerätekennungen, Anmeldezeitstempel oder geografische Standorte. Stattdessen stützt sie sich auf weitreichende Aussagen, die ein Risiko implizieren, ohne Belege vorzulegen.

Ein prominenter Link oder Button ist in der E-Mail enthalten, oft als Überprüfungs- oder Verifizierungsschritt gekennzeichnet. Dieser Link führt nicht zu einer legitimen Microsoft-Website. Es leitet zu einer Phishing-Seite um, die Microsofts Anmelde- oder Kontoverwaltungsoberfläche nachahmt. Die Phishing-Seite verwendet visuelle Elemente, die den offiziellen Microsoft-Seiten ähneln, darunter Farbschemata, Layoutstruktur und Branding-Hinweise, um ein Gefühl der Vertrautheit zu erzeugen.

Die Phishing-Seite fordert die Microsoft-Kontodaten des Nutzers an. Dazu gehören in der Regel die E-Mail-Adresse und das Passwort. Einige Versionen des Betrugs fordern unter dem Vorwand der Identitätsüberprüfung zusätzliche Informationen wie Telefonnummern, Kontowiederherstellungsdaten oder Zahlungsdetails an. Alle über die Seite eingereichten Informationen werden von den Angreifern gesammelt.

Nachdem die Zugangsdaten eingegeben wurden, kann die Phishing-Seite eine Bestätigungsmeldung anzeigen, die bestätigt, dass das Konto gesichert wurde. In manchen Fällen leitet die Seite den Nutzer auf eine andere Seite um oder führt ihn zu einer Microsoft-bezogenen Seite zurück, um Verdacht zu verringern. Es findet keine wirkliche Sicherheitsmaßnahme statt. Das einzige Ergebnis ist eine unautorisierte Offenlegung der Kontodaten.

Mit Zugriff auf ein kompromittiertes Microsoft-Konto können Angreifer E-Mails lesen, auf cloudgestützte Dokumente zugreifen und mit Diensten interagieren, die mit dem Konto verbunden sind. Dies kann Outlook, OneDrive, Microsoft 365-Abonnements und andere verknüpfte Plattformen umfassen. Da Microsoft-Konten häufig als Identitätsanbieter für Drittanbieter genutzt werden, können Angreifer versuchen, das Passwort bei externen Konten mit der kompromittierten E-Mail-Adresse zurückzusetzen.

Der Betrug beinhaltet keine Malware, Anhänge oder Exploit-Code. Seine Wirksamkeit hängt vollständig von Social Engineering ab. Die Angreifer nutzen die Erwartung aus, dass Microsoft Sicherheitswarnungen sendet und dass diese Warnungen ein schnelles Handeln erfordern. Die Nachricht imitiert die Form einer legitimen Benachrichtigung, entfernt aber die Schutzmaßnahmen, die Microsoft bei echten Kommunikationen verwendet.

Dieser Phishing-Angriff ist weit verbreitet und erfordert nicht, dass der Empfänger tatsächlich ein Microsoft-Konto hat. Die Angreifer verlassen sich auf die Wahrscheinlichkeit, dass viele Empfänger Microsoft-Dienste nutzen oder annehmen, dass der Alarm für sie gilt. Die E-Mail bestätigt den Kontobesitz nicht, bevor die Zugangsdaten angefordert werden.

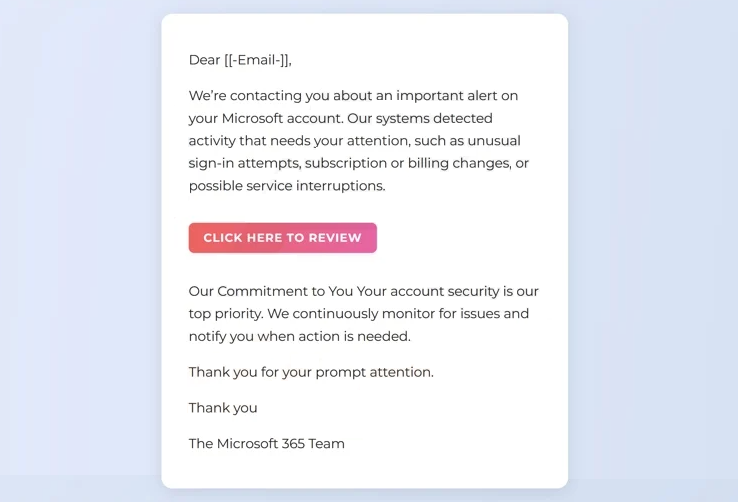

Die vollständige ” Important Alert on Your Microsoft Account Phishing-E-Mail” finden Sie unten:

Subject: Security Alert

Dear [[-Email-]],

We’re contacting you about an important alert on your Microsoft account. Our systems detected activity that needs your attention, such as unusual sign-in attempts, subscription or billing changes, or possible service interruptions.

CLICK HERE TO REVIEW

Our Commitment to You Your account security is our top priority. We continuously monitor for issues and notify you when action is needed.

Thank you for your prompt attention.

Thank you

The Microsoft 365 Team

Wie man Phishing-E-Mails erkennt, die sich als Microsoft-Sicherheitswarnungen ausgeben

Die Identifizierung von Phishing-E-Mails wie ” Important Alert on Your Microsoft Account ” erfordert Aufmerksamkeit sowohl auf technische Indikatoren als auch auf das Verhalten der Nachrichten. Einer der wichtigsten Indikatoren ist, wie die E-Mail den Empfänger anweist, zu antworten. Microsoft fordert keine Kontoverifizierung über eingebettete E-Mail-Links an, die zu Berechtigungsseiten führen. Legitime Sicherheitswarnungen leiten Nutzer an, sich über offizielle Webseiten oder unabhängig zugängliche Anwendungen anzumelden.

Die Absenderadresse ist ein entscheidendes Element. Während der Anzeigename auf Microsoft oder die Kontosicherheit verweisen kann, stammt die tatsächliche Absenderadresse oft aus einer nicht verwandten Domain. Die vollständige Absenderinformation zeigt, ob die E-Mail von einer autorisierten Microsoft-Domain gesendet wurde.

Der Inhalt der Nachricht selbst liefert weitere Hinweise. Phishing-E-Mails dieser Art sind absichtlich vage. Sie behaupten, dass ein Problem vorliegt, enthalten jedoch keine technischen Details wie Anmeldeort, Gerätetyp oder Erkennungszeit. Authentische Microsoft-Sicherheitsbenachrichtigungen enthalten kontextuelle Informationen, die es den Nutzern ermöglichen zu beurteilen, ob die Aktivität legitim war.

Der eingebettete Link sollte mit Vorsicht behandelt werden. Wenn man mit der Maus über den Link fährt, ohne darauf zu klicken, wird oft ein Ziel angezeigt, das nicht mit der offiziellen Domain-Struktur von Microsoft übereinstimmt. Phishing-Seiten verwenden häufig nicht zusammenhängende Domains, irreführende Subdomains oder komplexe URLs, die technisch statt vertrauenswürdig erscheinen sollen.

Sprachkonsistenz ist ein weiterer Faktor. Selbst wenn sie gut geschrieben sind, können Phishing-E-Mails eine Formulierung oder Formatierung enthalten, die sich leicht von Microsofts Standardkommunikationsstil unterscheidet. Unterschiede in Abstand, Großschreibung oder Satzbau können darauf hinweisen, dass die Nachricht nicht von Microsoft-Systemen generiert wurde.

Ein weiteres Zeichen ist die Anfrage nach sensiblen Informationen. Microsoft verlangt von den Nutzern nicht, Passwörter, Sicherheitscodes oder Zahlungsinformationen über E-Mail-Links einzureichen. Jede Nachricht, die solche Daten außerhalb einer sicheren, vom Nutzer initiierten Anmeldesitzung anfordert, sollte als betrügerisch angesehen werden.

Auch der Kontext sollte berücksichtigt werden. Wenn es keine kürzliche Kontoaktivität, Passwortänderung oder Anmeldung von einem neuen Gerät gab, sollte eine unerwartete Warnung Verdacht erregen. Phishing-E-Mails kommen oft ohne entsprechendes Ereignis in der Aktivitätshistorie des Kontos ein.

Nutzer können den Kontostatus sicher überprüfen, indem sie manuell auf der offiziellen Microsoft-Konto-Website navigieren oder vertrauenswürdige Microsoft-Anwendungen verwenden. Wenn ein echtes Sicherheitsproblem vorliegt, wird es nach der direkten Anmeldung sichtbar. Die Abhängigkeit von direktem Zugriff statt E-Mail-Links verhindert die Exposition der Zugangsdaten.

Phishing-Betrügereien, die sich als Microsoft-Sicherheitswarnungen ausgeben, sind erfolgreich, indem sie das Vertrauen in automatisierte Systeme ausnutzen und Angst vor Kontokompromittation ausnutzen. Die technische Überprüfung von Absenderdaten, Link-Zielen und Informationsanfragen ermöglicht es Nutzern, betrügerische Nachrichten zu identifizieren und unbefugten Kontozugriff zu vermeiden.