Der “E-Mail-Betrug” ist eine irreführende E-Mail, die Empfänger unter dem Vorwand einer erforderlichen Kontoaktualisierung dazu drängt, mit einem Phishing-Link Webmail System Update zu interagieren. Die E-Mail wird als offizielle Benachrichtigung zu einem Webmail-Dienst präsentiert und behauptet, dass ein Systemupdate sofortige Maßnahmen erfordert, um eine Kontostörung zu vermeiden. Die Nachricht stellt die Situation als zeitkritisch dar und warnt, dass eine Nichteinhaltung zu eingeschränktem Zugriff oder einer Sperrung des E-Mail-Kontos führen wird.

Die E-Mail ist mit keinem legitimen Dienstleister verknüpft. Sie wird von Betrügern verbreitet, die sich als E-Mail-Administratoren oder technische Support-Teams ausgeben. Der Inhalt ist so strukturiert, dass er operativ und nicht promotionell wirkt. Es verweist auf Systemwartung, Sicherheitsverbesserungen oder Kompatibilitätsupdates und weist den Empfänger an, Kontodetails zu bestätigen oder zu aktualisieren. Diese Darstellung soll Verdacht verringern und die Einhaltung fördern.

Empfänger, die dem in der E-Mail angegebenen Link folgen, werden auf eine Phishing-Webseite weitergeleitet, die einem legitimen Webmail-Login-Bildschirm ähnelt. Die Seite fordert E-Mail-Zugangsdaten an, einschließlich E-Mail-Adresse und Passwort. Alle in diese Felder eingegebenen Informationen werden direkt an die Betrüger übermittelt. Die Seite führt keine Aktualisierungs- oder Verifizierungsfunktion durch. Ihr einziger Zweck ist es, Login-Daten zu sammeln.

Kompromittierte E-Mail-Konten stellen ein erhebliches Risiko dar. Der Zugriff auf ein E-Mail-Postfach ermöglicht es Betrügern, Passwörter für andere Konten zurückzusetzen, private Kommunikation abzufangen und zusätzliche Betrugs-E-Mails von einer vertrauenswürdigen Adresse zu verteilen. Geschäfts-E-Mail-Konten sind besonders wertvoll, da sie genutzt werden können, um Mitarbeiter zu imitieren, Zahlungen anzufordern oder auf interne Systeme zuzugreifen. Persönliche E-Mail-Konten können auch sensible Informationen wie Finanzauszüge, Kontaktlisten und Nachrichten zur Kontowiederherstellung enthalten.

Der ” Webmail System Update E-Mail-Betrug” beruht auf Imitation und nicht auf technischer Ausnutzung. Die E-Mail deutet nicht auf eine Malware-Infektion hin oder behauptet, das Gerät sei kompromittiert. Stattdessen konzentriert es sich auf administrative Sprache und routinemäßige Wartung, um glaubwürdig zu wirken. Dieser Ansatz reduziert Alarme und schafft dennoch Dringlichkeit, wodurch es einfacher ist, Empfänger zu täuschen, die regelmäßig legitime Servicebenachrichtigungen erhalten.

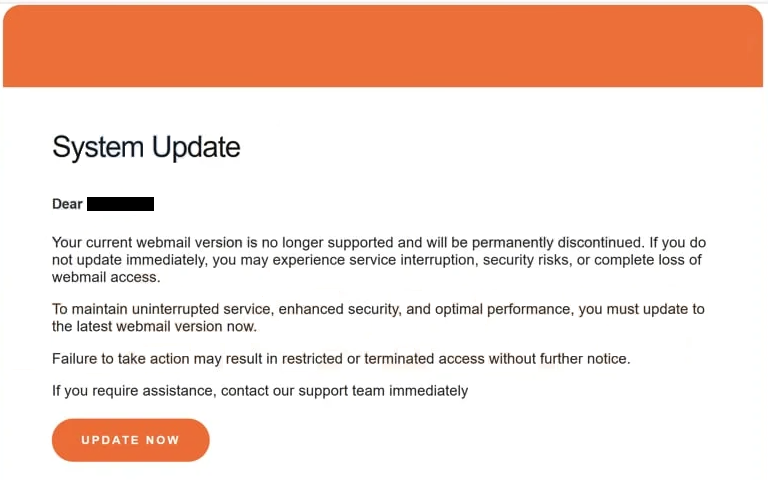

Die vollständige ” Webmail System Update Phishing-E-Mail” finden Sie unten:

Subject: URGENT: Immediate Webmail Update Required to Prevent Access Loss.

System Update

Dear -,

Your current webmail version is no longer supported and will be permanently discontinued. If you do not update immediately, you may experience service interruption, security risks, or complete loss of webmail access.

To maintain uninterrupted service, enhanced security, and optimal performance, you must update to the latest webmail version now.

Failure to take action may result in restricted or terminated access without further notice.

If you require assistance, contact our support team immediately

UpDaTe NoWCritical: This update ensures compliance with the latest security standards.

©2026 CPanel Inc

Our Services | Unsubscribe | Contact us

Wie solche E-Mail-Betrügereien zugeteilt werden

E-Mail-Betrügereien wie der ” Webmail System Update E-Mail-Betrug” werden über groß angelegte Spam-Kampagnen verbreitet. Betrüger erhalten E-Mail-Adressen durch Datenpannen, öffentliche Verzeichnisse, Marketinglisten und automatisierte Adressgenerierung. Nachrichten werden in großen Mengen gesendet, oft über kompromittierte Server oder missbrauchte E-Mail-Infrastruktur, um grundlegende Filtersysteme zu umgehen.

Die E-Mails sind so gestaltet, dass offensichtliche Anzeichen von Betrug nicht sichtbar werden. Die Betreffzeilen sind kurz und administrativ im Ton und beziehen sich oft auf Aktualisierungen, Benachrichtigungen oder erforderliche Maßnahmen. Der Nachrichtentext vermeidet typischerweise übermäßige Formatierung oder Branding, um eher interne System-E-Mails als Marketingkommunikation zu ähneln. Diese minimale Präsentation hilft, den Betrug mit legitimen operativen Botschaften zu verbinden.

Absenderadressen werden oft gefälscht, um echten Domains zu ähneln. Während die zugrundeliegenden E-Mail-Header Unstimmigkeiten aufzeigen können, ist der sichtbare Absendername so gestaltet, dass er offiziell wirkt. In manchen Fällen ähnelt die angezeigte Domain stark der eines seriösen Anbieters und beruht auf subtilen Rechtschreibunterschieden, die leicht zu übersehen sind. Diese Technik erhöht die Wahrscheinlichkeit, dass die E-Mail auf den ersten Blick vertrauenswürdig ist.

In die E-Mail eingebettete Links verwenden häufig generische Ankertexte wie “jetzt aktualisieren” oder “Konto überprüfen”. Die Zieladresse kann verkürzt oder hinter Text verdeckt erscheinen, der auf eine legitime Webmail-Seite hindeutet. Nach dem Anklicken führt der Link zu einer Phishing-Webseite, die auf einer kompromittierten Website oder einer speziell für Betrugsaktivitäten registrierten Domain gehostet wird. Diese Seiten werden oft schnell entfernt und durch neue ersetzt, um nicht entdeckt zu werden.

Der Erfolg dieses Betrugs hängt davon ab, routinemäßiges Verhalten auszunutzen. E-Mail-Nutzer sind es gewohnt, Servicehinweise zu erhalten und gelegentlich Kontobestätigungen durchzuführen. Indem die Anfrage als Teil der Standard-Systemwartung präsentiert wird, vermeidet der Betrug sofortigen Verdacht. Die Gefahr einer Kontobeschränkung oder Serviceunterbrechung erhöht den Druck und erhöht die Wahrscheinlichkeit impulsiver Handlungen.

Im Gegensatz zu Malware-basierten Bedrohungen erfordert dieser Betrug keine Installation von Software oder die Interaktion mit Anhängen. Es beruht vollständig auf den Diebstahl von Zugangsdaten durch direkte Benutzereingaben. Dies macht es über Geräte und Betriebssysteme hinweg effektiv, da es nicht von spezifischen Schwachstellen abhängt. Jedes Gerät, das in der Lage ist, die E-Mail zu öffnen und die Phishing-Seite zu laden, kann betroffen sein.