Phishing bleibt eine der beständigsten Bedrohungen, denen Internetnutzer heute gegenüberstehen. Es handelt sich um eine Technik, die auf Täuschung statt auf technischer Ausnutzung beruht und oft Individuen über Kommunikationskanäle anspricht, die sie täglich nutzen. Angreifer verfassen Nachrichten, die legitim erscheinen, und versuchen, Empfänger dazu zu bewegen, persönliche Informationen preiszugeben, Malware zu installieren oder Finanztransaktionen durchzuführen. Diese Botschaften nutzen Vertrauen, Neugier oder Dringlichkeit aus, um die Erfolgschancen zu erhöhen. Mit der Ausweitung von Online-Diensten auf Geräten und Plattformen steigt die Zahl der Phishing-Versuche weiter.

Obwohl Phishing seit Jahrzehnten Teil der Internetlandschaft ist, hat es sich erheblich weiterentwickelt. Frühe Versuche beruhten auf schlecht geschriebenen E-Mails, die leicht zu erkennen waren. Moderne Phishing-Kampagnen verwenden professionelles Design, Markenimitation und detaillierte persönliche Informationen aus öffentlichen Quellen. Angreifer kombinieren nun E-Mails, Messaging-Anwendungen, Suchmaschinen und soziale Plattformen, um ein größeres Publikum zu erreichen. Dieser Wandel hat Phishing zu einer der anpassungsfähigsten Formen der Cyberkriminalität gemacht. Nutzer müssen nun eine Vielzahl von Kommunikationsmethoden bewerten, um herauszufinden, was echt ist.

Die globale Natur von Phishing macht es schwer zu messen. Sicherheitsforscher verfolgen täglich Millionen von Versuchen und stellen fest, dass neue Kampagnen oft innerhalb weniger Stunden nach wichtigen Nachrichtenereignissen erscheinen. Kriminelle Gruppen nutzen das öffentliche Interesse, finanzielle Belastungen und die weitverbreitete Einführung von Technologien, um die Effektivität zu steigern. Phishing-Kits und Tutorials sind auf unterirdischen Märkten leicht verfügbar, was es unerfahrenen Angreifern erleichtert, Kampagnen zu starten. Infolgedessen können selbst Personen, die sich nicht als wahrscheinliche Ziele ansehen, dennoch von breiten Verteilungstaktiken betroffen sein.

Im Kern von Phishing steht Social Engineering. Dies bezieht sich auf den Prozess, eine Person zu manipulieren, eine Handlung zu ergreifen, die sie normalerweise vermeiden würde. Anstatt ein Sicherheitssystem zu durchbrechen, bitten Angreifer einfach um Zugang und verlassen sich auf menschliches Versagen. Solange Phishing weiterhin eine kostengünstige und belohnende Methode für Kriminelle bietet, bleibt es ein zentraler Bestandteil des Online-Betrugs. Zu verstehen, wie es funktioniert, ist der erste Schritt, um seine Auswirkungen zu verringern.

Beispiele für häufige Phishing-Szenarien

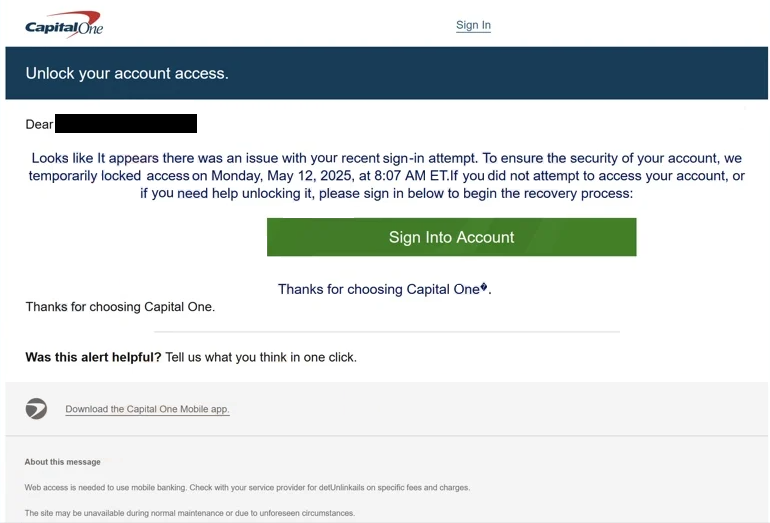

Phishing-Versuche treten in vielen verschiedenen Formen auf und variieren oft je nach Ziel des Angreifers. Ein weit verbreiteter Ansatz sind E-Mails, die Finanzinstitute nachahmen. Diese E-Mails können behaupten, ein Bankkonto sei gesperrt oder eine verdächtige Transaktion müsse sofort überprüft werden. Die Nachricht enthält einen Link, der legitim erscheint, den Nutzer jedoch zu einer betrügerischen Website weiterleitet, die darauf ausgelegt ist, Login-Informationen zu erfassen. Angreifer können die gestohlenen Zugangsdaten dann für unautorisierten Zugriff oder Wiederverkauf verwenden.

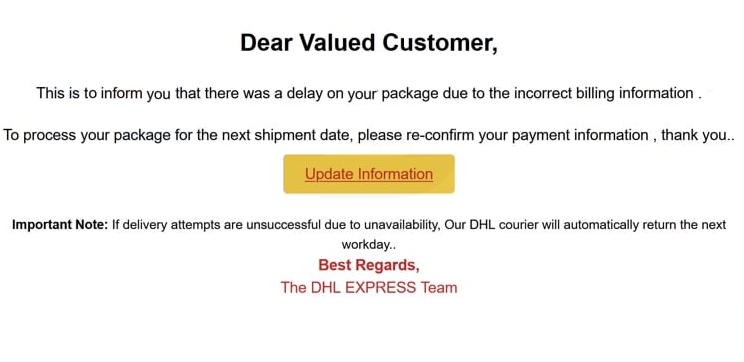

Ein weiteres häufiges Szenario betrifft Benachrichtigungen zur Paketzustellung. Kriminelle senden Nachrichten, in denen sie behaupten, ein Paket könne ohne aktualisierte Adressinformationen oder zusätzliche Zahlung nicht zugestellt werden. Diese Nachrichten wirken oft überzeugend, weil sie Logos und Vorlagen verwenden, die von bekannten Lieferfirmen kopiert wurden. Wenn Nutzer auf den Link klicken, werden sie gebeten, persönliche Informationen anzugeben oder eine Datei mit Malware herunterzuladen. Da Online-Shopping so verbreitet ist, richten sich diese Versuche an ein breites Publikum und können Nutzer erreichen, die legitime Lieferungen erwarten.

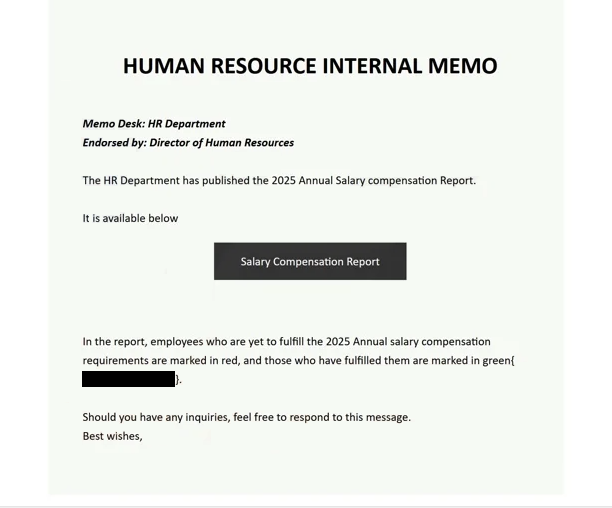

Auch Unternehmens-Phishing ist ein erhebliches Problem. Angreifer geben sich oft als Personalabteilungen, leitende Führungskräfte oder technisches Supportpersonal aus. Diese Nachrichten fordern typischerweise Lohnabrechnungsaktualisierungen, Passwort-Zurücksetzungen oder Zugriffsfreigabe für interne Systeme. Mitarbeiter, die diese E-Mails erhalten, reagieren möglicherweise schnell aufgrund der Erwartungen am Arbeitsplatz, was das Risiko einer Kompromittierung erhöht. Manche Kampagnen richten sich an mehrere Mitarbeiter in einer einzigen Organisation in der Hoffnung, dass einer darauf reagiert.

Phishing kann auch in Messaging-Anwendungen und sozialen Netzwerken auftreten. Angreifer können Nutzer kontaktieren, die sich als Freunde oder Kollegen ausgeben, und um finanzielle Hilfe oder persönliche Informationen bitten. Diese Nachrichten behaupten oft, dass der Absender eine neue Telefonnummer hat oder den Zugriff auf ein Konto verloren hat. In anderen Fällen werden Phishing-Links in öffentlichen Beiträgen oder Kommentaren platziert, um ein breiteres Publikum zu erreichen. Dieser Ansatz nutzt die lockere Natur von Messaging-Plattformen, bei denen Nutzer möglicherweise weniger vorsichtig sind.

Eine wachsende Kategorie ist Suchmaschinentäuschung. Angreifer kaufen Werbung, die Nutzer zu betrügerischen Webseiten führt, die legitime Dienste nachahmen. Zum Beispiel kann eine Suche nach technischem Support ein gesponsertes Ergebnis zurückgeben, das den Nutzer auf eine gefälschte Helpdesk-Seite verweist. Sobald der Nutzer die Seite besucht, kann er gebeten werden, Fernzugriffstools zu installieren oder unnötige Servicegebühren zu zahlen. Diese Versuche sind erfolgreich, weil Nutzer glauben, dass Suchmaschinen schädliche Inhalte herausfiltern.

Wie man Phishing-Versuche in alltäglicher Kommunikation erkennt

Das Erkennen von Phishing erfordert sorgfältige Detailgenauigkeit. Einer der zuverlässigsten Indikatoren ist die Adresse des Absenders. Angreifer verwenden oft Domains, die legitimen ähnlich aussehen, aber subtile Fehler enthalten, wie zusätzliche Zeichen oder ungewöhnliche Rechtschreibungen. Nutzer sollten die vollständige Adresse überprüfen, anstatt sich nur auf den Anzeigenamen zu verlassen. Wenn der Absender unbekannt oder unerwartet ist, verdient die Nachricht eine genauere Untersuchung.

Tonfall und Formulierung liefern zusätzliche Hinweise. Phishing-Nachrichten verlassen sich häufig auf Dringlichkeit, Angst oder finanziellem Druck, um sofortiges Handeln zu provozieren. Formulierungen, die Nutzer zum schnellen Handeln oder negative Konsequenzen auffordern, sollten sorgfältig behandelt werden. Seriöse Organisationen fordern selten sofortige Reaktionen oder drohen mit der Kontoschließung ohne vorherige Vorankündigung. Nachrichten mit grammatikalischen Fehlern oder inkonsistenter Formatierung können ebenfalls auf eine betrügerische Quelle hinweisen.

Links sind ein weiteres entscheidendes Element, das man überprüfen sollte. Nutzer sollten mit der Maus über einen Link fahren, um das Ziel zu sehen, bevor sie klicken. Wenn die URL ungewöhnlich aussieht oder nicht mit der offiziellen Website der Organisation übereinstimmt, ist es sicherer, darauf zu verzichten. Angreifer verwenden manchmal verkürzte Links, um das wahre Ziel zu verbergen. Im Zweifelsfall sollten Nutzer die Website-Adresse manuell in einen Browser eingeben, anstatt sich durch die Nachricht zu klicken.

Anhänge bergen ernsthafte Risiken, da sie Schadsoftware enthalten können. Akten, die behaupten, Rechnungen, Lieferdetails oder dringende Dokumente zu enthalten, sollten mit Vorsicht behandelt werden. Benutzer sollten vermeiden, Anhänge von unbekannten Quellen oder unerwarteten Absendern zu öffnen. Sogar vertraute Kontakte können kompromittierte Konten haben, daher ist es wichtig, die Echtheit der Nachricht zu bestätigen, wenn sich etwas inkonsistent anfühlt.

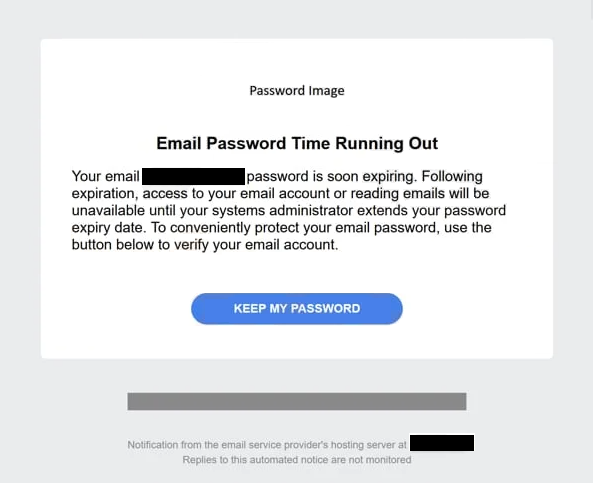

Phishing kann auch durch die Untersuchung von Informationsanfragen identifiziert werden. Nachrichten, die nach Passwörtern, finanziellen Daten oder persönlichen Identifikatoren fragen, sind oft verdächtig. Seriöse Unternehmen fordern keine sensiblen Informationen per E-Mail oder Nachrichtenplattformen an. Wenn die Nachricht den Nutzer dazu auffordert, sich über eine unbekannte Seite anzumelden, ist die sicherste Option, direkt die offizielle Website zu besuchen, um nach Benachrichtigungen zu suchen.

Maßnahmen, die Nutzer ergreifen können, um das Phishing-Risiko zu verringern

Auch wenn Phishing-Versuche nicht vollständig beseitigt werden können, können Einzelpersonen praktische Maßnahmen ergreifen, um ihre Gefährdung zu verringern. Der effektivste Schutz besteht darin, beim Empfang unerwarteter Nachrichten vorsichtig zu sein. Nutzer sollten pausieren, bevor sie auf Links klicken oder auf Informationsanfragen antworten. Dieser kurze Moment der Reflexion kann viele häufige Angriffe verhindern. Die Einführung einer Routine zur Überprüfung von Absendern und der Überprüfung von URLs kann das Risiko erheblich verringern.

Die Multi-Faktor-Authentifizierung bietet zusätzlichen Schutz, wenn Zugangsdaten gestohlen werden. Selbst wenn Angreifer ein Passwort erfassen, können sie ohne den zusätzlichen Verifizierungsschritt nicht auf das Konto zugreifen. Nutzer sollten diese Funktion auf Banking-Apps, sozialen Plattformen, E-Mail-Konten und allen Diensten, die persönliche Daten speichern, aktivieren. Dies schafft eine zusätzliche Verteidigungsebene, die nicht ausschließlich auf der Passwortstärke basiert.

Regelmäßige Softwareupdates spielen ebenfalls eine wichtige Rolle. Updates enthalten oft Sicherheitspatches, die von Angreifern ausgenutzte Schwachstellen adressieren. Die Aktualisierung von Betriebssystemen, Browsern und Sicherheitstools verringert die Wahrscheinlichkeit, dass Phishing-Versuche Malware installieren oder ältere Software ausnutzen. Benutzer sollten, wo möglich, automatische Updates aktivieren, um einen kontinuierlichen Schutz zu gewährleisten.

Die Verwendung seriöser Sicherheitstools kann helfen, bösartige Links und Anhänge zu erkennen. Viele E-Mail-Anbieter bieten integrierte Filtersysteme, die gängige Phishing-Vorlagen blockieren. Antivirenprogramme können Downloads scannen und Nutzer vor verdächtigen Aktivitäten warnen. Auch wenn kein Tool perfekt ist, bieten diese Maßnahmen wertvolle Unterstützung zur Identifizierung schädlicher Inhalte.

Individuen sollten außerdem klare Kommunikationsgewohnheiten mit Freunden, Familie und Kollegen etablieren. Wenn jemand eine Nachricht erhält, die ungewöhnlich erscheint, sollte er deren Echtheit über einen separaten Kanal bestätigen. Dies verhindert, dass Angreifer vertrauenswürdige Beziehungen ausnutzen. Offen über Phishing-Versuche zu sprechen, hilft, das Bewusstsein zu schaffen und ermutigt andere, sicherere Praktiken zu übernehmen.

Schließlich sollten Nutzer die Finanzberichte und die Kontoaktivitäten überwachen. Die frühzeitige Erkennung unautorisierter Transaktionen ermöglicht eine schnellere Reaktion und reduziert potenzielle Schäden. Viele Institutionen bieten Benachrichtigungen bei Anmeldeversuchen oder Änderungen an Kontodaten an. Diese Benachrichtigungen geben zeitnahe Warnsignale, falls Zugangsdaten kompromittiert wurden.

Aufbau langfristiger Widerstandsfähigkeit gegen Phishing

Phishing besteht fort, weil es menschliches Verhalten und nicht technische Systeme anvisiert. Solange Angreifer von Täuschung profitieren, werden sie ihre Methoden weiter verfeinern. Nutzer können diesem Trend entgegenwirken, indem sie aufmerksam bleiben, sichere Gewohnheiten übernehmen und fundierte Entscheidungen zur Online-Kommunikation treffen. Das Verständnis, wie Phishing funktioniert, und das Erkennen seiner Muster befähigen Einzelpersonen, sich zu schützen.

Organisationen und Einzelpersonen teilen sich die Verantwortung für die Verbesserung der Resilienz. Unternehmen können Schulungen anbieten, sichere Authentifizierungspraktiken implementieren und klare Kommunikationskanäle zur Meldung verdächtiger Nachrichten pflegen. Personen können eine sorgfältige Bewertung von E-Mails und Links durchführen, ihre Konten mit zusätzlichen Verifikationsebenen schützen und Informationen einholen, wenn etwas ungewöhnlich erscheint.

Obwohl Phishing nicht vollständig beseitigt werden kann, können seine Auswirkungen durch konsequente Aufmerksamkeit und praktische Schutzmaßnahmen verringert werden. Die Kombination aus Bewusstsein, Verifikation und sicherer Technologie bildet eine effektive Verteidigung. Durch den Aufbau dieser Gewohnheiten können Nutzer digitale Umgebungen mit größerem Selbstvertrauen und geringerem Risiko navigieren.