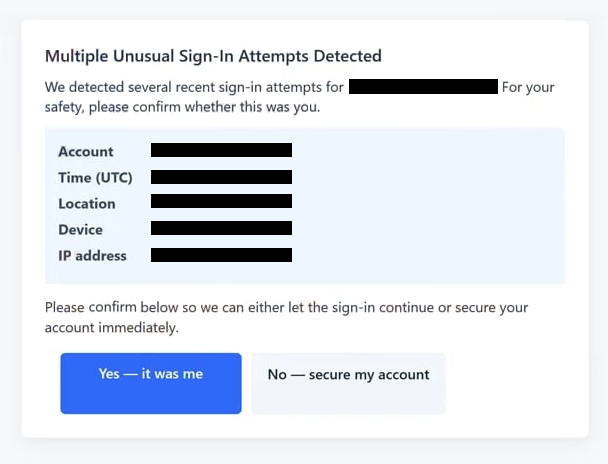

L’arnaque de phishing Multiple Unusual Sign-In Attempts Detected est une attaque par e-mail qui se fait passer pour une alerte de sécurité automatisée. Le message affirme que des tentatives de connexion non autorisées répétées ont été détectées sur le compte du destinataire et qu’une action immédiate est nécessaire pour éviter toute compromission. Le but de l’email est de diriger les destinataires vers un site frauduleux où les identifiants de compte peuvent être récupérés.

L’email apparaît comme provenant d’un fournisseur de compte ou d’un système de sécurité. Il indique que plusieurs tentatives de connexion ont été bloquées ou signalées en raison d’activités anormales. La formulation suggère que le compte est activement menacé et qu’une intervention est nécessaire. Aucune information vérifiable n’est fournie pour étayer cette affirmation. Il n’existe ni horodatage, ni identifiant d’appareil, ni détails de localisation permettant au destinataire de confirmer l’activité.

Un lien ou un bouton en vue est inclus dans l’email, décrit comme une étape de contrôle de sécurité ou de protection du compte. Cliquer sur ce lien redirige le destinataire vers une page de phishing conçue pour ressembler à un véritable portail de connexion ou de sécurité de compte. La mise en page, le schéma de couleurs et le branding sont destinés à refléter les interfaces de service authentiques afin de réduire les soupçons.

La page de phishing invite l’utilisateur à saisir les identifiants de connexion. Cela inclut généralement une adresse e-mail et un mot de passe. Certaines versions de la page demandent des informations de sécurité supplémentaires, telles que des codes de vérification ou des détails de récupération. Toutes les données soumises sont transmises aux attaquants. La page peut alors afficher un message de confirmation ou rediriger l’utilisateur vers un autre site, donnant l’impression que le problème a été résolu.

Une fois les identifiants obtenus, les attaquants peuvent accéder au compte compromis. Cet accès leur permet de lire des communications privées, de réinitialiser les mots de passe des services liés et d’envoyer des e-mails de phishing supplémentaires depuis une adresse de confiance. Les comptes e-mail sont fréquemment utilisés comme points de récupération pour d’autres services, ce qui permet à une seule violation de se transformer en prise de contrôle plus large.

Cette arnaque de phishing ne repose pas sur des pièces jointes, des téléchargements malveillants ou du code d’exploitation. Son efficacité dépend entièrement de l’ingénierie sociale. Les attaquants exploitent l’attente que les alertes de sécurité sont légitimes et qu’une action urgente est nécessaire. L’e-mail ne reflète aucune surveillance ou analyse réelle de l’activité du compte du destinataire.

L’arnaque cible un large public car la plupart des utilisateurs possèdent plusieurs comptes en ligne. L’email évite de faire référence en détail à une plateforme spécifique, permettant aux destinataires de supposer qu’il s’agit d’un service qu’ils utilisent. Cette ambiguïté augmente la probabilité d’engagement.

Bien que les services légitimes envoient des notifications de sécurité, ils ne demandent pas de confirmation de certification via des liens d’email. Les alertes de sécurité réelles dirigent les utilisateurs à se connecter via des sites web officiels ou des applications accessibles de manière indépendante. L’email de phishing imite l’apparence d’un avis de sécurité tout en supprimant ces protections.

Comment identifier les emails de phishing

Identifier les emails de phishing, tels que « Multiple Unusual Sign-In Attempts Detected », nécessite d’évaluer à la fois le contenu et l’action demandée. L’un des principaux indicateurs est l’accent mis sur l’urgence. Le message laisse entendre que le compte reste vulnérable et qu’une réponse immédiate est nécessaire. Les prestataires légitimes informent les utilisateurs des événements de sécurité mais n’exercent pas de pression par e-mails non sollicités.

Un autre indicateur important est l’instruction d’utiliser un lien intégré pour sécuriser le compte. Les services réputés ne demandent pas aux utilisateurs de confirmer leurs identifiants via des liens contenus dans les messages e-mail. Les actions de sécurité sont effectuées après s’être connecté via des sites web officiels ou des applications accessibles directement par l’utilisateur.

L’adresse de l’expéditeur doit être examinée attentivement. Bien que le nom d’affichage puisse sembler faire référence à la sécurité ou au support, l’adresse e-mail sous-jacente provient souvent d’un domaine non lié ou non autorisé. L’inspection complète des informations de l’expéditeur peut révéler des incohérences indiquant une usurpation d’identité.

Les emails de phishing de ce type sont volontairement vagues. Le message indique que plusieurs tentatives de connexion ont été détectées mais ne fournit aucun détail à l’appui. Les alertes de sécurité légitimes incluent généralement des informations telles que des emplacements approximatifs, des types d’appareils ou des horodatages. L’absence de telles données empêche la vérification et constitue une tactique délibérée.

La destination du lien embarqué est un autre facteur critique. Survoler le lien peut révéler un domaine qui ne correspond pas au service qu’on usurpe d’identité. Les pages de phishing utilisent souvent des domaines sans lien, des structures d’URL complexes ou des conventions de nommage destinées à paraître techniques sans être légitimes.

Des incohérences linguistiques et de mise en forme peuvent également être présentes. L’e-mail peut utiliser une formulation légèrement différente des communications officielles, notamment une capitalisation, un espacement ou une structure de phrase inhabituelles. Même des déviations mineures peuvent indiquer que le message n’a pas été généré par un système légitime.

Un autre signe d’alerte est l’absence de méthodes alternatives de vérification. Les notifications de sécurité authentiques encouragent les utilisateurs à consulter l’activité des comptes via des tableaux de bord officiels ou des applications. Un message qui limite la résolution à un seul lien d’e-mail tente de contrôler le chemin d’interaction.

Le contexte est aussi important. S’il n’y a eu aucune tentative de connexion récente, changement de mot de passe ou activité de l’appareil, une alerte inattendue concernant des tentatives répétées de connexion doit être traitée avec prudence. Les emails de phishing arrivent souvent sans aucun événement préalable qui les justifierait.

La réponse la plus sûre est d’éviter complètement d’interagir avec l’email. Les utilisateurs doivent accéder à leur compte en saisissant manuellement l’adresse officielle du site web dans le navigateur ou en utilisant une application de confiance. Si aucune alerte n’apparaît après la connexion, l’e-mail peut être annulé en toute sécurité.

Les arnaques de phishing qui font référence à des activités de connexion inhabituelles réussissent en exploitant la confiance dans les systèmes de sécurité automatisés. Un examen attentif du contenu des messages et une vérification indépendante du statut du compte sont les moyens les plus efficaces d’éviter la compromission des identifiants.