L’arnaque par e-mail Account Security Update est une attaque de phishing visant à collecter les identifiants des comptes en se faisant passer pour des notifications de maintenance de sécurité de routine. L’e-mail affirme qu’un compte nécessite une mise à jour de sécurité pour rester protégé ou accessible. Le message est écrit pour paraître administratif plutôt qu’alarmant, ce qui l’aide à s’intégrer aux communications légitimes des comptes.

L’email se présente comme une notification officielle d’un prestataire de services. Il indique que des modifications des paramètres de sécurité ou des politiques internes nécessitent une confirmation. Aucun incident spécifique n’est décrit. Le message n’explique pas ce qui a déclenché la mise à jour, quelles fonctionnalités sont affectées, ni quand le changement a été implémenté. Ce manque de détails est intentionnel et empêche les destinataires de vérifier la revendication par mémoire ou activité de compte.

Un lien inclus dans l’email invite le destinataire à compléter la mise à jour. Cliquer sur le lien redirige l’utilisateur vers un site de phishing plutôt qu’une page officielle. Le site frauduleux imite un écran de connexion ou de confirmation de sécurité à l’aide de mises en page familières, d’éléments de marque génériques et de formulaires de connexion qui ressemblent à ceux des services légitimes.

La page de phishing demande les identifiants de compte du destinataire, en particulier l’adresse e-mail et le mot de passe. Certaines versions demandent également des coordonnées ou des informations de vérification secondaires sous prétexte qu’il est nécessaire de finaliser la mise à jour. Toute information saisie dans ces champs est transmise aux attaquants.

Après la soumission des données, la page peut afficher un message indiquant que la mise à jour a été terminée ou rediriger l’utilisateur vers un autre sujet. Ce comportement vise à donner l’impression que l’interaction est routinière et réussie. Aucune mise à jour de sécurité réelle n’a lieu, et le compte légitime reste inchangé.

Avec l’accès aux identifiants volés, les attaquants peuvent se connecter au compte de la victime, examiner les informations privées et modifier les paramètres de sécurité. Comme les adresses e-mail sont souvent utilisées pour la récupération de compte, les attaquants peuvent tenter de réinitialiser les mots de passe sur d’autres services liés à la même adresse. Cela permet à un seul e-mail de phishing de provoquer plusieurs compromis de comptes.

L’arnaque « Account Security Update » n’implique pas de pièces jointes ni de téléchargements malveillants. Cela repose entièrement sur l’imitation et le timing. Les mises à jour de sécurité sont courantes, et les utilisateurs ont l’habitude d’y répondre. Les attaquants exploitent cette familiarité tout en contournant les garanties utilisées par les véritables fournisseurs de services.

L’e-mail est envoyé à un large public. Les attaquants ne vérifient pas si le destinataire utilise réellement le service usurpé d’identité. Le message est volontairement large, permettant aux destinataires de l’associer à n’importe quel compte qu’ils gèrent.

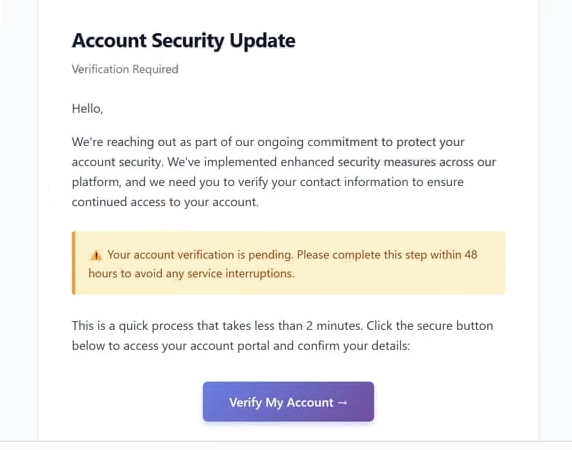

L’email complet de phishing Account Security Update est ci-dessous :

Subject: Confirm Your Email : –

Security Verification

Account Security UpdateVerification Required

Hello,

We’re reaching out as part of our ongoing commitment to protect your account security. We’ve implemented enhanced security measures across our platform, and we need you to verify your contact information to ensure continued access to your account.

Your account verification is pending. Please complete this step within 48 hours to avoid any service interruptions.

This is a quick process that takes less than 2 minutes. Click the secure button below to access your account portal and confirm your details:

Verify My Account

Comment reconnaître les emails de phishing qui Account Security Update prétendent s

Reconnaître des emails de phishing comme « Account Security Update » nécessite d’examiner comment le message demande une action plutôt que de faire confiance à son apparence. L’un des indicateurs les plus clairs est la flouesse. L’e-mail affirme qu’une mise à jour de sécurité est nécessaire, mais ne précise pas ce qui est mis à jour ni pourquoi.

Un autre signe d’alerte est l’instruction de compléter la mise à jour via un lien intégré. Les fournisseurs légitimes ne demandent pas aux utilisateurs d’entrer leurs identifiants via des liens envoyés dans des e-mails non sollicités. Les mises à jour de sécurité sont réalisées après s’être connecté via des sites web officiels ou des applications accessibles indépendamment par les utilisateurs.

Les informations de l’expéditeur doivent être examinées avec soin. Bien que le nom affiché puisse sembler légitime, l’adresse de l’expéditeur appartient souvent à un domaine non lié. Des différences mineures dans la structure du domaine ou l’orthographe peuvent indiquer une usurpation d’identité.

La destination du lien fournit des preuves supplémentaires. Passer le souris sur le lien peut révéler un domaine qui ne correspond pas au domaine officiel du service. Les sites de phishing utilisent souvent des domaines sans lien ou trompeurs. La présence d’un HTTPS ou d’une icône de cadenas ne garantit pas l’authenticité.

Les emails de phishing liés à cette arnaque manquent également de personnalisation. Ils ne s’adressent pas au destinataire par leur nom ni ne font référence à des détails spécifiques de compte. Les notifications de sécurité authentiques incluent généralement des informations identifiables confirmant que le message est lié à un compte particulier.

Des incohérences de langage et de mise en forme peuvent également révéler l’arnaque. Même lorsque l’email paraît professionnel, des différences subtiles de ton, de formulation ou de mise en page peuvent être perceptibles comparées aux communications authentiques des grands prestataires.

Un autre indicateur est l’absence de méthodes de vérification alternatives. Les services légitimes encouragent les utilisateurs à consulter l’état du compte en se connectant directement via les tableaux de bord officiels. Un message qui limite la résolution à un seul lien d’e-mail limite la possibilité de vérifier la réclamation de manière indépendante.

Le contexte doit également être pris en compte. S’il n’y a eu aucun changement de compte récent ni avis de sécurité, une demande de mise à jour inattendue devrait susciter des soupçons. Les emails de phishing arrivent souvent sans aucun déclencheur légitime.

La solution la plus sûre est d’éviter de cliquer sur des liens ou de saisir des informations. Les utilisateurs doivent accéder manuellement au site officiel du fournisseur de services et consulter directement les paramètres de sécurité des comptes. Si aucune mise à jour n’est requise, l’email n’était pas légitime.

Comprendre comment les mises à jour de sécurité authentiques sont diffusées aide les utilisateurs à identifier les messages frauduleux comme l’email Account Security Update « » et à éviter l’accès non autorisé aux comptes.