L’arnaque de phishing Important Alert on Your Microsoft Account est une attaque de vol d’identifiants basée sur des e-mails qui se fait passer pour des notifications de sécurité des comptes Microsoft. L’e-mail affirme faussement qu’un problème de sécurité a été détecté sur le compte Microsoft du destinataire et qu’une action est nécessaire pour empêcher un accès restreint ou tout risque supplémentaire. Le message est conçu pour paraître autoritaire et urgent, encourageant le destinataire à suivre les instructions sans vérifier leur authenticité.

L’email se présente comme une alerte automatisée générée par les systèmes de sécurité de Microsoft. Il fait référence à la protection du compte, à une activité suspecte ou à l’application des politiques, mais ne fournit pas de détails techniques vérifiables. Le message évite des données spécifiques telles que les identifiants d’appareil, les horodatages de connexion ou les emplacements géographiques. Au lieu de cela, il s’appuie sur des affirmations larges qui impliquent un risque sans fournir de preuves.

Un lien ou un bouton en vue est inclus dans l’email, souvent désigné comme une étape de vérification ou de révision. Ce lien ne mène pas à un site web Microsoft légitime. Il redirige vers une page de phishing qui imite l’interface de connexion ou de gestion de compte de Microsoft. La page de phishing utilise des éléments visuels similaires à ceux des pages officielles Microsoft, notamment des schémas de couleurs, une structure de mise en page et des indices de branding, pour créer un sentiment de familiarité.

La page de phishing demande les identifiants du compte Microsoft de l’utilisateur. Cela inclut généralement l’adresse e-mail et le mot de passe. Certaines versions de l’arnaque demandent des informations supplémentaires telles que des numéros de téléphone, des données de récupération de compte ou des détails de paiement sous prétexte de vérification d’identité. Toutes les informations fournies via la page sont collectées par les attaquants.

Après saisie des identifiants, la page de phishing peut afficher un message de confirmation indiquant que le compte a été sécurisé. Dans certains cas, la page redirige l’utilisateur vers un autre site ou le renvoie vers une page liée à Microsoft pour réduire les soupçons. Aucune véritable mesure de sécurité n’a lieu. Le seul résultat est la divulgation non autorisée des identifiants de compte.

Avec l’accès à un compte Microsoft compromis, les attaquants peuvent lire les e-mails, accéder aux documents stockés dans le cloud et interagir avec les services liés au compte. Cela peut inclure Outlook, OneDrive, les abonnements Microsoft 365 et d’autres plateformes liées. Parce que les comptes Microsoft sont couramment utilisés comme fournisseurs d’identité pour des services tiers, les attaquants peuvent tenter de réinitialiser les mots de passe sur des comptes externes en utilisant l’adresse e-mail compromise.

L’arnaque n’implique pas de malwares, de pièces jointes ou de code d’exploitation. Son efficacité dépend entièrement de l’ingénierie sociale. Les attaquants exploitent l’attente que Microsoft envoie des alertes de sécurité et que ces alertes nécessitent une action rapide. Le message imite la forme d’une notification légitime tout en supprimant les protections que Microsoft utilise dans les communications authentiques.

Cette attaque de phishing est largement distribuée et ne nécessite pas que le destinataire possède réellement un compte Microsoft. Les attaquants s’appuient sur la probabilité que de nombreux destinataires utilisent les services Microsoft ou supposent que l’alerte leur est appliquée. L’e-mail ne confirme pas la propriété du compte avant de demander les identifiants.

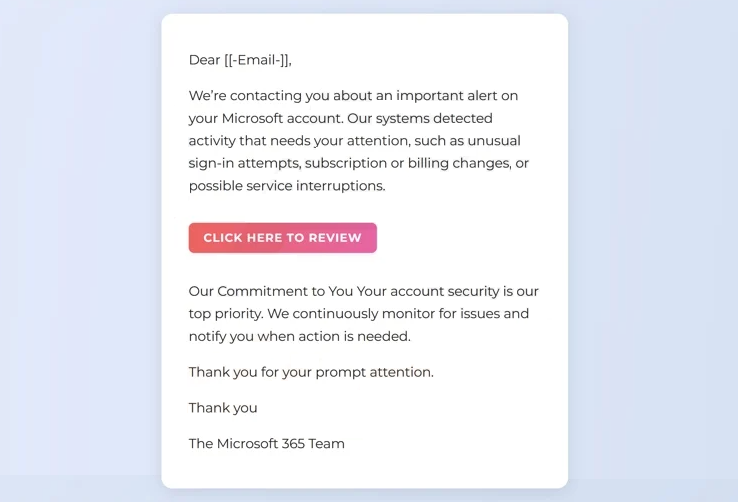

L’email complet de phishing Important Alert on Your Microsoft Account est ci-dessous :

Subject: Security Alert

Dear [[-Email-]],

We’re contacting you about an important alert on your Microsoft account. Our systems detected activity that needs your attention, such as unusual sign-in attempts, subscription or billing changes, or possible service interruptions.

CLICK HERE TO REVIEW

Our Commitment to You Your account security is our top priority. We continuously monitor for issues and notify you when action is needed.

Thank you for your prompt attention.

Thank you

The Microsoft 365 Team

Comment identifier les emails de phishing prétendant être des alertes de sécurité Microsoft

Identifier les emails de phishing tels que « Important Alert on Your Microsoft Account » nécessite une attention particulière à la fois aux indicateurs techniques et au comportement des messages. L’un des indicateurs les plus importants est la manière dont l’e-mail ordonne au destinataire de répondre. Microsoft ne demande pas de vérification de compte via des liens d’email intégrés menant à des pages d’entrée de titres. Les alertes de sécurité légitimes incitent les utilisateurs à se connecter via des sites web officiels ou des applications accessibles de manière indépendante.

L’adresse de l’expéditeur est un élément critique. Bien que le nom affiché puisse faire référence à la sécurité de Microsoft ou du compte, l’adresse réelle de l’expéditeur provient souvent d’un domaine non lié. L’examen complet des informations de l’expéditeur révèle si l’e-mail a été envoyé depuis un domaine Microsoft autorisé.

Le contenu du message lui-même fournit d’autres indices. Les emails de phishing de ce type sont volontairement vagues. Ils affirment qu’un problème existe, mais ne donnent pas de détails techniques tels que le lieu de connexion, le type d’appareil ou l’heure de détection. Les notifications de sécurité authentiques de Microsoft incluent des informations contextuelles permettant aux utilisateurs d’évaluer si l’activité était légitime.

Le lien intégré doit être traité avec prudence. Survoler le lien sans cliquer révèle souvent une destination qui ne correspond pas à la structure officielle du domaine de Microsoft. Les pages de phishing utilisent fréquemment des domaines sans lien, des sous-domaines trompeurs ou des URL complexes conçues pour paraître techniques plutôt que fiables.

La cohérence linguistique est un autre facteur. Même bien rédigés, les emails de phishing peuvent comporter une formulation ou une mise en forme légèrement différente du style de communication standard de Microsoft. Des différences d’espacement, de capitalisation ou de construction des phrases peuvent indiquer que le message n’a pas été généré par les systèmes Microsoft.

Un autre indicateur est la demande d’informations sensibles. Microsoft ne demande pas aux utilisateurs de soumettre des mots de passe, des codes de sécurité ou des informations de paiement via des liens d’email. Tout message demandant de telles données en dehors d’une session de connexion sécurisée initiée par l’utilisateur doit être considéré comme frauduleux.

Le contexte doit également être pris en compte. S’il n’y a eu aucune activité récente de compte, changement de mot de passe ou connexion depuis un nouvel appareil, une alerte inattendue devrait susciter des soupçons. Les emails de phishing arrivent souvent sans aucun événement correspondant dans l’historique d’activité du compte.

Les utilisateurs peuvent vérifier en toute sécurité l’état du compte en naviguant manuellement sur le site officiel du compte Microsoft ou en utilisant des applications Microsoft de confiance. S’il existe un véritable problème de sécurité, il sera visible après la connexion directe. Se fier à un accès direct plutôt qu’à des liens par email empêche l’exposition des accréditations.

Les arnaques de phishing se faisant passer pour des alertes de sécurité Microsoft réussissent en exploitant la confiance dans les systèmes automatisés et la crainte de compromission de compte. Appliquer un contrôle technique aux détails de l’expéditeur, aux destinations de liens et aux demandes d’information permet aux utilisateurs d’identifier les messages frauduleux et d’éviter l’accès non autorisé aux comptes.