L’arnaque par email « IT Security Protection » est un e-mail de phishing qui affirme que le compte email du destinataire a été restreint en raison d’un problème de sécurité détecté. Le message se présente comme un avis officiel provenant d’un système « IT Security Protection » et indique que des mesures de protection ont déjà été appliquées. Selon l’e-mail, l’accès au compte restera limité jusqu’à ce que le destinataire ait complété une étape de vérification requise.

L’e-mail indique que la restriction a été déclenchée automatiquement pour empêcher un accès non autorisé. Il affirme que le compte est actuellement protégé mais partiellement bloqué et que la confirmation est nécessaire pour rétablir l’accès normal. Le message ne fait référence à aucune activité réelle. Il n’indique pas les tentatives de connexion, les emplacements, les appareils, les horodatages ou les messages affectés. L’affirmation d’un problème détecté n’existe que dans le texte de l’email.

L’arnaque par e-mail IT Security Protection demande au destinataire de cliquer sur un lien inclus dans le message. Ce lien est décrit comme l’étape officielle de vérification ou de protection. L’e-mail ne conseille pas de se connecter via un site web de fournisseur de messagerie connu, d’utiliser une application officielle, ou de se connecter via les paramètres existants. Toutes les actions sont dirigées via le lien intégré.

Cliquer sur le lien ouvre une page de phishing qui imite un écran de connexion email standard. La page demande l’adresse e-mail et le mot de passe du destinataire. Entrer ces identifiants ne confirme pas la sécurité du compte, ne supprime pas les restrictions et n’active pas la protection. Les identifiants sont envoyés aux escrocs qui gèrent la page. Certaines versions de la page de phishing affichent des messages indiquant que la vérification est en cours ou effectuée afin de rendre le processus crédible.

Dans certains cas, la page demande le mot de passe à plusieurs reprises ou affiche des écrans de confirmation supplémentaires. Ces étapes existent pour garantir que les identifiants sont capturés avec précision. La page ne se connecte à aucun système de messagerie réel et ne réalise pas de contrôles de sécurité. L’affirmation « IT Security Protection » est totalement fausse.

L’arnaque n’implique ni logiciel malveillant, ni analyse système, ni véritable application de la sécurité. Un courriel non sollicité ne peut pas déterminer l’état de sécurité d’un compte email. Une page web accessible via un lien d’e-mail ne peut ni restreindre ni restaurer l’accédre. Le message utilise un langage de sécurité pour justifier la demande de crédants.

Si des identifiants valides sont soumis, les escrocs peuvent tenter de se connecter au vrai compte e-mail. L’accès aux e-mails leur permet de lire les messages stockés, de collecter des informations sensibles et d’intercepter les e-mails de réinitialisation de mot de passe pour d’autres services. Le compte compromis peut également être utilisé pour envoyer des e-mails de phishing à des contacts, rendant ainsi les nouvelles arnaques plus crédibles.

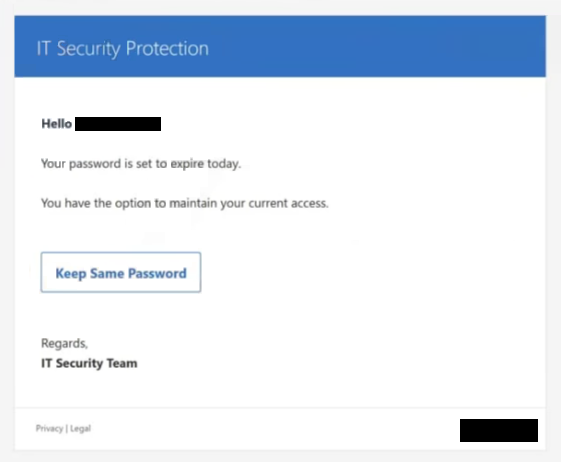

L’email complet de phishing IT Security Protection est ci-dessous :

Subject: (Security Notification) Maintenance Required for –

IT Security Protection

Hello -,Your password is set to expire today.

You have the option to maintain your current access.

Keep Same Password

Regards,

IT Security Team

Privacy | Legal –

Signes d’un e-mail de phishing

L’arnaque « IT Security Protection » par e-mail est diffusée via des campagnes de phishing en masse. Le même message est envoyé à un grand nombre de destinataires sans vérifier quel service de messagerie ils utilisent ni s’ils appartiennent à une organisation disposant d’un service informatique. La formulation est volontairement générique afin de pouvoir s’appliquer aussi bien aux comptes e-mail personnels qu’au travail.

Le nom de l’expéditeur fait souvent référence à une équipe informatique ou de sécurité, mais l’adresse d’envoi n’appartient pas à un fournisseur légitime. Le domaine utilisé pour envoyer l’email n’a aucun lien avec les services de messagerie reconnus ni les systèmes informatiques d’entreprise. Ce décalage est visible lorsque les détails complets de l’expéditeur sont examinés.

Le contenu de l’email est précis dans sa revendication de restriction mais vague dans son explication. Il indique que la protection a été appliquée, mais ne fournit aucun contexte technique. Il n’y a aucune mention de violations de politiques, d’historique de connexion ou de journaux de sécurité. Les avis de sécurité légitimes incluent des informations vérifiables ou dirigent les utilisateurs pour consulter les détails après s’être connectés via les canaux officiels.

Le lien inclus dans l’email IT Security Protection « » mène à un domaine qui ne correspond pas aux adresses de connexion officielles. Même si la page de phishing semble convaincante, l’adresse web révèle qu’elle ne fait pas partie d’un service réel. Toute demande d’entrée d’identifiants d’e-mail sur une page reçue depuis un email de sécurité inattendu doit être considérée comme dangereuse.

Un autre indicateur est l’absence d’options alternatives de vérification. L’e-mail ne suggère pas le statut du compte courant via le site habituel, la vérification des paramètres de sécurité ou le contact avec le support en utilisant des coordonnées connues. L’ensemble du processus dépend du clic sur le lien et de la saisie des identifiants, ce qui est une caractéristique déterminante du phishing.

L’arnaque par e-mail IT Security Protection repose également sur des conséquences implicites. Il affirme que l’accès restera limité si aucune mesure n’est prise, mais n’explique pas combien de temps la restriction durera ni comment elle pourra être examinée de manière indépendante. Cette pression est utilisée pour décourager la vérification et encourager une conformité immédiate.

L’arnaque par email IT Security Protection est spécifique à l’utilisation de termes de restriction de compte et de fausses revendications de protection. Vérifier les domaines des expéditeurs, éviter les liens de connexion intégrés et accéder uniquement aux comptes e-mail via les sites officiels des fournisseurs sont des moyens fiables d’identifier et d’éviter cette arnaque.