О Cov19 ransomware вирусе

Вымогателей известный как Cov19 ransomware классифицируется как серьезная угроза, из-за количества вреда он может сделать для вашего компьютера. Хотя вымогателей был широко сообщалось по теме, вы, возможно, пропустили его, поэтому вы не можете быть осведомлены о ущербе он может сделать. Шифрование вредоносных программ, как правило, использует надежные алгоритмы шифрования для процесса шифрования, что не позволяет вам получить к ним доступ больше. Потерпевшие не всегда в состоянии восстановить файлы, что является причиной, почему вымогателей считается такой высокого уровня загрязнения. Вам будет предоставлена возможность расшифровать файлы, заплатив выкуп, но эта опция не поощряется по нескольким причинам.

Прежде всего, вы можете просто тратить деньги, потому что кибер-мошенники не всегда восстановить данные после оплаты. Имейте в виду, кто вы имеете дело с, и не ожидайте, мошенники беспокоить восстановить ваши данные, когда они могут просто взять ваши деньги. Кроме того, давая в требования, вы будете поддерживать их будущей деятельности, такие как более вымогателей. Он уже предположил, что вымогателей стоит миллионы долларов убытков для бизнеса в 2017 году, и это всего лишь оценочная сумма. И чем больше людей дают им денег, тем больше прибыльный бизнес вымогателей становится, и такие деньги, безусловно, привлекает людей, которые хотят легкий доход. Покупка резервного копирования с этими деньгами будет гораздо мудрее решения, потому что если вы когда-нибудь положить в такого рода ситуации снова, вы можете просто восстановить файлы из резервного копирования и их потери не будет возможность. Если у вас есть резервное копирование, вы можете просто удалить Cov19 ransomware вирус, а затем восстановить данные, не беспокоясь о потере их. Мы объясним, как вымогателей распространяется и как избежать его в пункте ниже.

Как распространяется вымогателей

Вымогателей, как правило, распространяется через спам-сообщения электронной почты, вредные загрузки и использовать комплекты. Поскольку многие люди не осторожны о том, как они используют свою электронную почту или откуда они скачать, дистрибьюторы вымогателей не имеют необходимости использовать способы, которые являются более сложными. Тем не менее, некоторые файлы шифрования вредоносных программ могут использовать гораздо более сложные способы, которые требуют больше усилий. Преступники пишут довольно убедительное письмо, делая вид, что от некоторых надежных компании или организации, добавить зараженный файл по электронной почте и отправить его. Как правило, электронные письма будут говорить о деньгах или смежных темах, которые люди склонны принимать всерьез. Это довольно часто, что вы увидите большие названия компаний, как Amazon используется, например, если Amazon послал письмо с квитанцией о покупке, что человек не сделал, он / она не будет ждать, чтобы открыть вложение. Из-за этого, вы должны быть осторожны при открытии электронной почты, и обратите внимание на признаки того, что они могут быть вредоносными. Важно исследовать, знакомы ли вы с отправителем перед открытием прилагаемого файла. Не делайте ошибку открытия прилагаемого файла только потому, что отправитель кажется вам знакомым, сначала вам нужно перепроверить, если адрес электронной почты совпадает. Кроме того, ищите грамматические ошибки, которые обычно, как правило, довольно вопиющим. Другой большой ключ может быть ваше имя отсутствует, если, скажем, вы используете Amazon, и они должны были отправить вам по электронной почте, они не будут использовать типичные приветствия, как Уважаемые клиент / член / пользователь, а вместо этого будет вставлять имя, которое вы предоставили им. Устаревшие уязвимости программы также могут быть использованы программами-вымогателями для попадания в устройство. Программа поставляется с определенными слабыми местами, которые могут быть использованы для вредоносного программного обеспечения для входа в систему, но поставщики патч их вскоре после того, как они обнаружены. К сожалению, как можно увидеть широкое WannaCry вымогателей, не все устанавливает эти патчи, по той или иной причине. Поскольку многие вредоносные программы используют эти слабые места, это так важно, чтобы ваше программное обеспечение регулярно получать патчи. Вы также можете автоматически устанавливать обновления.

Что вы можете сделать с файлами

Вскоре после того, как вымогателей попадает в вашу систему, он будет искать конкретные типы файлов и как только он нашел их, он будет блокировать их. Вы не сможете открыть свои файлы, так что даже если вы не понимаете, что происходит в начале, вы будете знать, что-то не так в конце концов. Вы заметите, что расширение файла было прикреплено ко всем файлам, которые были зашифрованы, что помогает людям этикетку, которая вымогателей специально заразил их устройство. Во многих случаях восстановление файлов может быть невозможным, поскольку алгоритмы шифрования, используемые в шифровании, могут быть нерасшифрованы. Уведомление о выкупе будет описывать то, что случилось с вашими файлами. Что хакеры предложат вам сделать, это купить их платный инструмент расшифровки, и предупредить, что если вы используете другой способ, вы можете в конечном итоге повреждения файлов. В примечании должна быть указана цена за утилиту расшифровки, но если это не так, вам придется по электронной почте хакеров через их предоставленный адрес. По причинам, которые мы уже обсуждали, платить не вариант вредоносных программ исследователи предлагают. Предоставление в запросы должны быть ваш последний курс действий. Попробуйте вспомнить ли вы всегда делали резервное копирование, возможно некоторые из ваших архивов фактически хранятся где-то. Существует также вероятность того, что был разработан свободный дешифратор. Есть некоторые специалисты по вредоносным программам, которые в состоянии расшифровать вымогателей, таким образом, бесплатная расшифровка утилиты могут быть освобождены. Рассмотрим этот вариант, и только тогда, когда вы уверены, что свободный дешифратор недоступен, если вы даже думаете о выполнении требований. Использование требуемых денег для надежного резервного копирования может сделать больше пользы. Если вы создали резервную резервную работу до того, как инфекция вторглась, вы можете приступить к восстановлению данных после удаления Cov19 ransomware вируса. Теперь, когда вы понимаете, сколько вреда этот вид инфекции может сделать, сделать все возможное, чтобы избежать этого. По крайней мере, не открывайте вложения электронной почты случайным образом, держите ваше программное обеспечение в актуальном состоянии и загружайте только из источников, которые, как вы знаете, безопасны.

Методы удаления Cov19 ransomware вируса

Если вымогателей по-прежнему остается, вам нужно получить анти-вредоносных утилит, чтобы избавиться от него. Это может быть довольно трудно вручную исправить Cov19 ransomware вирус, потому что вы могли бы в конечном итоге непреднамеренно делать вред вашему компьютеру. Использование инструмента для борьбы с вредоносным ПО является более разумным решением. Такого рода программы создаются с целью устранения или даже предотвращения такого рода угроз. Найдите, какой инструмент удаления вредоносных программ наиболее подходит для вас, установите его и сканируйте вашу систему, чтобы найти инфекцию. Однако программа не способна восстановить ваши файлы. После того, как система чиста, вы должны быть в состоянии вернуться к нормальному использованию компьютера.

Offers

Скачать утилитуto scan for Cov19 ransomwareUse our recommended removal tool to scan for Cov19 ransomware. Trial version of provides detection of computer threats like Cov19 ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft обзор детали WiperSoft является инструментом безопасности, который обеспечивает безопасности в реальном в ...

Скачать|больше

Это MacKeeper вирус?MacKeeper это не вирус, и это не афера. Хотя существуют различные мнения о программе в Интернете, мн ...

Скачать|больше

Хотя создатели антивирусной программы MalwareBytes еще не долго занимаются этим бизнесом, они восполняют этот нед� ...

Скачать|больше

Quick Menu

шаг 1. Удалите Cov19 ransomware, используя безопасный режим с поддержкой сети.

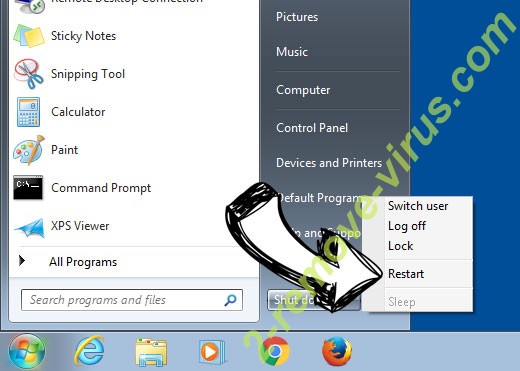

Удалить Cov19 ransomware из Windows 7/Windows Vista/Windows XP

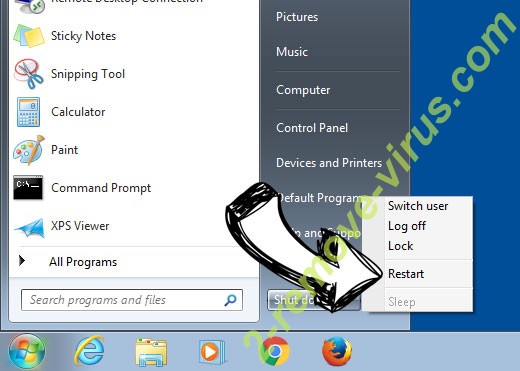

- Нажмите кнопку Пуск и выберите пункт Завершение работы.

- Выберите Перезагрузка и нажмите кнопку ОК.

- Начните, нажав F8, когда ваш компьютер начинает загрузку.

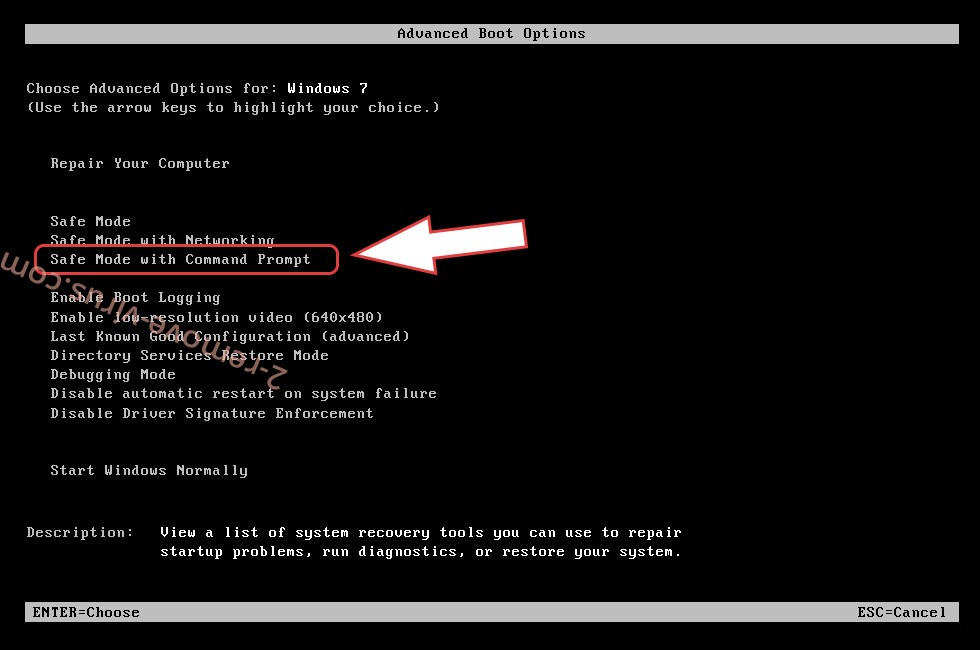

- В разделе Дополнительные варианты загрузки выберите безопасный режим с поддержкой сети.

- Откройте браузер и скачать anti-malware утилита.

- Используйте утилиту для удаления Cov19 ransomware

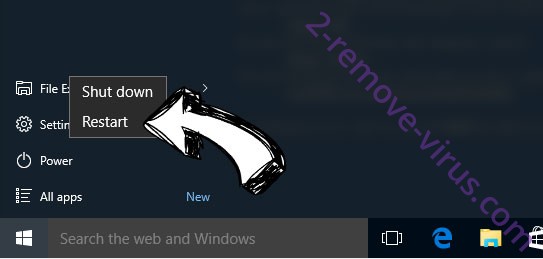

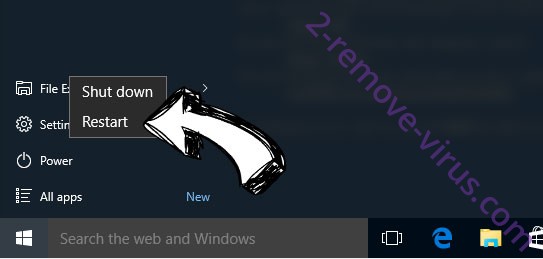

Удалить Cov19 ransomware из Windows 8/Windows 10

- На экране входа в систему Windows нажмите кнопку питания.

- Нажмите и удерживайте клавишу Shift и выберите Перезапустить.

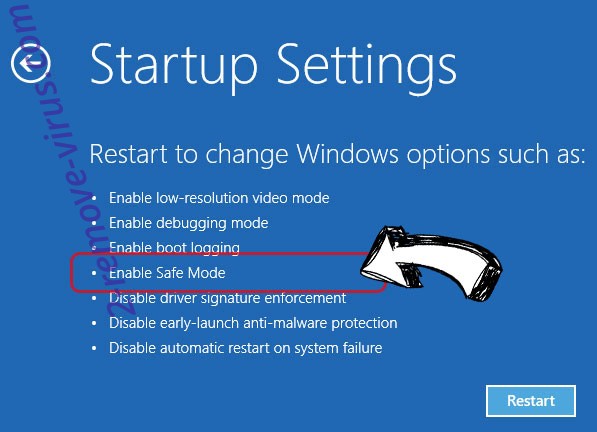

- Перейти к Troubleshoot → Advanced options → Start Settings.

- Выберите Включить безопасный режим или безопасный режим с поддержкой сети в разделе Параметры запуска.

- Нажмите кнопку Перезагрузка.

- Откройте веб-браузер и загрузите средство для удаления вредоносных программ.

- Используйте программное обеспечение для удаления Cov19 ransomware

шаг 2. Восстановление файлов с помощью восстановления системы

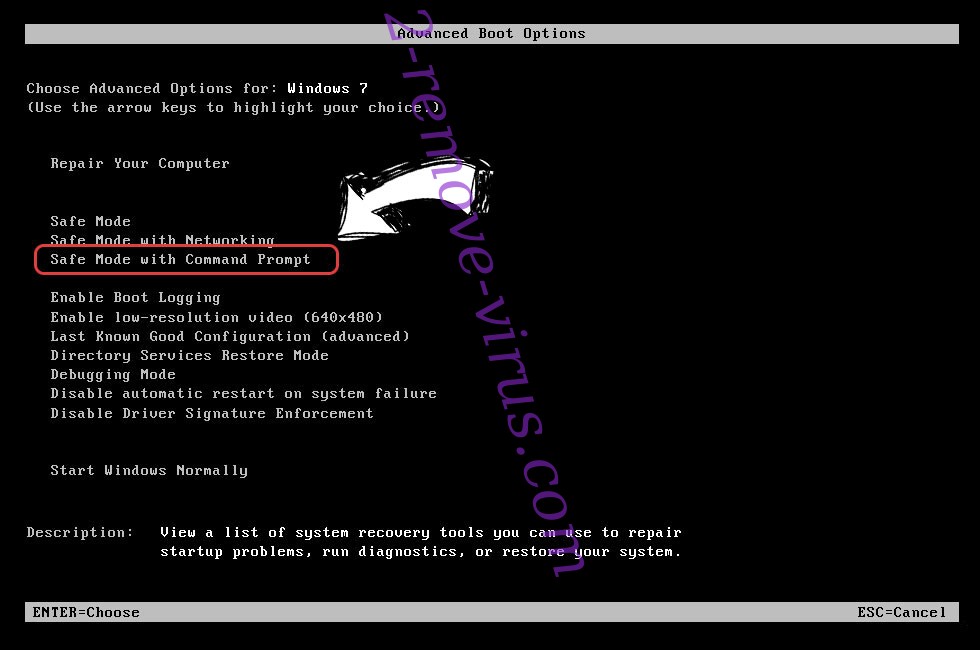

Удалить Cov19 ransomware из Windows 7/Windows Vista/Windows XP

- Нажмите кнопку Пуск и выберите Завершение работы.

- Выберите Перезагрузка и OK

- Когда ваш компьютер начинает загрузку, нажмите клавишу F8 несколько раз, чтобы открыть дополнительные параметры загрузки

- Выберите команду из списка.

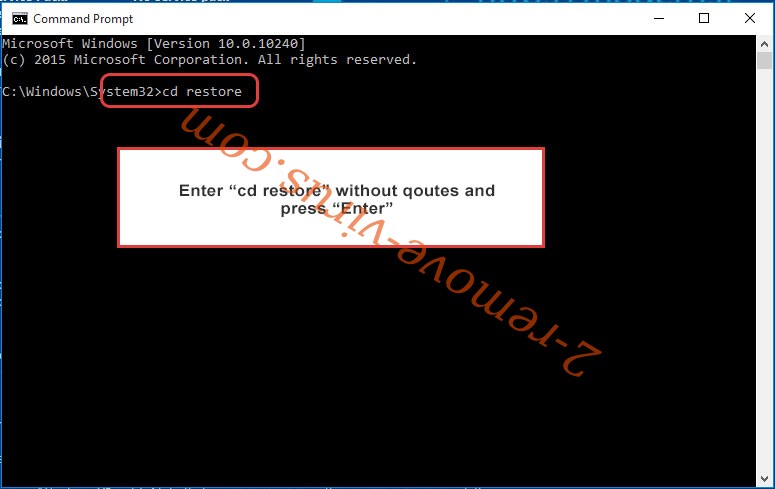

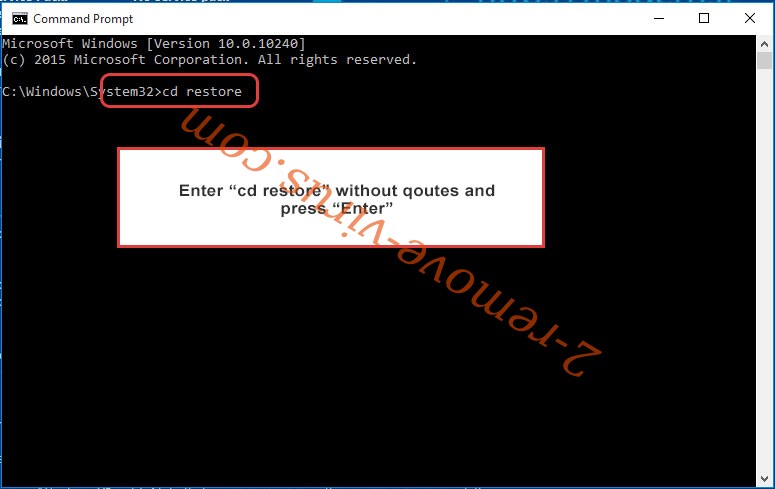

- Введите cd restore и нажмите Enter.

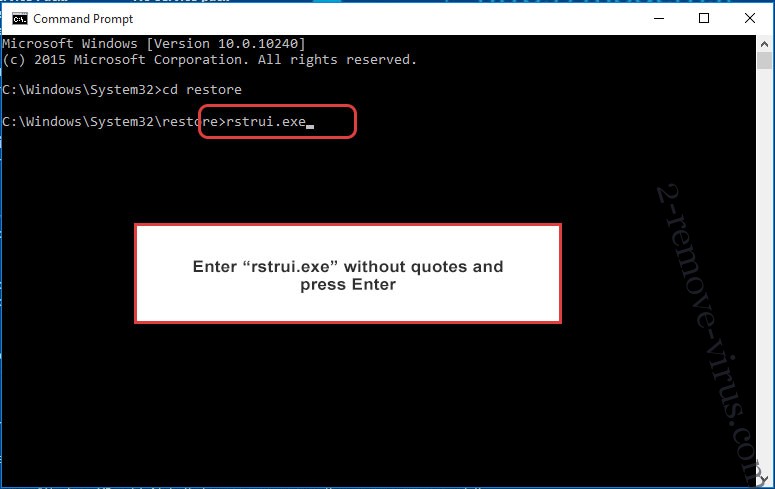

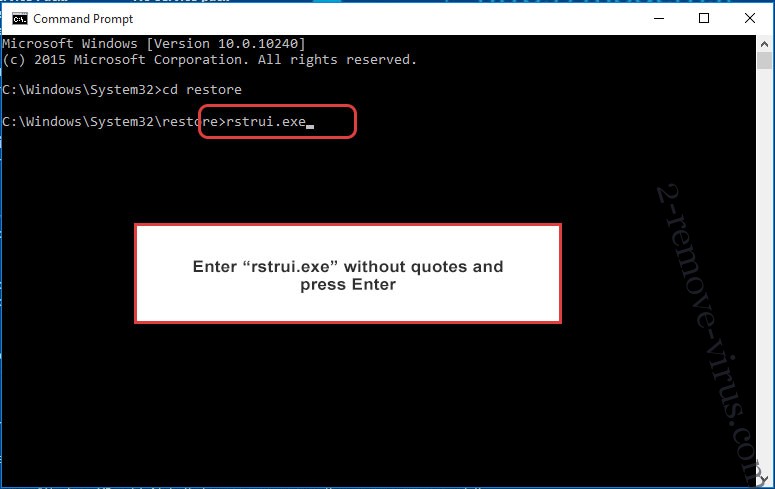

- Введите rstrui.exe и нажмите клавишу Enter.

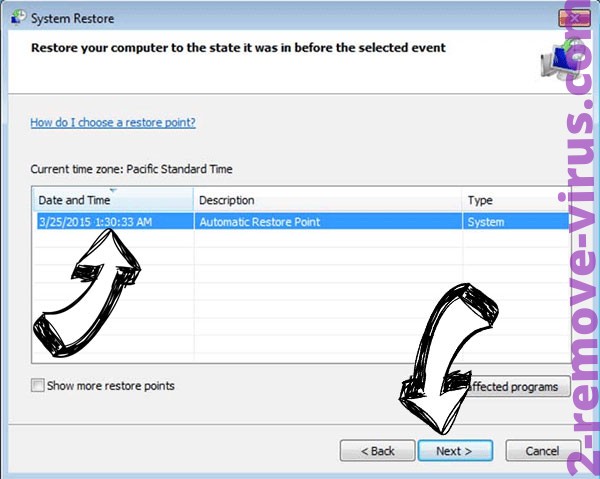

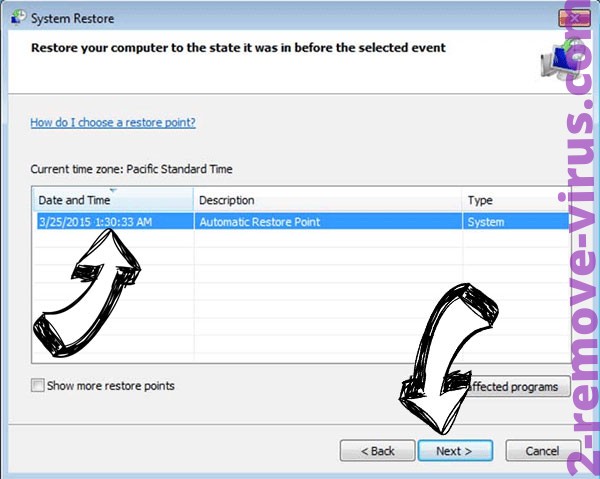

- В новом окне нажмите Далее и выберите точку восстановления до инфекции.

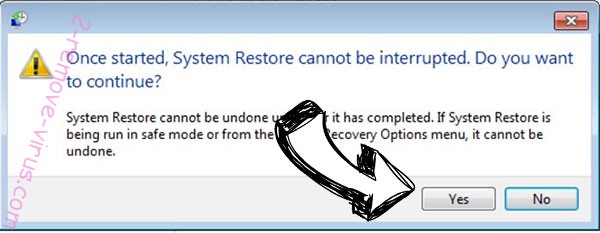

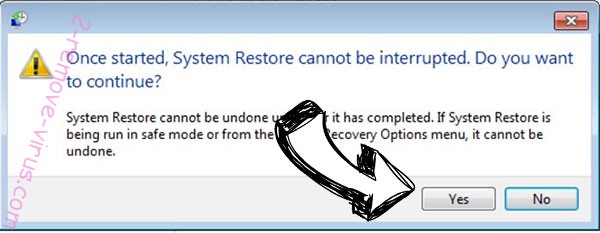

- Снова нажмите кнопку Далее и нажмите кнопку Да, чтобы начать восстановление системы.

Удалить Cov19 ransomware из Windows 8/Windows 10

- Нажмите кнопку питания на экран входа Windows.

- Нажмите и удерживайте клавишу Shift и нажмите кнопку Перезапустить.

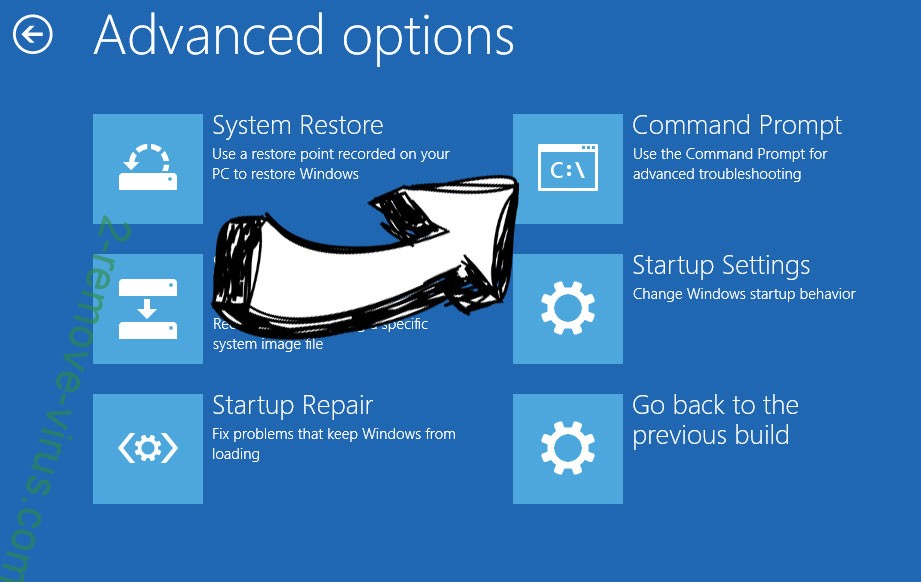

- Выберите Устранение неисправностей и перейдите дополнительные параметры.

- Выберите Командная строка и выберите команду Перезапустить.

- В командной строке введите cd restore и нажмите Enter.

- Введите rstrui.exe и нажмите Enter еще раз.

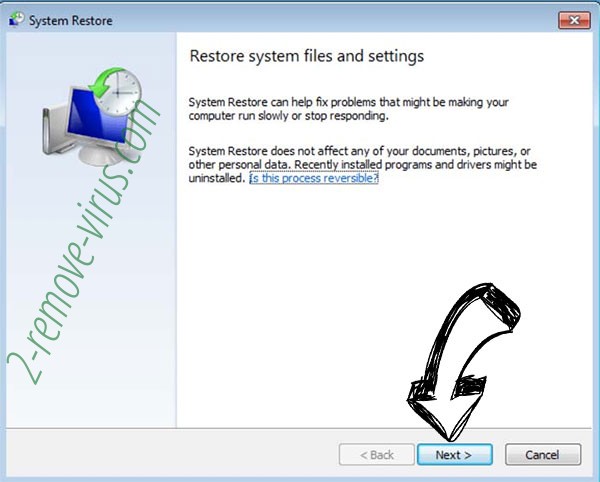

- Нажмите кнопку Далее в окне Восстановление системы.

- Выберите точку восстановления до инфекции.

- Нажмите кнопку Далее, а затем нажмите кнопку Да, чтобы восстановить систему.