Что такое вымогателей

[decrypt4data@protonmail.com].devil ransomware вымогателей классифицируется как опасные вредоносные программы как, если ваша система загрязняется с этим, вы можете столкнуться с серьезными проблемами. Если вымогателей было то, что вы никогда не столкнулся до сих пор, вы можете быть в для шока. Вы не сможете открыть файлы, если кодирование файла вредоносная программа заблокирована, для которой используются мощные алгоритмы шифрования. Файл кодирования вредоносные программы настолько опасны, потому что для расшифровки файлов, не обязательно во всех случаях.

У вас есть возможность купить расшифровщик от мошенников, но по причинам, которые мы будем говорить ниже, это не самая лучшая идея. Во-первых, платит не гарантирует, что файлы будут расшифрованы. Почему люди, которым зашифрованы данные, в первую очередь, помочь вам восстановить их, когда нет ничего, чтобы предотвратить их от просто принимать ваши деньги. Кроме того, заплатив, вам будет поддерживать их будущей деятельности, что, безусловно, привлечь вымогателей. Вы действительно хотите поддержать отрасль, которая стоит миллиарды долларов на бизнесе в ущерб. Когда потерпевшие платят, файл, вредоносная программа кодирования постепенно становится более прибыльным, поэтому привлекает все больше мошенников, которые хотят заработать легкие деньги. Вы могли бы снова попадать в такие ситуации в будущем, поэтому инвестировать указанную сумму в резервной копии будет мудрым выбором, потому что вам не придется беспокоиться о безопасности ваших файлов. Вы могли бы просто удалить [decrypt4data@protonmail.com].devil ransomware без беспокойства. Вы можете найти информацию о самых распространенных способах распределения в ниже пункт, если вы не уверены, как вымогателей удалось заразить ваш компьютер.

Вымогателей методы распространения

Заражения Ransomware может произойти довольно легко, как правило, с использованием таких методов, как прикреплять вредоносные веб-файлов в электронные письма, пользуясь неисправленными программного обеспечения и хостинг зараженные файлы на сомнительных платформ скачать. Так как есть много пользователей, которые не заботятся о том, как они используют свою электронную почту или откуда их скачать, вымогателей разбрасыватели нет необходимости использовать более изощренные способы. Существует некоторая вероятность того, что был более сложный метод, используется для инфекции, так как некоторые вымогатели используют их. Мошенники просто должны требовать от законного компании, написать вразумительный электронной почты, добавить вредоносные веб-файл в электронное письмо и отправьте его возможных жертв. Эти письма часто говорил о деньгах, потому что в связи с деликатностью темы, пользователи более склонны к открытию их. Если хакеры используют название компании, как Amazon, люди пониже их защиту и может открыть вложение, не задумываясь, если преступники просто сказать подозрительной активности на счете или была совершена покупка и квитанция прилагается. Из-за этого, вы должны быть осторожны об открытии письма, и обратите внимание на признаки того, что они могут быть вредоносными. Во-первых, если вы не знакомы с отправителем, заглянуть в них, прежде чем открывать вложение. И если вы знаете их, проверьте адрес электронной почты, чтобы убедиться, что он соответствует допустимым адресом человека/компании. Кроме того, за ошибки в грамматике, которые обычно имеют тенденцию быть довольно ярким. Еще один значимый ключ может быть ваше имя нигде не используется, если, допустим, вы используете Amazon, и они должны были отправить вам по электронной почте, они бы не использовать универсальные поздравления Уважаемый клиент/член/Пользователь, и вместо того, чтобы использовать имя, которое вы им предоставили. Файл шифрования вредоносная программа также может сделать с помощью устаревших компьютерных программ. Программное обеспечение поставляется с уязвимостей, которые могут использоваться, чтобы заразить устройство, но они часто фиксируют поставщиками. Однако, не все быстрый для того чтобы установить эти исправления, как видно из атаки WannaCry вымогателей. Потому что множество вредоносных программ используют уязвимости важно, что вы регулярно обновлять свои программы. Патчи можно автоматически установить, если вы найдете эти уведомления раздражают.

Что она делает

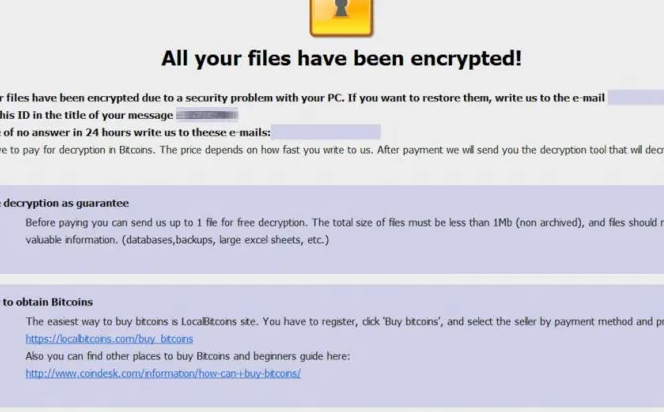

Когда файл шифрование вредоносная программа заражает систему, вы скоро найдете закодированных данных. Даже если ситуация не было ясно с самого начала, то станет довольно очевидно, что что-то не так, когда файлы не открываются как надо. Вы также заметите странное расширение, прикрепленными ко всем файлам, что помогает людям этикетке которого вымогатели специально заразил свой компьютер. К сожалению, файлы могут быть постоянно кодируются, если используется сильный алгоритм шифрования. Если вы еще не знаете о том, что происходит, все будет объяснено в уведомлении о выкупе. Предлагаемая программа дешифрования не бесплатно, конечно. Сумма выкупа должна быть указана в примечании, но иногда, мошенники, жертвы требуют отправить их устанавливать цену, он может варьироваться от нескольких десятков долларов до нескольких сотен. Заплатив за декриптор не то, что мы предлагаем по причинам, которые мы уже обсуждали выше. Посмотри в любой другой вероятный вариант, прежде чем даже рассматривает возможность покупки то, что они предлагают. Может быть, вы просто забыли, что вы создали резервную копию ваших файлов. В некоторых случаях пользователи могут даже находить свободное расшифровщиков. Специалисты по безопасности в определенных случаях способен создать расшифровщиков бесплатно, если они смогут расшифровать вымогателей. Прежде чем вы решите платить, искать расшифровщик. Было бы разумнее идея закупить резервное копирование с Некоторые из этих денег. Если резервная копия была создана до заражения захватили, вы можете восстановить файлы после удаления вируса [decrypt4data@protonmail.com].devil ransomware. Если вы уже знакомы с вымогателей, вы должны быть в состоянии защитить вашу систему от подобных инфекций. Придерживаться безопасных источников скачать, обратите внимание на то, что тип вложения электронной почты вы открыть, и держать свои программы до-до-даты.

Методов для удаления [decrypt4data@protonmail.com].devil ransomware

Если вы хотите полностью избавиться от вымогателей, используйте вымогателей. Это может быть довольно трудно исправить вручную вирус [decrypt4data@protonmail.com].devil ransomware, потому что ошибка может привести к дальнейшему вреда. Если вы не хотите, чтобы причинить еще больше вреда, использовать утилиту для удаления вредоносных программ. Это может также помочь предотвратить подобные угрозы в будущем, кроме того, чтобы помочь вам в удалении этого. Выбрать анти-вредоносных программ, которые могли бы лучше справиться с вашей ситуацией, и выполнить полное сканирование компьютера, Как только вы установите его. Однако средства не смогут восстановить файлы, поэтому не удивляйтесь, что ваши файлы остаются зашифрованными. Если вымогатели полностью исчезла, восстановить файлы из резервной копии, и если вы не имеете его, начать использовать его.

Offers

Скачать утилитуto scan for [decrypt4data@protonmail.com].devil ransomwareUse our recommended removal tool to scan for [decrypt4data@protonmail.com].devil ransomware. Trial version of provides detection of computer threats like [decrypt4data@protonmail.com].devil ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft обзор детали WiperSoft является инструментом безопасности, который обеспечивает безопасности в реальном в ...

Скачать|больше

Это MacKeeper вирус?MacKeeper это не вирус, и это не афера. Хотя существуют различные мнения о программе в Интернете, мн ...

Скачать|больше

Хотя создатели антивирусной программы MalwareBytes еще не долго занимаются этим бизнесом, они восполняют этот нед� ...

Скачать|больше

Quick Menu

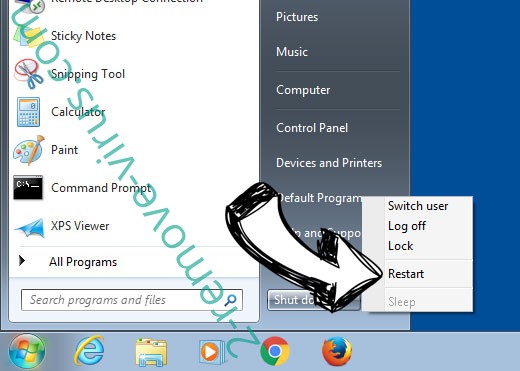

шаг 1. Удалите [decrypt4data@protonmail.com].devil ransomware, используя безопасный режим с поддержкой сети.

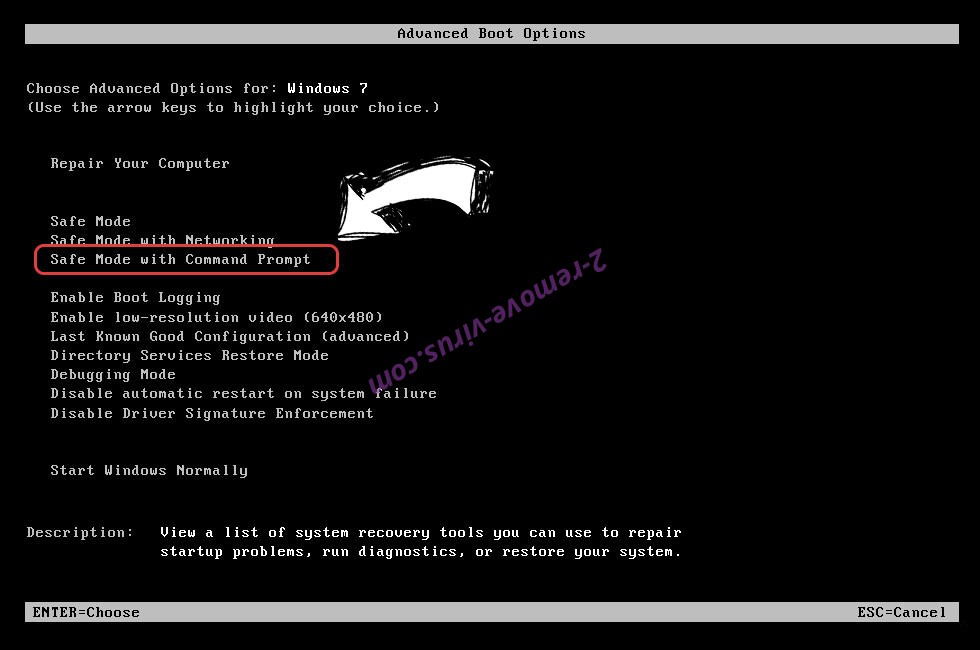

Удалить [decrypt4data@protonmail.com].devil ransomware из Windows 7/Windows Vista/Windows XP

- Нажмите кнопку Пуск и выберите пункт Завершение работы.

- Выберите Перезагрузка и нажмите кнопку ОК.

- Начните, нажав F8, когда ваш компьютер начинает загрузку.

- В разделе Дополнительные варианты загрузки выберите безопасный режим с поддержкой сети.

![Remove [decrypt4data@protonmail.com].devil ransomware - boot options](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Remove [decrypt4data@protonmail.com].devil ransomware - boot options](https://www.2-remove-virus.com/wp-content/uploads/2016/08/remove-ci-6-boot-options.jpg)

- Откройте браузер и скачать anti-malware утилита.

- Используйте утилиту для удаления [decrypt4data@protonmail.com].devil ransomware

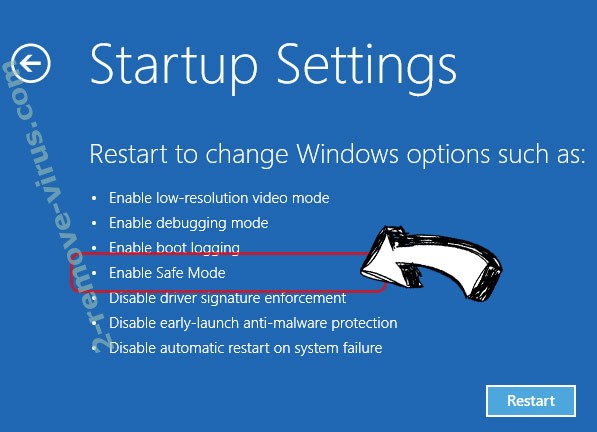

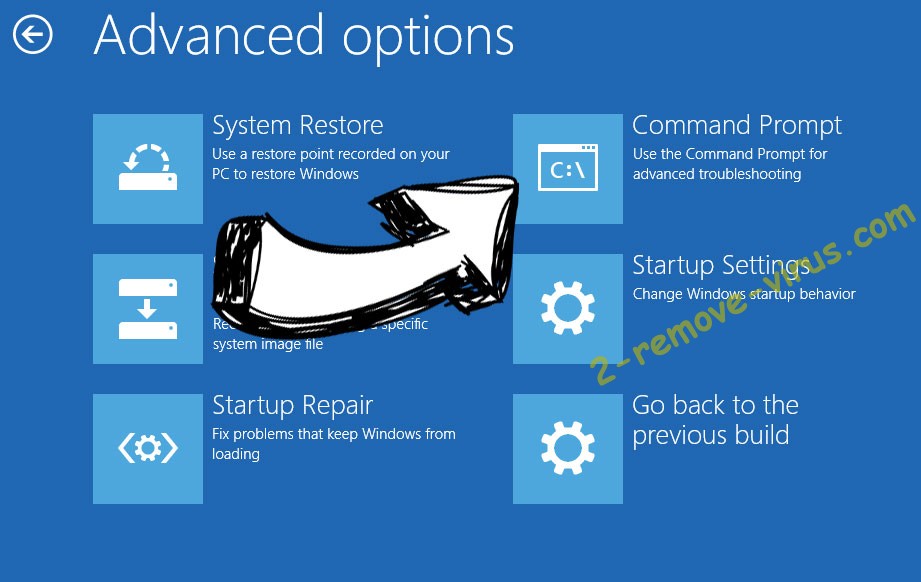

Удалить [decrypt4data@protonmail.com].devil ransomware из Windows 8/Windows 10

- На экране входа в систему Windows нажмите кнопку питания.

- Нажмите и удерживайте клавишу Shift и выберите Перезапустить.

- Перейти к Troubleshoot → Advanced options → Start Settings.

- Выберите Включить безопасный режим или безопасный режим с поддержкой сети в разделе Параметры запуска.

- Нажмите кнопку Перезагрузка.

- Откройте веб-браузер и загрузите средство для удаления вредоносных программ.

- Используйте программное обеспечение для удаления [decrypt4data@protonmail.com].devil ransomware

шаг 2. Восстановление файлов с помощью восстановления системы

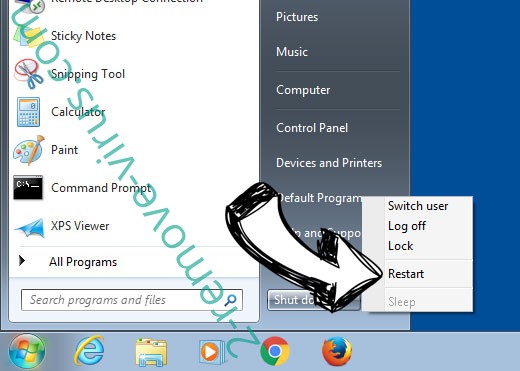

Удалить [decrypt4data@protonmail.com].devil ransomware из Windows 7/Windows Vista/Windows XP

- Нажмите кнопку Пуск и выберите Завершение работы.

- Выберите Перезагрузка и OK

- Когда ваш компьютер начинает загрузку, нажмите клавишу F8 несколько раз, чтобы открыть дополнительные параметры загрузки

- Выберите команду из списка.

- Введите cd restore и нажмите Enter.

![Uninstall [decrypt4data@protonmail.com].devil ransomware - command prompt restore](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Uninstall [decrypt4data@protonmail.com].devil ransomware - command prompt restore](https://www.2-remove-virus.com/wp-content/uploads/2016/08/uninstall-ci-6-command-prompt-restore.jpg)

- Введите rstrui.exe и нажмите клавишу Enter.

![Delete [decrypt4data@protonmail.com].devil ransomware - command prompt restore execute](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Delete [decrypt4data@protonmail.com].devil ransomware - command prompt restore execute](https://www.2-remove-virus.com/wp-content/uploads/2016/08/delete-ci-6-command-prompt-restore-init.jpg)

- В новом окне нажмите Далее и выберите точку восстановления до инфекции.

![[decrypt4data@protonmail.com].devil ransomware - restore point](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[decrypt4data@protonmail.com].devil ransomware - restore point](https://www.2-remove-virus.com/wp-content/uploads/2016/08/virus-ci-6-restore-point.jpg)

- Снова нажмите кнопку Далее и нажмите кнопку Да, чтобы начать восстановление системы.

![[decrypt4data@protonmail.com].devil ransomware removal - restore message](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[decrypt4data@protonmail.com].devil ransomware removal - restore message](https://www.2-remove-virus.com/wp-content/uploads/2016/08/ci-6-removal-restore-message.jpg)

Удалить [decrypt4data@protonmail.com].devil ransomware из Windows 8/Windows 10

- Нажмите кнопку питания на экран входа Windows.

- Нажмите и удерживайте клавишу Shift и нажмите кнопку Перезапустить.

- Выберите Устранение неисправностей и перейдите дополнительные параметры.

- Выберите Командная строка и выберите команду Перезапустить.

- В командной строке введите cd restore и нажмите Enter.

![Uninstall [decrypt4data@protonmail.com].devil ransomware - command prompt restore](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Uninstall [decrypt4data@protonmail.com].devil ransomware - command prompt restore](https://www.2-remove-virus.com/wp-content/uploads/2016/08/uninstall-ci-6-command-prompt-restore.jpg)

- Введите rstrui.exe и нажмите Enter еще раз.

![Delete [decrypt4data@protonmail.com].devil ransomware - command prompt restore execute](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Delete [decrypt4data@protonmail.com].devil ransomware - command prompt restore execute](https://www.2-remove-virus.com/wp-content/uploads/2016/08/delete-ci-6-command-prompt-restore-init.jpg)

- Нажмите кнопку Далее в окне Восстановление системы.

![Get rid of [decrypt4data@protonmail.com].devil ransomware - restore init](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Get rid of [decrypt4data@protonmail.com].devil ransomware - restore init](https://www.2-remove-virus.com/wp-content/uploads/2016/08/ci-6-restore-init.jpg)

- Выберите точку восстановления до инфекции.

![[decrypt4data@protonmail.com].devil ransomware - restore point](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[decrypt4data@protonmail.com].devil ransomware - restore point](https://www.2-remove-virus.com/wp-content/uploads/2016/08/virus-ci-6-restore-point.jpg)

- Нажмите кнопку Далее, а затем нажмите кнопку Да, чтобы восстановить систему.

![[decrypt4data@protonmail.com].devil ransomware removal - restore message](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[decrypt4data@protonmail.com].devil ransomware removal - restore message](https://www.2-remove-virus.com/wp-content/uploads/2016/08/ci-6-removal-restore-message.jpg)