Мошенничество с электронной почтой « IMAP/POP3 mail server verification failure » — это фишинговое письмо, в котором утверждается, что с электронной почтой получателя возникла проблема с настройками IMAP или POP3. В сообщении говорится, что почтовый сервер не смог подтвердить конфигурацию аккаунта, и необходимо принять немедленные меры для устранения проблемы. Письмо не отправляется настоящим почтовым провайдером. Он создан мошенниками для кражи учетных данных для входа.

В этой мошенничестве в теме и вступительном тексте упоминается « IMAP/POP3 mail server verification failure », чтобы звучать технически и срочно. В тексте письма указано, что настройки почтового клиента получателя не прошли проверку на почтовом сервере, и их необновление приведёт к потере доступа к входящим или исходящим письмам. Формулировка призвана вызвать обеспокоенность и побудить получателя действовать быстро без проверки заявления.

В сообщении нет конкретных данных аккаунта от реального провайдера электронной почты получателя. В нём не упоминается имя провайдера, план аккаунта, недавняя активность входа или какая-либо часть адреса электронной почты, которая могла бы доказать, что сообщение основано на реальных проверках сервера. Вместо этого в письме используются общие термины, такие как «почтовый сервер», «ошибка верификации» и «проверка аккаунта», чтобы его можно было отправить разным людям через разные сервисы.

В электронном почте встроена ссылка, по которой получателю предлагают нажать для завершения процесса верификации сервера. Ссылка помечена текстом вроде «Проверить сейчас», «Обновить аккаунт» или «Подтвердить настройки». Он описывается как место, где аккаунт может быть подтвержден и восстановлен. В письме не указано получателю войти через официальный сайт почтового провайдера или перейти на известную страницу входа провайдера. Все действия проходят через эту одну ссылку.

При переходе по ссылке открывается фишинговая страница, созданная для имитации интерфейса входа почтового провайдера. На странице обычно отображаются поля, где пользователя просят ввести свой адрес электронной почты и пароль. В некоторых версиях мошенничества страница может запросить дополнительную информацию, такую как адреса электронной почты для восстановления, ответы на вопросы безопасности или другие личные данные, которые, по-видимому, являются частью процесса проверки аккаунта.

Любая информация, введённая на эту фейковую страницу, захватывается мошенниками. Учетные данные не используются для устранения ошибок при верификации. Вместо этого захваченные данные передаются лицу или группе, контролирующей фишинговую страницу. Мошенники могут попытаться использовать эту информацию для доступа к настоящему почтовому аккаунту.

Доступ к электронной почте может иметь серьёзные последствия. Внутри мошенники могут читать личные сообщения, отслеживать входящие сообщения и собирать конфиденциальную информацию, такую как финансовые данные, личные контакты и коды для восстановления счетов. Поскольку почтовые аккаунты часто служат шлюзом для сброса паролей на других онлайн-сервисах, доступ к почтовому ящике позволяет мошенникам захватывать дополнительные аккаунты, такие как банковские, шопинг, социальные сети или облачные сервисы хранения.

После того как фишинговая страница собирает учетные данные, на ней может появиться подтверждение о успешной проверке сервера или обновлении аккаунта. Эти сообщения призваны успокоить жертву и предотвратить немедленное подозрение. Они не отражают никакого реального взаимодействия с настоящим почтовым сервером.

Легитимный почтовый провайдер не решает вопросы верификации почтового сервера, просит пользователей вводить свои учетные данные на страницах, достигнутых по ссылкам в нежелательных письмах. Реальные технические уведомления от поставщиков услуг направляют пользователей войти через официальный сайт или приложение для просмотра и решения проблем с аккаунтом.

Мошенничество с электронной почтой IMAP/POP3 mail server verification failure опирается на технически звучащие языки, чтобы выглядеть убедительно. Он использует термины, связанные со стандартными протоколами электронной почты, но описываемый сценарий не взят из реальной проверки сервера. Вся эта схема — это уловка, чтобы заманить получателей ввести свои данные для входа на фейковую страницу.

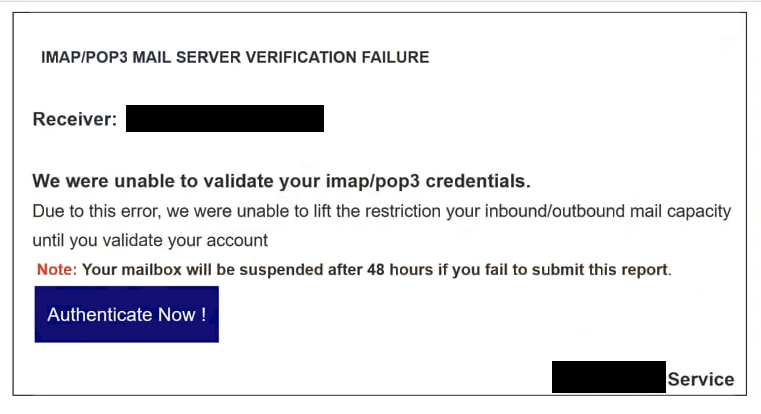

Полное IMAP/POP3 mail server verification failure фишинговое письмо «» приведено ниже:

Subject: Authentication Time Our Error !

IMAP/POP3 MAIL SERVER VERIFICATION FAILURE

Receiver: ********

We were unable to validate your imap/pop3 credentials.

Due to this error, we were unable to lift the restriction your inbound/outbound mail capacity until you validate your accountNote: Your mailbox will be suspended after 48 hours if you fail to submit this report.

Authenticate Now !

Как доставляется мошенничество с электронной IMAP/POP3 mail server verification failure почтой и как его распознавать

IMAP/POP3 mail server verification failure Мошенничество с электронной почтой распространяется через фишинговые кампании, которые распространяют одинаковые или очень похожие сообщения на большое количество адресов. Мошенничество не проверяет, использует ли получатель конкретную почтовую службу или есть ли проблемы с верификацией сервера. Предполагается, что большинство людей с почтовыми аккаунтами сочтут термин «IMAP/POP3» достаточно знакомым, чтобы вызывать беспокойство.

Одним из первых признаков мошенничества письма является адрес отправителя. Отображаемое имя может выглядеть официально или отсылать к команде почтовой поддержки, но фактический домен отправки обычно не совпадает с доменом легитимного почтового провайдера. Например, адрес отправителя может быть взят из бесплатной почтовой службы или не связанного домена. Проверка полного адреса отправителя часто выявляет это несоответствие.

Содержание письма также не содержит проверяемых деталей. Мошенничество « IMAP/POP3 mail server verification failure » не включает идентификаторы, специфичные для аккаунта, коды ошибок из реальных системных журналов или контекст, связывающий уведомление с реальной активностью на аккаунте получателя. Подлинные технические оповещения обычно содержат более точную информацию и позволяют пользователю просматривать данные после входа через платформу официального провайдера.

Ссылка, указанная в письме, — ещё один сильный признак фишинга. Наведение курсора на ссылку без нажатия может показать, что домен назначения не входит в домен легитимного почтового провайдера. Фишинговые ссылки часто ведут к не связанным между собой веб-адресам, где размещены поддельные формы входа. Даже если страница выглядит убедительно, адрес в строке браузера показывает, что это не официальный сайт.

Фейковая страница входа, используемая в мошенничестве, может имитировать интерфейс входа настоящего почтового провайдера. Однако структура доменного имени и URL будет отличаться от аутентичного сайта. Любая страница, которая запрашивает учетные данные после обращения по незапрошеной ссылке по электронной почте, должна восприниматься с подозрением.

Ещё одним тревожным сигналом является запрос личной информации, выходящей за рамки обычных логинных данных, например, ответов на вопросы безопасности или адреса электронной почты для восстановления. Легитимные поставщики не запрашивают такую информацию через электронные ссылки.

Мошенничество с электронной почтой IMAP/POP3 mail server verification failure использует технические термины для создания ложной ситуации. Распознавание признаков, таких как несовпадающие домены отправителя, подозрительные ссылки и запросы учетных данных по электронной почте, может помочь распознать это сообщение как попытку фишинга. Пользователям, получившим неожиданные уведомления о сбоях сервера, следует заходить на свои почтовые аккаунты только через официальный сайт или приложение для проверки реальных проблем. Если там нет никаких проблем, письмо следует считать мошенническим и удалять.