О .KOTI file ransomware вирусе

.KOTI file ransomware вымогателей является вредоносным программным обеспечением, которое будет кодировать ваши данные. Хотя вымогателей было широко говорили о, вы, возможно, пропустили его, таким образом, вы не можете быть осведомлены о вреде он может сделать. Сильные алгоритмы шифрования используются файлами, кодирующие вредоносную программу для шифрования данных, и как только они будут заблокированы, ваш доступ к ним будет предотвращен. Потому что расшифровка данных не представляется возможным во всех случаях, не говоря уже об усилиях, которые он принимает, чтобы получить все обратно в порядок, вымогателей считается одним из самых опасных вредоносных программ там.

Вам также предложат купить инструмент расшифровки за определенную сумму денег, но эта опция не рекомендуется по нескольким причинам. Расшифровка файлов, даже если вы платите не гарантируется, так что вы могли бы просто тратить свои деньги ни за что. Рассмотрим, что там, чтобы остановить преступников от просто принимать ваши деньги. Кроме того, заплатив, вы будете поддерживать их будущей деятельности, которые, безусловно, связаны с более вымогателей или какой-либо другой вид вредоносного программного обеспечения. Вымогателей уже стоит миллионы для предприятий, вы действительно хотите, чтобы поддержать это. Чем больше жертв платят, тем выгоднее становится, таким образом, все больше и больше людей привлекают к ней. Вы можете быть введены в такого рода ситуации снова в будущем, так что инвестирование запрошенных денег в резервное копирование было бы мудрее, потому что потеря данных не будет возможность. Если резервное копирование было сделано до того, как вы получили угрозу, вы можете просто прекратить .KOTI file ransomware вирус и приступить к файлу восстановления. Если вы не уверены в том, как вы получили загрязнения, наиболее частые методы будут объяснены в следующем пункте.

Как избежать заражения вымогателей

Данные, кодируя вредоносную программу, как правило, распределяются через спам-приложения электронной почты, вредные загрузки и эксплуатировать комплекты. Видя, как эти методы все еще используются, это означает, что пользователи довольно небрежности при использовании электронной почты и загрузки файлов. Можно было бы также использовать более сложные методы, хотя и не так часто. Преступники пишут довольно убедительное письмо, делая вид, что от некоторых надежных компании или организации, прикрепить вредоносных программ охваченных файл по электронной почте и отправить его многим людям. Проблемы, связанные с деньгами являются общей темой в этих писем, как пользователи, как правило, принимают их всерьез и более склонны участвовать в. Если кибер-преступники использовали название компании, как Amazon, пользователи могут открыть вложение, не думая, как кибер-мошенники могут просто сказать, что была подозрительная активность в учетной записи или покупка была сделана, и квитанция прилагается. Там несколько вещей, которые вы должны принимать во внимание при открытии вложений электронной почты, если вы хотите сохранить ваш компьютер защищен. Прежде всего, если вы не знаете отправителя, проверьте его личность перед открытием вложения. Не делайте ошибку открытия прилагаемого файла только потому, что отправитель кажется вам знакомым, сначала вам нужно проверить, совпадает ли адрес электронной почты. Очевидные грамматические ошибки также являются признаком. Другой очевидный ключ может быть ваше имя отсутствует, если, скажем, вы клиент Amazon, и они должны были отправить вам по электронной почте, они не будут использовать общие приветствия, как Уважаемые клиент / член / пользователь, и вместо этого будет использовать имя, которое вы дали им. Неисправленные уязвимости программы также могут быть использованы для инфекции. Уязвимости в программах обычно идентифицируются, и поставщики выпускают обновления, чтобы разработчики вредоносных программ не могли использовать их для распространения своего вредоносного программного обеспечения. К сожалению, как доказано WannaCry вымогателей, не все устанавливает эти исправления, по той или иной причине. Поскольку многие вредоносные программы могут использовать эти слабые места, очень важно, чтобы вы регулярно обновляли свои программы. Обновления могут быть установлены для установки автоматически, если вы не хотите, чтобы беспокоить себя с ними каждый раз.

Что он делает

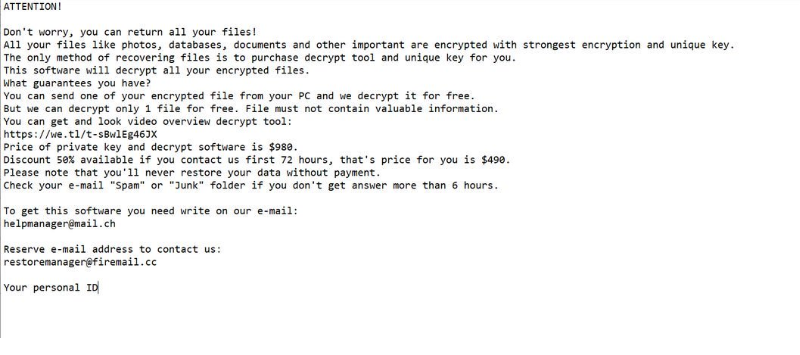

Когда ваш компьютер будет загрязнен, вы скоро найдете ваши файлы зашифрованы. Если вы не поняли, что что-то не так на первый, вы определенно знаете, когда вы не можете открыть свои файлы. Вы будете знать, какие из ваших файлов были зашифрованы, потому что они будут иметь странное расширение добавил к ним. К сожалению, декодировать данные может оказаться невозможным, если в данных, шифрующих вредоносную программу, используются мощные алгоритмы шифрования. Вы увидите уведомление о выкупе, которое предупредит вас о том, что ваши данные заблокированы и что вам нужно делать дальше. Что мошенники порекомендуют вам сделать, это использовать их платный инструмент расшифровки, и предупредить, что другие методы могут нанести вред вашим файлам. В записке должны четко объяснить, сколько стоит дешифровщик, но если это не так, это даст вам адрес электронной почты, чтобы связаться с хакерами, чтобы создать цену. По уже указанным причинам, платить хакерам не является воодушевленным выбором. Тщательно рассмотреть все другие альтернативы, прежде чем даже думать о предоставлении в запросы. Может быть, вы просто не помните создания копий. Вы также можете найти инструмент для восстановления данных бесплатно. Следует отметить, что иногда исследователи вредоносного программного обеспечения могут сделать программу расшифровки, что означает, что вы можете восстановить данные бесплатно. Рассмотрим этот вариант, и только тогда, когда вы уверены, что нет свободного расшифровщика, если вы даже думать о соблюдении требований. Было бы разумнее купить резервную часть с некоторыми из этих денег. Если вы где-то хранили свои файлы, вы можете получить их после того, как вы .KOTI file ransomware прекратите вирус. Попробуйте ознакомиться с тем, как распространяются данные, шифрующие вредоносную программу, чтобы сделать все возможное, чтобы избежать этого. Вы в первую очередь должны всегда обновлять свои программы, только скачать из безопасных / законных источников и остановить случайным открытием вложений электронной почты.

Как стереть .KOTI file ransomware

Если устройство все еще присутствует, мы предлагаем получить утилиту по борьбе с вредоносным ПО для его прекращения. При попытке вручную исправить .KOTI file ransomware вирус вы можете причинить дополнительный вред, если вы не будете осторожны или осведомлены, когда дело доходит до компьютеров. Таким образом, выбор автоматического метода был бы более мудрой идеей. Это также может предотвратить будущие данные кодирования вредоносной программы от входа, в дополнение к помощи вам в избавлении от этого. Поэтому выбирайте инструмент, устанавливайте его, выполняйте сканирование устройства и убедитесь, что избавлятесь от шифрования данных вредоносного ПО, если оно все еще присутствует. Имейте в виду, что программа удаления вредоносных программ предназначена для исправления, .KOTI file ransomware а не для оказания помощи в расшифровке файлов. После полного устранения вредоносного ПО по защите данных, вы можете безопасно использовать вашу систему снова, регулярно делая резервную передачу для ваших данных.

Offers

Скачать утилитуto scan for .KOTI file ransomwareUse our recommended removal tool to scan for .KOTI file ransomware. Trial version of provides detection of computer threats like .KOTI file ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft обзор детали WiperSoft является инструментом безопасности, который обеспечивает безопасности в реальном в ...

Скачать|больше

Это MacKeeper вирус?MacKeeper это не вирус, и это не афера. Хотя существуют различные мнения о программе в Интернете, мн ...

Скачать|больше

Хотя создатели антивирусной программы MalwareBytes еще не долго занимаются этим бизнесом, они восполняют этот нед� ...

Скачать|больше

Quick Menu

шаг 1. Удалите .KOTI file ransomware, используя безопасный режим с поддержкой сети.

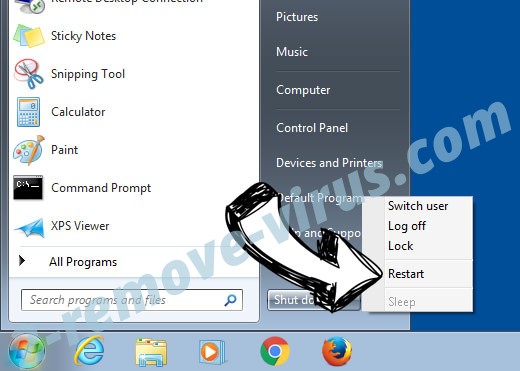

Удалить .KOTI file ransomware из Windows 7/Windows Vista/Windows XP

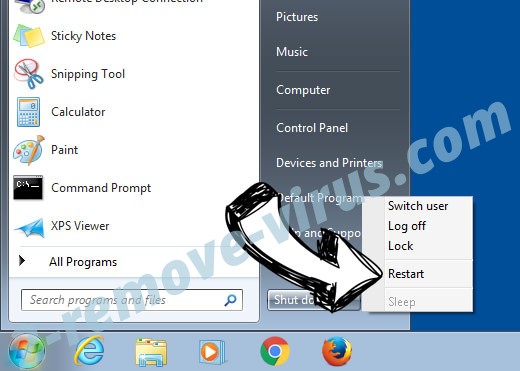

- Нажмите кнопку Пуск и выберите пункт Завершение работы.

- Выберите Перезагрузка и нажмите кнопку ОК.

- Начните, нажав F8, когда ваш компьютер начинает загрузку.

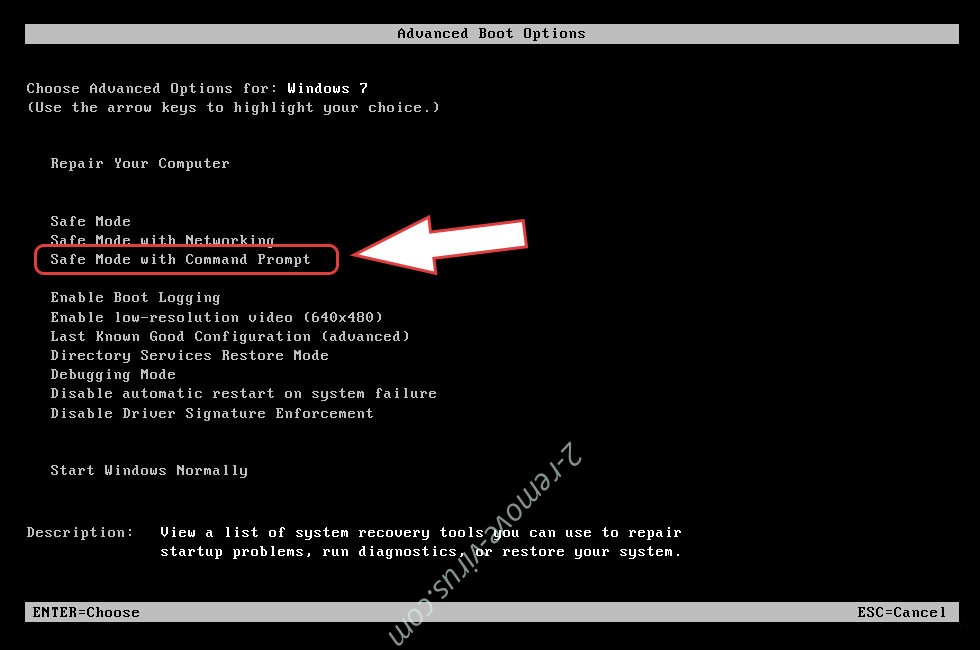

- В разделе Дополнительные варианты загрузки выберите безопасный режим с поддержкой сети.

- Откройте браузер и скачать anti-malware утилита.

- Используйте утилиту для удаления .KOTI file ransomware

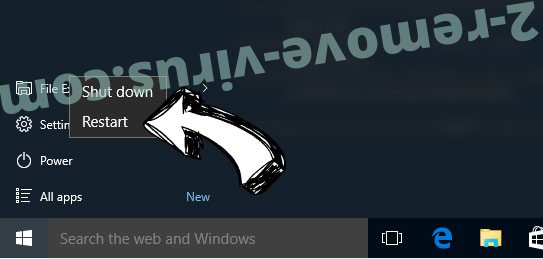

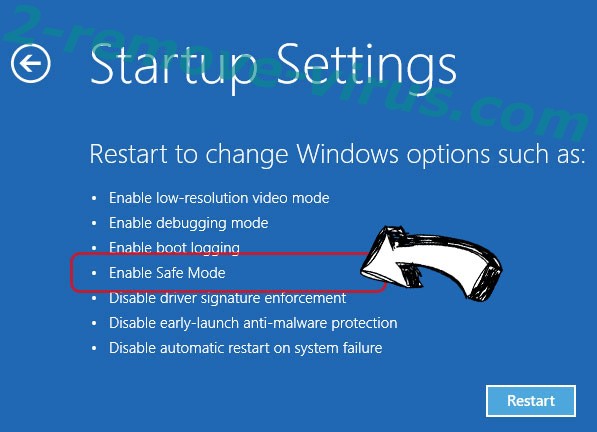

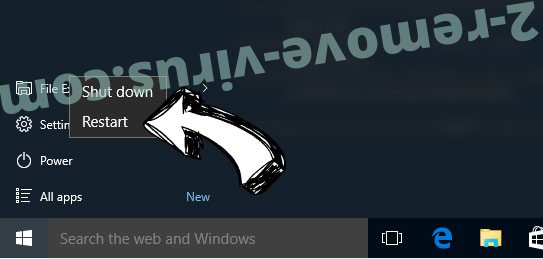

Удалить .KOTI file ransomware из Windows 8/Windows 10

- На экране входа в систему Windows нажмите кнопку питания.

- Нажмите и удерживайте клавишу Shift и выберите Перезапустить.

- Перейти к Troubleshoot → Advanced options → Start Settings.

- Выберите Включить безопасный режим или безопасный режим с поддержкой сети в разделе Параметры запуска.

- Нажмите кнопку Перезагрузка.

- Откройте веб-браузер и загрузите средство для удаления вредоносных программ.

- Используйте программное обеспечение для удаления .KOTI file ransomware

шаг 2. Восстановление файлов с помощью восстановления системы

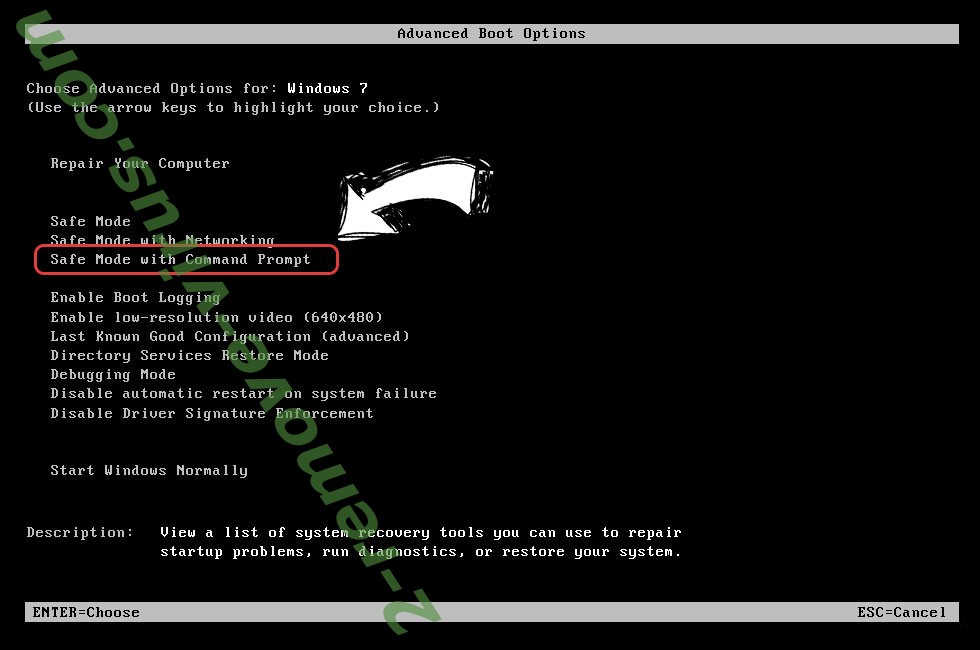

Удалить .KOTI file ransomware из Windows 7/Windows Vista/Windows XP

- Нажмите кнопку Пуск и выберите Завершение работы.

- Выберите Перезагрузка и OK

- Когда ваш компьютер начинает загрузку, нажмите клавишу F8 несколько раз, чтобы открыть дополнительные параметры загрузки

- Выберите команду из списка.

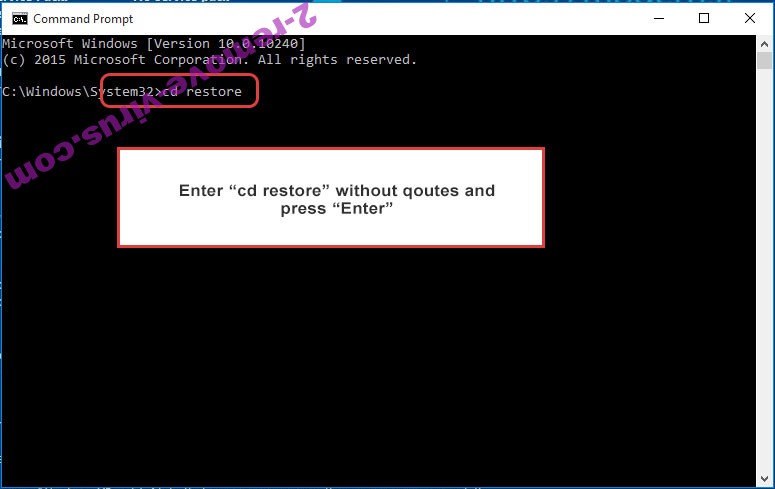

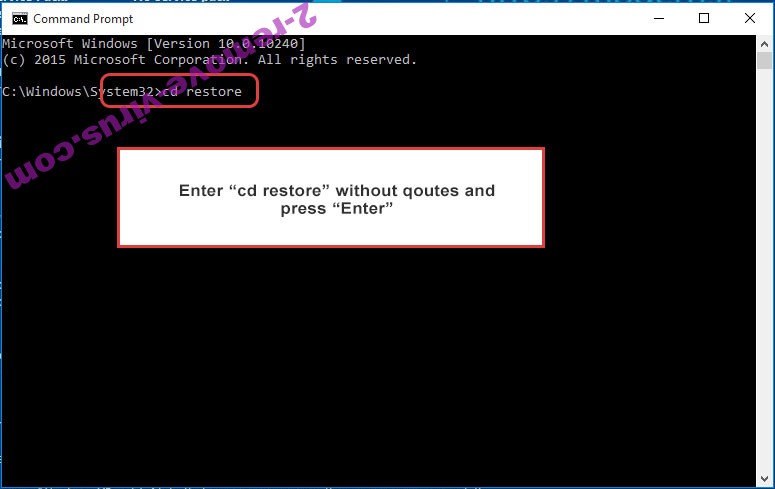

- Введите cd restore и нажмите Enter.

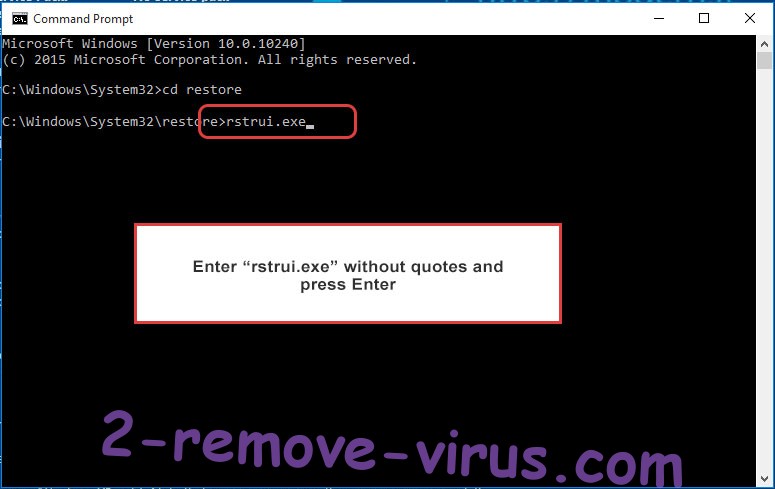

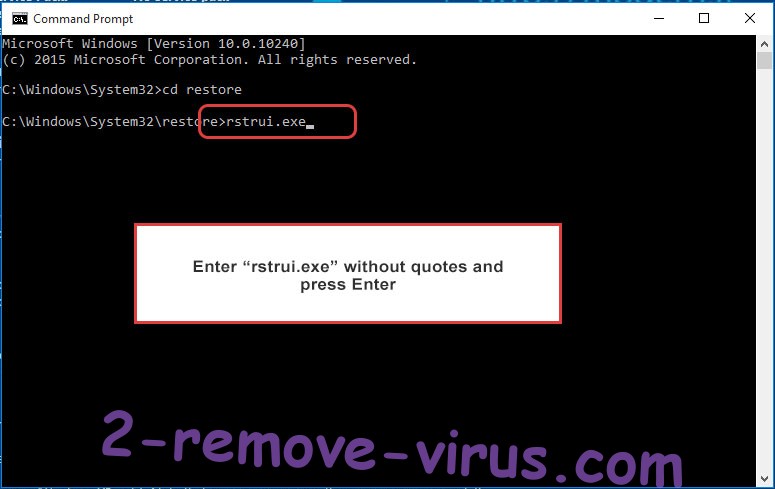

- Введите rstrui.exe и нажмите клавишу Enter.

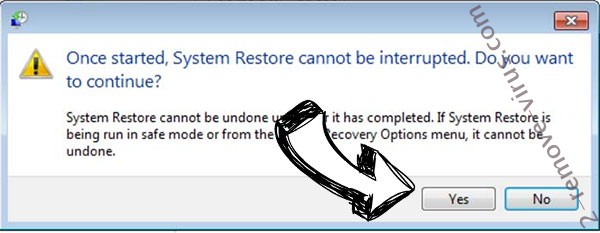

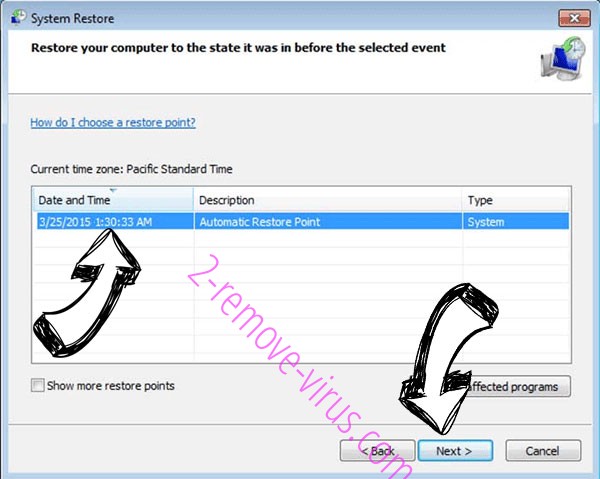

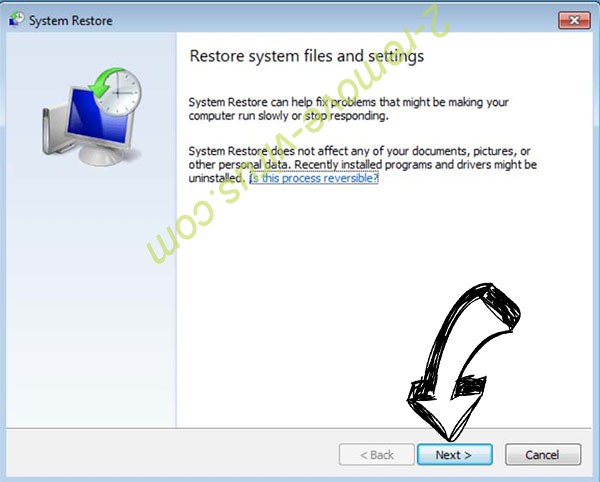

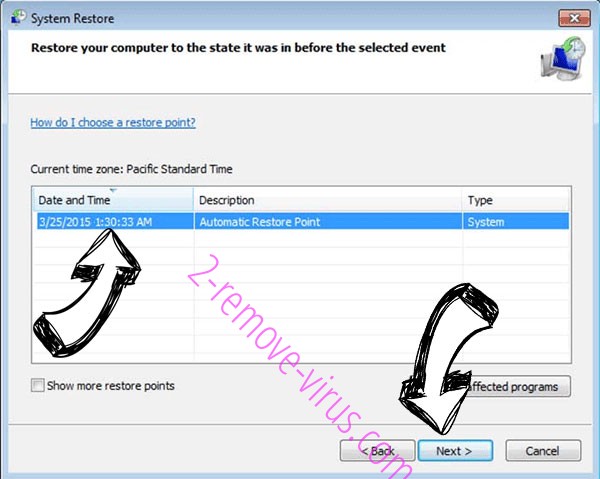

- В новом окне нажмите Далее и выберите точку восстановления до инфекции.

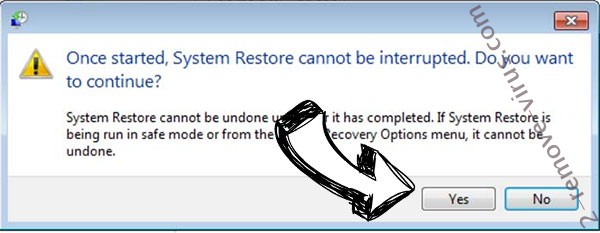

- Снова нажмите кнопку Далее и нажмите кнопку Да, чтобы начать восстановление системы.

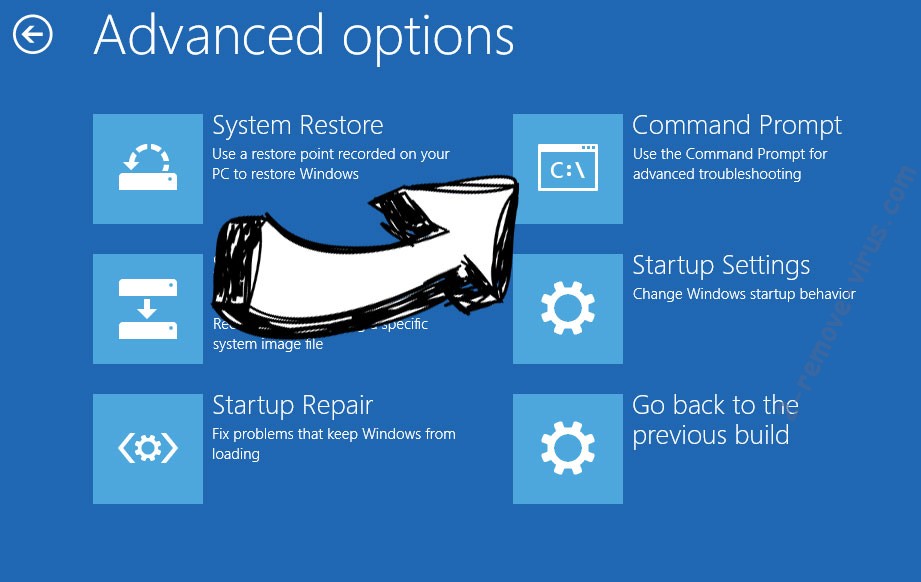

Удалить .KOTI file ransomware из Windows 8/Windows 10

- Нажмите кнопку питания на экран входа Windows.

- Нажмите и удерживайте клавишу Shift и нажмите кнопку Перезапустить.

- Выберите Устранение неисправностей и перейдите дополнительные параметры.

- Выберите Командная строка и выберите команду Перезапустить.

- В командной строке введите cd restore и нажмите Enter.

- Введите rstrui.exe и нажмите Enter еще раз.

- Нажмите кнопку Далее в окне Восстановление системы.

- Выберите точку восстановления до инфекции.

- Нажмите кнопку Далее, а затем нажмите кнопку Да, чтобы восстановить систему.