Webmail System Update Мошенничество с электронной почтой — это обманчивое письмо, призванное заставить получателей взаимодействовать с фишинговой ссылкой под предлогом обязательного обновления аккаунта. Письмо представлено как официальное уведомление, связанное с сервисом веб-почты, и утверждается, что обновление системы требует немедленных действий, чтобы избежать сбоев аккаунта. В сообщении ситуация преподносится как срочная и предупреждается, что несоблюдение требований приведёт к ограниченному доступу или блокировке электронной почты.

Электронная почта не связана ни с каким легитимным провайдером. Он распространяется мошенниками, выдающими себя за администраторов электронной почты или технических служб поддержки. Контент структурирован так, чтобы казаться оперативным, а не рекламным. В нём упоминаются вопросы технического обслуживания системы, улучшения безопасности или обновления совместимости, а также даётся указания получателю подтвердить или обновить данные аккаунта. Такое формулирование направлено на снижение подозрений и поощрение соблюдения.

Получатели, перейдущие по ссылке, указанной в письме, направляются на фишинговую веб-страницу, которая напоминает легитимный экран входа в веб-почту. Страница запрашивает учетные данные электронной почты, включая адрес электронной почты и пароль. Вся информация, введённая в эти поля, передаётся напрямую мошенникам. Страница не выполняет функции обновления или проверки. Его единственная цель — сбор учетных данных для входа.

Скомпрометированные почтовые аккаунты представляют значительный риск. Доступ к почтовому ящике позволяет мошенникам сбрасывать пароли для других аккаунтов, перехватывать личные сообщения и распространять дополнительные мошеннические письма с доверенного адреса. Бизнес-почтовые аккаунты особенно ценны, потому что их можно использовать для выдачи себя за сотрудников, запроса платежей или доступа к внутренним системам. Личные почтовые счета также могут содержать конфиденциальную информацию, такую как финансовые отчёты, списки контактов и сообщения о восстановлении счета.

Мошенничество с электронной почтой Webmail System Update «» основано на выдаче себя за себя, а не на техническую эксплуатацию. В письме не указано заражение вредоносным ПО и не указано, что устройство скомпрометировано. Вместо этого она сосредоточена на административной формулировке и рутинном обслуживании, чтобы выглядеть достоверно. Такой подход снижает сигнализацию, но при этом создаёт срочность, облегчая обман получателей, регулярно получающих легитимные уведомления о службе.

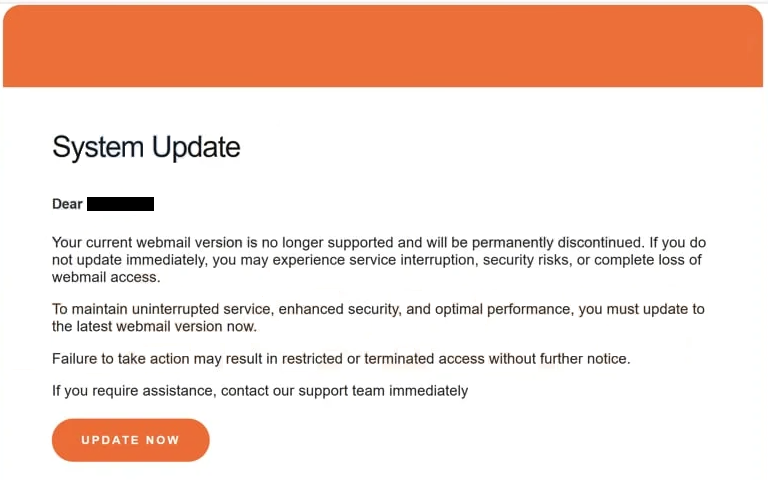

Полное Webmail System Update фишинговое письмо «» приведено ниже:

Subject: URGENT: Immediate Webmail Update Required to Prevent Access Loss.

System Update

Dear -,

Your current webmail version is no longer supported and will be permanently discontinued. If you do not update immediately, you may experience service interruption, security risks, or complete loss of webmail access.

To maintain uninterrupted service, enhanced security, and optimal performance, you must update to the latest webmail version now.

Failure to take action may result in restricted or terminated access without further notice.

If you require assistance, contact our support team immediately

UpDaTe NoWCritical: This update ensures compliance with the latest security standards.

©2026 CPanel Inc

Our Services | Unsubscribe | Contact us

Как доставляются мошенничество такого рода по электронной почте

Мошенничество с электронной почтой, такое как « Webmail System Update » мошенничество с электронной почтой, распространяется через крупномасштабные спам-кампании. Мошенники получают адреса электронной почты из утечок данных, публичных каталогов, маркетинговых списков и автоматической генерации адресов. Сообщения отправляются массово, часто используя скомпрометированные серверы или неправильно использованную инфраструктуру электронной почты для обхода базовых систем фильтрации.

Письма составлены так, чтобы избежать явных признаков мошенничества. Темы строк короткие и административные, часто отсылают к обновлениям, уведомлениям или необходимым действиям. Текст сообщения обычно избегает чрезмерного форматирования или брендинга, чтобы напоминать внутренние системные письма, а не маркетинговые коммуникации. Такое минимальное представление помогает мошенничеству сливаться с легитимными оперативными сообщениями.

Адреса отправителя часто подделывают, чтобы они напоминали реальные домены. Хотя заголовки письма могут выявлять несоответствия, видимое имя отправителя создано так, чтобы выглядеть официально. В некоторых случаях отображаемый домен очень похож на домен легального провайдера, опираясь на тонкие различия в написании, которые легко упустить. Такой подход увеличивает вероятность того, что письмо будет доверять с первого взгляда.

Ссылки, встроенные в письмо, часто используют обычные анкорные тексты, такие как «обновить сейчас» или «подтвердить аккаунт». Адрес назначения может выглядеть сокращённым или скрытым за текстом, который указывает на легитимный сайт почты. После клика ссылка ведёт на фишинговую страницу, размещённую на скомпрометированном сайте или домене, зарегистрированном специально для мошеннической деятельности. Эти страницы часто быстро удаляются и заменяются новыми, чтобы избежать обнаружения.

Успех этого мошенничества зависит от эксплуатации рутинного поведения. Пользователи электронной почты привыкли получать уведомления о сервисе и периодически подтверждать аккаунты. Представляя запрос как часть стандартного обслуживания системы, мошенничество избегает немедленного подозрений. Угроза ограничения счета или прерывания обслуживания создаёт давление, увеличивая вероятность импульсивных действий.

В отличие от угроз на основе вредоносного ПО, это мошенничество не требует установки программного обеспечения или взаимодействия с вложениями. Она полностью опирается на кражу учетных данных через прямой ввод пользователей. Это делает его эффективным на всех устройствах и операционных системах, так как он не зависит от конкретных уязвимостей. Любое устройство, способное открыть письмо и загрузить фишинговую страницу, может пострадать.