Ce qui est ‘vos fichiers personnels sont cryptés par CTB-Locker’ ?

La CTB-Locker ransomware virus s’infiltre dans les systèmes d’exploitation via des messages électroniques infectés et fausses téléchargements (par exemple, des lecteurs vidéo voyous ou des fausses mises à jour de Flash). Après infiltration de réussie, le programme malveillant crypte les fichiers (* .doc, *.docx, *.xls, * .ppt, *.psd, *.pdf, *.eps, * .ai, * .cdr, *.jpg, etc.) stockés sur les ordinateurs et les demandes de paiement d’une rançon de $300 (en Bitcoins) pour déchiffrer les (documents chiffrés recevoir une extension de fichiers .ctbl).

Cyber-criminels chargés de le libérer de ce programme de voyous s’assurer qu’il s’exécute sur toutes les fenêtres des versions de système d’exploitation (Windows XP, Windows Vista, Windows 7 et Windows 8). Critroni ransomware crée AllFilesAreLocked.bmp DecryptAllFiles.txt et [sept lettres aléatoires] fichiers .html dans chaque dossier contenant les fichiers cryptés.

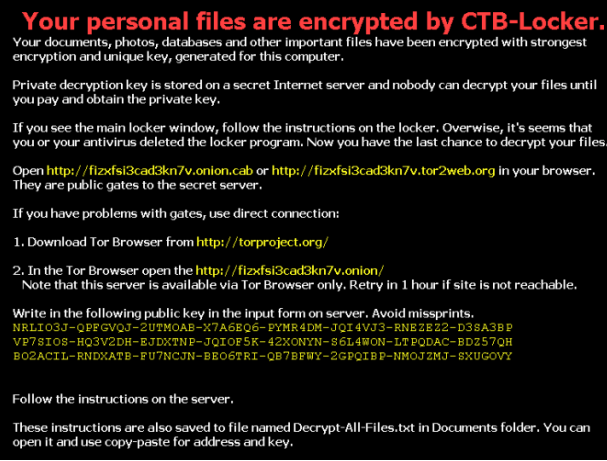

Ces fichiers contiennent des instructions décrivant comment les utilisateurs peuvent décrypter leurs fichiers et d’utiliser le Pack de navigation Tor (un navigateur web anonyme). Les cybercriminels utilisent Tor pour cacher leurs identités. Les utilisateurs de PC doivent prendre conscience que, tandis que l’infection elle-même n’est pas compliquée à enlever, décryptage des fichiers (chiffrés à l’aide de cryptage RSA 2048) touchés par le programme malveillant est impossible sans avoir à payer la rançon. Au moment de la recherche, il n’y a aucun outil ni des solutions capables de décrypter les fichiers cryptés par Critroni. Il est à noter que la clé privée pour déchiffrer les fichiers est conservée par les serveurs de commande CTB-Locker, qui sont gérés par les cybercriminels. Par conséquent, la meilleure solution est de supprimer ce virus ransomware et restaurez vos données depuis une sauvegarde.

Ransomware infections comme la CTB-Locker (y compris CryptoWall, CryptoDefense, CryptorBit et Cryptolocker) présentent des arguments solides afin de maintenir des sauvegardes régulières de vos données stockées. Notez que payer la rançon exigée par cette ransomware est équivalent à l’envoi de votre argent aux cyber-criminels – vous soutiendrez leur modèle d’affaires malveillant et il n’y a aucune garantie que vos fichiers seront jamais déchiffrés. Pour éviter infection ordinateur avec ransomware infections comme cela, exprimons attention lors de l’ouverture de messages électroniques, étant donné que les cybercriminels utilisent divers titres accrocheurs pour inciter les utilisateurs de PC à ouvrir les pièces jointes infectées (par exemple, « Notification d’Exception UPS » ou « FedEx Delivery Failure Notification »). Recherches montrent que les cybercriminels utilisent également les réseaux P2P et faux téléchargements contenant les infections ransomware groupés à proliférer Critroni. Actuellement, le ransomware « vos fichiers personnels sont cryptés » menace est livré dans les langues anglais et russes, et par conséquent, les pays parlant ces langues sont en haut de la liste cible de cyber-criminels multiplient ce malware.

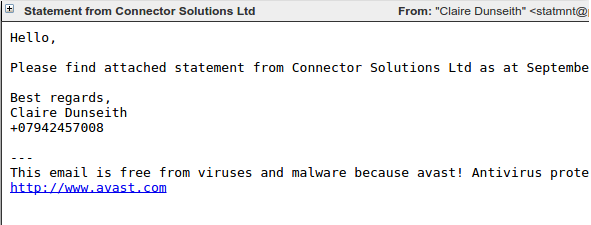

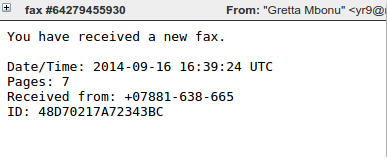

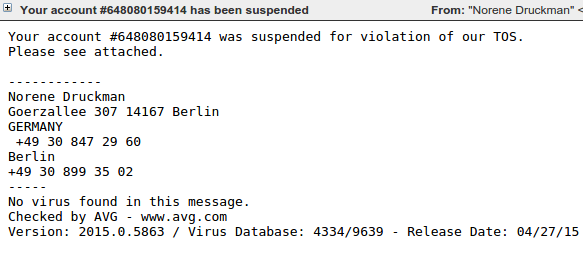

Les cyber-criminels ont publié une version actualisée de la CTB-Locker ransomware ciblage USA, Italie, Pays-Bas et Allemagne. Cette variante est distribuée principalement à l’aide de faux fax e-mails de notification avec les pièces jointes infectées. Les cyber-criminels ont également étendu un laps de temps où leurs victimes doivent payer la rançon pour reprendre le contrôle de leurs fichiers à 96 heures (auparavant, 72 heures)

Les auteurs de CTB-Locker utilisent un programme d’affiliation aux infections en voiture par l’externalisation du processus d’infection à un réseau de sociétés affiliées ou partenaires en échange d’une réduction des bénéfices. Le modèle de société affiliée est une stratégie essayée, testée et très réussie à obtenir de grands volumes d’infections par logiciels malveillants. Il a été utilisé pour générer des revenus énormes pour les faux antivirus, cliquez sur types de fraudes et une grande variété d’autres types de logiciels malveillants. Il est maintenant utilisé pour distribuer les ransomware en général et CTB-Locker en particulier.

Le régime d’affiliation pour CTB-Locker a été tout d’abord publiquement mis en évidence par le chercheur Kafeine, mi-2014. Un Reddit 2015 post prétend être d’un réel participant au programme d’affiliation et donne un aperçu intéressant de son fonctionnement. Les auteurs de la CTB-Locker utilisent une stratégie semblable à beaucoup d’auteurs kit exploit en offrant une option hébergée où l’opérateur verse une redevance mensuelle et les auteurs hébergent tout le code. Cela fait de devenir un affilié simple et relativement sans risque. L’affiche de Reddit censé faire 15 000 (sans doute en dollars) par mois, avec des coûts d’environ 7 000. L’auteur mentionne également qu’il se concentre uniquement sur les victimes de « tier 1 » des pays comme les États-Unis, UK, Australie et au Canada, tel qu’il a fait si peu d’argent provenant d’autres régions qu’il ne vaut pas le temps.

Utilisant un modèle de société affiliée pour distribution signifie qu’il existe un large éventail de vecteurs d’infection différente de CTB-Locker. Nous avons vu il distribué par le biais de plusieurs kits d’exploit dont Rig et nucléaire. Cependant, c’est par le biais de campagnes de spam nuisible que la majorité des infections de la CTB-Locker ont été observée.

Les campagnes de spam plus fréquemment observés qui distribuent CTB-Locker utilisent un composant de downloader appelé Dalexis ou Elenoocka. Les messages de spam eux-mêmes suivent une grande variété de formats, y compris les télécopies manquée, États financiers, factures en souffrance, des suspensions de compte et messages mms manquée. Voici quelques exemples :

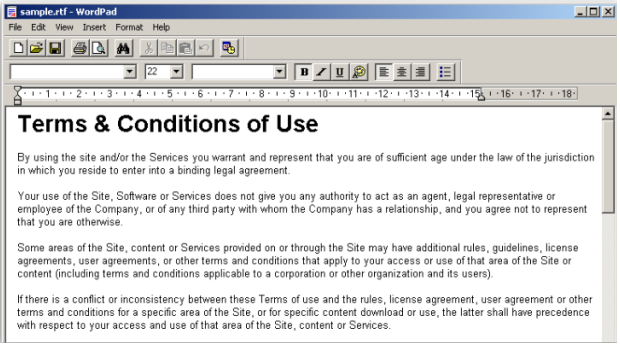

Une grande proportion de spam nuisible moderne arrive comme un fichier exe à l’intérieur d’une archive zip ou rar. Un aspect inhabituel de Dalexis est qu’il arrive presque toujours dans une archive moins fréquente, généralement un fichier cab. L’archive contient l’échantillon malveillant lui-même, souvent avec une extension .scr et une autre archive qui contient un document de leurre qui s’affichera pour convaincre la victime que la pièce jointe était inoffensive.

L’échantillon Dalexis malveillant utilise plusieurs techniques pour tenter d’éviter les bacs à sable et automatisée des systèmes d’analyse, y compris dormir pendant un laps de temps. Dalexis puis télécharge l’échantillon CTB-Locker sur HTTP sous forme cryptée, décode et l’exécute.

L’échantillon Dalexis malveillant utilise plusieurs techniques pour tenter d’éviter les bacs à sable et automatisée des systèmes d’analyse, y compris dormir pendant un laps de temps. Dalexis puis télécharge l’échantillon CTB-Locker sur HTTP sous forme cryptée, décode et l’exécute.

Exécution de

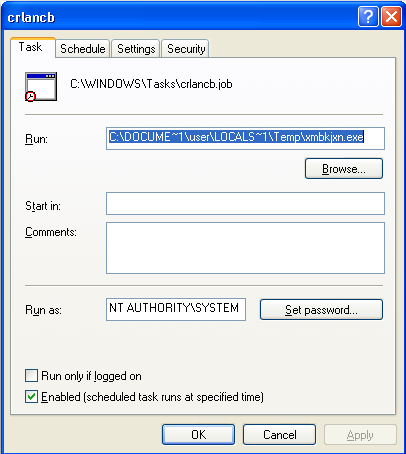

Lorsque CTB-Locker s’exécute, il dépose une copie de lui-même dans le répertoire temp et crée une tâche planifiée pour activer la persistance de redémarrage.

Le système de fichiers est ensuite parcouru et tous les fichiers avec les extensions qui correspond à la liste des extensions de CTB-Locker seront cryptées. L’image de fond d’écran est changé et superpositions de CTB-Locker le message de rançon et d’une interface cliquable vers le centre de l’écran.

Le système de fichiers est ensuite parcouru et tous les fichiers avec les extensions qui correspond à la liste des extensions de CTB-Locker seront cryptées. L’image de fond d’écran est changé et superpositions de CTB-Locker le message de rançon et d’une interface cliquable vers le centre de l’écran.

Contrairement à certaines variantes de crypto-ransomware, CTB-Locker ne nécessite pas une connexion internet active avant qu’elle commence à crypter les fichiers.

Cryptage

CTB-Locker est synonyme de « Courbe-Tor-Bitcoin-Locker. » La partie « Courbe » du nom provient de son utilisation de cryptographie de courbe elliptique (ECC). ECC est une forme de cryptographie à clé publique basée sur des courbes elliptiques sur les corps finis. Sa force est dérivé d’un problème du logarithme discret de courbe elliptique. La plupart Ransomware cryptage de fichier qui utilise la cryptographie à clé publique a tendance à utiliser RSA, qui repose sur la factorisation. Un avantage que l’ECC a plus de RSA est cette garantie équivalente niveaux peuvent être atteints avec les tailles de clés beaucoup plus petites. Par exemple, une clé de 256 bits ECC a une garantie équivalente à une clé RSA de 3072 bits.

Les avantages de la taille de la clé qui ECC offre pourrait être un facteur contribuant au processus décisionnel de l’auteur, car ils intègrent une clé publique dans l’échantillon de programmes malveillants et une clé plus petite prend moins de place.

CTB-Locker utilise une combinaison de cryptage symétrique et asymétrique pour les fichiers de bousculade. Le chiffrement lui-même s’effectue à l’aide d’AES et ensuite les moyens de décrypter les fichiers sont cryptés avec la clé publique de l’ECC. Cela garantit que seuls les auteurs de CTB-Locker possédant la clé privée correspondante sont en mesure de décrypter les fichiers. Pour une analyse détaillée du cryptage utilisé par CTB-Locker voir, cette analyse du « zairon. »

CTB-Locker va crypter des fichiers avec les extensions suivantes :

PWM, kwm, txt, cer, crt, der, pem, doc, cpp, c, php, js, cs, pas, bas, pl, py, docx, rtf, docm, xls, xlsx, coffre-fort,

groupes, xlk, xlsb, xlsm, mdb, mdf, dbf, sql, md, dd, dds, jpg, jpeg, jpe, cr2, raw, rw2, rwl, dwg, dxf, dxg, psd, 3fr, accdb,

IA, arw, baie, mélange, cdr, crw, dcr, dng, eps, erf, indd, kdc, mef, mrw, nef, nrw, odb, odm, odp, ods, odt, orf, p12, p7b p7c,

DDP, pdf, pef, pfx, ppt, pptm, pptx, pst, ptx, r3d, raf, srf, srw, wb2, vsd, wpd, wps, 7z, zip, rar, dbx, gdb, bsdr, bsdu,

bdcr, bdcu, bpdr, bpdu, ims, bds, bdd, bdp, gsf, gsd, iss, arp, rik, gdb, fdb, Abou, config, rgx

Cette liste a été élargie, comme les variantes plus récentes ont été relâchés.

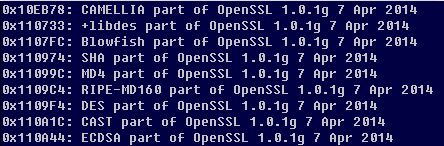

A l’origine, tous les fichiers chiffrés ont une extension « .ctbl », cependant, qui a été vite changé d’avoir une extension au hasard. Il semble que les auteurs ont emprunté au moins certains de leur cryptage code d’OpenSSL, grande quantité de chaînes connexes se trouvent dans le code déballé.

Communication réseau

Comme CTB-Locker peut commencer à crypter leurs fichiers sans avoir à contacter un serveur de commandement et de contrôle, il ne doit pas être toute communication réseau jusqu’à ce que la victime tente de décrypter leurs fichiers.

Lorsque cela se produit, toutes les communications sont effectuées sur Tor (c’est là qu’intervient le « Tor » de courbe-Tor-Bitcoin-Locker), généralement par le biais de sites Web proxy qui servent de relais au Service caché Tor cette infrastructure accueille le back-end.

Lorsqu’une victime a payé la rançon, CTB-Locker prendra contact avec le commandement et le contrôle serveur, envoyant un bloc de données qui contient les informations nécessaires pour dériver la clé qui va décrypter des fichiers de la victime. Ce bloc de données peut seulement être déchiffré avec la clé principale stockée sur le serveur.

Demande de rançon

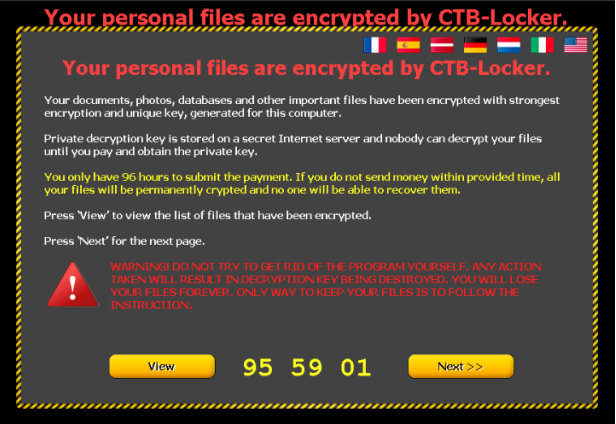

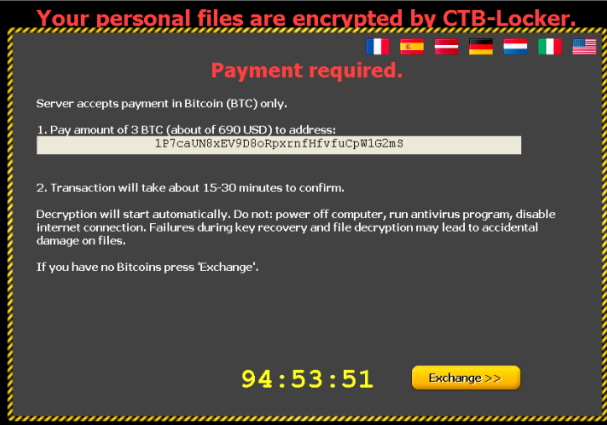

Lorsque les fichiers de la victime ont été chiffrées, la rançon apparaît en changeant le papier peint et en superposant au centre de l’écran avec la demande de rançon principal et l’interface cliquable.

Cet écran informe la victime que « vos fichiers personnels sont cryptés par CTB-Locker », on leur dit qu’ils ont « 96 heures à payer », et qu’ils sont avertis que toute tentative visant à supprimer les logiciels malveillants dans le système infecté se traduira par la clé de déchiffrement étant détruite – ce délai a été plus faible dans les versions antérieures. La victime peut cliquer le bouton « Suivant » pour démarrer le processus de déchiffrement ou sur le bouton « View » pour voir la liste de fichiers cryptés.

CTB-Locker est fortement multilingue avec la note de rançon offerte dans une variété de langues, accessibles à travers les différentes icônes de drapeau en haut de l’écran. Le choix des langues semble être au moins partiellement personnalisable par l’affilié qui a acheté cette instance particulière de la CTB-Locker, et les options disponibles sont devenus au fil du temps. Un échantillon récent a les options suivantes de langue – Anglais, Français, allemand, espagnol, letton, néerlandais et italien.

CTB-Locker est fortement multilingue avec la note de rançon offerte dans une variété de langues, accessibles à travers les différentes icônes de drapeau en haut de l’écran. Le choix des langues semble être au moins partiellement personnalisable par l’affilié qui a acheté cette instance particulière de la CTB-Locker, et les options disponibles sont devenus au fil du temps. Un échantillon récent a les options suivantes de langue – Anglais, Français, allemand, espagnol, letton, néerlandais et italien.

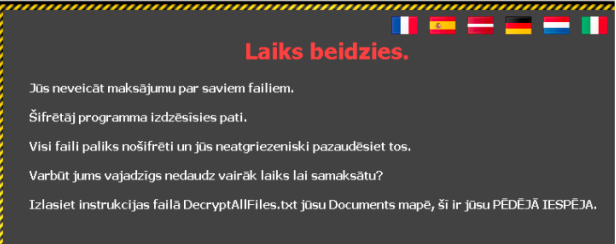

Letton est une option de langage inhabituel, comme la Lettonie n’est pas généralement considéré comme une cible majeure pour ransomware et autres types de logiciels criminels. Cela représente probablement les auteurs cherchent à pénétrer de nouveaux marchés où sensibilisation est plus faible, ou peut-être la société affiliée a des connaissances locales et est mieux en mesure de lancer une campagne réussie dans ce pays.

Letton est une option de langage inhabituel, comme la Lettonie n’est pas généralement considéré comme une cible majeure pour ransomware et autres types de logiciels criminels. Cela représente probablement les auteurs cherchent à pénétrer de nouveaux marchés où sensibilisation est plus faible, ou peut-être la société affiliée a des connaissances locales et est mieux en mesure de lancer une campagne réussie dans ce pays.

Les variantes récentes de CTB-Locker offrent également un moyen pour la victime afin de vérifier que leurs fichiers peuvent être décryptées par cinq déchiffrer au hasard gratuitement les fichiers sélectionnés. Il semble qu’ont été introduits comme un moyen de gagner la confiance de la victime et accroître la probabilité que la rançon complet sera payée.

Les variantes récentes de CTB-Locker offrent également un moyen pour la victime afin de vérifier que leurs fichiers peuvent être décryptées par cinq déchiffrer au hasard gratuitement les fichiers sélectionnés. Il semble qu’ont été introduits comme un moyen de gagner la confiance de la victime et accroître la probabilité que la rançon complet sera payée.

Paiement de la rançon

Lorsque la victime clique sur via l’interface de la rançon, ils reçoivent des instructions détaillées sur la quantité à payer et comment faire pour payer.

CTB-Locker nécessite Bitcoins (BTC) pour payer la rançon (« Bitcoin »en courbe-Tor-Bitcoin-Locker). Le montant exact du BTC est défini par la société affiliée qui a acheté la CTB-Locker, bien que les auteurs donnent des conseils pour aider à fixer le montant de la rançon à un niveau susceptible de générer des revenus maximales. 12 de la figure ci-dessus montre un exemple exigeant 3 BTC. Un montant équivalent approximatif en monnaie locale est également affiché – p. ex., 690 Dollars ou 660 Euros.

CTB-Locker nécessite Bitcoins (BTC) pour payer la rançon (« Bitcoin »en courbe-Tor-Bitcoin-Locker). Le montant exact du BTC est défini par la société affiliée qui a acheté la CTB-Locker, bien que les auteurs donnent des conseils pour aider à fixer le montant de la rançon à un niveau susceptible de générer des revenus maximales. 12 de la figure ci-dessus montre un exemple exigeant 3 BTC. Un montant équivalent approximatif en monnaie locale est également affiché – p. ex., 690 Dollars ou 660 Euros.

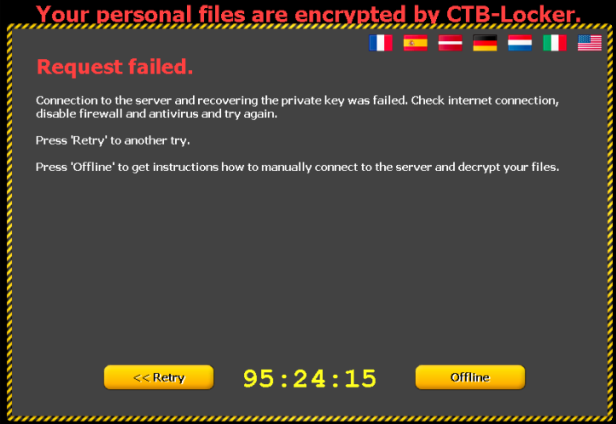

Un inconvénient à l’utilisation des services caché de Tor, c’est que la fiabilité peut être un problème, ce qui signifie que le serveur de commandement et de contrôle ne peut être atteint lorsque la victime tente de payer la rançon.

Pour tenter de lutter contre ce phénomène, CTB-Locker tente d’utiliser plusieurs serveurs de proxy Tor différents pour atteindre le service caché et propose également des instructions du manuel devrait l’échantillon de programmes malveillants soient retiré de la machine infectée. Il s’agit visitant le service Tor caché via un navigateur web et le coller dans un formulaire, la clé publique que la victime est donnée.

Pour tenter de lutter contre ce phénomène, CTB-Locker tente d’utiliser plusieurs serveurs de proxy Tor différents pour atteindre le service caché et propose également des instructions du manuel devrait l’échantillon de programmes malveillants soient retiré de la machine infectée. Il s’agit visitant le service Tor caché via un navigateur web et le coller dans un formulaire, la clé publique que la victime est donnée.

Fiabilité

Fiabilité

Lecture à travers divers forums de soutien public donne à penser que, dans de nombreux cas payer la rançon se traduira par CTB-Locker, décryptage des fichiers de la victime. La fonction « Test décryptage » est un bon indicateur que le décryptage est possible.

Toutefois, la victime doit encore approuver que les cybercriminels fera bons sur leur promesse après avoir remis le montant de la rançon en BTC. Il est également possible que les composants du serveur hébergeant les clés privées nécessaires pour effectuer un déchiffrement seront abaissés, temporairement ou en permanence, qui peut rendre déchiffrement impossible. Dans ce cas, qu’il est probable que les cybercriminels continuera d’accepter des paiements de rançon tout en sachant il n’existe aucun moyen pour décrypter les fichiers de la victime.

Statistiques

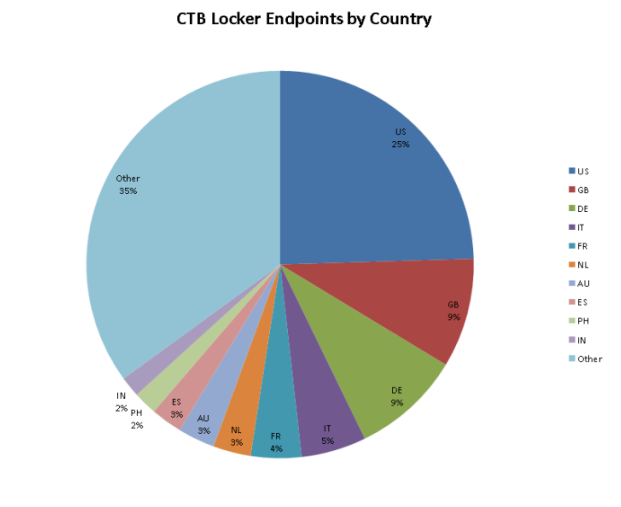

Des infections de CTB-Locker sont surtout observées en Europe occidentale, Amérique du Nord et en Australie. Ce sont généralement les pays tier 1 décrits dans le post de Reddit mentionné ci-dessus. Victimes dans ces pays semblent viser les basé sur l’expérience antérieure de l’auteur ransomware des paiements avec succès.

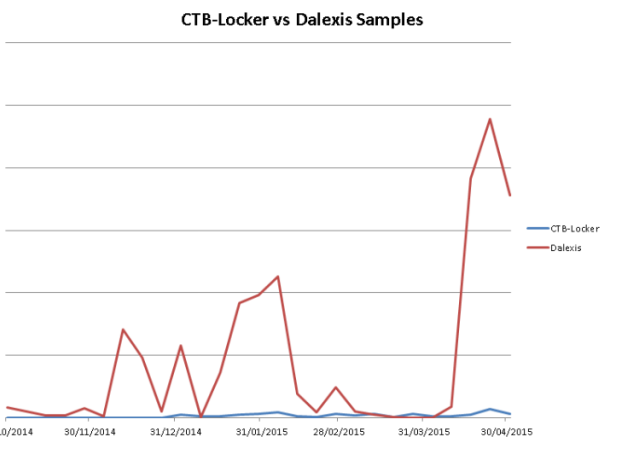

Quand on regarde un nombre d’échantillons, nous pouvons voir que le nombre des échantillons réels de CTB-Locker est beaucoup plus faible que le nombre d’échantillons Dalexis qui servent à télécharger CTB-Locker. Cela est logique puisque le téléchargeur est spammé sur de très grands volumes, qui permet aux produits de sécurité ajouter la détection très rapidement. Rendre chaque échantillon unique en changeant une petite quantité dans chaque fichier augmente la probabilité que des solutions de protection basée sur le total de contrôle échouera pour détecter tous les échantillons.

Quand on regarde un nombre d’échantillons, nous pouvons voir que le nombre des échantillons réels de CTB-Locker est beaucoup plus faible que le nombre d’échantillons Dalexis qui servent à télécharger CTB-Locker. Cela est logique puisque le téléchargeur est spammé sur de très grands volumes, qui permet aux produits de sécurité ajouter la détection très rapidement. Rendre chaque échantillon unique en changeant une petite quantité dans chaque fichier augmente la probabilité que des solutions de protection basée sur le total de contrôle échouera pour détecter tous les échantillons.

Protection

Protection

Sophos protège de la CTB-casier à exécution avec rançon-HPmal/N et statiquement avec un tableau de noms de détection dont : Troj/rançon-AKW, Troj/oignon-D, Troj/Filecode-B, Troj/HkMain-CT.

Sophos détecte le téléchargeur Dalexis/Elenoocka avec un tableau de noms de détection dont : Troj/Agent-a, Troj/Agent-AMKP, Troj/Cabby-H, Troj/Agent-AIRO, Troj/Agent-AMNK, Troj/Agent-AMNP, Troj/Agent-AMOA, Mal/Cabby-B.

Ces signatures de hanches n’exigent souvent mises à jour car ils détectent sur le code de mémoire décompressée indépendamment de fichiers sur le disque qui sont emballés, obscurcis ou crypté.

Ayant Sophos HIPS avec la technologie est fortement recommandée de bloquer ransomware proactivement.

Si vous pensez que vous avez été compromise par ransomware, vous pouvez supprimer le logiciel malveillant à l’aide de notre Virus Removal Tool . Malheureusement, il n’y a pas que vous pouvez faire pour obtenir vos fichiers retour sauf à payer la rançon, le chiffrement est trop fort pour casser.

En dehors d’avoir votre antivirus à jour, il y a des changements de système supplémentaires pour aider à prévenir ou à désarmer les infections ransomware qu’un utilisateur peut appliquer.

1. sauvegarder vos fichiers.

La meilleure façon de s’assurer que vous ne perdez pas vos fichiers aux ransomware est de les sauvegarder régulièrement. Stocker votre sauvegarde séparément est également clé – comme indiqué, certaines variantes ransomware supprimer Windows clichés instantanés des fichiers comme une autre tactique pour empêcher votre récupération, vous devez enregistrer votre sauvegarde en mode hors connexion.

2. appliquer régulièrement des fenêtres et autres mises à jour logicielles.

Tenir à jour votre système et des applications. Cela vous donne les meilleures chances d’éviter votre système exploitées à l’aide de drive-by download attaques et vulnérabilités des logiciels (notamment Adobe Flash, Microsoft Silverlight, navigateur Web, etc.) qui sont connues pour l’installation de ransomware.

3. éviter de cliquer sur des liens de courriel non fiables ou ouvrir les pièces jointes des courriels non sollicités.

La plupart ransomware arrive par e-mail de spam en cliquant sur les liens ou en pièces jointes. Avoir un scanner anti-virus de bon courriel bloquerait également proactivement accessoires de liens ou binaire de site Web compromis ou malveillant qui mènent aux ransomware.

4. désactivez ActiveX contenus dans les applications Microsoft Office telles que Word, Excel, etc.

Nous avons vu de nombreux documents malveillants contenant des macros qui peuvent encore télécharger ransomware silencieusement en arrière-plan.

5. installer un pare-feu, bloquer I2P et Tor et limiter à certains ports.

Empêche les logiciels malveillants d’atteindre son serveur d’appel à distance via le réseau peut désarmer une variante ransomware active. Ainsi, le blocage des connexions aux serveurs I2P ou Tor via un pare-feu constitue une mesure efficace.

6. désactiver les connexions Bureau à distance.

Désactiver les connexions Bureau à distance s’ils ne sont pas nécessaires dans votre environnement, afin que les auteurs malveillants ne peuvent pas accéder à votre machine à distance.

7. bloquer les binaires depuis %AppData% et chemins d’accès de % TEMP %.

La plupart des fichiers ransomware sont tombée et exécutée à partir de ces endroits, donc bloquer exécution empêcherait le ransomware qui exécutent.