Lorsque nous entendons parler d’incident taillant quelconque, l’image que nous voyons est une personne hautement qualifiée, ou un groupe d’entre eux, tapant furieusement avec leurs claviers, et à aucun moment, ils peuvent pirater ordinateur de quelqu’un. Il y avait rien à faire pour l’empêcher, droite ? Les hackers sont incroyablement habiles, et il n’y a aucun moyen que vous pouvez éviter une attaque, à droite ?

Source de l’image : Kaspersky.com

Source de l’image : Kaspersky.com

La réalité est un peu différente. Vous pourriez être surpris de savoir que la majorité des attaques de cyber est causée par les human error, et il y a quelque chose à faire à ce sujet. En simplement vous informer de certains risques et en développant certaines habitudes, vous pourriez empêcher une attaque ne se produise pour vous. Voici donc quelques conseils pertinent qui pourrait aller un long chemin vers vous empêche de devenir une victime.

Mots de passe et logins sécuritaires

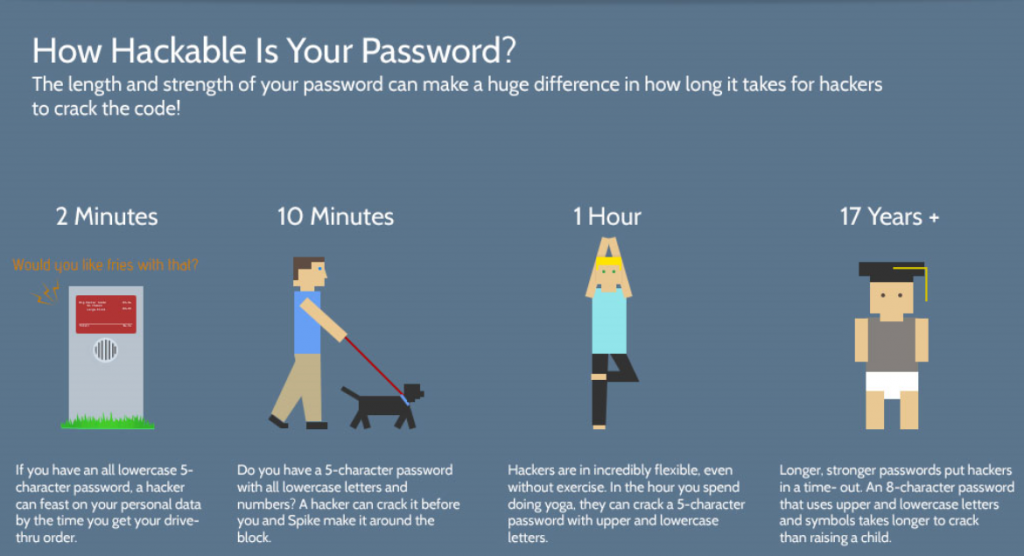

Mots de passe forts

C’est donc une évidence. Si vous avez un mot de passe complexe, ce qui rend beaucoup plus difficile à pirater votre compte. Et pourtant, beaucoup d’utilisateurs toujours coller ‘123’, « password » ou quelque chose de tout aussi simple à deviner. C’est peut-être parce qu’ils ne pensent pas qu’ils deviendront jamais une victime ou ils ont tout simplement peuvent être dérangés à retenir un mot de passe plus complexe. Quelles que soient les raisons, ceux qui ne sont pas bonnes excuses. Il n’y a aucune excuse acceptable quand il s’agit de mots de passe faibles, et si vous voulez garder votre compte sécurisé, faire un mot de passe fort et unique. Comprennent les chiffres, les symboles et les lettres majuscules et des minuscules et d’éviter les mots ou phrases. Si vous avez des difficultés à les remémorer, utilisez un gestionnaire de mot de passe. Assurez-vous juste que vous obtenez légitime.

Mots de passe de réutilisation

Mots de passe de réutilisation

Il s’agit d’une autre erreur font beaucoup d’utilisateurs. Vous devriez ne jamais réutiliser les mots de passe parce que si un de vos comptes piraté, un autre avec le même mot de passe peut suivre. Donc si votre compte Gmail a repris, et vous avez le même mot de passe pour Facebook, les pirates n’auront aucun mal à accéder à ce dernier. Peu importe combien le mot de passe est difficile à deviner, vous devriez jamais réutiliser. Et un gestionnaire de mot de passe vous sera utile si vous avez 10 comptes et lutte pour se souvenir de tous leurs mots de passe.

Authentification à deux facteurs

C’est 2017 et beaucoup de services d’authentification à deux facteurs. Ils ne sont pas impossibles à ignorer, mais offrent toujours une couche de sécurité. Vous fournissez votre numéro de téléphone et activez l’authentification à deux facteurs, et ensuite chaque fois que vous vous connectez partir d’un périphérique non reconnu, vous recevrez un code sur votre téléphone. Vous mettez ce code dans le champ qui s’affiche lorsque vous ouvrez une session, et si le code est correct, vous pouvez accéder à votre compte. Vous pouvez également avoir un ensemble de codes que vous pouvez mettre en si vous ne souhaitez pas utiliser votre téléphone.

Connexion sur des ordinateurs publics

Si vous utilisez un ordinateur public, comme dans un café Internet ou une bibliothèque, éviter les connectant de vos comptes. Vous ne savez pas quel type de programmes sont installés sur cet ordinateur, une sorte de keylogger peut être mises en place et il serait enregistrer vos identifiants si vous les tapez dans.

Réseau privé virtuel (VPN)

Réseau privé virtuel (VPN)

Vous avez probablement un routeur protégé par mot de passe à la maison, au moins, nous espérons vous le faire, afin que vous puissiez en toute sécurité se connecter sur les comptes et l’utilisation de l’ordinateur. Toutefois, lorsque vous utilisez WiFi public, c’est une autre histoire. Même lorsque WiFi public est protégé par mot de passe, habituellement n’importe qui peut obtenir le mot de passe. Puisque WiFi public n’est pas fixée correctement, il pourrait être facile pour les pirates d’accéder à votre appareil. C’est pourquoi l’utilisation d’un VPN est recommandée. Il créerait une connexion sécurisée à Internet, et vous pouvez l’utiliser en toute sécurité.

Installation d’applications

Il n’est pas simplement votre ordinateur dont vous avez besoin pour assurer la sécurité. Les téléphones intelligents sont tout aussi vulnérables aux logiciels malveillants. Et utilisateurs généralement exposent leurs appareils à elle.

Autorisations

Donc lorsque vous téléchargez une sorte d’app, que ce soit d’après la pièce officielle de Google, Apple store ou un tiers, jamais arrêter pour vérifier les autorisations, il doit ? Si votre réponse est non, alors vous devriez commencer à vérifier. Si vous installez une application de papier peint, pourquoi serait-il besoin l’autorisation pour lire et modifier vos données, ou pourquoi elle aurait besoin d’accéder à vos messages. Lorsque vous examinez les autorisations, demandez-vous toujours pourquoi serait-il besoin ceux spécifiques.

Éditeurs de l’app

Éviter les logiciels malveillants installés en vérifiant l’éditeur de l’application. Il est possible pour les créateurs de malware déguiser leur produit comme une application légitime, donc sauf si vous cochez le développeur, vous avez ne peut-être pas remarqué.

Stocke des tiers

Il est recommandé que vous vous en tenez à des magasins officiels, comme jeu de Google ou Apple store, pour vos applications. Alors qu’ils ne sont pas invincibles à l’hébergement des applications malveillantes, la possibilité d’obtenir quelque chose de dangereux est bien moindre si vous utilisez magasins légitimes et fiables.

Sécurisation de vos données personnelles

Sécuriser les sites Web

Lorsqu’un site est demandant des détails privés, regardez la barre d’adresse. S’il y a un signe de blocage, c’est-à-dire qu’il est sûr de taper dans vos données. Vous devez également rechercher https:// au début de l’adresse. S’il n’y a pas de verrou, ou si elle est traversée par une ligne rouge, et que l’adresse commence par http://, vous pouvez ne pas mettre vos coordonnées privées.

Envoi de vos données privées

N’utilisez pas les e-mails ou les applications de messagerie pour envoyer des données importantes, privées (tels que les détails de carte de crédit) à quelqu’un. Les pirates pourraient avoir accès à ces données, donc soyez prudent.

Les escroqueries par phishing et e-mails malveillants

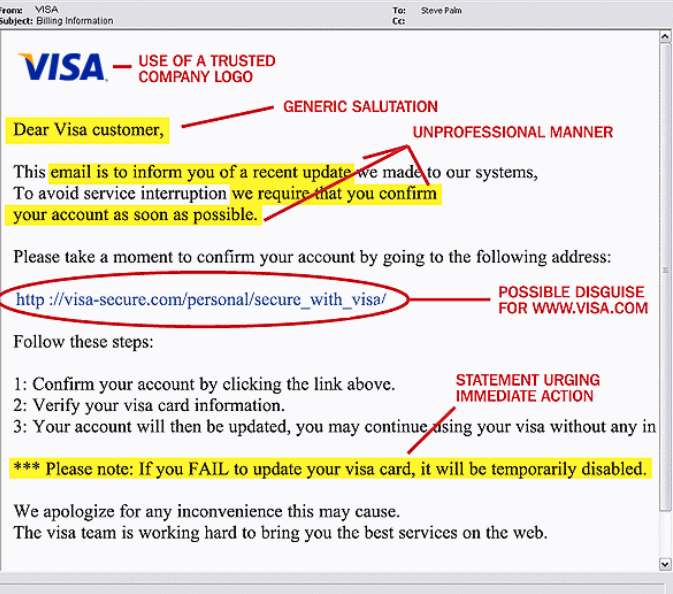

Escroqueries par phishing

Beaucoup de gens supposent que les escroqueries par phishing quelque chose ils n’ont vraiment pas besoin de s’inquiéter. Alors qu’ils sont généralement assez évident, plein d’erreurs, etc., mais si quelqu’un voulait vraiment à phishing vous, ils pourraient le faire sans doute. Une compagnie de podcasting, vrille Media, a récemment fait une experiment où ils ont essayé de phish, les PDG de la société. Sans gâcher complètement l’épisode de podcast, nous pouvons dire que toute personne peut obtenir victime d’hameçonnage. C’est pourquoi il est important de vous familiarisiez avec ce qu’il faut regarder dehors pour.

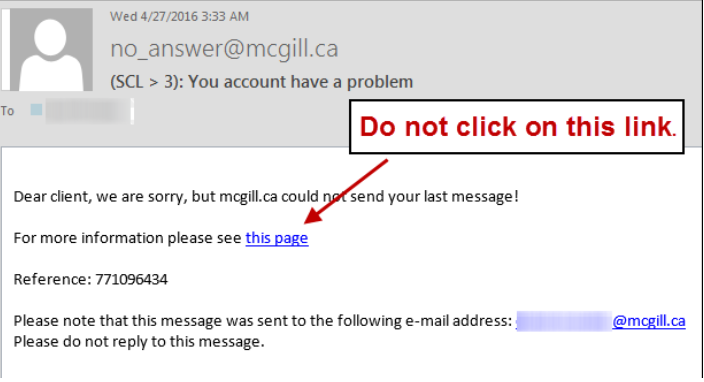

Liens et pièces jointes

Liens et pièces jointes

Si vous savez sur le cryptage des fichiers malveillants, appelés ransomware, vous saurez que souvent, il se propage via des pièces jointes malveillantes. Développeurs attachent un fichier infecté à un email, rédiger un texte apparemment légitime et ensuite attendent quelqu’un ouvrir le fichier. Lorsque vous faites affaire avec pièces jointes, vous devez être très prudent. Même si l’expéditeur semble légitime, jusqu’à ce que vous savez que le contenu n’est sûr à 100 %, ne pas ouvrir la pièce jointe. Il en va de même pour les liens. Si vous obtenez envoyé une sorte de lien, que ce soit par courriel ou par une sorte de messagerie app, d’abord vérifier l’expéditeur à ce sujet et seulement puis ouvrez-le. Si on vous demande d’installer quelque chose, ne le faites pas.

Assurer la sécurité de votre ordinateur et vos données

Mise à jour logiciel

Mises à jour sont un essentiel. Chaque fois qu’une vulnérabilité est identifiée, les développeurs libèrent habituellement une mise à jour pour le patch pour que les pirates ne peuvent pas en profiter. L’attaque de WannaCry ransomware est un parfait exemple. Lorsqu’a été identifiée et une vulnérabilité dans Windows, Microsoft a publié une mise à jour pour le fixer. Beaucoup d’utilisateurs n’avez pas installé il. Il a été disponible pendant 2 mois avant WannaCry a profité de la vulnérabilité et a réussi à infecter des milliers d’ordinateurs. Ceux qui ont fait installer la mise à jour étaient en sécurité. Assurez-vous que vous ne cliquez pas sur « Me rappeler plus tard » la prochaine fois qu’une mise à jour automatique.

Sauvegarde

Enfin, sauvegardez ! Si vous avez des copies de vos fichiers importants stockés quelque part pas sur votre ordinateur, vous pourriez être économisant beaucoup d’ennuis. Que ce soit à cause de ransomware ou parce que votre ordinateur n’est plus utilisable, vous pourriez finir par perdre vos fichiers pour toujours, alors assurez-vous que vous investissez dans une sorte de sauvegarde. Il y a beaucoup d’options disponibles vous trouverez celui qui correspond à vos besoins le meilleur. Notre recommandé backup software.

Ce sont juste les mesures de sécurité principal, il y a beaucoup d’autres que vous avez pu lire sur. Mais si vous prenez ceux au moins mentionnées ci-dessus en considération, vous pourriez empêcher une attaque de piratage de vous affecter.

Source de l’image :

Source de l’image :