Ce qui peut être dit sur cette menace

Nicolas imposteur est un malware cryptage de fichiers, mais la catégorisation, vous avez peut-être entendu parler auparavant est ransomware. Il est possible, que c’est votre première fois en cours d’exécution dans ce genre de logiciel malveillant, dans ce cas, que vous avez peut-être pour une grosse surprise. Données ne seront pas disponibles si encodage malware a verrouillé les, pour lesquels sont utilisés des algorithmes de chiffrement puissant. Car ransomware peut causer une perte permanente de données, il est classé comme une infection extrêmement dangereuse. Un utilitaire de décryptage sera offert à vous par des criminels, mais acheter n’est pas suggéré.

Avant toute chose, payer ne sera pas assurer le décryptage de fichier. N’oubliez pas qui vous avez affaire à et n’attendez pas de cyber-criminels de se sentir obligé de vous donner un utilitaire de décryptage quand ils ont le choix de prendre tout votre argent. Deuxièmement, votre argent appuierait également leurs activités futures, qui impliquent certainement plus fichier de codage logiciel malveillant ou un autre type de malware. Fichier de cryptage malware déjà coûte des milliards aux entreprises, voulez-vous vraiment que soutenir. Escrocs sont attirés par l’argent facile, et quand les gens payer la rançon, ils font l’industrie ransomware attrayant pour ces types de personnes. Achat de sauvegarde avec cet argent serait mieux parce que si vous êtes déjà mis dans ce type de situation encore une fois, vous pouvez juste récupérer des données à partir d’une sauvegarde et leur perte ne serait pas possible. Si la sauvegarde a été effectuée avant que vous avez obtenu une menace, il vous suffit de supprimer Nicolas imposteur et procéder pour déverrouiller les fichiers Nicolas imposteur. Nous vous donnerons des informations sur comment ransomware est distribué et comment l’éviter dans le sous paragraphe.

Comment éviter une infection ransomware

On voyait couramment ransomware attaché aux courriers électroniques en pièce jointe ou sur la page de téléchargement de suspects. Car ces méthodes sont toujours très populaires, cela signifie que les gens sont un peu négligents lors de l’utilisation du courrier électronique et le téléchargement de fichiers. Méthodes plus élaborées peuvent être utilisées aussi bien, bien que pas aussi souvent. Escrocs n’avez pas besoin de faire beaucoup, il suffit d’écrire un simple email que moins attention personnes pourraient tomber, ajouter le fichier infecté à l’email et envoyez-le à des centaines de personnes, qui peut croire l’expéditeur est une personne légitime. Argent liés questions sont un sujet fréquent dans ces courriels que les utilisateurs ont tendance à s’engager avec vos emails. Assez souvent, vous pourrez voir des grands noms comme Amazon utilisé, par exemple, si Amazon quelqu’un a envoyé un reçu pour un achat que l’utilisateur ne souvient pas de prise, il/elle serait ouvrir la pièce jointe immédiatement. À l’affût pour certaines choses avant d’ouvrir les fichiers ajoutés aux courriels. Vérifier l’expéditeur de s’assurer que c’est quelqu’un qui que vous est familier. Même si vous connaissez l’expéditeur, ne pas se précipiter, vérifiez d’abord l’adresse de courriel pour s’assurer que c’est vrai. Ces e-mails malveillants ont également souvent des fautes de grammaire, qui peuvent être assez évidents. Un autre indice important pourrait être votre nom ne pas utilisé n’importe où, si, disons que vous utilisez Amazon et ils ont été pour vous envoyer un email, ils n’utiliseraient pas de salutations générales comme cher client/membre/utilisateur et au lieu de cela ferait le nom que vous avez donné avec. Vulnérabilités sur vos programmes obsolètes de l’appareil peuvent également être utilisées pour infecter. Ces vulnérabilités dans les programmes sont fixées généralement rapidement après leur découverte afin que le logiciel malveillant ne peut pas les utiliser. Malheureusement, comme en témoigne la ransomware WannaCry, pas tout le monde installe ces correctifs, pour des raisons différentes. Nous vous suggérons d’installer un patch chaque fois qu’il est mis à disposition. Patchs peuvent installer automatiquement, si vous trouvez ces notifications gênants.

Que fait-elle

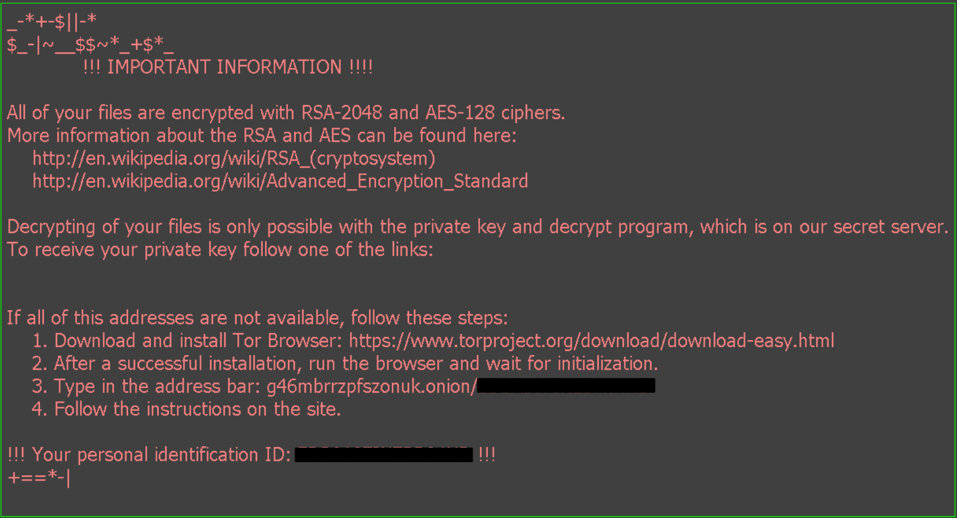

Lorsque votre appareil est infecté, il va scanner pour certains types de fichiers et les coder une fois qu’ils ont été identifiés. Si vous au départ n’a pas remarqué quelque chose, vous savez certainement que quelque chose est quand vos fichiers sont verrouillés. Vous saurez quels fichiers ont été chiffrés car ils auront une extension bizarre qui leur sont rattachée. Algorithmes de cryptage fort pourraient ont été utilisés pour coder vos fichiers, qui peuvent signifier que vous ne pouvez pas décrypter. Vous remarquerez une note de rançon placés dans les dossiers avec vos données ou il s’affichera dans votre bureau, et elle doit également préciser que vos fichiers ont été verrouillés et comment vous pouvez les retrouver. Si vous croyez que les hackers, vous serez en mesure de restaurer les données avec leur déchiffreur, qui évidemment ne viendra pas gratuitement. La note doit clairement expliquer combien les coûts outil de déchiffrement, mais si il n’est pas le cas, il vous donnera un moyen de communiquer avec les pirates de mettre en place un prix. Nous l’avons mentionné auparavant, mais nous ne pensons pas payer la rançon est le plus grand choix. Avant même d’envisager payer, essayez d’abord d’autres alternatives. Peut-être vous avez juste oublié que vous avez fait des copies de vos fichiers. Ou peut-être un logiciel de décryptage gratuit a été développé. Chercheurs de malware sont parfois capables de décrypter un fichier de cryptage des logiciels malveillants, ce qui signifie que vous pourriez trouver un décrypteur avec aucun paiement nécessaire. Considérez qu’option et seulement lorsque vous êtes sûr qu’il n’y a aucun programme de décryptage gratuit, si vous même pensent à payer. Vous ne devez vous inquiéter si vous jamais vous retrouver dans cette situation encore une fois si vous avez investi la partie de cet argent dans une sorte d’option de sauvegarde. Et si la sauvegarde est une option, restauration de fichier devrait être effectué après avoir supprimé les virus Nicolas imposteur, si elle est toujours présente sur votre appareil. Faites de votre mieux pour éviter à l’avenir les ransomware et une des méthodes à faire c’est de prendre conscience du signifie qu’il peut entrer dans votre ordinateur. Assurez-vous que votre logiciel est mis à jour chaque fois qu’une mise à jour est disponible, vous n’ouvrez pas les fichiers attachés aux courriers électroniques au hasard et vous téléchargez seulement les choses de sources légitimes.

Comment supprimer virus imposteur Nicolas

Si vous voulez vous débarrasser complètement de la ransomware, utilisez ransomware. Si vous avez peu d’expérience quand il s’agit d’ordinateurs, vous pouvez finir par endommager involontairement votre ordinateur lorsque vous tentez de Difficulté imposteur Nicolas manuellement. À l’aide d’un programme de suppression de logiciels malveillants serait beaucoup moins de problèmes. Il pourrait aussi aider à prévenir ces types de menaces à l’avenir, en plus de vous aider à se débarrasser de celui-ci. Choisir le programme anti-malware qui répond le mieux à ce que vous avez besoin et Scannez votre ordinateur pour la menace une fois que vous l’installez. Ne vous attendez pas le programme de suppression de logiciels malveillants pour restaurer vos fichiers, car il n’est pas capable de faire cela. Après que vous éliminez le programme malveillant de codage du fichier, assurez-vous que vous achetez sauvegarde et faire régulièrement des copies de toutes les données importantes.

Offers

Télécharger outil de suppressionto scan for Locky Imposter RansomwareUse our recommended removal tool to scan for Locky Imposter Ransomware. Trial version of provides detection of computer threats like Locky Imposter Ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft examen détails WiperSoft est un outil de sécurité qui offre une sécurité en temps réel contre les menaces potentielles. De nos jours, beaucoup d’utilisateurs ont tendance à téléc ...

Télécharger|plus

Est MacKeeper un virus ?MacKeeper n’est pas un virus, ni est-ce une arnaque. Bien qu’il existe différentes opinions sur le programme sur Internet, beaucoup de ceux qui déteste tellement notoire ...

Télécharger|plus

Alors que les créateurs de MalwareBytes anti-malware n'ont pas été dans ce métier depuis longtemps, ils constituent pour elle avec leur approche enthousiaste. Statistique de ces sites comme CNET m ...

Télécharger|plus

Quick Menu

étape 1. Supprimer Locky Imposter Ransomware en Mode sans échec avec réseau.

Supprimer Locky Imposter Ransomware de Windows 7/Windows Vista/Windows XP

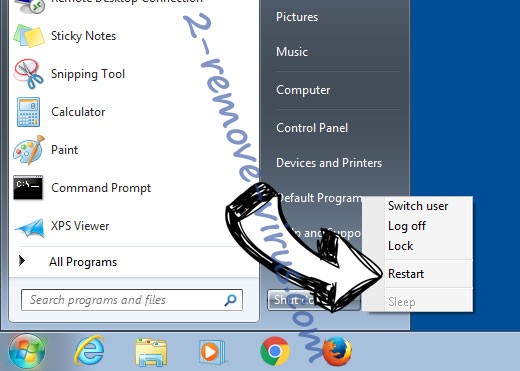

- Cliquez sur Démarrer et sélectionnez arrêter.

- Sélectionnez redémarrer, puis cliquez sur OK.

- Commencer à taper F8 au démarrage de votre PC de chargement.

- Sous Options de démarrage avancées, sélectionnez Mode sans échec avec réseau.

- Ouvrez votre navigateur et télécharger l’utilitaire anti-malware.

- Utilisez l’utilitaire supprimer Locky Imposter Ransomware

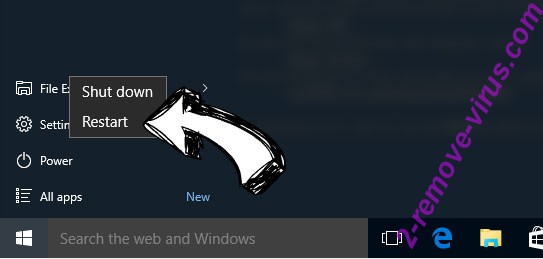

Supprimer Locky Imposter Ransomware de fenêtres 8/10

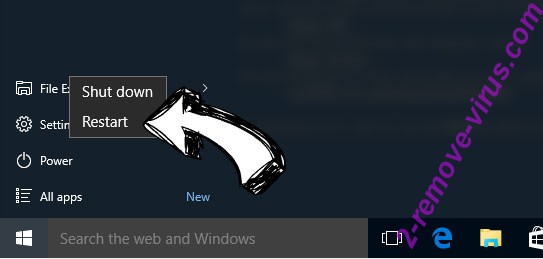

- Sur l’écran de connexion Windows, appuyez sur le bouton d’alimentation.

- Appuyez sur et maintenez Maj enfoncée et sélectionnez redémarrer.

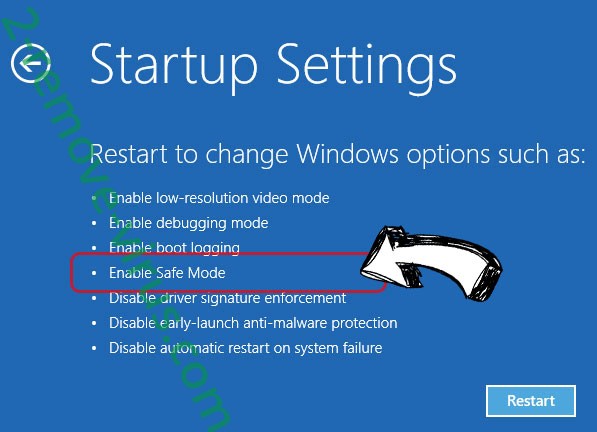

- Atteindre Troubleshoot → Advanced options → Start Settings.

- Choisissez Activer Mode sans échec ou Mode sans échec avec réseau sous paramètres de démarrage.

- Cliquez sur redémarrer.

- Ouvrez votre navigateur web et télécharger le malware remover.

- Le logiciel permet de supprimer Locky Imposter Ransomware

étape 2. Restaurez vos fichiers en utilisant la restauration du système

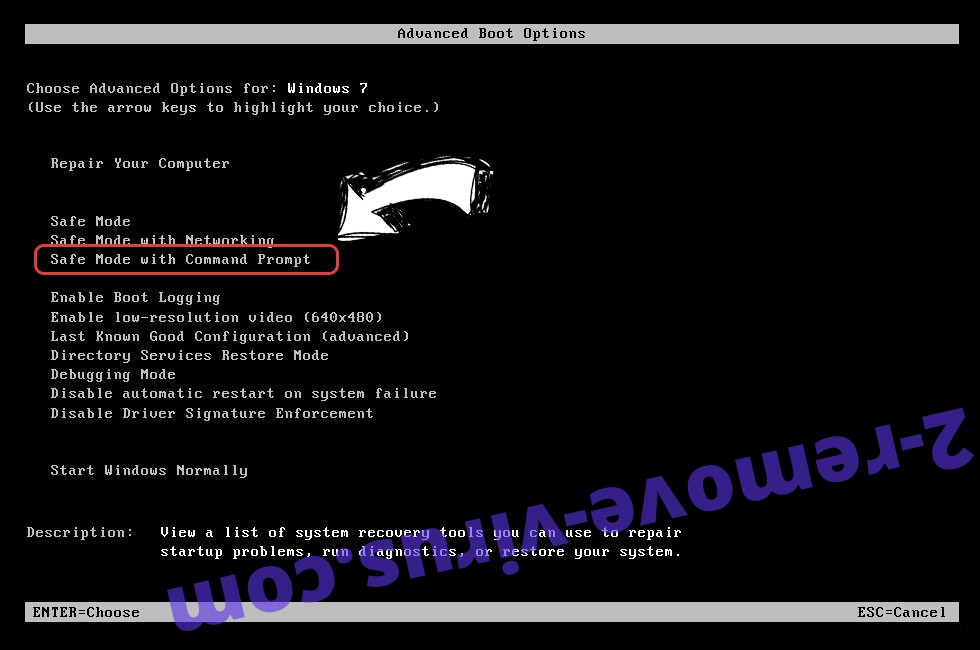

Suppression de Locky Imposter Ransomware dans Windows 7/Windows Vista/Windows XP

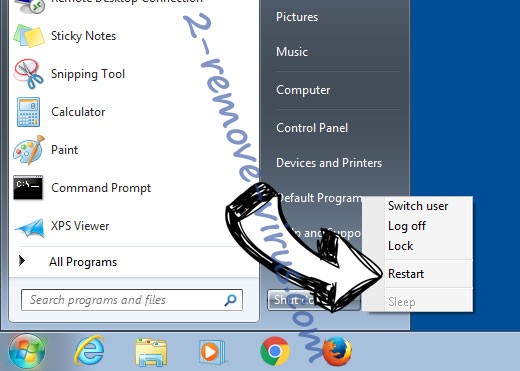

- Cliquez sur Démarrer et sélectionnez arrêt.

- Sélectionnez redémarrer et cliquez sur OK

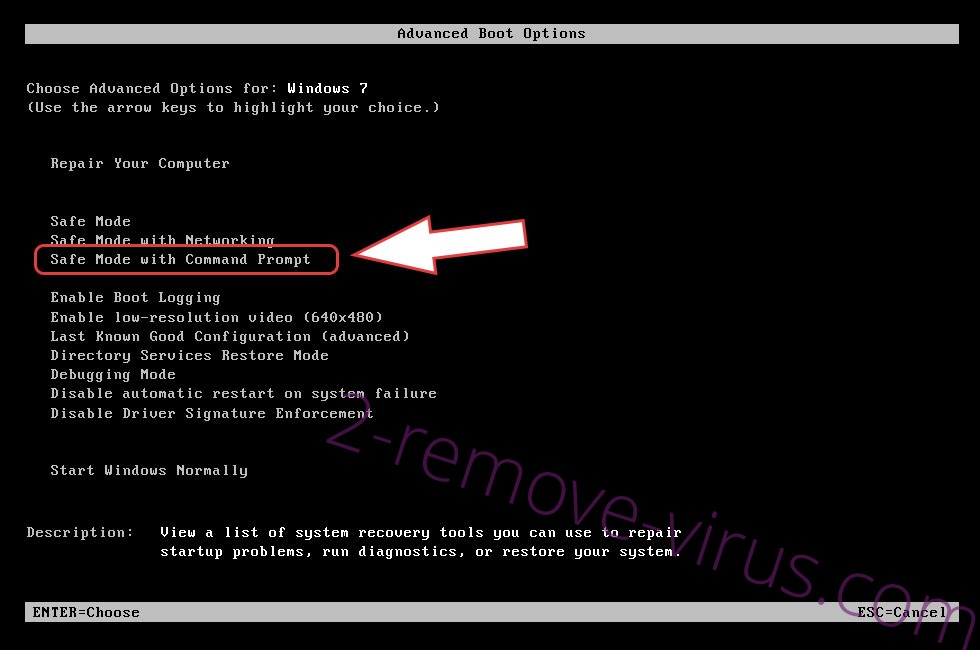

- Quand votre PC commence à charger, appuyez plusieurs fois sur F8 pour ouvrir les Options de démarrage avancées

- Choisissez ligne de commande dans la liste.

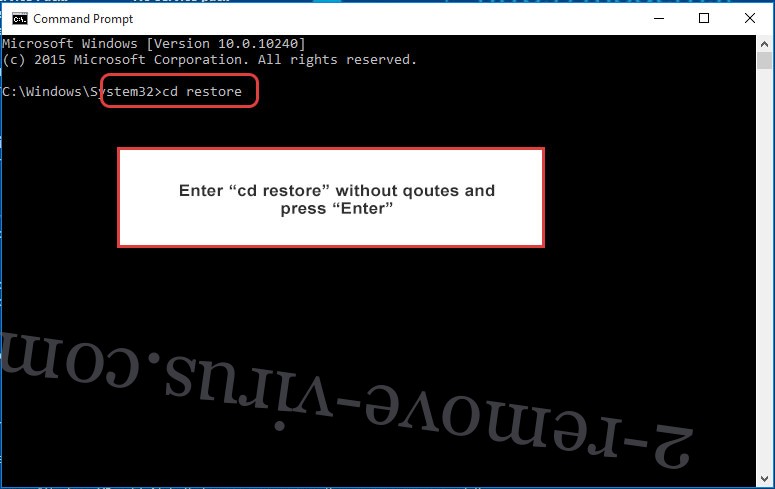

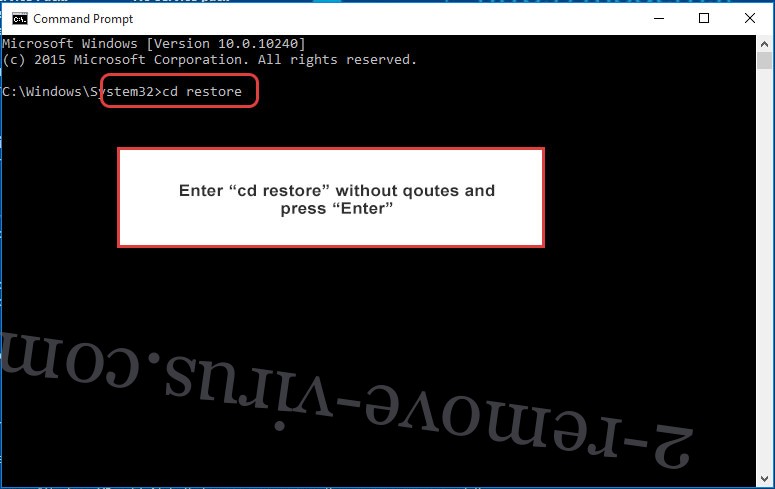

- Type de cd restore et appuyez sur entrée.

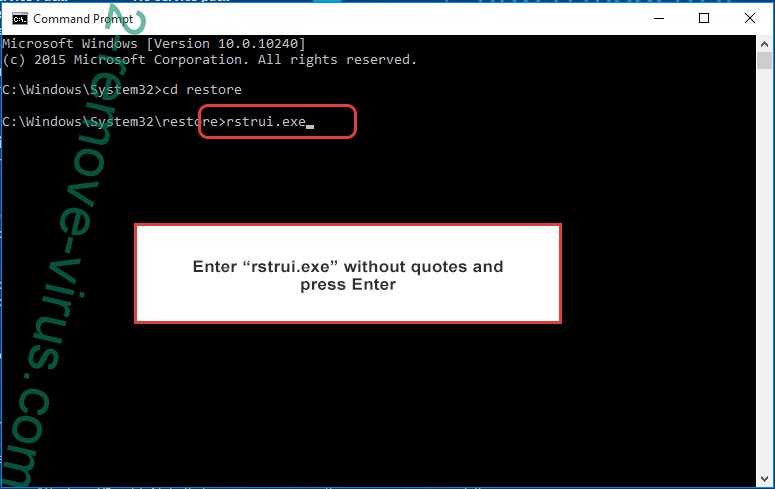

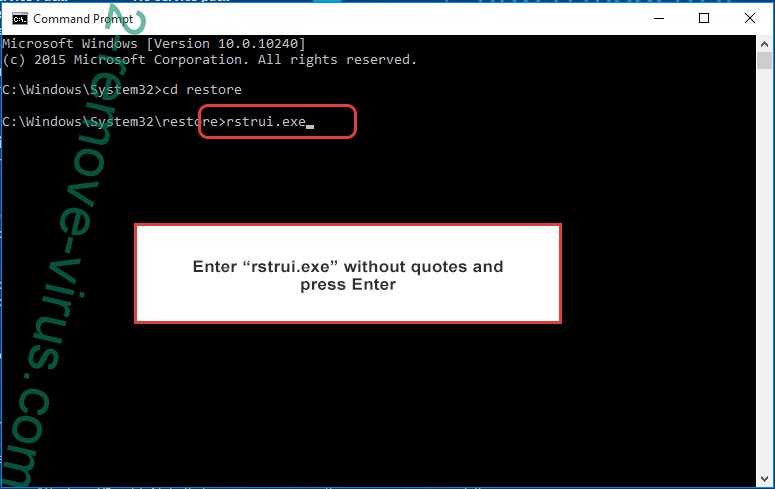

- Tapez rstrui.exe et appuyez sur entrée.

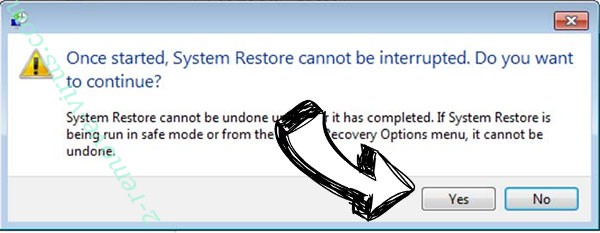

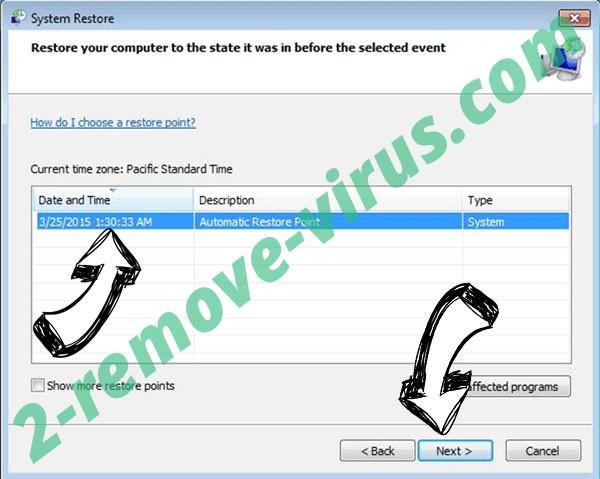

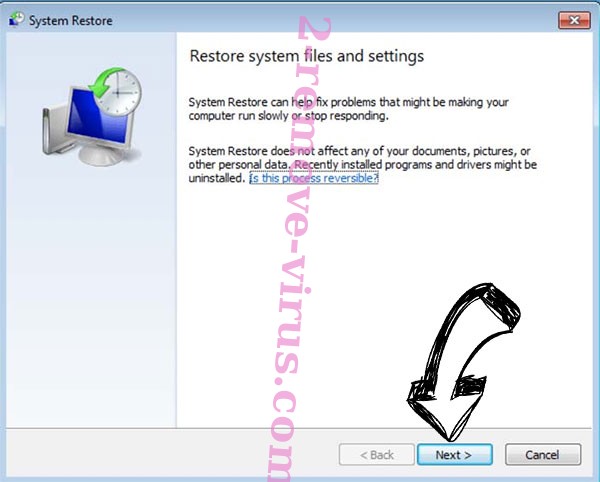

- Cliquez sur suivant dans la nouvelle fenêtre, puis sélectionnez le point de restauration avant l’infection.

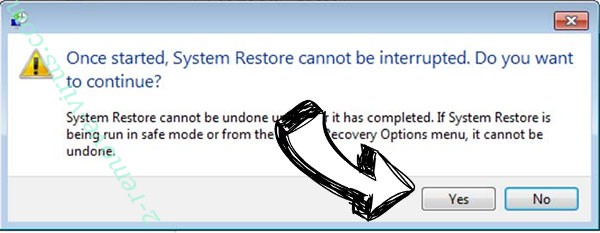

- Cliquez à nouveau sur suivant, puis cliquez sur Oui pour lancer la restauration du système.

Supprimer Locky Imposter Ransomware de fenêtres 8/10

- Cliquez sur le bouton d’alimentation sur l’écran de connexion Windows.

- Maintenez Maj et cliquez sur redémarrer.

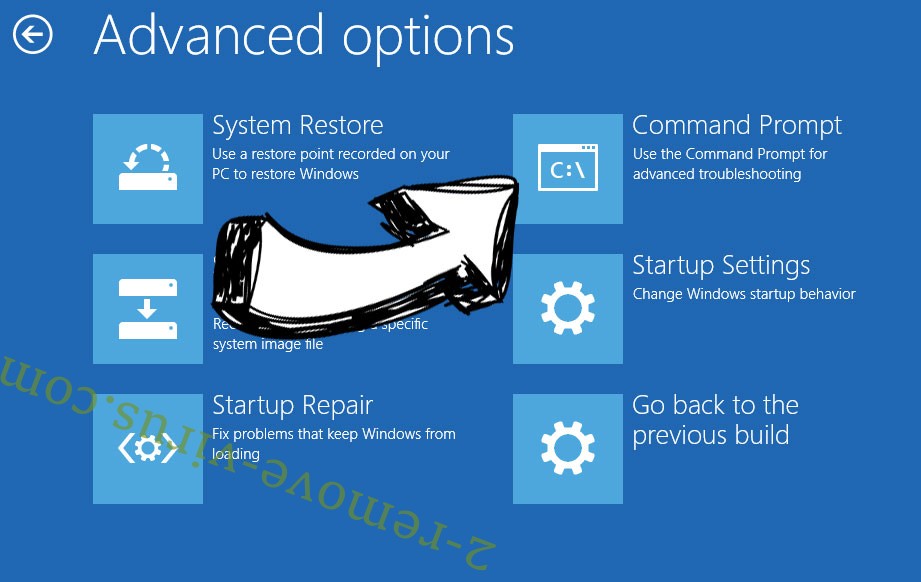

- Choisissez dépanner et allez dans les options avancées.

- Sélectionnez invite de commandes, puis cliquez sur redémarrer.

- Dans l’invite de commandes, entrée cd restore et appuyez sur entrée.

- Tapez dans rstrui.exe, puis appuyez à nouveau sur Enter.

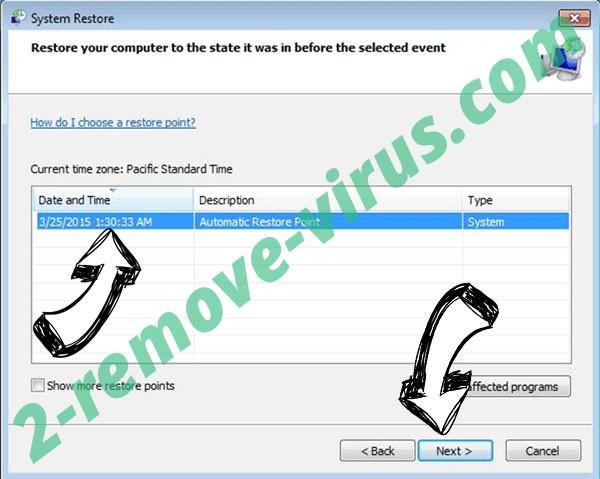

- Cliquez sur suivant dans la nouvelle fenêtre restauration du système.

- Choisissez le point de restauration avant l’infection.

- Cliquez sur suivant et puis cliquez sur Oui pour restaurer votre système.