Apa ‘file pribadi Anda telah dienkripsi oleh CTB-Locker’?

CTB Locker ransomware virus berakumulasi sistem operasi melalui pesan email yang terinfeksi dan download palsu (misalnya, pemutar video nakal atau update Flash palsu). Setelah berhasil infiltrasi, program ini berbahaya mengenkripsi file (* .doc, *.docx, *.xls, * .ppt, *.psd, *.pdf, *.eps, * .ai, * .cdr, *.jpg, dll) disimpan pada komputer dan tuntutan pembayaran uang tebusan sejumlah $300 (di Bitcoins) untuk mendekripsi mereka (dienkripsi dokumen menerima ekstensi file .ctbl).

Penjahat Cyber bertanggung jawab untuk melepaskan program nakal ini memastikan bahwa itu mengeksekusi pada semua Windows versi sistem operasi (Windows XP, Windows Vista, Windows 7, dan Windows 8). Critroni ransomware menciptakan AllFilesAreLocked.bmp DecryptAllFiles.txt dan [tujuh huruf acak] .html file dalam setiap folder yang berisi file yang dienkripsi.

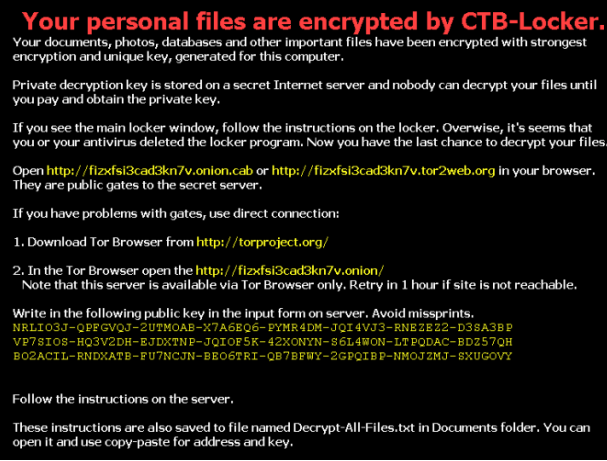

Berkas ini berisi petunjuk merinci bagaimana pengguna dapat mendekripsi file mereka dan menggunakan browser Tor (anonim web browser). Penjahat Cyber menggunakan Tor untuk menyembunyikan identitas mereka. Pengguna PC harus berhati-hati bahwa sementara infeksi itu sendiri tidak rumit untuk menghapus, dekripsi file (dienkripsi menggunakan enkripsi RSA 2048) dipengaruhi oleh program berbahaya ini mustahil tanpa membayar tebusan. Pada saat penelitian, ada tidak ada alat atau solusi mampu mendekripsi file yang dienkripsi oleh Critroni. Perhatikan bahwa kunci pribadi yang diminta untuk mendekripsi file yang disimpan oleh server komando dan kontrol CTB-Locker, yang dikelola oleh penjahat cyber. Oleh karena itu, solusi yang terbaik adalah untuk menghapus virus ransomware ini dan kemudian mengembalikan data dari cadangan.

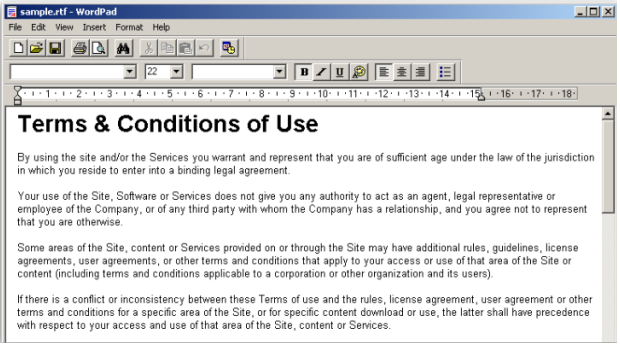

Ransomware infeksi seperti CTB-Locker (termasuk CryptoWall, CryptoDefense, CryptorBit dan Cryptolocker) menyajikan kasus yang kuat untuk menjaga backup rutin data Anda disimpan. Perhatikan bahwa membayar tebusan sebagaimana yang dituntut oleh ransomware ini setara dengan mengirimkan uang ke penjahat cyber – Anda akan mendukung model berbahaya bisnis mereka dan tidak ada jaminan bahwa file Anda akan pernah didekripsikan. Untuk menghindari infeksi komputer dengan ransomware infeksi seperti ini, mengekspresikan peringatan ketika membuka pesan email, karena penjahat cyber menggunakan berbagai judul yang menarik untuk menipu PC pengguna membuka lampiran email terinfeksi (misalnya, “UPS pengecualian pemberitahuan” atau “Pemberitahuan kegagalan pengiriman FedEx”). Penelitian menunjukkan bahwa penjahat cyber juga menggunakan jaringan P2P dan palsu download infeksi ransomware paket berisi berkembang biak Critroni. Saat ini, ‘file pribadi Anda telah dienkripsi’ ransomware ancaman ini disampaikan dalam bahasa Inggris dan Rusia, dan oleh karena itu, negara-negara yang berbicara bahasa ini adalah di bagian atas daftar target penjahat cyber berkembang biak malware ini.

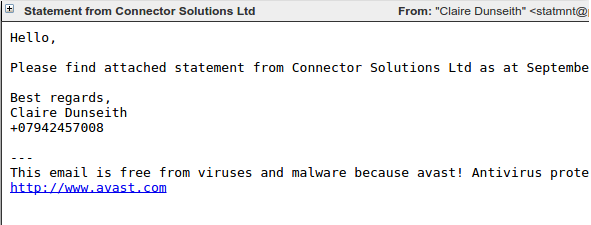

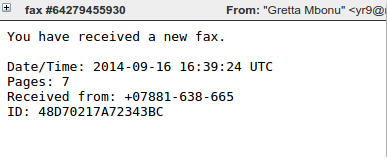

Penjahat Cyber telah merilis versi update dari CTB Locker ransomware penargetan USA, Italia, Belanda, dan Jerman. Varian ini sebagian besar didistribusikan menggunakan palsu Faks notifikasi email dengan lampiran terinfeksi. Penjahat Cyber juga memiliki diperpanjang jangka waktu di mana korban-korban mereka harus membayar tebusan untuk mendapatkan kembali kontrol mereka file 96 jam (sebelumnya, 72 jam)

Penulis CTB-Locker menggunakan sebuah program afiliasi ke drive infeksi oleh outsourcing proses infeksi untuk jaringan afiliasi atau mitra untuk memotong keuntungan. Model afiliasi adalah strategi yang diuji serta terbukti sangat sukses mencapai volume besar infeksi malware. Ini telah digunakan untuk menghasilkan pendapatan yang besar untuk antivirus palsu, klik penipuan skema, dan berbagai macam jenis malware. Hal ini sekarang digunakan untuk mendistribusikan ransomware secara umum dan loker CTB khususnya.

Skema afiliasi CTB-Locker pertama publik disoroti oleh peneliti Kafeine, pada pertengahan tahun 2014. 2015 Reddit posting klaim untuk menjadi peserta yang sebenarnya dari program afiliasi dan memberikan wawasan yang menarik ke kerja. Para penulis CTB-Locker menggunakan strategi yang sama banyak mengeksploitasi kit penulis dengan menawarkan pilihan yang host mana operator membayar biaya bulanan dan penulis tuan rumah semua kode. Hal ini membuat menjadi afiliasi sederhana dan relatif bebas risiko. Reddit poster mengaku membuat 15.000 (agaknya dolar) per bulan, dengan biaya sekitar 7.000. Penulis juga menyebutkan bahwa ia hanya berfokus pada korban dari “tingkat 1” negara-negara seperti AS, UK, Australia dan Kanada, karena ia membuat begitu sedikit uang dari daerah lain bahwa itu tidak layak waktu.

Menggunakan model afiliasi untuk distribusi berarti bahwa ada berbagai macam vektor infeksi berbeda untuk CTB-Locker. Kita telah melihat itu didistribusikan melalui beberapa mengeksploitasi kit termasuk Rig dan nuklir. Namun, itu adalah melalui kampanye spam berbahaya bahwa sebagian besar infeksi CTB-Locker telah diamati.

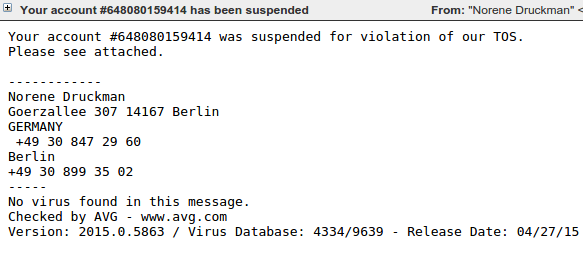

Kampanye paling sering dilihat spam yang mendistribusikan CTB-Locker menggunakan komponen downloader yang dikenal sebagai Dalexis atau Elenoocka. Pesan spam itu sendiri mengikuti berbagai format, termasuk pesan Faks tidak terjawab, laporan keuangan, terlambat tagihan, rekening suspensi dan pesan mms yang tidak terjawab. Berikut adalah beberapa contoh:

Sebagian besar hari modern berbahaya spam tiba sebagai file exe dalam arsip zip atau rar. Aspek luar biasa dari Dalexis adalah bahwa hampir selalu tiba di arsip yang kurang umum, biasanya cab file. Arsip berisi sampel berbahaya itu sendiri, sering dengan ekstensi .scr dan arsip yang lebih lanjut yang berisi dokumen pemikat yang akan ditampilkan untuk meyakinkan korban lampiran itu berbahaya.

Sampel Dalexis jahat menggunakan beberapa teknik dalam upaya untuk menghindari kotak pasir dan otomatis sistem analisis, termasuk tidur selama periode waktu. Dalexis kemudian download sampel CTB-Locker atas HTTP dalam bentuk terenkripsi, decode dan mengeksekusinya.

Sampel Dalexis jahat menggunakan beberapa teknik dalam upaya untuk menghindari kotak pasir dan otomatis sistem analisis, termasuk tidur selama periode waktu. Dalexis kemudian download sampel CTB-Locker atas HTTP dalam bentuk terenkripsi, decode dan mengeksekusinya.

Eksekusi

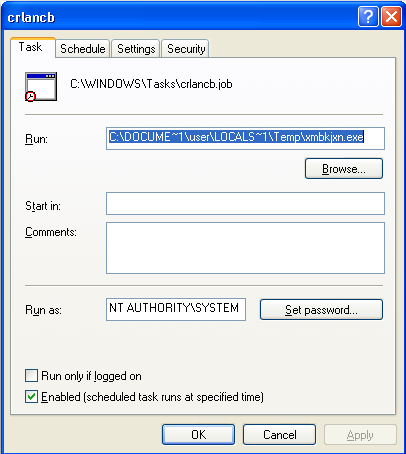

Ketika mengeksekusi CTB-Locker, itu tetes salinan dirinya ke direktori temp dan membuat tugas terjadwal untuk mengaktifkan reboot ketekunan.

Sistem file kemudian mengulangi melalui dan semua file dengan ekstensi yang cocok dengan daftar ekstensi CTB-Locker akan dienkripsi. Gambar latar belakang desktop berubah dan lapisan CTB Locker pesan tebusan dan antarmuka yang dapat diklik ke pusat layar.

Sistem file kemudian mengulangi melalui dan semua file dengan ekstensi yang cocok dengan daftar ekstensi CTB-Locker akan dienkripsi. Gambar latar belakang desktop berubah dan lapisan CTB Locker pesan tebusan dan antarmuka yang dapat diklik ke pusat layar.

Tidak seperti beberapa varian kripto-ransomware, CTB-Locker tidak memerlukan sambungan internet aktif sebelum dimulai mengenkripsi file.

Enkripsi

CTB-Locker adalah singkatan dari “Kurva-Tor-Bitcoin-Locker.” “Kurva” bagian dari nama ini diambil dari penggunaannya kriptografi kurva elips (ECC). ECC adalah bentuk kriptografi public key berdasarkan kurva elips atas bidang terbatas. Kekuatannya berasal dari kurva elips diskrit logaritma masalah. Kebanyakan mengenkripsi file Ransomware yang menggunakan kriptografi public key cenderung menggunakan RSA, yang didasarkan pada factorization utama. Manfaat yang ECC memiliki RSA adalah keamanan yang setara tingkat dapat dicapai dengan banyak ukuran kunci yang lebih kecil. Sebagai contoh, 256-bit ECC kunci memiliki setara keamanan kunci RSA 3072-bit.

Keuntungan kunci ukuran yang ECC menawarkan mungkin telah menjadi faktor dalam proses pengambilan keputusan penulis, karena mereka embed kunci publik ke sampel malware dan kunci kecil memakan ruang kurang.

CTB-Locker menggunakan kombinasi simetrik dan asimetrik enkripsi untuk berebut file. Enkripsi sendiri dilakukan dengan menggunakan AES dan kemudian sarana untuk mendekripsi file yang dienkripsi dengan kunci publik ECC. Ini memastikan bahwa hanya para penulis CTB-Locker yang memiliki tombol pribadi dapat mendekripsi file. Untuk analisis rinci enkripsi skema yang digunakan oleh CTB-Locker Lihat, analisis ini dari “zairon.”

CTB-Locker akan mengenkripsi file dengan ekstensi berikut:

PWM, kwm, txt, cer, crt, der, pem, doc, cpp, c, php, js, cs, pas, bas, pl, py, docx, rtf, docm, xls, xlsx, Brankas,

kelompok, xlk, xlsb, xlsm, mdb, mdf, dbf, sql, md, dd, dds, jpe, jpg, jpeg, cr2, mentah, rw2, rwl, dwg, dxf, dxg, psd, 3fr, accdb,

AI, arw, Teluk, campuran, cdr, crw, dcr, dng, eps, erf, indd, kdc, mef, mrw, nef, nrw, odb, odm, odp, ods, odt, orf, p12, p7b, p7c,

SDA, pdf, pef, pfx, ppt, pptm, pptx, pst, ptx, r3d, raf, srf, General, wb2, vsd, Send, wps, 7z, zip, rar, dbx, gdb, bsdr, bsdu,

bdcr, bdcu, bpdr, bpdu, ims, bds, bdd, bdp, gsf, gsd, iss, arp, rik, gdb, fdb, abu, config, rgx

Daftar ini telah diperluas sebagai varian baru telah dirilis.

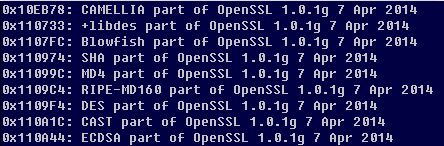

Awalnya, semua file yang dienkripsi memiliki ekstensi “.ctbl”, namun, yang segera kemudian diganti memiliki ekstensi acak. Tampaknya bahwa penulis telah meminjam setidaknya beberapa enkripsi mereka kode dari OpenSSL, sebagaimana sejumlah besar terkait string dapat ditemukan dalam kode yang dibongkar.

Jaringan komunikasi

Karena CTB-Locker dapat mulai mengenkripsi file tanpa perlu menghubungi server komando dan kontrol, ada tidak perlu komunikasi jaringan sampai korban upaya untuk mendekripsi file mereka.

Ketika ini terjadi, semua komunikasi dilakukan atas Tor (ini adalah di mana “Tor” dari kurva-Tor-Bitcoin-Locker masuk), biasanya melalui situs web proxy yang bertindak sebagai relay ke layanan tersembunyi Tor bahwa infrastruktur host back-end.

Ketika korban telah membayar tebusan, CTB-Locker akan menghubungi server komando dan kontrol, mengirimkan blok data yang berisi informasi yang diperlukan untuk mendapatkan kunci yang akan mendekripsi file korban. Ini blok data dapat hanya didekripsi dengan kunci master yang disimpan di server.

Permintaan tebusan

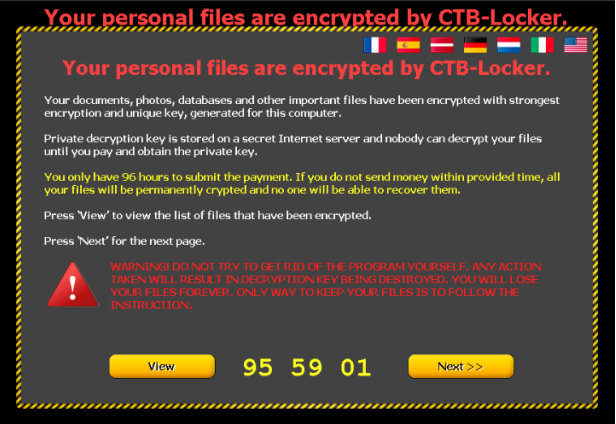

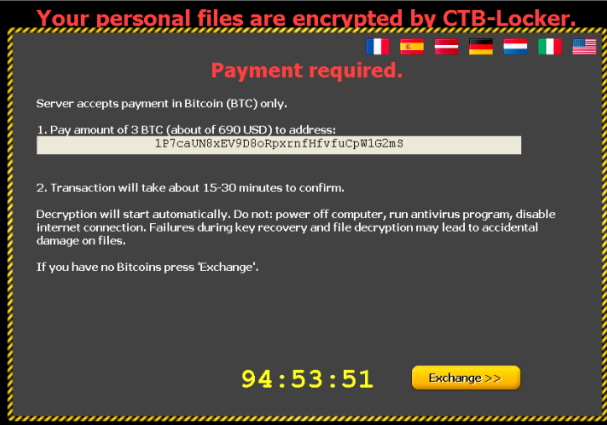

Bila semua korban file telah dienkripsi, pesan tebusan akan ditampilkan dengan mengubah latar belakang desktop dan oleh overlaying pusat layar dengan permintaan tebusan utama dan antarmuka diklik.

Layar ini menginformasikan korban bahwa “file pribadi Anda telah dienkripsi oleh CTB-Locker”, mereka diberitahu bahwa mereka memiliki “96 jam untuk mengirimkan pembayaran”, dan mereka memperingatkan bahwa setiap upaya untuk menghapus malware dari sistem terinfeksi akan mengakibatkan kunci dekripsi dihancurkan-batas waktu ini adalah lebih rendah dalam versi sebelumnya. Korban dapat klik tombol “Next” untuk memulai proses dekripsi atau tombol “Lihat” untuk melihat daftar file yang dienkripsi.

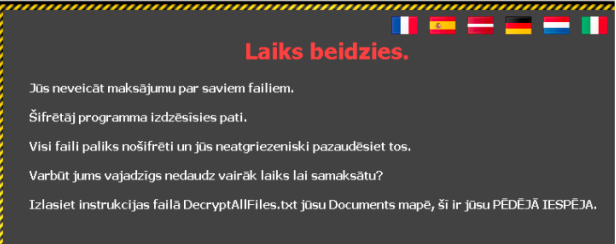

CTB-Locker sangat multi-bahasa dengan catatan tebusan yang ditawarkan dalam berbagai bahasa, dapat diakses melalui berbagai ikon bendera di bagian atas layar. Pilihan bahasa tampaknya menjadi setidaknya sebagian dapat disesuaikan oleh afiliasi yang telah membeli CTB-Locker contoh khusus ini, dan pilihan yang tersedia telah berkembang dari waktu ke waktu. Sampel hari memiliki pilihan bahasa berikut-bahasa Inggris, Perancis, Jerman, Spanyol, Latvia, Belanda dan Italia.

CTB-Locker sangat multi-bahasa dengan catatan tebusan yang ditawarkan dalam berbagai bahasa, dapat diakses melalui berbagai ikon bendera di bagian atas layar. Pilihan bahasa tampaknya menjadi setidaknya sebagian dapat disesuaikan oleh afiliasi yang telah membeli CTB-Locker contoh khusus ini, dan pilihan yang tersedia telah berkembang dari waktu ke waktu. Sampel hari memiliki pilihan bahasa berikut-bahasa Inggris, Perancis, Jerman, Spanyol, Latvia, Belanda dan Italia.

Latvia adalah pilihan bahasa tidak biasa, seperti Latvia umumnya tidak dilihat sebagai target utama ransomware dan jenis crimeware. Ini mungkin mewakili para penulis yang ingin masuk ke pasar-pasar baru di mana kesadaran lebih rendah, atau mungkin afiliasi tertentu telah kearifan lokal dan lebih baik mampu meluncurkan kampanye sukses di negara itu.

Latvia adalah pilihan bahasa tidak biasa, seperti Latvia umumnya tidak dilihat sebagai target utama ransomware dan jenis crimeware. Ini mungkin mewakili para penulis yang ingin masuk ke pasar-pasar baru di mana kesadaran lebih rendah, atau mungkin afiliasi tertentu telah kearifan lokal dan lebih baik mampu meluncurkan kampanye sukses di negara itu.

Hari varian CTB-Locker juga menawarkan cara bagi korban untuk memverifikasi bahwa file dapat didekripsi oleh unscrambling lima secara acak dipilih file gratis. Ini nampaknya telah diperkenalkan sebagai cara untuk memperoleh kepercayaan dari korban dan meningkatkan kemungkinan bahwa tebusan penuh akan dibayar.

Hari varian CTB-Locker juga menawarkan cara bagi korban untuk memverifikasi bahwa file dapat didekripsi oleh unscrambling lima secara acak dipilih file gratis. Ini nampaknya telah diperkenalkan sebagai cara untuk memperoleh kepercayaan dari korban dan meningkatkan kemungkinan bahwa tebusan penuh akan dibayar.

Pembayaran uang tebusan

Ketika korban mengklik melalui antarmuka tebusan mereka diberikan petunjuk rinci pada berapa banyak untuk membayar dan bagaimana untuk membayar.

CTB Locker memerlukan Bitcoins (BTC) untuk membayar tebusan (“Bitcoin” di kurva-Tor-Bitcoin-Locker). Jumlah persisnya BTC diatur oleh afiliasi yang telah membeli CTB-Locker, meskipun penulis memberikan bimbingan untuk membantu mengatur jumlah uang tebusan pada tingkat yang cenderung menghasilkan pendapatan maksimum. Gambar 12 di atas menunjukkan contoh menuntut 3 BTC. Jumlah setara dengan perkiraan dalam mata uang lokal juga ditampilkan – misalnya, 690 dolar atau Euro 660.

CTB Locker memerlukan Bitcoins (BTC) untuk membayar tebusan (“Bitcoin” di kurva-Tor-Bitcoin-Locker). Jumlah persisnya BTC diatur oleh afiliasi yang telah membeli CTB-Locker, meskipun penulis memberikan bimbingan untuk membantu mengatur jumlah uang tebusan pada tingkat yang cenderung menghasilkan pendapatan maksimum. Gambar 12 di atas menunjukkan contoh menuntut 3 BTC. Jumlah setara dengan perkiraan dalam mata uang lokal juga ditampilkan – misalnya, 690 dolar atau Euro 660.

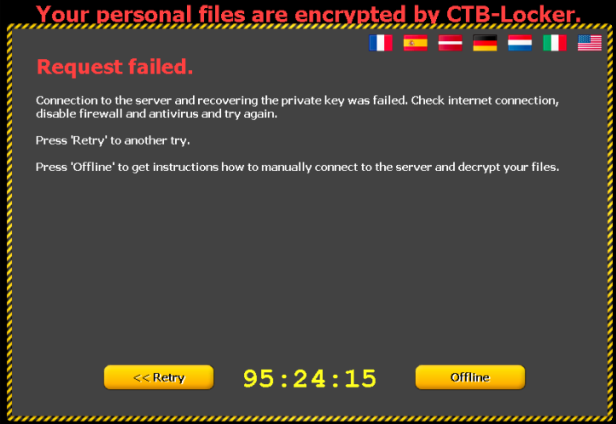

Satu kelemahan menggunakan Tor tersembunyi Layanan adalah bahwa keandalan dapat menjadi masalah, berarti bahwa server komando dan kontrol tidak tercapai ketika korban berusaha untuk membayar tebusan.

Dalam upaya untuk mengatasi hal ini, CTB-Locker mencoba untuk menggunakan beberapa server proxy Tor yang berbeda untuk mencapai Layanan tersembunyi, dan juga menawarkan instruksi manual harus malware sampel dihapus dari mesin yang terinfeksi. Ini melibatkan mengunjungi Layanan Tor tersembunyi melalui web browser dan sisipkan ke dalam bentuk kunci publik yang korban diberikan.

Dalam upaya untuk mengatasi hal ini, CTB-Locker mencoba untuk menggunakan beberapa server proxy Tor yang berbeda untuk mencapai Layanan tersembunyi, dan juga menawarkan instruksi manual harus malware sampel dihapus dari mesin yang terinfeksi. Ini melibatkan mengunjungi Layanan Tor tersembunyi melalui web browser dan sisipkan ke dalam bentuk kunci publik yang korban diberikan.

Keandalan

Keandalan

Membaca melalui berbagai pos forum dukungan publik menunjukkan bahwa dalam banyak kasus membayar tebusan akan mengakibatkan CTB-Locker mendekripsi file korban. Fitur “Tes dekripsi” adalah indikator yang baik bahwa dekripsi muka.

Namun, korban harus masih percaya bahwa cybercriminals akan membuat baik pada janji mereka setelah menyerahkan uang tebusan jumlah BTC. Ada juga kemungkinan bahwa komponen server yang meng-host kunci pribadi yang dibutuhkan untuk melakukan dekripsi akan dibawa turun, sementara atau permanen, yang dapat membuat dekripsi mustahil. Dalam keadaan yang kemungkinan bahwa cybercriminals akan terus menerima pembayaran uang tebusan meskipun mengetahui tidak ada cara untuk mendekripsi file korban.

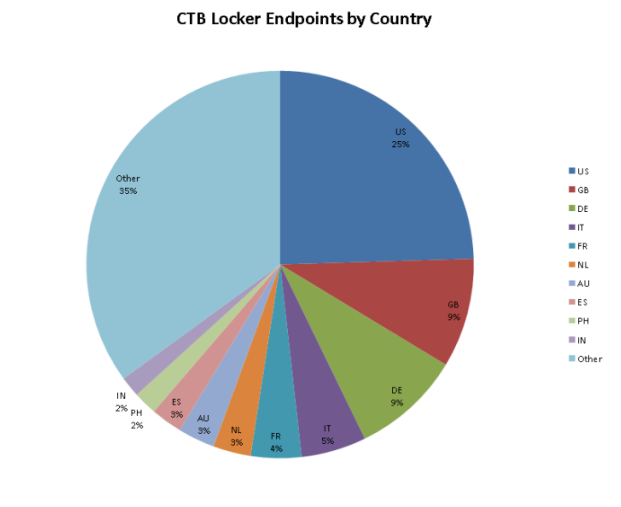

Statistik

CTB-Locker infeksi sebagian besar terlihat di Eropa Barat, Amerika Utara, dan Australia. Ini umumnya adalah negara-negara tingkat 1 yang dijelaskan dalam posting Reddit yang disebutkan di atas. Korban di negara-negara ini muncul untuk ditargetkan berdasarkan pengalaman sebelumnya ransomware penulis pembayaran sukses.

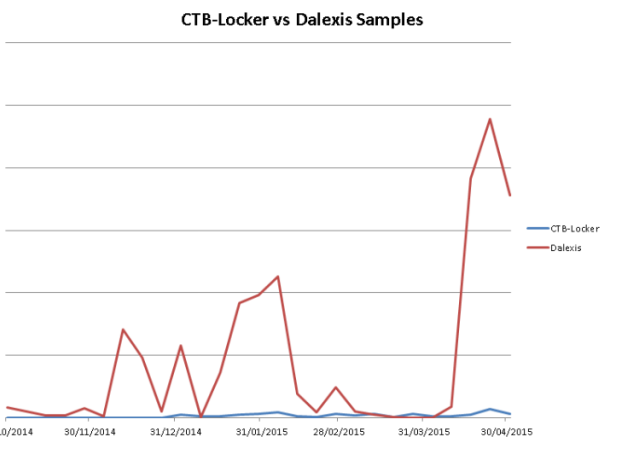

Ketika melihat jumlah sampel kami dapat melihat bahwa jumlah sebenarnya CTB-Locker sampel jauh lebih rendah daripada jumlah sampel Dalexis yang digunakan untuk men-download CTB-Locker. Ini masuk akal karena downloader adalah spammed keluar dalam volume sangat besar, yang memungkinkan produk keamanan untuk menambahkan deteksi sangat cepat. Membuat setiap sampel yang unik dengan mengubah sejumlah kecil dalam setiap file meningkatkan kemungkinan bahwa beberapa solusi perlindungan berbasis checksum akan gagal untuk mendeteksi semua sampel.

Ketika melihat jumlah sampel kami dapat melihat bahwa jumlah sebenarnya CTB-Locker sampel jauh lebih rendah daripada jumlah sampel Dalexis yang digunakan untuk men-download CTB-Locker. Ini masuk akal karena downloader adalah spammed keluar dalam volume sangat besar, yang memungkinkan produk keamanan untuk menambahkan deteksi sangat cepat. Membuat setiap sampel yang unik dengan mengubah sejumlah kecil dalam setiap file meningkatkan kemungkinan bahwa beberapa solusi perlindungan berbasis checksum akan gagal untuk mendeteksi semua sampel.

Perlindungan

Perlindungan

Sophos melindungi CTB-loker di eksekusi dengan HPmal/tebusan-N, dan statis dengan sebuah array dari nama deteksi termasuk: Troj/tebusan-AKW, Troj/bawang-D, Troj/Filecode-B, Troj/HkMain-CT.

Sophos mendeteksi downloader Dalexis Elenoocka dengan sebuah array dari nama deteksi termasuk: agen/Troj-AMTG, Troj/agen-AMKP, Troj/Frank-H, Troj/agen-AIRO, agen/Troj-AMNK, Troj/agen-AMNP, Troj/agen-AMOA, Mal/Frank-B.

Tanda-tangan pinggul ini sering tidak memerlukan update ketika mereka mendeteksi pada kode dibongkar memori terlepas dari file pada disk yang baik makan, baru atau dienkripsi.

Memiliki Sophos HIPS teknologi diaktifkan sangat dianjurkan untuk memblokir ransomware secara proaktif.

Jika Anda mencurigai Anda telah disusupi oleh ransomware, Anda dapat menghapus malware menggunakan kami Virus Removal Tool . Sayangnya, tidak ada banyak yang dapat Anda lakukan untuk mendapatkan file kembali kecuali untuk membayar tebusan-enkripsi terlalu kuat untuk retak.

Selain memiliki antivirus Anda up-to-date, ada perubahan sistem tambahan untuk membantu mencegah atau melucuti ransomware infeksi yang pengguna dapat menerapkan.

1. cadangan file Anda.

Cara terbaik untuk memastikan Anda tidak kehilangan file Anda ke ransomware adalah untuk mendukung mereka secara teratur. Menyimpan cadangan Anda secara terpisah juga kunci-seperti yang dibahas, beberapa varian ransomware menghapus Windows bayangan salinan file sebagai taktik lebih lanjut untuk mencegah pemulihan Anda, sehingga Anda perlu untuk menyimpan cadangan Anda secara offline.

2. menerapkan windows dan pembaruan perangkat lunak lain secara teratur.

Membuat sistem dan aplikasi Anda up to date. Ini memberi Anda kesempatan terbaik untuk menghindari sistem Anda sedang dieksploitasi menggunakan drive-by download serangan dan kerentanan perangkat lunak (terutama Adobe Flash, Microsoft Silverlight, Web Browser, dll) yang dikenal untuk menginstal ransomware.

3. Hindari mengklik tidak terpercaya email link atau membuka lampiran email yang tidak diminta.

Kebanyakan ransomware tiba melalui spam email dengan mengklik link atau sebagai lampiran. Memiliki baik email anti virus scanner akan secara proaktif blok dikompromikan atau berbahaya situs web link atau biner lampiran yang mengarah ke ransomware.

4. menonaktifkan ActiveX konten dalam aplikasi Microsoft Office seperti Word, Excel, dll

Kami telah melihat banyak dokumen yang berbahaya yang berisi makro yang dapat lebih lanjut men-download ransomware diam-diam di latar belakang.

5. menginstal firewall, memblokir Tor dan I2P dan membatasi ke port khusus.

Mencegah malware dari mencapai panggilan-rumah server melalui jaringan bisa melucuti varian aktif ransomware. Dengan demikian, memblokir koneksi ke server I2P atau Tor melalui firewall adalah ukuran yang efektif.

6. menonaktifkan koneksi remote desktop.

Menonaktifkan koneksi remote desktop, jika mereka tidak dibutuhkan di lingkungan Anda, sehingga berbahaya penulis tidak dapat mengakses komputer jarak jauh.

7. memblokir binari dari %% AppData dan % TEMP % jalan.

Sebagian besar file ransomware turun dan dijalankan dari lokasi ini, sehingga menghalangi eksekusi akan mencegah ransomware dari berjalan.