Co można powiedzieć o tym IS ransomware wirusie

IS ransomware ransomware jest klasyfikowane jako niebezpieczne złośliwe oprogramowanie, ponieważ jeśli komputer dostaje, może być w obliczu poważnych problemów. Jeśli ransomware był nieznajomy do tej pory, może być na niespodziankę. Ransomware koduje dane przy użyciu silnych algorytmów szyfrowania, a po zakończeniu procesu, nie będzie już można ich otworzyć. Powodem tego złośliwego oprogramowania jest klasyfikowany jako wysoki poziom jest, ponieważ nie zawsze jest możliwe do odszyfrowywania plików. Będziesz również oferowane kupić odszyfrowujący za pewną ilość pieniędzy, ale to nie jest zalecana opcja z kilku powodów.  Nadanie do wymagań nie powoduje automatycznie odszyfrować pliki, więc spodziewać się, że może po prostu tracić pieniędzy. Nie należy oczekiwać, że przestępcy nie tylko zabrać swoje pieniądze i czuć żadnych zobowiązań, aby pomóc. Przyszłe działania oszustów byłyby również wspierane przez te pieniądze. Czy naprawdę chcesz wspierać rodzaj działalności przestępczej, która zadaje obrażenia warte miliardy dolarów. Ludzie są zwabieni przez łatwe pieniądze, a więcej ofiar dać w żądania, tym bardziej atrakcyjne ransomware staje się tego rodzaju ludzi. Sytuacje, w których może skończyć się utratą danych są dość powszechne, więc znacznie lepszy zakup może być Backup. Następnie można przystąpić do odzyskiwania danych po zakończeniu IS ransomware lub pokrewne zagrożenia. Jeśli nie napotkasz ransomware przed, może nie wiedzieć, jak to udało się zainfekować komputer, dlatego należy uważnie przeczytać poniższy akapit.

Nadanie do wymagań nie powoduje automatycznie odszyfrować pliki, więc spodziewać się, że może po prostu tracić pieniędzy. Nie należy oczekiwać, że przestępcy nie tylko zabrać swoje pieniądze i czuć żadnych zobowiązań, aby pomóc. Przyszłe działania oszustów byłyby również wspierane przez te pieniądze. Czy naprawdę chcesz wspierać rodzaj działalności przestępczej, która zadaje obrażenia warte miliardy dolarów. Ludzie są zwabieni przez łatwe pieniądze, a więcej ofiar dać w żądania, tym bardziej atrakcyjne ransomware staje się tego rodzaju ludzi. Sytuacje, w których może skończyć się utratą danych są dość powszechne, więc znacznie lepszy zakup może być Backup. Następnie można przystąpić do odzyskiwania danych po zakończeniu IS ransomware lub pokrewne zagrożenia. Jeśli nie napotkasz ransomware przed, może nie wiedzieć, jak to udało się zainfekować komputer, dlatego należy uważnie przeczytać poniższy akapit.

Sposoby rozprzestrzeniania ransomware

Załączniki wiadomości e-mail, exploitów i złośliwe pliki do pobrania są metody dystrybucji trzeba być ostrożnym o najbardziej. Zazwyczaj nie jest konieczne, aby wymyślić bardziej skomplikowane metody, jak wiele osób jest całkiem nieostrożne, gdy używają e-maili i pobrać coś. Bardziej wyrafinowane sposoby mogą być również wykorzystywane, choć nie tak często. Oszustów dont ‚ potrzebować wobec wyrażać w dużo wysiłek, just pisać pewien ogólny poczta elektroniczna ów ukazuje się nieco wiarygodny, przywiązywać ten zanieczyszczony umieścić w teczce z pocztą poczta elektroniczna i posyłać ono wobec możliwy ofiary, który kulisy wierzyć ten nadawca jest ktoś godny zaufania. Pieniądze związane z problemami są częstym tematem w tych e-maili, jak użytkownicy biorą je bardziej poważnie i są bardziej skłonni do zaangażowania się w. Jeśli oszuści użyli nazwy firmy, takiej jak Amazon, ludzie mogą otworzyć załącznik bez myślenia, jak Cyberprzestępcy mogą po prostu powiedzieć, że było wątpliwe działania na koncie lub zakupu dokonano i Paragon jest dodawany. Bądź na poszukiwania pewnych rzeczy przed otwarciem załączników e-mail. Zanim cokolwiek innego, sprawdź, kto jest nadawcą i czy można zaufać. Sprawdzanie adresu e-mail nadawcy jest nadal niezbędne, nawet jeśli znasz nadawcę. Należy również spojrzeć na błędy gramatyczne, które mogą być raczej oczywiste. Inną typową cechą jest Twoje nazwisko nie używane w pozdrowienie, jeśli ktoś, którego e-mail należy zdecydowanie otworzyć się e-mail, to na pewno znasz swoje imię i używać go zamiast uniwersalnego pozdrowienia, zwracając się do Ciebie jako klienta lub członka. Zakażenie może być również wykonane przy użyciu niezałatany program komputerowy. Program ma luki w zabezpieczeniach, które mogą być używane do zainfekowania komputera, ale są często poprawione przez dostawców. Niestety, jak pokazano przez ransomware WannaCry, nie każdy instaluje te poprawki, z jednego powodu lub innego. Sytuacje, w których złośliwe oprogramowanie używa słabych punktów do wprowadzenia, jest ważne, aby często aktualizować programy. Nieustanne aktualizowanie aktualizacji może się denerwować, więc możesz je zainstalować automatycznie.

Co robi

Złośliwe oprogramowanie do kodowania danych będzie skanować w poszukiwaniu określonych typów plików po jego zainstalowaniu, a zostaną one zakodowane, gdy tylko zostaną zidentyfikowane. Początkowo, może nie być jasne, co się dzieje, ale kiedy zauważysz, że nie można otworzyć plików, to powinno stać się jasne. Poszukaj dziwne rozszerzenia plików dodanych do plików, powinny one pokazać nazwę pliku szyfrowania złośliwego oprogramowania. Silne algorytmy szyfrowania mogły być użyte do zakodowania plików, co może oznaczać, że nie można ich odszyfrować. W nocie okupu cyberprzestępcy powiedzą Ci, co działo się z Twoimi danymi i oferują metodę ich przywrócenia. Co Cyber oszustów będzie zachęcać robisz to kupić ich płatny odszyfrować, i grozi, że inne metody mogą doprowadzić do uszkodzenia danych. Notatka powinna jasno wyjaśnić, jak bardzo koszty odszyfrowujący, ale jeśli nie, zostanie zaproponowany adres e-mail, aby skontaktować się z oszustów, aby ustawić cenę. Z powodów, które omówiliśmy powyżej, nie zachęcamy do płacenia okupu. Podając do wniosków należy się myśli, gdy wszystkie inne opcje nie. Postaraj się pamiętać, czy kiedykolwiek wykonane kopii zapasowej, może niektóre z plików są faktycznie przechowywane gdzieś. Może to być również możliwość, że będzie w stanie zlokalizować program do odblokowania IS ransomware plików za darmo. Jeśli plik szyfrujący złośliwy program jest crackable, ktoś może być w stanie zwolnić narzędzie, które odblokowuje IS ransomware pliki za darmo. Zanim zdecydujesz się zapłacić, Wyszukaj oprogramowanie odszyfrowywania. Korzystanie z tej sumy dla kopii zapasowej może być bardziej korzystne. Jeśli wykonano kopię zapasową przed infekcją, może przywrócić pliki po IS ransomware całkowicie wyeliminować wirusa. Staraj się unikać pliku kodowania złośliwego oprogramowania w przyszłości i jeden ze sposobów, aby to zrobić, to uświadomić sobie prawdopodobne środki, dzięki którym może dostać się do komputera. Trzymaj się legalnych źródeł pobierania, Zachowaj czujność podczas otwierania plików dodanych do wiadomości e-mail i utrzymuj aktualne programy.

IS ransomware Usuwania

program do usuwania złośliwego oprogramowania będzie wymagane oprogramowanie, jeśli chcesz, aby plik szyfrowania złośliwego oprogramowania, które mają być zakończone całkowicie. Jeśli spróbujesz naprawić IS ransomware ręcznie, może to doprowadzić do dalszych szkód, więc nie zachęcamy. Korzystanie z programu anty-malware jest mądrzejszy decyzji. To oprogramowanie jest korzystne, aby mieć na komputerze, ponieważ może nie tylko naprawić IS ransomware , ale także zatrzymanie jednego z coraz w przyszłości. Wybierz narzędzie anty-malware, który najlepiej pasuje do tego, czego potrzebujesz, Pobierz go, i przeskanować komputer w poszukiwaniu infekcji po zainstalowaniu go. Jednak program do usuwania złośliwego oprogramowania nie jest zdolny do odzyskiwania plików. Gdy Twój system jest wolny od infekcji, zacznij rutynowo wykonać kopię zapasową swoich danych.

Offers

Pobierz narzędzie do usuwaniato scan for IS ransomwareUse our recommended removal tool to scan for IS ransomware. Trial version of provides detection of computer threats like IS ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft zapoznać się ze szczegółami WiperSoft jest narzędziem zabezpieczeń, które zapewnia ochronę w czasie rzeczywistym przed potencjalnymi zagrożeniami. W dzisiejszych czasach wielu uży ...

Pobierz|Więcej

Jest MacKeeper wirus?MacKeeper nie jest wirusem, ani nie jest to oszustwo. Chociaż istnieją różne opinie na temat programu w Internecie, mnóstwo ludzi, którzy tak bardzo nienawidzą program nigd ...

Pobierz|Więcej

Choć twórcy MalwareBytes anty malware nie było w tym biznesie przez długi czas, oni się za to z ich entuzjastyczne podejście. Statystyka z takich witryn jak CNET pokazuje, że to narzędzie bezp ...

Pobierz|Więcej

Quick Menu

krok 1. Usunąć IS ransomware w trybie awaryjnym z obsługą sieci.

Usunąć IS ransomware z Windows 7/Windows Vista/Windows XP

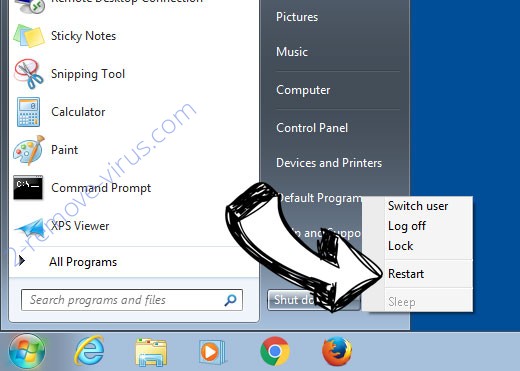

- Kliknij przycisk Start i wybierz polecenie Zamknij.

- Wybierz opcję Uruchom ponownie, a następnie kliknij przycisk OK.

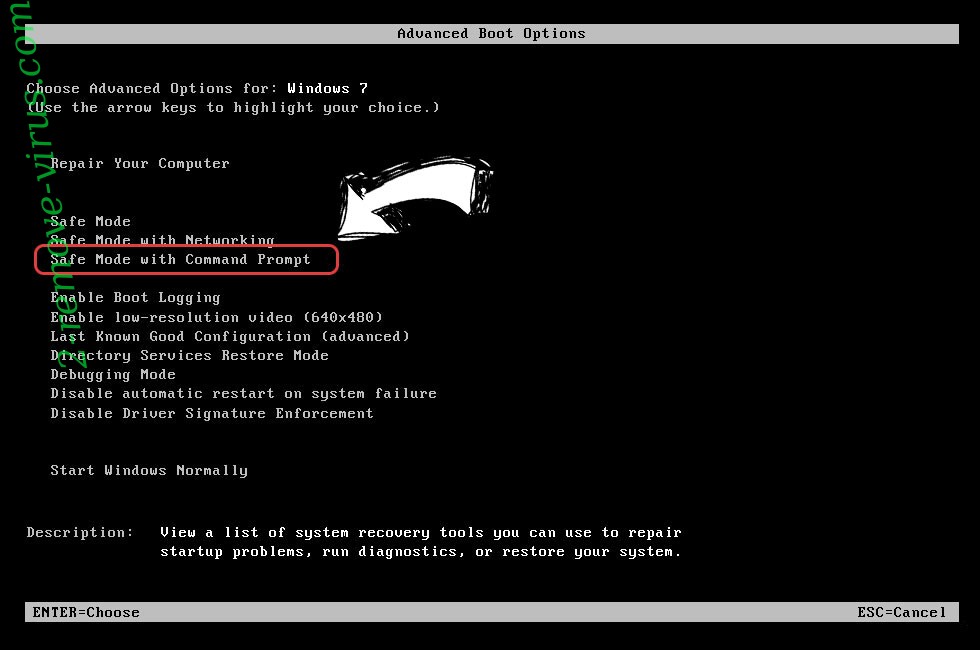

- Uruchomić, naciskając klawisz F8, gdy Twój komputer rozpoczyna ładowanie.

- W obszarze Zaawansowane opcje rozruchu wybierz polecenie Tryb awaryjny z obsługą sieci.

- Otwórz przeglądarkę i pobrać narzędzia anty malware.

- Użyj narzędzia usunąć IS ransomware

Usunąć IS ransomware z Windows 8 i Windows 10

- Na ekranie logowania systemu Windows naciśnij przycisk zasilania.

- Naciśnij i przytrzymaj klawisz Shift i wybierz opcję Uruchom ponownie.

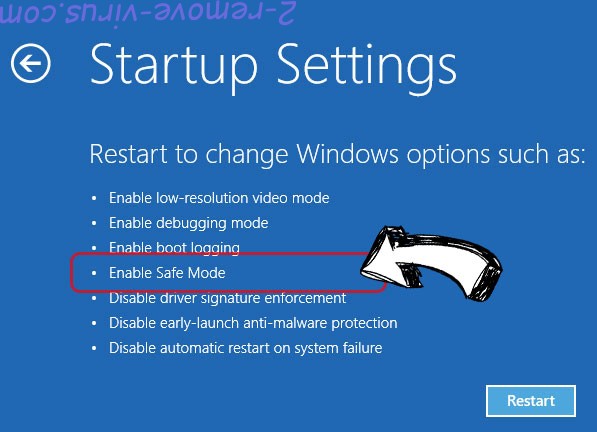

- Przejdź do Troubleshoot → Advanced options → Start Settings.

- Wybierz Włącz tryb awaryjny lub tryb awaryjny z obsługą sieci w obszarze Ustawienia uruchamiania.

- Kliknij przycisk Uruchom ponownie.

- Otwórz przeglądarkę sieci web i pobrać usuwania złośliwego oprogramowania.

- Korzystanie z oprogramowania, aby usunąć IS ransomware

krok 2. Przywracanie plików za pomocą narzędzia Przywracanie systemu

Usunąć IS ransomware z Windows 7/Windows Vista/Windows XP

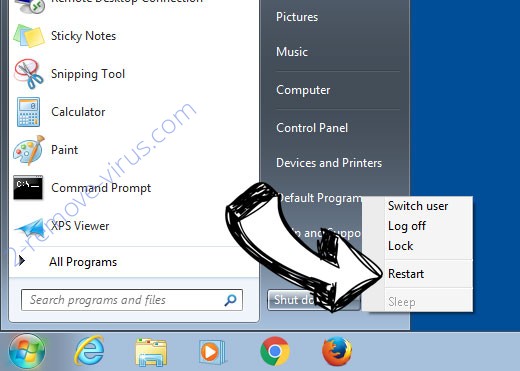

- Kliknij przycisk Start i wybierz polecenie Shutdown.

- Wybierz Uruchom ponownie i OK

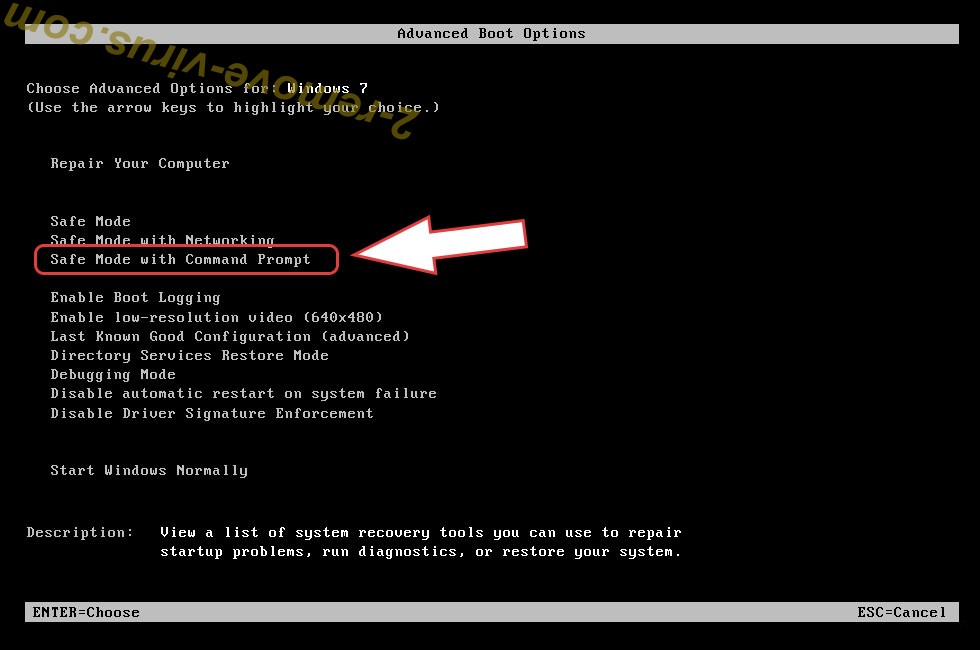

- Kiedy Twój komputer zaczyna się ładowanie, naciskaj klawisz F8, aby otworzyć Zaawansowane opcje rozruchu

- Wybierz polecenie wiersza polecenia z listy.

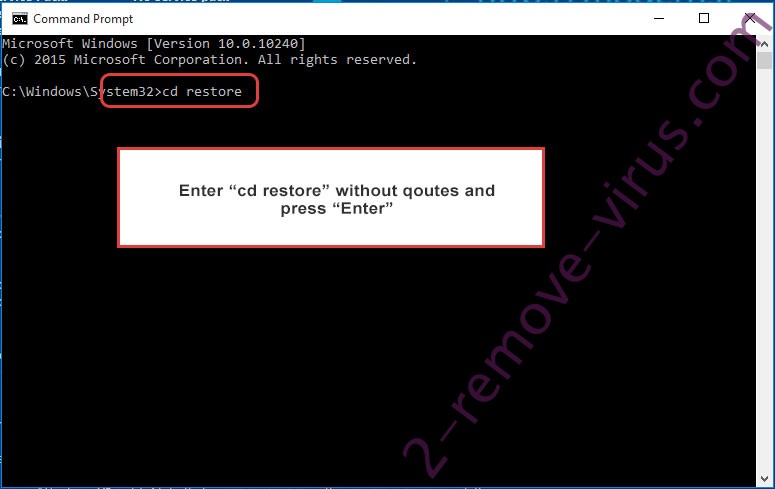

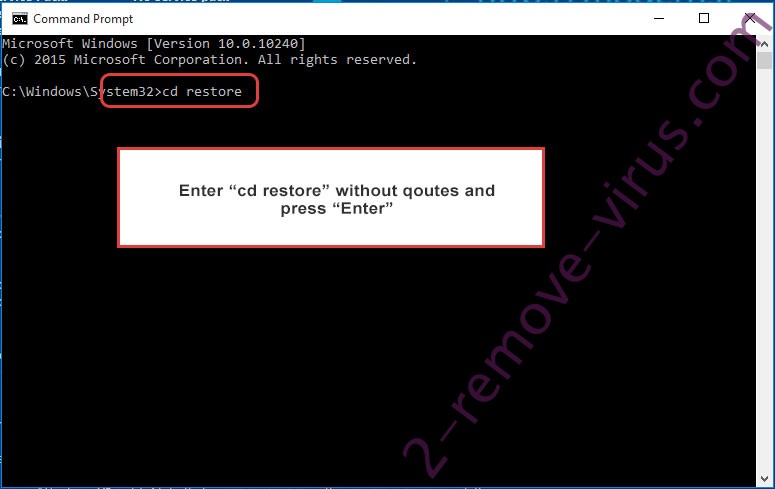

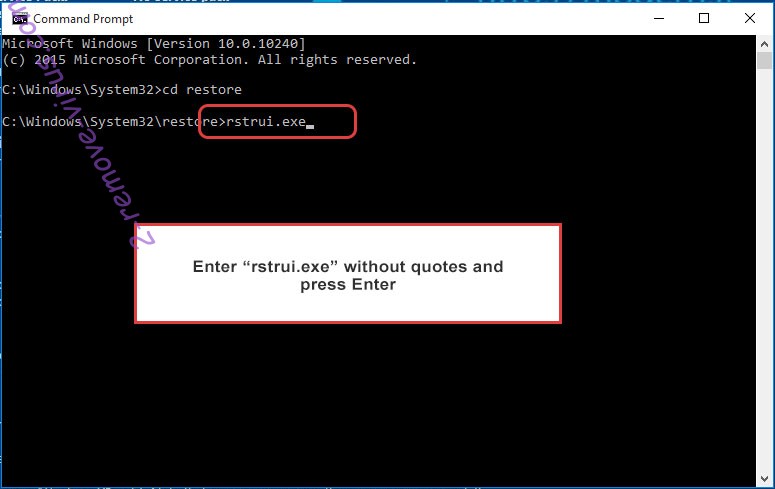

- Wpisz cd restore i naciśnij Enter.

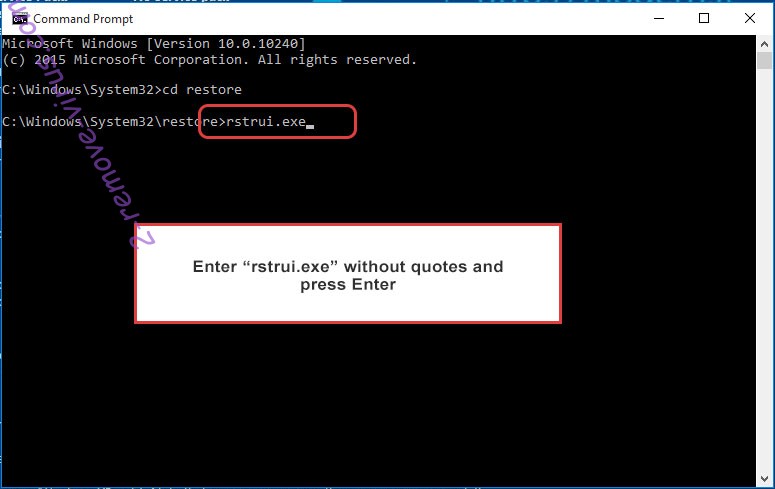

- Wpisz rstrui.exe, a następnie naciśnij klawisz Enter.

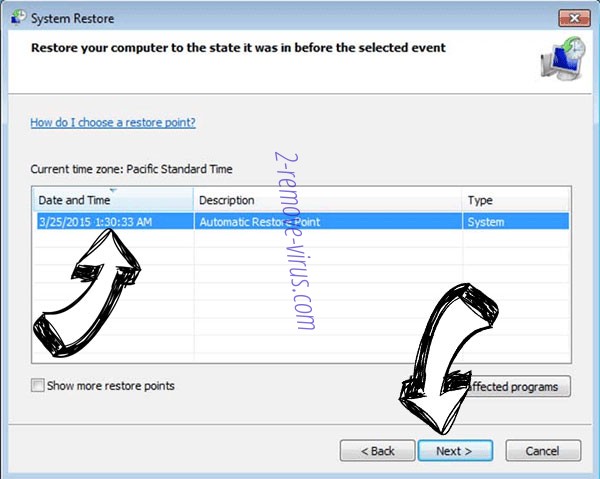

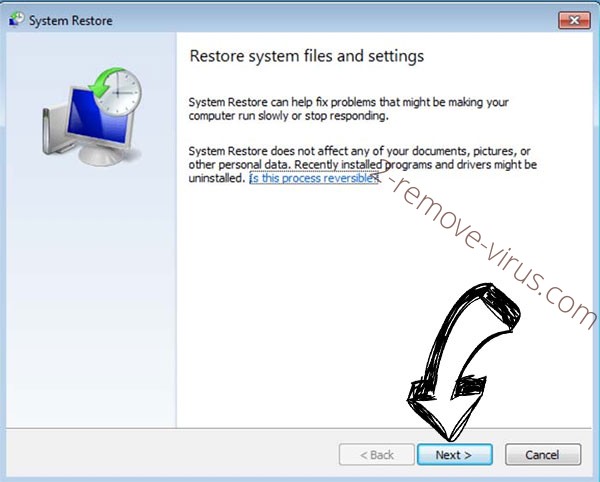

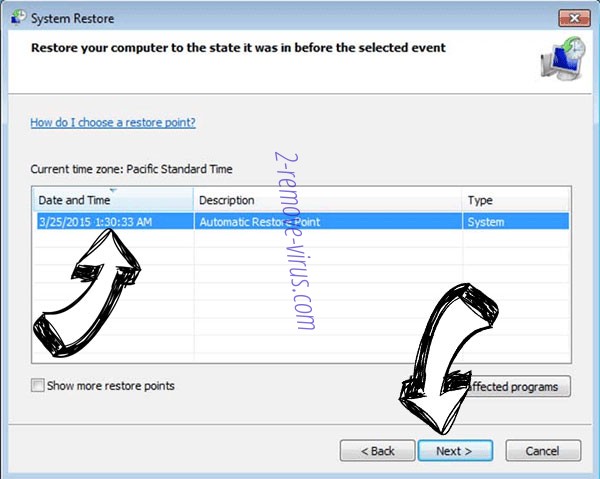

- W nowym oknie kliknij Dalej i wybierz punkt przywracania przed zakażeniem.

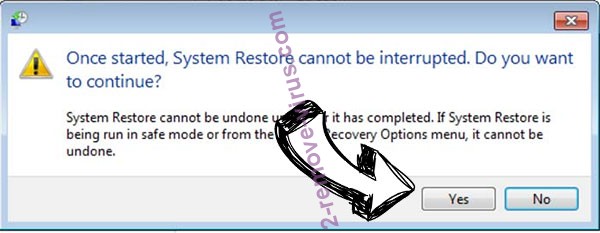

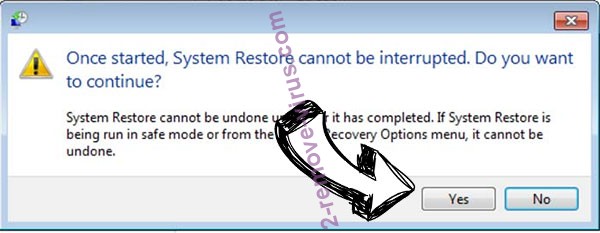

- Ponownie kliknij przycisk Dalej, a następnie kliknij przycisk tak, aby rozpocząć proces przywracania systemu.

Usunąć IS ransomware z Windows 8 i Windows 10

- Kliknij przycisk zasilania na ekranie logowania systemu Windows.

- Naciśnij i przytrzymaj klawisz Shift i kliknij przycisk Uruchom ponownie.

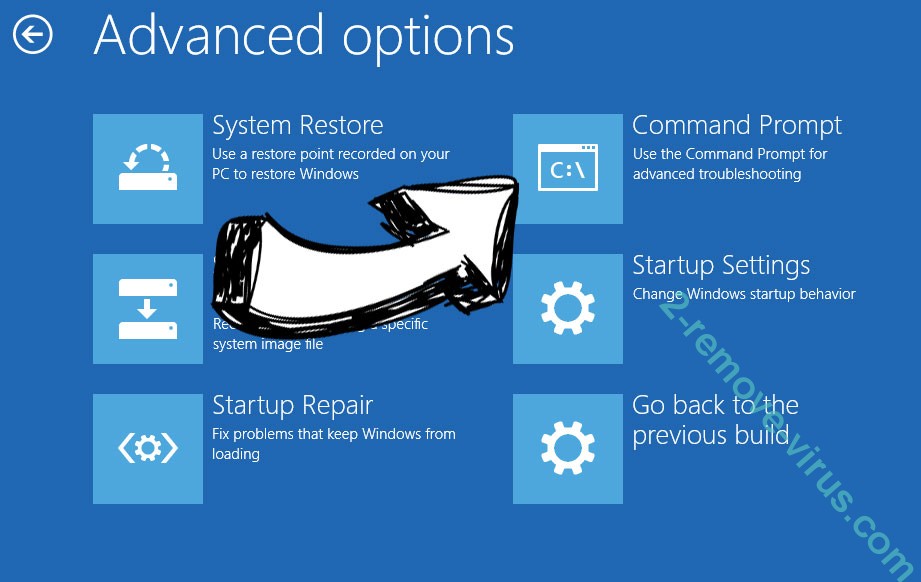

- Wybierz Rozwiązywanie problemów i przejdź do zaawansowane opcje.

- Wybierz wiersz polecenia i kliknij przycisk Uruchom ponownie.

- W wierszu polecenia wejście cd restore i naciśnij Enter.

- Wpisz rstrui.exe i ponownie naciśnij Enter.

- Kliknij przycisk Dalej w oknie Przywracanie systemu.

- Wybierz punkt przywracania przed zakażeniem.

- Kliknij przycisk Dalej, a następnie kliknij przycisk tak, aby przywrócić system.