Co to jest LooCipher?

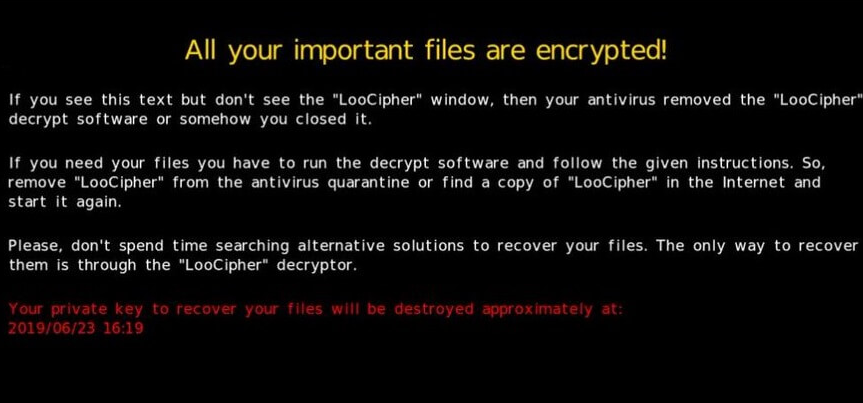

Po przeniknął, LOOCIPHER szyfruje większość przechowywanych danych, co uniemożliwia korzystanie. Dodatkowo, LOOCIPHER dołącza nazwy plików z „. LOOCIPHER„rozszerzenie (w ten sposób, jego nazwa). Na przykład plik o nazwie „Sample. jpg” zostanie zmieniona na „Sample. jpg. LOOCIPHER” i tak dalej. Dodatkowo, LOOCIPHER tworzy plik tekstowy o nazwie „! INSTRUCTI0NS!. TXT„i krople kopii w każdym istniejącym folderze. Ten program szyfruje dane i odmawia dostępu do niego. Aby go odszyfrować, ofiary są zmuszone zapłacić za klucz odszyfrowywania (zapłacić okup). LooCipher jest zaprojektowany, aby zmienić tapetę ofiary, aby wyświetlić wyskakujące okienko i utworzyć notatkę okupu, plik „@Please_Read_Me. txt”. To również zmienia nazwę wszystkich zaszyfrowanych plików, dodaje „. lcphr” do ich nazwy plików. Na przykład, zmienia nazwę „1. jpg” na „1. jpg. lcphr” i tak dalej.

Ofiary są powiadamiane, że wszystkie ich pliki są szyfrowane za pomocą silnego algorytmu szyfrowania i jedynym sposobem, aby je odszyfrować jest zakup unikatowy klucz odszyfrowywania. Ten klucz jest przechowywany na zdalnym serwerze kontrolowanym przez deweloperów LooCipher, innymi słowy, są one jedynymi, którzy mają do niego dostęp. W celu uzyskania tego klucza ofiary muszą wysłać $330 warte Bitcoin do podanego adresu BTC portfela. Ofiary zachęcają do dokonywania płatności w ciągu 5 dni, po tym odszyfrowywanie zostanie zniszczone (usunięte), a pliki zostaną trwale zablokowane. Po dokonaniu płatności, przycisk „DECRYPT” zostanie włączony, a ofiary będą mogły odszyfrować swoje pliki. Odszyfrowywanie musi odbywać się za pomocą wyskakującego okienka, które umożliwia LooCipher. Jeśli nie jest otwarty, to ofiary mają pobrać narzędzie odszyfrowywania za pomocą linku podanego na tapecie lub w nocie okup („@Please_Read_Me. txt”). Jest bardzo prawdopodobne, że twórcy LooCipher są jedynymi, którzy mogą pomóc swoim ofiarom odszyfrować pliki. Zazwyczaj programy typu ransomware szyfrują pliki przy użyciu silnych algorytmów kryptograficznych, które są niemożliwe do „pęknięcia”. Mówiąc najprościej, większość szyfrów można odszyfrować tylko za pomocą odpowiednich narzędzi/kluczy. Niemniej jednak, nawet jeśli Cyberprzestępcy mają je, większość z nich nie wysyłać te narzędzia/klucze do swoich ofiar. Innymi słowy, ludzie, którzy ufają cyberprzestępcy zwykle stają się ofiarami oszustwa. Ponieważ nie ma wolnego narzędzia, które mogłyby odszyfrować pliki zaszyfrowane przez LooCipher, jedynym sposobem, aby odzyskać pliki za darmo/bez kontaktowania się z cyberprzestępcami jest przywrócenie ich z kopii zapasowej danych.

Horon, Orion i [zablokowany] to tylko kilka przykładów innych programów typu ransomware. Zazwyczaj te szkodliwe programy służą do blokowania dostępu do plików (szyfrowania danych) i zmuszają ofiary do płacenia okupu. Zazwyczaj Głównymi różnicami między nimi są algorytm kryptograficznego (symetryczny lub asymetryczny), którego używają do szyfrowania danych i ceny narzędzia odszyfrowywania lub/i klucza. Niestety, większość czasów spowodowanych szyfrów są „uncrackable” i mogą być odszyfrowywane tylko z odpowiednich narzędzi. Odszyfrowuje bez tych narzędzi są możliwe tylko wtedy, gdy ransomware nie jest w pełni rozwinięta (jest nadal w stanie rozwoju), ma nieustalone błędy, wady. Dlatego zalecamy, aby mieć. kopię zapasową danych i zapisać ją na odłączonej pamięci masowej lub serwerze zdalnym (takim jak Cloud lub inny serwer).

Jak ransomware zainfekować komputer?

Zazwyczaj, cyberprzestępcy rozmnażać ransomware (i innych szkodliwych programów) za pośrednictwem kampanii spam, fałszywe narzędzia aktualizacji oprogramowania, niewiarygodne źródła pobierania oprogramowania, oprogramowanie „pękanie” narzędzia i programy typu Trojan. Aby rozmnażać złośliwe oprogramowanie poprzez kampanie spamowe, cyberprzestępcy wysyłają e-maile zawierające załączniki. Dołączają pliki, takie jak dokumenty Microsoft Office, dokumenty PDF, RAR, ZIP (lub innych plików archiwalnych),. exe lub innych plików wykonywalnych, plików JavaScript i tak dalej. Głównym celem jest nakłonienie odbiorców do otwarcia tych załączników. Po otwarciu zainfekować komputery z oprogramowaniem typu ransomware lub innego złośliwego oprogramowania. Innym sposobem zainfekowania komputera jest fałszywe narzędzia aktualizujące oprogramowanie. Zazwyczaj są one przeznaczone do wykorzystania błędów, wady przestarzałego oprogramowania lub pobrać i zainstalować niechciane, złośliwe programy. Wątpliwych źródeł pobierania oprogramowania, takich jak sieci peer-to-peer (torrenty, eMule i tak dalej), Freeware źródeł pobierania, darmowy hosting plików stron internetowych i innych podobnych kanałów może być używany do rozpowszechniania wirusów też. Cyberprzestępcy przesłać zainfekowane pliki, które są przebrani za uzasadnione. Jeśli użytkownicy pobierają i otwierają je, sami instalują złośliwe oprogramowanie. Kiedy ludzie korzystają z oprogramowania „pękanie” narzędzie, oczekują, aby aktywować licencjonowanego oprogramowania za darmo. Niestety, narzędzia te często instalują złośliwe oprogramowanie zamiast pomijania aktywacji oprogramowania. Konie trojańskie są szkodliwe programy, które, jeśli są już zainstalowane, rozprzestrzeniać inne infekcje komputerowe. Innymi słowy, są one przeznaczone do spowodowania infekcji łańcucha/otwartych „Backdoor” dla innych wirusów.

Po pierwsze, nie zalecamy otwierania plików lub klikania linków, które są zawarte w wiadomościach e-mail otrzymanych od nieznanych, podejrzanych adresów e-mail. Uwaga, te e-maile są zwykle przebrany za ważne i oficjalne. Ponadto, wszystkie programy powinny być pobierane z oficjalnych stron internetowych i za pomocą bezpośrednich linków do pobrania. Oprogramowanie musi być aktualizowane przy użyciu tylko wdrożone funkcje lub narzędzia, które są udostępniane przez oficjalnych deweloperów. Jeśli wymaga aktywacji, nie powinno być zrobione z niektórymi narzędziami „pękanie”. Programy te mogą być szkodliwe (przeznaczone do zainstalowania złośliwego oprogramowania) i nie jest legalne z nich korzystać. Jeden liczniejszy import rzecz jest wobec mieć pewien renomowany anty-wirus albo anty-spyware świta rata i wobec utrzymywać ono umożliwiał przy wszystko czasy

Offers

Pobierz narzędzie do usuwaniato scan for LOOCIPHER (.LCPHR)Use our recommended removal tool to scan for LOOCIPHER (.LCPHR). Trial version of provides detection of computer threats like LOOCIPHER (.LCPHR) and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft zapoznać się ze szczegółami WiperSoft jest narzędziem zabezpieczeń, które zapewnia ochronę w czasie rzeczywistym przed potencjalnymi zagrożeniami. W dzisiejszych czasach wielu uży ...

Pobierz|Więcej

Jest MacKeeper wirus?MacKeeper nie jest wirusem, ani nie jest to oszustwo. Chociaż istnieją różne opinie na temat programu w Internecie, mnóstwo ludzi, którzy tak bardzo nienawidzą program nigd ...

Pobierz|Więcej

Choć twórcy MalwareBytes anty malware nie było w tym biznesie przez długi czas, oni się za to z ich entuzjastyczne podejście. Statystyka z takich witryn jak CNET pokazuje, że to narzędzie bezp ...

Pobierz|Więcej

Quick Menu

krok 1. Usunąć LOOCIPHER (.LCPHR) w trybie awaryjnym z obsługą sieci.

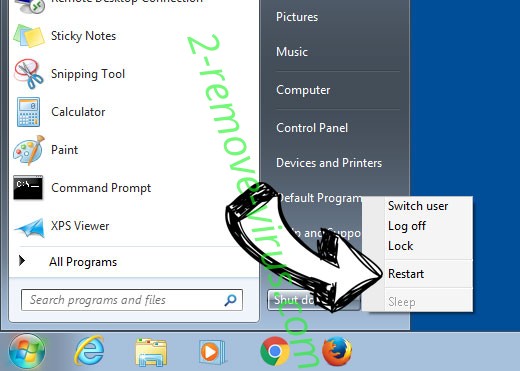

Usunąć LOOCIPHER (.LCPHR) z Windows 7/Windows Vista/Windows XP

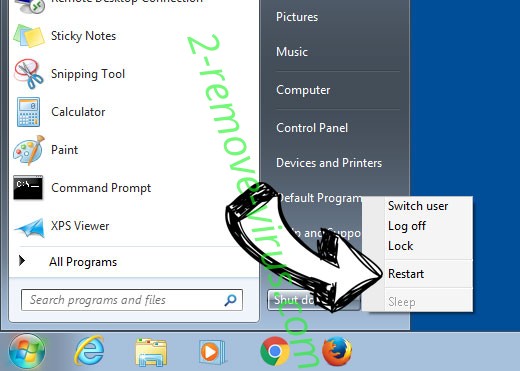

- Kliknij przycisk Start i wybierz polecenie Zamknij.

- Wybierz opcję Uruchom ponownie, a następnie kliknij przycisk OK.

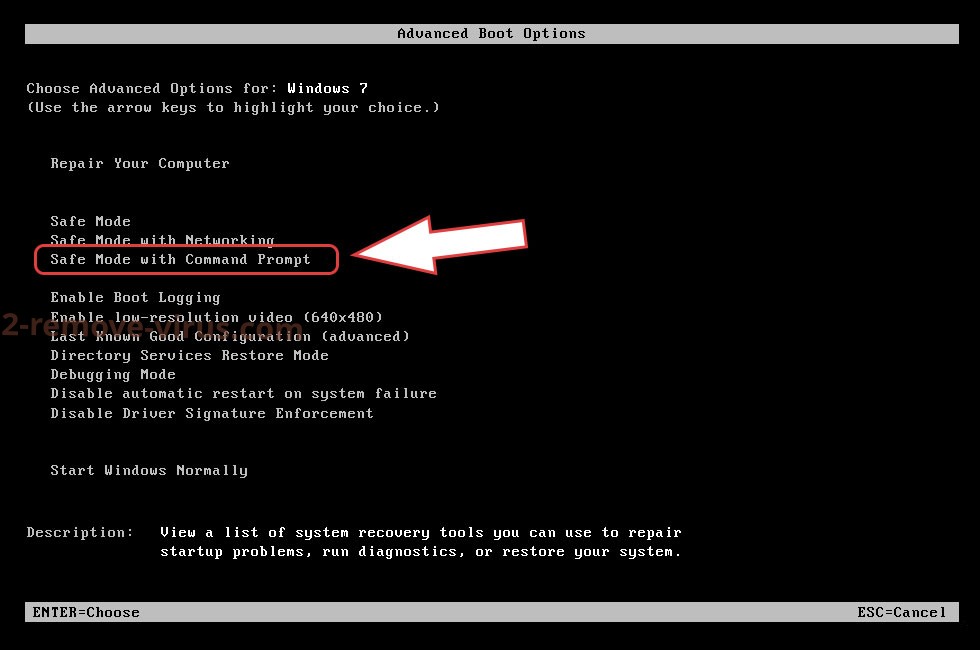

- Uruchomić, naciskając klawisz F8, gdy Twój komputer rozpoczyna ładowanie.

- W obszarze Zaawansowane opcje rozruchu wybierz polecenie Tryb awaryjny z obsługą sieci.

- Otwórz przeglądarkę i pobrać narzędzia anty malware.

- Użyj narzędzia usunąć LOOCIPHER (.LCPHR)

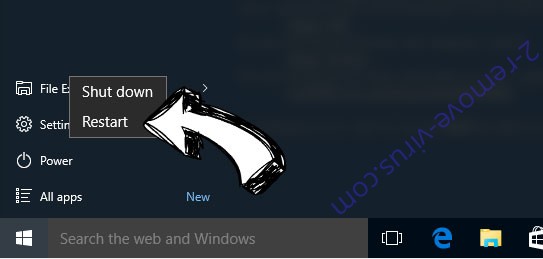

Usunąć LOOCIPHER (.LCPHR) z Windows 8 i Windows 10

- Na ekranie logowania systemu Windows naciśnij przycisk zasilania.

- Naciśnij i przytrzymaj klawisz Shift i wybierz opcję Uruchom ponownie.

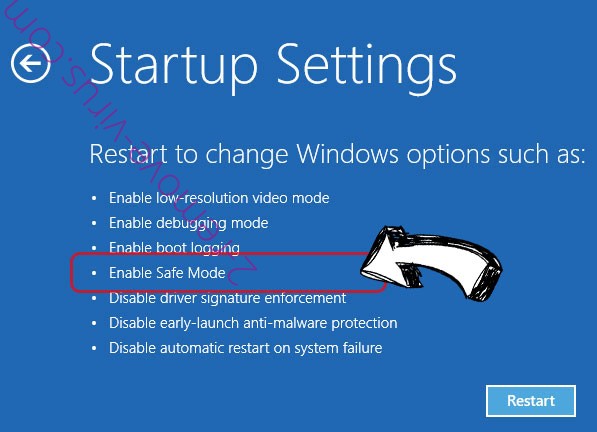

- Przejdź do Troubleshoot → Advanced options → Start Settings.

- Wybierz Włącz tryb awaryjny lub tryb awaryjny z obsługą sieci w obszarze Ustawienia uruchamiania.

- Kliknij przycisk Uruchom ponownie.

- Otwórz przeglądarkę sieci web i pobrać usuwania złośliwego oprogramowania.

- Korzystanie z oprogramowania, aby usunąć LOOCIPHER (.LCPHR)

krok 2. Przywracanie plików za pomocą narzędzia Przywracanie systemu

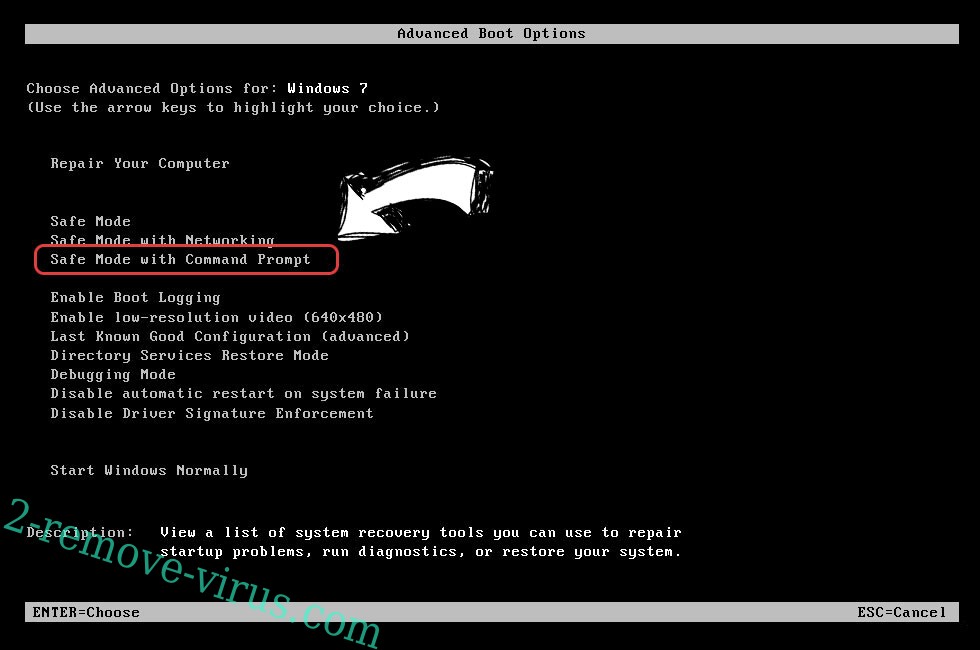

Usunąć LOOCIPHER (.LCPHR) z Windows 7/Windows Vista/Windows XP

- Kliknij przycisk Start i wybierz polecenie Shutdown.

- Wybierz Uruchom ponownie i OK

- Kiedy Twój komputer zaczyna się ładowanie, naciskaj klawisz F8, aby otworzyć Zaawansowane opcje rozruchu

- Wybierz polecenie wiersza polecenia z listy.

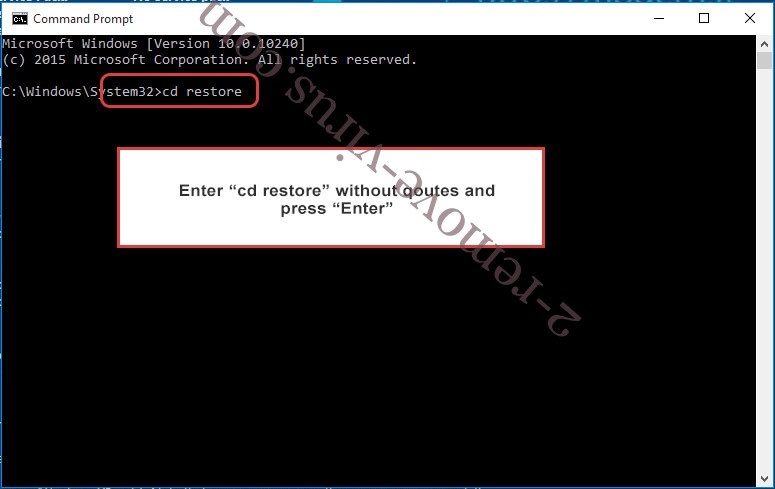

- Wpisz cd restore i naciśnij Enter.

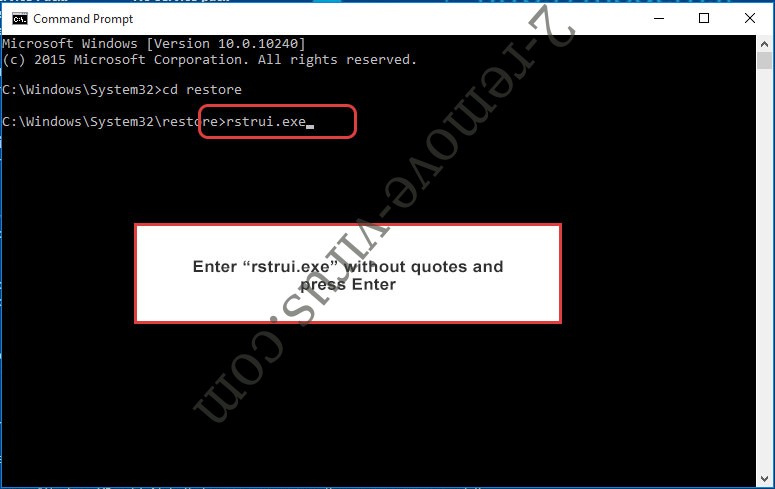

- Wpisz rstrui.exe, a następnie naciśnij klawisz Enter.

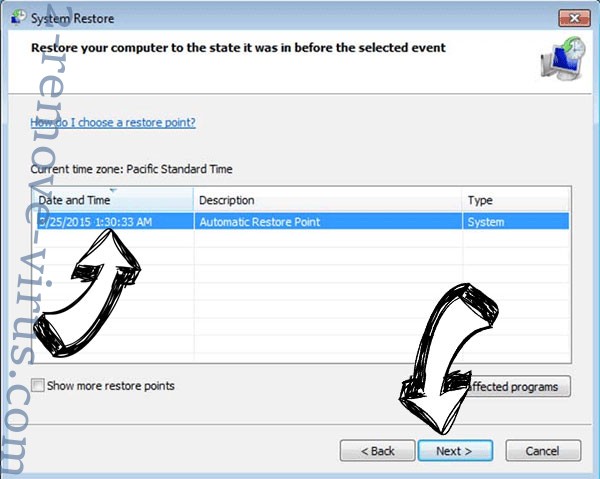

- W nowym oknie kliknij Dalej i wybierz punkt przywracania przed zakażeniem.

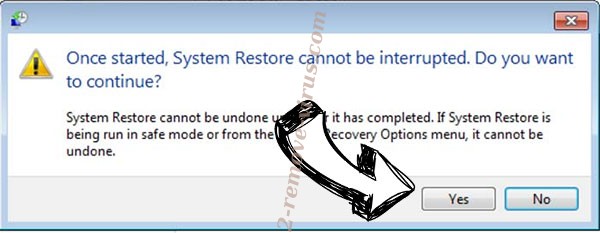

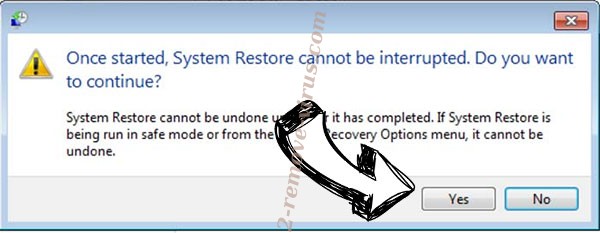

- Ponownie kliknij przycisk Dalej, a następnie kliknij przycisk tak, aby rozpocząć proces przywracania systemu.

Usunąć LOOCIPHER (.LCPHR) z Windows 8 i Windows 10

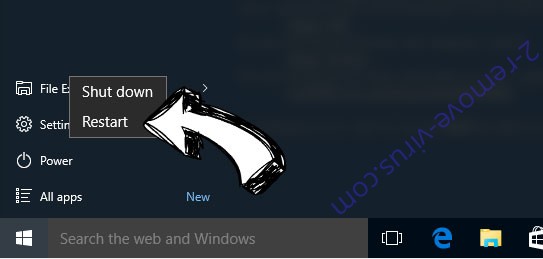

- Kliknij przycisk zasilania na ekranie logowania systemu Windows.

- Naciśnij i przytrzymaj klawisz Shift i kliknij przycisk Uruchom ponownie.

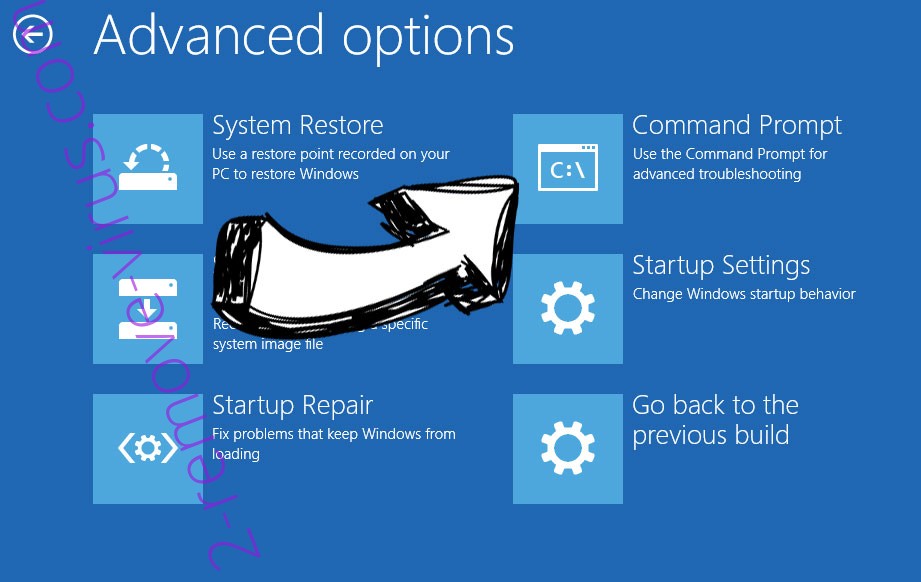

- Wybierz Rozwiązywanie problemów i przejdź do zaawansowane opcje.

- Wybierz wiersz polecenia i kliknij przycisk Uruchom ponownie.

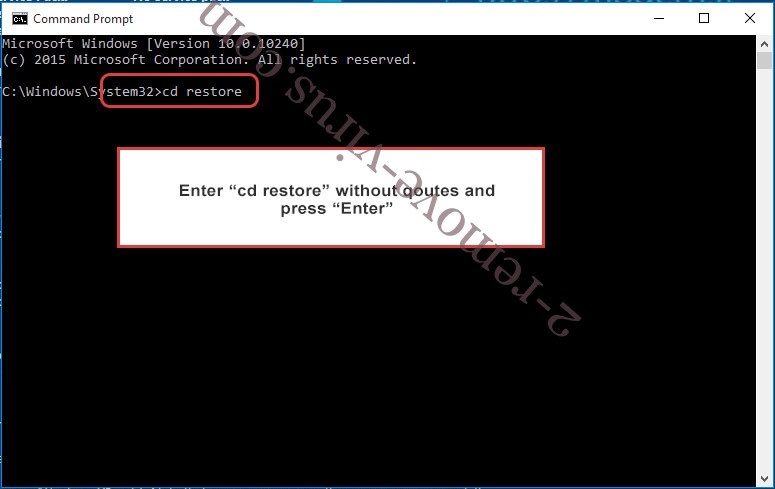

- W wierszu polecenia wejście cd restore i naciśnij Enter.

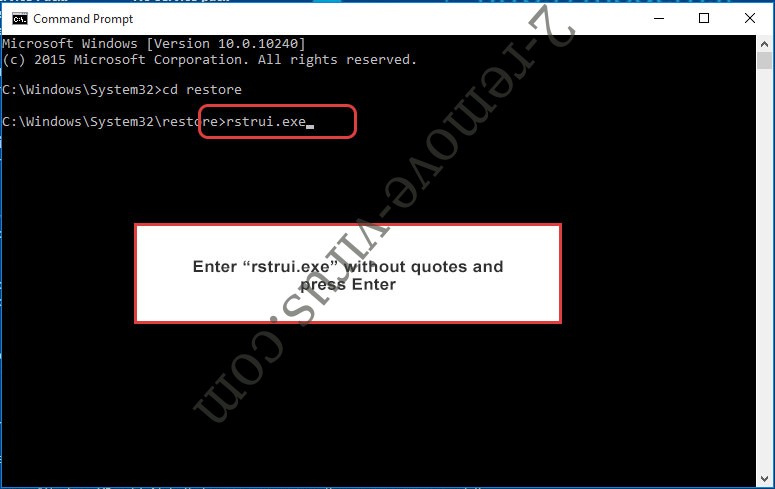

- Wpisz rstrui.exe i ponownie naciśnij Enter.

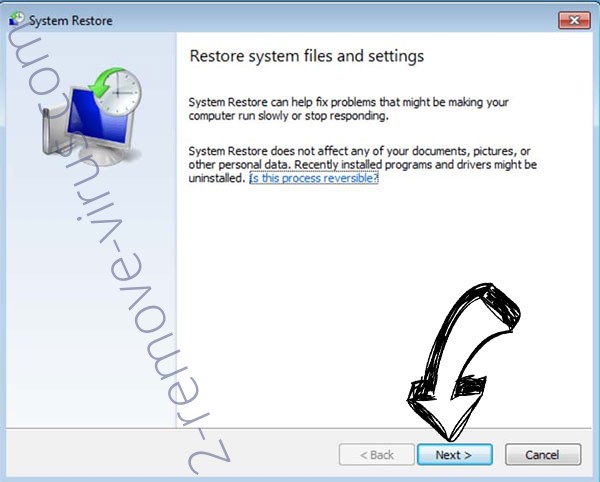

- Kliknij przycisk Dalej w oknie Przywracanie systemu.

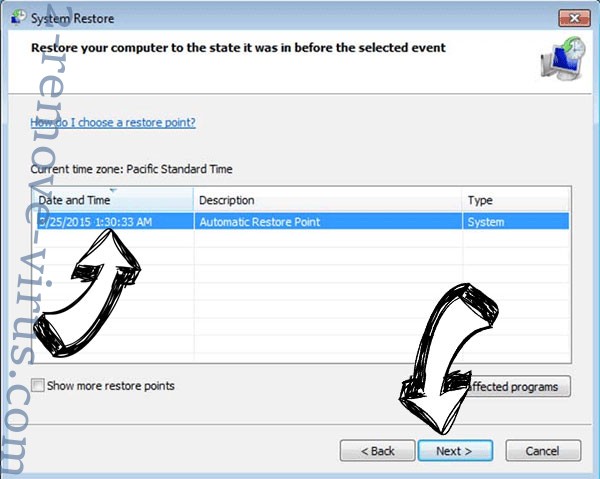

- Wybierz punkt przywracania przed zakażeniem.

- Kliknij przycisk Dalej, a następnie kliknij przycisk tak, aby przywrócić system.