Вредоносных программ исследователь xXToffeeXx наткнулся на новый вымогателей, который распространяется путем взлома служб удаленных рабочих столов. Ransomware, под названием RSAUtil, в настоящее время undecryptable это означает, есть не способ расшифровки файлов бесплатно. Несмотря на это, не рекомендуется платить выкуп.

Как это типично для вымогателей, после того как оно шифрует ваши файлы, он будет требовать, что вы платите. Взлом служб удаленных рабочих столов не является обычной для вымогателей и более основных методов, таких как спам или поддельные обновления, обычно используются. В случае RSAUtil он будет поместить пакет файлов на вашем компьютере, который будет выполняться вымогателей. Существует ряд файлов, которые находятся в пакете.

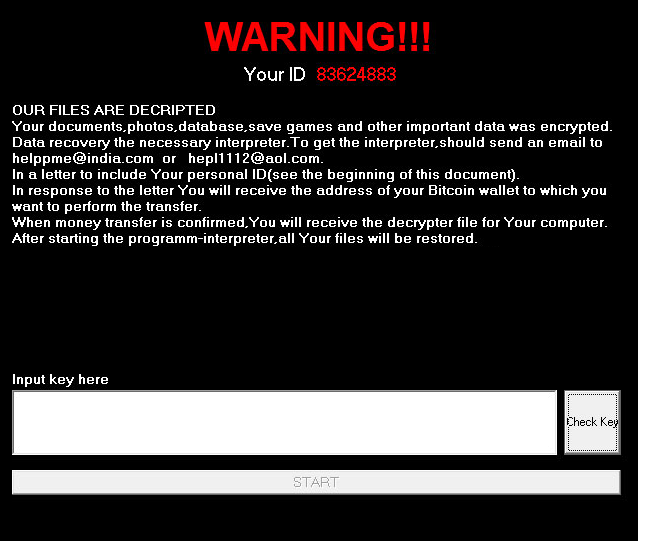

CMD-файл будет убедитесь очистить все журналы событий, которые удаляет все следы инфекции шаблонов. Два файла, DontSleep_x64.exe и DontSleep_x64.ini, будет предотвратить ваш компьютер от идти спать так шифрования не прерывается. Примечание выкупа находится в файле How_return_files.txt, и он будет размещен во всех папках, которые зашифрованные файлы. Image.jpg это изображение, которое будет устанавливаться как ваш рабочий стол. Он содержит сообщение о том, что все ваши файлы зашифрованы и подразумевает, что вы должны написать разработчик.

config.cfg это файл, который отвечает за шифрования. Он проверяет, является ли ваш компьютер уже зашифрован, задает идентификатор, электронной почты, Примечание выкупа, расширения файлов, зашифрованных файлов и криптографический ключ, который используется для шифрования файлов. NE SPAT.bat файл будет настроить многочисленные параметры службы удаленных рабочих столов. Этот файл по существу обеспечит, что подключение к удаленному рабочему столу не теряется. Для запуска вымогателей, хакер должен запустить файл svchosts.exe. Он будет искать файлы и их шифрования. Вредоносных программ исследователи отмечают, что RSAUtil заканчивается шифрования исполняемых файлов, потому что она имеет не установить список типов файлов.

После завершения всего процесса запуска и шифрования жертвы экран будет заблокирован и будет появляться сообщение. Он будет отображать жертвы ID и объяснить, шифрование файлов. Будет уделяться два адреса электронной почты, helppme@india.com и hepl1112@aol.com, и жертв предлагается использовать их связаться хакеров. Сумма, которую жертва будет нужно платить не указано в сообщении, и предполагается, что он получит по электронной почте.

Никогда не рекомендуется соблюдать требования выкупа и заплатить испрашиваемые потому, что вы по-прежнему имеем дело с кибер-преступников. Есть много случаев, когда пользователи заплатил и до сих пор не получить метод, чтобы расшифровать свои файлы. Обычно рекомендуется жертв вкладывать деньги в получении надежного резервного копирования, так что если аналогичная ситуация случилось снова, будет не нужно беспокоиться о шифрования файлов. И исследователи вредоносных программ может быть возможность развивать расшифровщик в будущем, так что ваши файлы не могут быть потеряны после всех.