Nedir ‘kişisel dosyalarınız CTB-soyunma tarafından şifreli’?

CTB-soyunma ransomware virüs işletim sistemleri virüslü e-posta mesajları ve sahte siteleri (örneğin, kötü niyetli video oynatıcılar veya sahte anında güncelleme) üzerinden infiltratlar. Başarılı infiltrasyon sonra bu kötü amaçlı bir program dosyaları şifreler (* .doc, *.docx, *.xls, * .ppt, *.psd, *.pdf, *.eps, * .ai, * .cdr, *.jpg, vb) onları şifresini çözmek için bir 300 $ almak (için Bitcoins) bilgisayarlar ve talepleri ödenmesi konusunda depolanan (şifrelenmiş belgeleri almak bir .ctbl dosya uzantısı).

Siber suçlular bu sahte programı serbest bırakmak için sorumlu işletim sistemi sürümleri (Windows XP, Windows Vista, Windows 7 ve Windows 8) tüm Windows üzerinde çalıştığından emin olun. Critroni ransomware AllFilesAreLocked.bmp DecryptAllFiles.txt ve [yedi rasgele harfler] şifrelenmiş dosyaları içeren her klasörün içindeki .html dosyaları oluşturur.

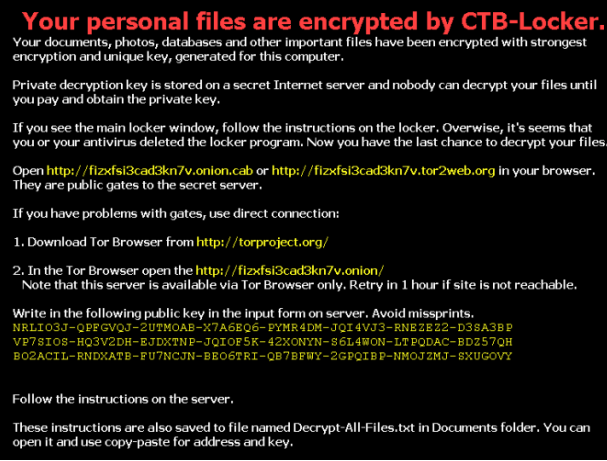

Bu dosyalar nasıl kullanıcılar azalmak onların eğe ve Tor tarayıcı (anonim web tarayıcısı) kullanmak ayrıntılı yönergeleri içerir. Siber suçlular Tor kimliklerini gizlemek için kullanın. PC kullanıcıları dikkat enfeksiyon kaldırmak karmaşık değildir, ancak dosyaların (RSA 2048 şifrelemesi kullanılarak şifrelenmiş) tarafından etkilenen bu kötü amaçlı bir program fidyeyi ödemeden mümkün değildir. Araştırma, orada zamanki herhangi bir alet veya çözümleri Critroni tarafından şifrelenmiş dosyaların şifresini çözme yeteneğine sahip. Özel anahtar dosyaları şifresini çözmek için gereken Not siber suçlular tarafından yönetilir CTB-soyunma komut ve kontrol sunucuları tarafından saklanır. Bu nedenle, en iyi çözüm bu ransomware virüs kaldırmak ve bir yedek kopyadan verilerinizi geri yüklemek için.

CTB-soyunma (dahil olmak üzere CryptoWall, CryptoDefense, CryptorBit ve Cryptolocker) gibi ransomware enfeksiyonlar saklı verilerinizi düzenli yedekleme korumak için güçlü bir durumda mevcut. Not Bu ransomware tarafından talep gibi fidyeyi ödemek siber suçlular için para göndermek için eşdeğerdir – onların kötü niyetli iş modeli destekleyecek ve dosyalarınızı hiç şifresi garantisi yok. Bu gibi ransomware enfeksiyonlar ile bilgisayar bulaşmasını önlemek için e-posta mesajları, siber suçlular çeşitli çekici başlıklar virüslü e-posta ekleri (örneğin, “UPS özel durum bildirim” veya “FedEx teslim hatası bildirimi”) açmaya PC kullanıcıları kandırmak için kullandıkları açarken dikkatli ifade. Araştırma siber suçlular da P2P ağları kullanma ve sahte Critroni çoğalırlar içeren birlikte ransomware enfeksiyonlar indirme gösterir. Şu anda, ‘kişisel dosyalarınız şifreli’ ransomware tehdit İngilizce ve Rusça dillerinde teslim edilir ve bu nedenle, bu dilleri konuşan ülkeler bu kötü amaçlı yazılım Proliferasyona siber suçluların hedef listesinin en üstünde.

Siber suçlular CTB-soyunma ransomware hedefleme ABD, İtalya, Hollanda ve Almanya güncelleştirilmiş bir sürümünü yayımladı. Bu varyant çoğunlukla sahte Faks bildirim e-postaları virüs bulaşmış ekleri ile birlikte kullanılarak dağıtılmış. Siber suçlular da bir zaman dilimi içinde 96 saat (daha önce 72 saat) dosyalarına kontrolünü yeniden kazanmak için fidye kurbanlarına ödemek zorundadır genişletilmiş var

CTB-soyunma yazarlarının enfeksiyon işleminin bir ağa bağlı veya ortaklar kar bir kesim karşılığında dış kaynak tarafından sürücü enfeksiyonları bir ortaklık programı kullanıyorsunuz. Ortaklık modeli malware enfeksiyonları geniş hacimli ulaşmak, denenmiş, test edilmiş ve çok başarılı bir stratejidir. Bu büyük gelirleri taklidini yapmak antivirus için oluşturmak, dolandırıcılık planları ve diğer kötü amaçlı yazılım türleri çok çeşitli tıklatın kullanılmıştır. Bu özellikle ransomware genel olarak dağıtmak için kullanıldı ve CTB-soyunma ‘s.

Bağlı kuruluş şeması CTB-soyunma için ilk orta-2014 yılında Kafeine, araştırmacı tarafından genel olarak vurgulandı. 2015 Reddit ortaklık programı gerçek bir katılımcıdan olmak için talepleri göndermek ve onun çalışma içine ilginç bilgiler sağlar. CTB-soyunma yazarlar nereye operatör bir aylık ücret öder ve yazarlar tüm kodu host barındırılan bir seçenek sunarak bir strateji birçok olağanüstü başarı seti yazar için kullanın. Bu basit ve nispeten risksiz bir ortaklık haline getirir. Bir ay, maliyeti yaklaşık 7.000 15.000 (muhtemelen dolar) yapmak Reddit poster iddia etti. O zaman ayırmaya değer değil diğer bölgelerden çok az para yapar gibi yazar da o sadece ABD, UK, Avustralya ve Kanada gibi ülkelerde “tier 1” kurban üzerinde duruluyor bahseder.

Dağıtım için bir ortaklık modeli kullanarak farklı enfeksiyon vektörel çizimler CTB-soyunma için geniş bir yelpazesi vardır anlamına gelir. Biz teçhizat ve nükleer dahil olmak üzere çeşitli yararlanma kitleri dağıtılacak gördüm. Ancak, kötü amaçlı spam kampanyaları yoluyla CTB-soyunma enfeksiyonlarının çoğunluğu gözlemledim öyle.

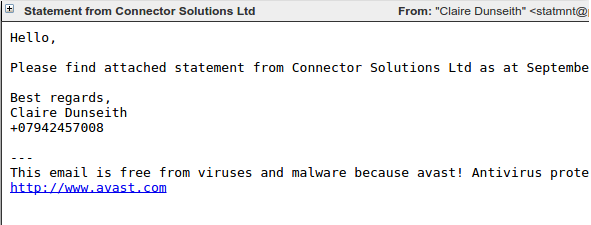

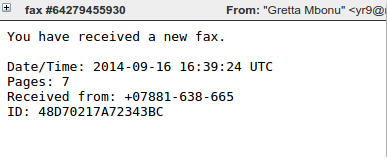

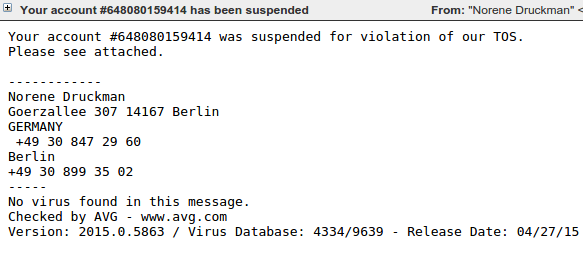

CTB-soyunma dağıtmak en sık görülen istenmeyen posta kampanyaları Dalexis veya Elenoockaolarak bilinen bir downloader bileşen kullanın. Spam mesajlar kendilerini çeşitli biçimlerini cevapsız faks iletileri, mali tablolar, vadesi geçmiş faturalar, hesap süspansiyonlar ve cevapsız mms mesajları da dahil olmak üzere, izleyin. İşte birkaç örnek:

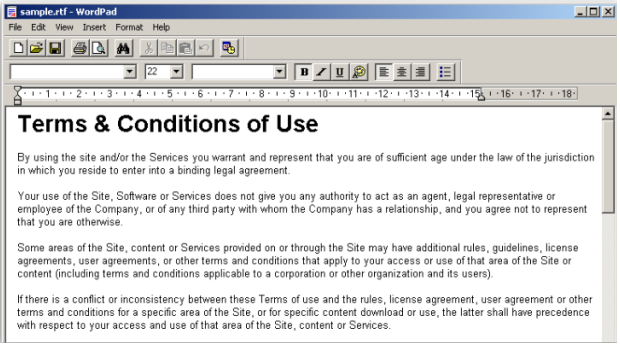

Modern gün kötü amaçlı spam büyük bir kısmı bir zip veya rar arşiv içinde exe dosyası olarak geliyor. Bir sıra dışı Dalexis hemen hemen her zaman daha az yaygın bir arşive, genellikle bir cab dosyası geldiğinde yönüdür. Arşiv .scr uzantısı ve kurban ekin zararsız olduğunu ikna etmek için görüntülenen bir yem belgede başka bir arşiv ile sık sık kötü amaçlı örnek kendisi, içerir.

Kötü amaçlı Dalexis örnek bir girişim kum havuzları önlemek için çeşitli teknikler kullanır ve analiz sistemleri, bir süre için uyku da dahil olmak üzere otomatik. Dalexis sonra CTB-soyunma örnek HTTP üzerinden şifreli olarak indirme, kodunu çözer ve yürütür.

Kötü amaçlı Dalexis örnek bir girişim kum havuzları önlemek için çeşitli teknikler kullanır ve analiz sistemleri, bir süre için uyku da dahil olmak üzere otomatik. Dalexis sonra CTB-soyunma örnek HTTP üzerinden şifreli olarak indirme, kodunu çözer ve yürütür.

Yürütme

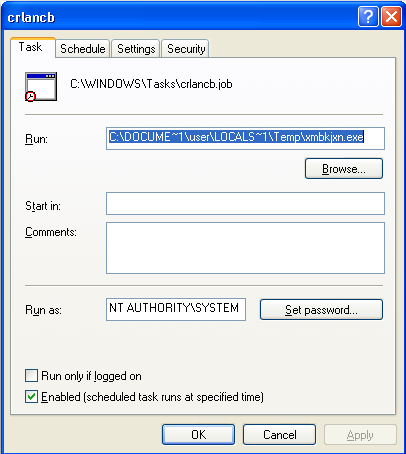

CTB-soyunma yürütüldüğünde, temp dizinine bir kopya-in kendisi keser ve yeniden doğmuş gibi kalıcılığını etkinleştirmek için bir zamanlanmış görev oluşturur.

Dosya sistemi aracılığıyla sonra tekrarlanır ve CTB-soyunma’nın uzantısı listesiyle eşleşen uzantılı tüm dosyaları şifrelenir. Masaüstü arka plan resmi olarak değiştirilir ve CTB-soyunma bindirmeleri fidye mesaj ve ekranın ortasında üzerine tıklanabilir bir arabirim.

Dosya sistemi aracılığıyla sonra tekrarlanır ve CTB-soyunma’nın uzantısı listesiyle eşleşen uzantılı tüm dosyaları şifrelenir. Masaüstü arka plan resmi olarak değiştirilir ve CTB-soyunma bindirmeleri fidye mesaj ve ekranın ortasında üzerine tıklanabilir bir arabirim.

Dosyaları şifreleme başlamadan önce bazı Kripto-ransomware çeşitlerinde CTB-soyunma etkin bir Internet bağlantısı gerektirir.

Şifreleme

CTB-soyunma standları için “Eğri-Tor-Bitcoin-soyunma.” Adının “Eğri” bölümünü kullanımı eliptik eğri şifreleme (ECC) alınır. ECC ortak anahtar şifrelemesi üzerinde eliptik eğriler sonlu cisimler üzerinde dayalı bir şeklidir. Gücünü eliptik eğri ayrık logaritma problem–dan türetilmiştir. Ortak anahtar şifrelemesi kullanır çoğu dosya şifreleme Ransomware üzerinde asal çarpanlara ayırma esaslı RSA kullanmak eğilimindedir. Eşdeğer güvenlik düzeyleri daha küçük anahtar boyutları ile elde edilebilir ECC RSA üzerinde olan bir yarar vardır. Örneğin, 256 bitlik bir ECC anahtar 3072-bit RSA anahtar için eşdeğer güvenlik vardır.

Yazarın karar verme sürecinde bir faktör olarak malware örnek bir ortak anahtar katıştırmak ve daha küçük bir anahtar daha az yer kaplaması olabilir ECC sunmaktadır anahtar boyutu avantajları.

CTB-soyunma kapış dosyaları bir arada simetrik ve asimetrik şifreleme kullanır. Şifreleme AES kullanarak gerçekleştirilir ve sonra dosyaları şifresini çözmek için bir araç ECC ortak anahtarıyla şifrelenir. Bu, karşılık gelen özel anahtarı olan CTB-soyunma yazarlar dosyaların şifresini edebiliyoruz sağlar. Şifreleme ayrıntılı bir analiz için CTB-soyunma tarafından kullanılan düzeni görmek, bu analiz “zairon.”

CTB-soyunma Aşağıdaki uzantılara sahip dosyaları şifreler:

PWM, kwm, txt, cer, crt, der, pem, Doktor, cpp, c, php, js, cs, pas, bas, pl, py, docx, rtf, docm, xls, xlsx, kasa,

gruplar, xlk, xlsb, xlsm, mdb, mdf, dbf, sql, md, dd, dds, jpe, jpg, jpeg, cr2, ham, rw2, rwl, dwg, dxf, dxg, psd, 3fr, accdb,

AI, arw, defne, karışım, cdr, crw, dcr, dng, eps, erf, INDD, kdc, mef, mrw, nef, nrw, odb, odm, odp, ods, odt, orf, p12, p7b, p7c,

YGB, pdf, pef, pfx, ppt, pptm, pptx, pst, ptx, r3d, raf, BAV, srw, wb2, vsd, wpd, wps, 7z, ZIP, rar, dbx, gdb, bsdr, bsdu,

bdcr, bdcu, bpdr, bpdu, IMS, bds, bdd, bdp, gsf, gsd, ISS, arp, rik, gdb, fdb, abu, config, rgx

Daha yeni türevlerini serbest olarak bu liste genişletilmiş oldu.

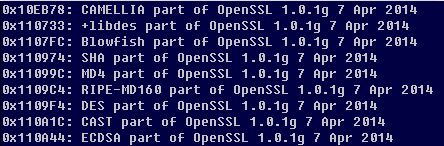

Şifrelenmiş dosyaları tüm “.ctbl” uzantısı vardı Aslında, ancak, bu olarak yakında değiştirildi rasgele bir uzantısı olan. Görünüşe göre yazarlar en az ödünç almış bazı kendi şifreleme OpenSSL, kod olarak açmak kodda ilgili dizeleri büyük miktarlarda bulunabilir.

Ağ iletişimi

CTB-soyunma bir komuta ve kontrol sunucusu haber vermek zorunda olmadan dosyaları şifreleme başlayabilirsiniz beri değil onların dosyaların şifresini çözmek kurban çalışır kadar herhangi bir ağ iletişim olmak zorunda.

Bu durumda, tüm iletişim (Bu eğri-Tor-Bitcoin-soyunma “Tor” devreye giriyor) Tor üzerinden yapılır, genellikle olarak hareket proxy Web siteleri aracılığıyla bu ana bilgisayarlar arka uç altyapı Tor gizli servisine aktarır.

Ne zaman bir kurban fidyeyi ödedi, CTB-soyunma kurbana ait dosyaların şifresi anahtarı türetmek için gereken bilgileri içeren bir veri bloğunu gönderme komuta ve kontrol sunucusu irtibata geçecektir. Bu veri bloğunu yalnızca sunucuda depolanan ana anahtar ile çözülebilecek.

Fidye talebi

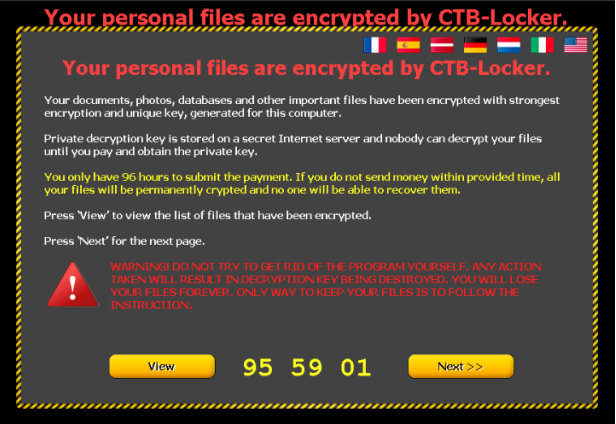

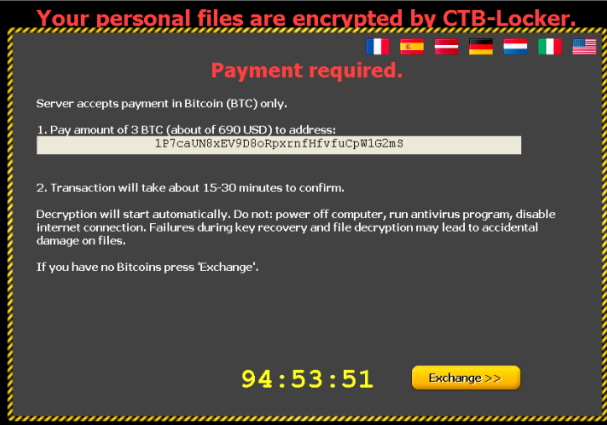

Kurbanın tüm dosyaları şifreli, fidye ileti masaüstü arka planını değiştirme ve ana fidye talebi ve tıklanabilir arayüzü ile ekranın merkezinde overlaying tarafından görüntülenir.

Bu ekran “kişisel dosyalarınızı CTB-soyunma tarafından şifreli” kurban bildirir, onlar anlatılır “96 saat ödeme göndermek için” varmış ve kötü amaçlı yazılım bulaşmış sistemden kaldırmak için herhangi bir girişimi yok olma şifre çözme anahtarı neden olur-bu süre önceki sürümlerde alt uyarmışlardı. Kurban şifre çözme işlemini başlatmak için “İleri” düğmesini veya şifrelenmiş dosyaların listesini görmek için “Görünüm” düğmesini tıklatabilirsiniz.

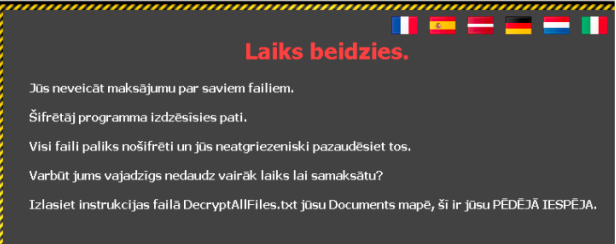

CTB-soyunma son derece çok dilli çeşitli dillerde, ekranın üstündeki bayrak ilahları üzerinden erişilebilir sunulan fidye notu ile. Diller seçeneği en az kısmen bu belirli CTB-soyunma örnek satın aldı bağlı kuruluşu tarafından özelleştirilebilir gibi görünmektedir ve kullanılabilir seçenekler zamanla büyüdü. Son bir örnek aşağıdaki dil seçenekleri-İngilizce, Fransızca, Almanca, İspanyolca, Letonya, Flamanca ve İtalyanca vardı.

CTB-soyunma son derece çok dilli çeşitli dillerde, ekranın üstündeki bayrak ilahları üzerinden erişilebilir sunulan fidye notu ile. Diller seçeneği en az kısmen bu belirli CTB-soyunma örnek satın aldı bağlı kuruluşu tarafından özelleştirilebilir gibi görünmektedir ve kullanılabilir seçenekler zamanla büyüdü. Son bir örnek aşağıdaki dil seçenekleri-İngilizce, Fransızca, Almanca, İspanyolca, Letonya, Flamanca ve İtalyanca vardı.

Letonya Letonya genellikle ransomware ve suça diğer türleri için önemli bir hedef olarak görülüyor değil gibi bir olağandışı dil seçenek olduğunu. Bu muhtemelen nerede farkındalık düşüktür, veya belki belirli bağlı yerel bilgiye sahip ve daha iyi yeni pazarlara bu ülkede başarılı bir kampanya başlatmak mümkün kırmak isteyen yazarlar temsil eder.

Letonya Letonya genellikle ransomware ve suça diğer türleri için önemli bir hedef olarak görülüyor değil gibi bir olağandışı dil seçenek olduğunu. Bu muhtemelen nerede farkındalık düşüktür, veya belki belirli bağlı yerel bilgiye sahip ve daha iyi yeni pazarlara bu ülkede başarılı bir kampanya başlatmak mümkün kırmak isteyen yazarlar temsil eder.

Son CTB-soyunma türevleri de teklif onların dosyaları beş rastgele karmaşıklaştırılmış tarafından çözülebilecek doğrulamak kurban için bir yol seçili dosyaları ücretsiz. Bu kurbanın güvenini kazanmak ve tam fidye ödenmiş olasılığını artırmak için bir yol olarak ortaya konan görünüyor.

Son CTB-soyunma türevleri de teklif onların dosyaları beş rastgele karmaşıklaştırılmış tarafından çözülebilecek doğrulamak kurban için bir yol seçili dosyaları ücretsiz. Bu kurbanın güvenini kazanmak ve tam fidye ödenmiş olasılığını artırmak için bir yol olarak ortaya konan görünüyor.

Fidye ödeme

Kurban fidye arabirimi üzerinden tıkladığında ödeme ve nasıl bunu ödemek için ne kadar üzerinde ayrıntılı talimatlar verilmiştir.

CTB-soyunma Bitcoins (BTC) (“Bitcoin” eğri-Tor-Bitcoin-soyunma) fidyeyi ödemeyi gerektirir. Yazarlar fidye miktarı en fazla gelir elde etmek büyük olasılıkla bir düzeyde ayarlamanıza yardımcı olması için rehberlik vermek rağmen BTC tam miktarı CTB-soyunma, satın aldı bağlı kuruluşu tarafından ayarlanır. Şekil 12 Yukarıdaki 3 BTC zorlu bir örnek göstermektedir. Yerel para birimi cinsinden yaklaşık bir eşdeğer tutarı da görüntülenir-Örneğin, 690 dolar ya da 660 Euro.

CTB-soyunma Bitcoins (BTC) (“Bitcoin” eğri-Tor-Bitcoin-soyunma) fidyeyi ödemeyi gerektirir. Yazarlar fidye miktarı en fazla gelir elde etmek büyük olasılıkla bir düzeyde ayarlamanıza yardımcı olması için rehberlik vermek rağmen BTC tam miktarı CTB-soyunma, satın aldı bağlı kuruluşu tarafından ayarlanır. Şekil 12 Yukarıdaki 3 BTC zorlu bir örnek göstermektedir. Yerel para birimi cinsinden yaklaşık bir eşdeğer tutarı da görüntülenir-Örneğin, 690 dolar ya da 660 Euro.

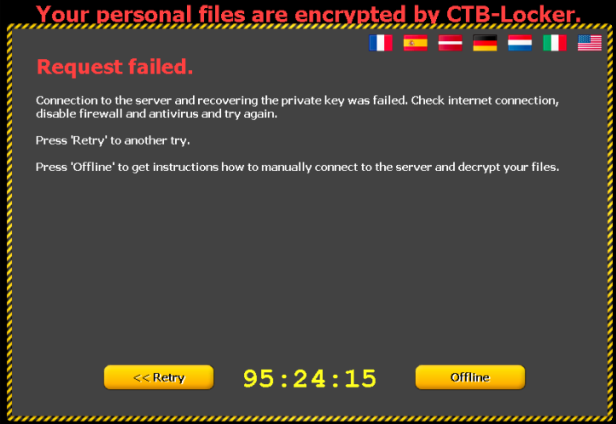

Gizli Tor Hizmetleri kullanmanın bir dezavantajı güvenilirliği kurban fidyeyi girişiminde bulunduğunda komut ve denetim sunucuya erişilemiyor anlamına gelen bir sorun olabilir olduğunu.

Bu mücadele etmek için bir girişim CTB-soyunma gizli servis ulaşmak için birden fazla farklı Tor proxy sunucusu kullanmayı dener ve ayrıca malware örnek kaldırılması gerektiğini virüslü makineden el ile yönergeleri sunar. Bunlar gizli Tor hizmeti bir web tarayıcısı üzerinden ziyaret etti ve kurban verilen ortak anahtar forma yapıştırma dahil.

Bu mücadele etmek için bir girişim CTB-soyunma gizli servis ulaşmak için birden fazla farklı Tor proxy sunucusu kullanmayı dener ve ayrıca malware örnek kaldırılması gerektiğini virüslü makineden el ile yönergeleri sunar. Bunlar gizli Tor hizmeti bir web tarayıcısı üzerinden ziyaret etti ve kurban verilen ortak anahtar forma yapıştırma dahil.

Güvenilirlik

Güvenilirlik

Çeşitli genel destek forum ilanları okumak çoğu zaman fidyeyi ödemek CTB-soyunma kurbanın dosyaları şifresini çözmek sonuçlanacaktır öneriyor. İyi bir göstergesi “Test çözme” özelliğidir bu şifre çözme mümkündür.

Ancak, kurban hala cybercriminals onların söz BTC fidye tutar üzerinden gönderdikten sonra iyi yapacak güvenmesi gerekir. Ayrıca şifre çözme gerçekleştirmek için gereken özel anahtarlar barındıran sunucu bileşenleri, gerçekleştirilen olasılık var. geçici olarak veya kalıcı olarak, hangi şifre çözme imkansız yapabilirsiniz Bu durum cybercriminals bilerek rağmen fidye ödemeleri kabul etmek devam edecektir muhtemelen kurbanın dosyaların şifresini çözmek için yolu yoktur.

İstatistik

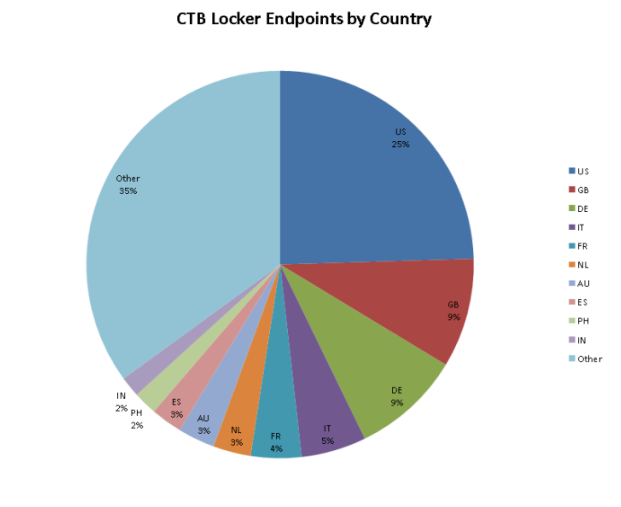

CTB-soyunma enfeksiyonları çoğunlukla Batı Avrupa, Kuzey Amerika ve Avustralya görülmektedir. Bunlar genel olarak yukarıda belirtilen Reddit sonrası açıklanan tier 1 ülkelerdir. Bu ülkelerde kurban olmak hedef için başarılı ödemelerin ransomware yazarın önceki deneyimlerine dayanarak görünür.

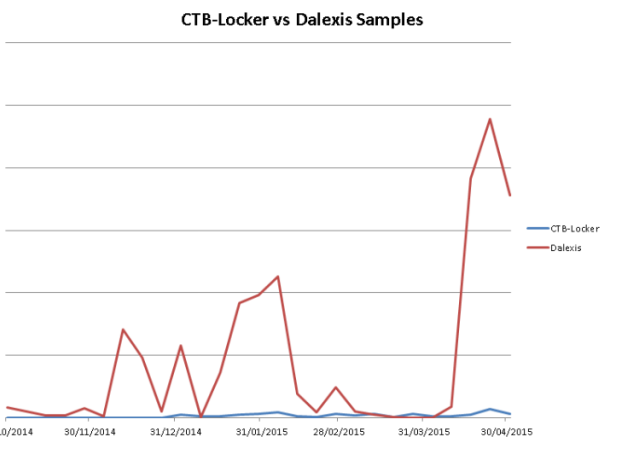

Örnekleri sayılarında baktığımızda biz gerçek CTB-dolap örnekleri sayısı CTB-soyunma indirmek için kullanılan Dalexis örnekleri sayısından çok daha düşük olduğunu görebilirsiniz. Downloader dışarı son derece büyük cilt olarak algılama çok hızlı bir şekilde eklemek güvenlik ürünleri sağlayan spammed bu yana bu mantıklı. Her dosyadaki küçük bir miktar değiştirerek her örnek benzersiz yaparak bazı koruma sağlama toplamı dayalı çözümler tüm örnekleri algılamak için başarısız olur olasılığını artırır.

Örnekleri sayılarında baktığımızda biz gerçek CTB-dolap örnekleri sayısı CTB-soyunma indirmek için kullanılan Dalexis örnekleri sayısından çok daha düşük olduğunu görebilirsiniz. Downloader dışarı son derece büyük cilt olarak algılama çok hızlı bir şekilde eklemek güvenlik ürünleri sağlayan spammed bu yana bu mantıklı. Her dosyadaki küçük bir miktar değiştirerek her örnek benzersiz yaparak bazı koruma sağlama toplamı dayalı çözümler tüm örnekleri algılamak için başarısız olur olasılığını artırır.

Koruma

Koruma

Sophos yürütme ve statik olarak algılama isimlerini de dahil olmak üzere bir dizi HPmal/fidye-N ile de CTB-soyunma karşı korur: Troj/fidye-AKW, Troj/soğan-D, Troj/Filecode-B, Troj/HkMain-CT.

Sophos algılar algılama isimlerini içeren bir dizi ile Dalexis/Elenoocka downloader: Troj/Ajan-AMTG, Troj/Ajan-AMKP, Troj/taksiciye-H, Troj/Ajan-GAZİNO, Troj/Ajan-AMNK, Troj/Ajan-AMNP, Troj/Ajan-AMOA, Mal/taksiciye-d.

Ne olursa olsun Paketli, karartılmış şifreli ya da diskte yer açmak bellek kodu algıladıkları gibi bu kalça imzaları kez birisi güncelleştirmek gerekmez.

Sophos kalça sahip etkin teknoloji ransomware proaktif engellemek için önerilir.

Tarafından ransomware başkaları tarafından şüpheleniyorsanız, malware bizim Virus Removal Tool kullanarak kaldırabilirsiniz. Ne yazık ki, pek bir dosyalarınızı fidyeyi ödemek dışında geri almak için ne yapabilirim-şifreleme çatlamak için güçlü.

Senin antivirus güncel olması dışında önlemek veya bir kullanıcının ransomware enfeksiyonlar silahsızlandırılması için ek sistem değişiklikleri vardır.

1. dosyalarınızı yedekleyin.

Düzenli olarak onları geri ransomware için dosyalarınızı kaybetmeyin emin olmak için en iyi yoldur. Ayrı olarak yedeğinizi depolamak da anlatıldığı gibi anahtar-, bazı ransomware çeşitlerinde çevrimdışı yedekleme saklamanız gerekir bu yüzden önlemek senin kalkınma için daha fazla bir taktik Windows dosyaların gölge kopyalarını silin.

2. uygulama windows ve diğer yazılım güncelleştirmelerini düzenli olarak.

Sistem ve uygulamaları güncel tutun. Bu sistem önlemek için en iyi fırsat verir arabayla kullanarak kötü amaçlı yararlanıldığını download saldırıları ve ransomware yüklemek için bilinen yazılım (özellikle Adobe Flash, Microsoft Silverlight, Web tarayıcısı, vb) güvenlik açıkları.

3. güvenilir olmayan e-posta bağlantıları tıklayarak veya istenmeyen e-posta eklerini açarken kaçının.

Çoğu ransomware bağlantıları tıklatarak veya ek olarak spam e-posta yoluyla geldi. İyi e-posta Anti-virüs tarayıcı sahip de proaktif ransomware için yol güvenliği aşılan veya kötü amaçlı Web sitesi bağlantıları veya ikili ekleri engeller.

4. sakatlar ActiveX içeriğini Word, Excel, vb gibi Microsoft Office uygulamalarında

Biz daha fazla ransomware sessizce arka planda karşıdan yükleyebileceğiniz makrolar içeren birçok kötü amaçlı belgeleri gördüm.

5. güvenlik duvarı yüklemek, I2P ve Tor engellemek ve için belirli bağlantı noktalarını kısıtlamak.

Kötü amaçlı yazılım, arama-ev sunucusu ağ üzerinden ulaşmasını engelleyen bir etkin ransomware değişken etkisiz hale getirebilir miyiz. Bu nedenle, bir güvenlik duvarı üzerinden I2P veya Tor sunuculara bağlantıları engelleme etkili bir ölçüsüdür.

6. sakatlar uzak okul sırası bağlantı.

Onlar kendi ortamınızda gerekli değildir Eğer kötü niyetli yazarlar makinenizi uzaktan erişemezsiniz Uzak Masaüstü bağlantılarını devre dışı.

7. blok % APPDATA % ve % TEMP % yolları çalışan ikili dosyalar.

Ransomware dosyaların çoğu bıraktı ve yürütme engelleme ransomware çalışmasını engellemek bu yüzden bu konumlardan idam.