وتفيد التقارير أن مجموعة لازاروس، وهي مجموعة القرصنة سيئة السمعة التي لها علاقات مع حكومة كوريا الشمالية، تستخدم إطارًا جديدًا للبرامج الضارة متعددة المنصات، يطلق عليه اسم MATA، لاستهداف شبكات الشركات في جميع أنحاء العالم. كانت مجموعة لازاروس نشطة لسنوات عديدة ، واكتسبت اهتمامًا عالميًا لأول مرة لاختراق أفلام Sony في عام 2014 ثم لكونها وراء هجوم WannaCry ransomware 2017. ولكنها تستهدف البلدان لفترة أطول من ذلك بكثير. وقد تم استهداف المنظمات المالية في بلدان مثل الهند والمكسيك وكوريا الجنوبية وفيتنام وتشيلي في الماضي، فضلا عن قطاعات الحكومة ووسائل الإعلام والتكنولوجيا. هذه MATA malware framework هي أحدث أداة لازاروس المستخدمة لاستهداف مختلف الكيانات.

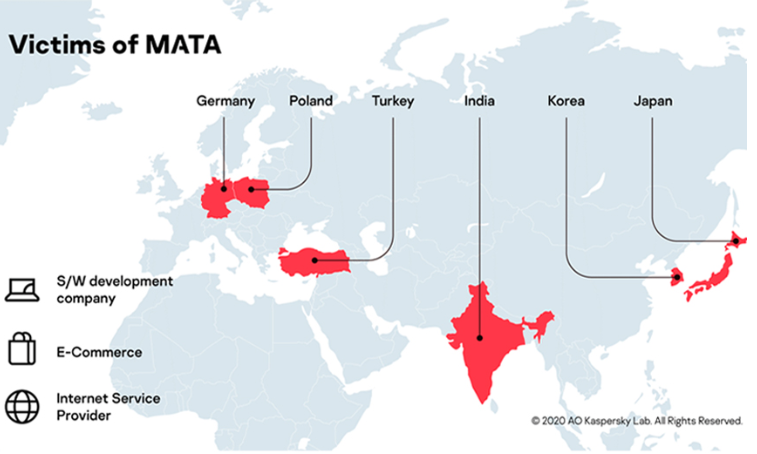

وقد تم رصد MATA مؤخرًا من قبل فريق البحث والتحليل العالمي في كاسبرسكي لاب، ويبدو أنه تم استخدامه لمهاجمة كيانات الشركات في بلدان مثل ألمانيا وبولندا وتركيا والهند وكوريا واليابان. وتشمل الشركات المستهدفة تطوير البرمجيات وشركات التجارة الإلكترونية، فضلا عن مزود خدمة الإنترنت.

“استنادا إلى القياس عن بعد، تمكنا من تحديد العديد من الضحايا الذين أصيبوا من قبل إطار MATA. لا يقتصر العدوى على منطقة معينة. وسجلت الضحايا في بولندا وألمانيا وتركيا وكوريا واليابان والهند. وعلاوة على ذلك، فقد عرّض الممثل الأنظمة للخطر في مختلف الصناعات، بما في ذلك شركة لتطوير البرمجيات، وشركة للتجارة الإلكترونية، ومزود خدمة الإنترنت”.

MATA malware framework تم استخدامه في محاولات لسرقة قواعد بيانات العملاء

MATA malware framework يحتوي على العديد من الميزات التي يمكن أن تؤدي مجموعة متنوعة من الأنشطة الضارة المختلفة على جهاز مصاب ، ويمكن أن تستهدف أنظمة تشغيل Windows و Linux و macOS. عند تنفيذ هجوم، قد تستخدم الجهات الفاعلة الضارة MATA لمعالجة الملفات وعمليات النظام، إدخال DLLs وإنشاء وكلاء HTTP.

وفقًا لكاسبرسكي ، الذي أصدر عددًا كبيرًا من القطع الأثرية المتعلقة بهذا الأمر report ، تم استخدام القطع الأثرية المتعلقة بـ MATA لأول مرة في أبريل 2018. لقد تم استخدامه بقوة للتسلل إلى الشركات في جميع أنحاء العالم.

“تم استخدام القطع الأثرية الأولى التي وجدناها والمتعلقة بـ MATA في حوالي أبريل 2018. بعد ذلك ، استخدمها الممثل وراء إطار البرامج الضارة المتقدم هذا بقوة للتسلل إلى كيانات الشركات في جميع أنحاء العالم”.

في حين أن النوايا الكاملة لعازر لا يمكن إلا أن يكون خمنت ، فمن الواضح جدا أن واحدة من اهتماماتهم هي قواعد بيانات العملاء. لاحظ كاسبيرسكي أنه في حالة واحدة تم فيها نشر MATA ومكوناتها الإضافية ، حاولت الجهات الفاعلة الخبيثة التي تعمل فيه العثور على قاعدة بيانات الضحية وتنفيذ العديد من استعلامات قاعدة البيانات لسرقة قائمة العملاء ، على الرغم من أنه من غير المعروف ما إذا كانت ناجحة. قد يكون توزيع رانسومواري أيضا واحدة من أغراضها، كما أنها كانت تستخدم لإصابة الضحية مع انتزاع الفدية VHD في حالة واحدة معينة.

وقد ربطت كاسبيرسكي ماتا لمجموعة لازاروس على أساس أسماء الملفات المنسقة الفريدة التي لوحظت أيضا في إصدارات من طروادة Manuscrypt، الذي يعرف أن تكون أداة تستخدمها قراصنة كوريا الشمالية.

“علاوة على ذلك، يستخدم MATA بيانات التكوين العمومي بما في ذلك معرف جلسة عمل تم إنشاؤه عشوائياً، معلومات الإصدار المستندة إلى التاريخ، وفاصل زمني السكون وعناوين ملقم C2S وC2 متعددة. لقد رأينا أن أحد المتغيرات Manuscrypt (ab09f6a249ca88d1a036e7a02cdd16) سهم هيكل تكوين مماثل مع إطار MATA “، وأضاف كاسبيرسكي.

تتوقع Kaspersky أن تتطور البرامج الضارة في المستقبل.