ما Ransomware هو؟

إذا كنت محظوظا بما فيه الكفاية لعدم مواجهة Ransomware ، ونعرف أنه نوع من البرامج الضارة التي تقوم بتشفير الملفات ويأخذ أساسا لهم رهينة من خلال المطالبة بدفع لفك التشفير الخاصة بهم. يقوم بتشفير جميع الملفات الشخصية ، والتي تصبح غير قابلة للتشغيل ما لم يتم تشغيلها من خلال برنامج فك تشفير خاص. ومع ذلك ، فإن الأشخاص الوحيدين الذين يعانون من فك التشفير هم في كثير من الأحيان مجرمو الإنترنت الذين يديرون Ransomware . إذا رفض المستخدمون دفع الفدية ، فليس من غير المألوف أن تظل الملفات مفقودة إلى الأبد. ما لم يكن لدى الضحايا دعم  بالطبع

بالطبع

في السنوات الخمس الماضية ، Ransomware أصبحت واحدة من أكبر تهديدات الأمن السيبراني ليس فقط للمستخدمين الأفراد ولكن للشركات والمنظمات أيضا. كل عام، Ransomware يسبب مليارات الدولارات كتعويضات، والمبلغ يتزايد بشكل كبير. وفي عام 2020 وحده، Ransomware تسببت في أضرار بلغت قيمتها 20 بليون دولار. في غضون عامين فقط، تضاعفت الأضرار Ransomware الناجمة عن ذلك.

وعلى مر السنين، تحولت الأهداف من المستخدمين الأفراد إلى الشركات الصغيرة والشركات، فضلا عن المرافق الحكومية. وحتى قطاع الرعاية الصحية مستهدف. على عكس المستخدمين الأفراد ، يمكن أن تدفع الأهداف الأكبر مئات الآلاف من الدولارات كفدية ، وهذا هو السبب في أنهم هدف مفضل لمجرمي الإنترنت ، Ransomware والعصابات على وجه الخصوص.

إذا كنت تريد أن تعرف نفسك Ransomware مع ، وكيف ينتشر ، والطريقة التي يعمل بها وكيفية حماية نفسك ، ومواصلة القراءة كما سنشرح بمزيد من التفصيل.

كيف Ransomware يعمل

- عدوى

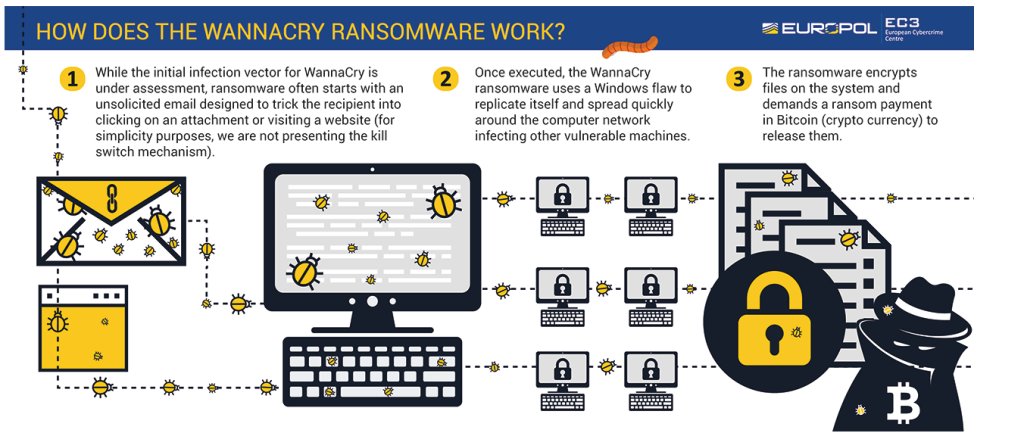

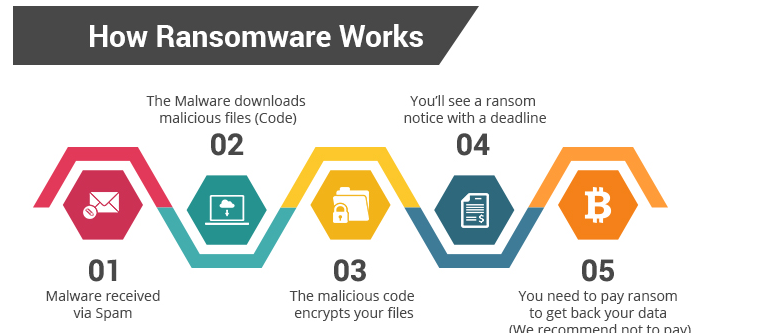

الخطوة الأولى من Ransomware الهجوم هي الدخول في النظام المستهدف. في حالة المستخدمين الأفراد ، Ransomware وعادة ما يحصل في عندما المستخدمين فتح الملفات الخبيثة ، والتي يحصلون عليها من رسائل البريد الإلكتروني malspam ، ومواقع سيل ، الخ. بمجرد فتح الملف الخبيث، Ransomware تبدأ عملية التشفير الخاصة به.

لإصابة أهداف أكبر مثل الشركات والوكالات الحكومية ، يستخدم مجرمو الإنترنت تكتيكات مختلفة ، مثل إساءة استخدام بروتوكول سطح المكتب البعيد ، والذي يسمح لهم بشكل أساسي بالدخول إلى النظام المستهدف والبدء Ransomware في ذلك بأنفسهم.

- تشفير الملفات

عند بدء المستخدمين Ransomware ، سيبدأ تشفير الملفات. تستهدف جميع Ransomware الملفات الشخصية بشكل رئيسي، بما في ذلك الصور والمستندات ومقاطع الفيديو. قائمة أنواع الملفات المستهدفة عادة ما تكون واسعة جدا ولكن ذلك يعتمد على Ransomware الملفات التي تستهدف بالضبط. ولكن بشكل عام، سيتم تشفير معظم الملفات الشخصية.

تصبح الملفات غير قابلة للفتح بمجرد تشفيرها. يمكن للضحايا تحديد الملفات التي تم تشفيرها بواسطة الملحق المضاف إلى الملفات المشفرة. Ransomware إضافة ملحقات مختلفة مختلفة ، وهي عادة كيف يمكن للضحايا تحديد أي واحد يتعاملون معه إذا لم يتم ذكر الاسم في مذكرة الفدية.

- الفدية

بمجرد الانتهاء من الملفات يجري تشفيرها، Ransomware وسوف إسقاط مذكرة فدية. وبوجه عام، Ransomware تستخدم الأسر نفس الملاحظات مرارا وتكرارا، وتطالب بنفس المبلغ. على سبيل المثال، تستخدم عائلة Djvu سيئة Ransomware السمعة دائما نفس مذكرة الفدية المتطابقة في كل مرة. توضح الملاحظات عادة أنه تم تشفير الملفات وتقدم فك تشفير بسعر. مبلغ الفدية مختلف، اعتمادا على Ransomware المسؤول.

بالنسبة للمستخدمين الفرديين ، يتراوح مبلغ الفدية عادة من 100 دولار إلى 2000 دولار. ومع ذلك ، بالنسبة للشركات والمنظمات ، قد يكون المبلغ المطلوب في نطاق مئات الآلاف ، أو حتى ملايين الدولارات.

الشيء حول دفع الفدية هو أنه لا يضمن دائما فك تشفير الملفات. في حين أن مجرمي الإنترنت يعدون بتوفير فك تشفير عامل ، إلا أنهم لا يفون دائما بتلك الوعود ، ويختارون بدلا من ذلك أخذ المال فقط وعدم إرسال أي شيء في المقابل. وحتى أجهزة إنفاذ القانون تشجع الضحايا على عدم دفع الفدية. ومع ذلك ، في النهاية ، ما إذا كان المستخدمون يدفعون الفدية هو قرار كل ضحية.

- ابتزاز

وهذه ممارسة جديدة نسبيا وتستخدم عادة ضد أهداف أكبر، مثل الشركات أو المنظمات. العديد من الشركات التي تصبح ضحية Ransomware للهجمات لديها نسخ احتياطية وستكون قادرة على استعادة البيانات والعمليات المنتظمة بسرعة كبيرة ، مما يعني أنه لن تكون هناك حاجة لدفع الفدية. ومع ذلك ، في محاولة لإجبار الأهداف على دفع الفدية ، بدأ مجرمو الإنترنت في ابتزازهم بشكل أساسي من خلال التهديد بنشر البيانات التي سرقوها علنا. من الصعب معرفة مدى فعالية هذا التكتيك الجديد لأنه ليس كل الضحايا يبلغون عن الهجمات. وغالبية أولئك الذين يفعلون ذلك، لا يدفعون الفدية.

Ransomware العصابات لا تجعل من وعدهم للافراج عن البيانات ، ومع ذلك. مثال واحد هو Ransomware الهجوم ضد CD Projekt، مطور ألعاب الفيديو الشعبية ويتشر 3 وCyberpunk 2077. تم استهداف الشركة من قبل Ransomware عصابة سرقت رموز المصدر للألعاب المذكورة. ولم يتم الكشف عن مبلغ الفدية المطلوب، ولكن مؤتمر نزع السلاح Projekt رفض دفعه. وأفاد العديد من المحللين الأمنيين في وقت لاحق أن شفرة المصدر يجري بيعها في مزاد علني على شبكة الإنترنت المظلمة بسعر يبدأ بمليون دولار. تمت مشاركة الرمز لاحقا على وسائل التواصل الاجتماعي ، وبدأ CD Projekt في استخدام إشعارات إزالة DMCA لإزالته.

طرق التوزيع الأكثر شيوعا Ransomware

- مرفقات البريد الإلكتروني

حملات Malspam فعالة جدا عندما يتعلق الأمر بإصابة المستخدمين ، وخاصة الفردية منها. الجهات الفاعلة الخبيثة شراء الآلاف من عناوين رسائل البريد الإلكتروني من منتديات القراصنة وإطلاق حملات البريد المزعج الخبيثة استخدامها. ليس من غير المألوف أن تبدو رسائل البريد الإلكتروني الضارة وكأنها مراسلات رسمية من شركة أو وكالة حكومية. عادة ما تحتوي رسائل البريد الإلكتروني على كمية صغيرة من النص تقول إن فتح الملف المرفق مهم جدا. إذا فتح المستخدمون الملفات المرفقة، فإنها تسمح أساسا Ransomware لبدء.

- السيول وغيرها من منصات القرصنة

غالبا ما يتم تنظيم المنتديات ومواقع التورنت بشكل سيئ ، مما يسمح للجهات الفاعلة الضارة بتحميل محتوى ضار دون صعوبة كبيرة. هذا أمر شائع بشكل خاص على مواقع التورنت والمنتديات التي لديها شقوق البرمجيات. المستخدمين عن طريق الخطأ تحميل Ransomware وغيرها من البرامج الضارة ، والتفكير في سيل سيحتوي على فيلم ، برنامج تلفزيوني ، لعبة فيديو أو برنامج.

- استغلال مجموعات

من الشائع جدا Ransomware أن تستخدم العصابات مجموعات الاستغلال للوصول إلى أنظمة المستخدمين. مجموعات استغلال هي الأدوات التي تبحث أساسا عن نقاط الضعف على نظام التي يمكن استخدامها لتقديم استغلال وتحميل Ransomware وغيرها من البرامج الضارة. يمكن مواجهة مجموعات الاستغلال في الإعلانات الضارة (سوء التدويل) ومواقع الويب الضارة / الضارة. الطريقة التي يعمل بها هذا يتم خداع المستخدمين لزيارة موقع ويب ضار أو مخترق يحتوي على مجموعة استغلال ، والتي تتحقق بعد ذلك من نقاط الضعف في البرامج المثبتة على الجهاز. ثم يستفيد من هذه الثغرة الأمنية لإسقاط حمولة ضارة ، ويعرف أيضا باسم البرامج الضارة.

- بروتوكول سطح المكتب البعيد (RDP)

RDP (بروتوكول سطح المكتب البعيد) هو أداة تسمح للمستخدمين بالاتصال بجهاز كمبيوتر/خادم آخر باستخدام اتصال شبكة اتصال. بسبب الطريقة التي يعمل بها ، خلق فرصة لمجرمي الإنترنت لاستخدامه لتوزيع Ransomware . وقد أصبحت واحدة من أساليب التسلل البرمجيات الخبيثة الأكثر استخداما، ولا سيما عند استهداف الشركات الكبرى والمنظمات. عائلة الدارما Ransomware هي مثال واحد على عائلة البرمجيات الخبيثة التي تستخدم هذه الطريقة.

عندما يكون منفذ RDP مفتوحا على الإنترنت، يمكن لأي شخص محاولة الاتصال به. ومجرمو الإنترنت لديهم أدوات تفحص هذه الموانئ المفتوحة. إذا وجدوا واحدة ، فإنهم يحاولون الاتصال بها باستخدام بيانات اعتماد تسجيل الدخول المسروقة أو عن طريق تخمينها. إذا كانت كلمة المرور ضعيفة، يمكن أن يكون من السهل بشكل لا يصدق تخمين. بمجرد أن يقوم المهاجم بتسجيل الدخول بنجاح، يمكنه الوصول إلى الخادم/الكمبيوتر والقيام بأي شيء عليه، بما في ذلك بدء Ransomware .

طرق لحماية نفسك من Ransomware فقدان البيانات /

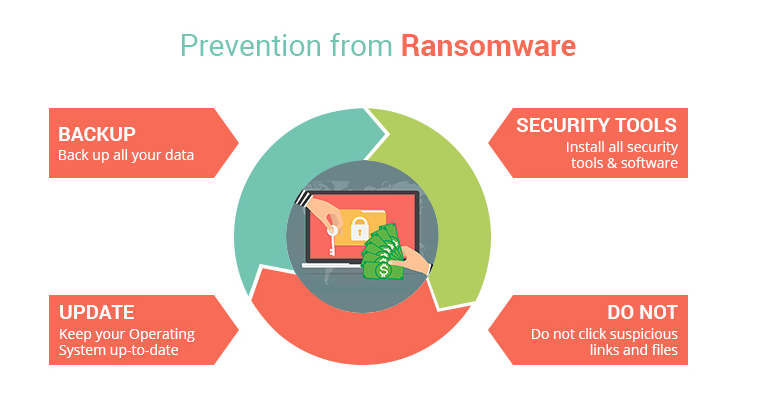

إجراء إجراء احتياطية لأي ملفات هامة بانتظام

أفضل طريقة لمنع العواقب الوخيمة من Ransomware العدوى هي إجراء نسخة احتياطية بانتظام من الملفات ، على الأقل تلك التي لا تريد أن تفقدها. هناك طرق مختلفة لإجراء المتابعة لملفات، وجميع المستخدمين سوف تكون قادرة على العثور على الطريقة الأكثر ملاءمة لهم.

تثبيت برامج مكافحة الفيروسات

لن يكون مفاجئا أن برامج مكافحة الفيروسات الموثوقة مع Ransomware الحماية هي خط الدفاع الأول عندما يتعلق الأمر بالبرامج الضارة. للتكيف مع التهديد المتزايد من Ransomware , العديد من برامج مكافحة الفيروسات تقدم الآن نوعا من الحماية ضد Ransomware . إذا كان لديك برنامج مكافحة الفيروسات مثبتا، تحقق مما إذا كان لديه مثل هذه الميزة. إذا لم يكن لديك برنامج أمني ولكن تخطط للحصول على واحد، والبحث تلك التي توفر أفضل حماية ضد Ransomware .

تثبيت التحديثات بانتظام

لقد ذكرنا بالفعل أن البرامج الضارة يمكنها استخدام نقاط الضعف على جهازك للدخول. كلما تم تحديد نقاط الضعف، خاصة إذا كانت خطيرة، سيتم إصدار تحديث لتصحيحها. عدم تثبيت هذه التحديثات يترك النظام عرضة للخطر. يوصى بتمكين التحديثات التلقائية.

وWannaCry Ransomware هو مثال عظيم أن يعرض أهمية تثبيت التحديثات بانتظام. Ransomware استغلال مشكلة عدم حصانة EternalBlue المعروفة ، والتي تم تصحيحها من قبل Microsoft قبل شهرين من الهجوم في عدد من التحديثات لجميع إصدارات Windows التي كانت مدعومة في ذلك الوقت ، بدءا من Windows Vista. أكثر من 300،000 أجهزة الكمبيوتر التي إما لم يكن التصحيح المثبتة أو كانت تعمل إصدارات غير معتمدة من ويندوز (مثل ويندوز إكس بي) أصيبت في جميع أنحاء العالم. وطالب WannaCry Ransomware فدية من 300 دولار إلى 600 دولار ليتم دفعها في بيتكوين. وغالبية الضحايا من الشركات والمنظمات التي لا تملك ممارسات أمنية كافية.

تطوير عادات تصفح جيدة

بالنسبة للمستخدمين العاديين ، غالبا ما يعني تجنب Ransomware تطوير عادات تصفح أفضل. وهذا يعني بشكل رئيسي عدم فتح مرفقات البريد الإلكتروني غير المرغوب فيها ، وعدم النقر على الإعلانات عند تصفح مواقع الويب عالية المخاطر ، وتجنب القرصنة (خاصة عبر السيول).

- مرفقات البريد الإلكتروني

يجب مسح جميع مرفقات البريد الإلكتروني باستخدام برامج مكافحة الفيروسات أو VirusTotal قبل فتحها. المسح الضوئي مع VirusTotal قد يكون أفضل لأنه سوف تظهر ما إذا كان أي من برامج مكافحة الفيروسات التي هي في شراكة معها الكشف عن الملف كما يحتمل أن تكون ضارة. بشكل عام، يجب تجنب فتح مرفقات البريد الإلكتروني التي تأتي من مرسلين غير معروفين.

عادة ما تكون رسائل البريد الإلكتروني الضارة التي تحمل برامج ضارة عامة تماما ، مما يعني أنه يجب أن تكون قادرا على التعرف عليها طالما أنك تعرف ما تبحث عنه. غالبا ما يكون عنوان البريد الإلكتروني للمرسل هبة كبيرة ، على سبيل المثال. إذا كان المرسل يحتوي على عنوان بريد إلكتروني عشوائي يتكون من حروف وأرقام عشوائية ، أو أنه لا يبدو محترفا بشكل عام ، فيجب أن تكون حذرا جدا بشأن فتح مرفق البريد الإلكتروني.

علامة أخرى سهلة الإشعار على بريد إلكتروني ضار محتمل هي الطريقة التي يتم بها توجيهك في البريد الإلكتروني. على سبيل المثال، إذا أرسلت لك شركة تستخدم خدماتها بريدا إلكترونيا (خاصة إذا كان عاما)، فسوف يتم توجيهك باسمك. على سبيل المثال، إذا كان البنك الذي تتعامل معه سيرسل لك مراسلات رسمية، فسيخاطبك دائما بشكل ما من اسمك، وعادة ما يكون اسمك الأخير. إدراج الاسم يتم تلقائيا، لذلك ليس هناك فرصة أن يتم تناولها من قبل شيء عام مثل “العميل”، “عضو”، “المستخدم”، الخ. لذلك إذا تلقيت رسالة بريد إلكتروني تدعي أنك بحاجة إلى فتح المرفق على وجه السرعة ولكن تتم معالجتك باستخدام مصطلحات عامة ، فاتخذ احتياطات إضافية إذا قررت فتح الملف المرفق.

تتضمن العلامات الأخرى للبريد الإلكتروني الضار الأخطاء النحوية والهجاء ، والصياغة المحرجة التي تبدو قبالة.

- قرصنه

إذا كنت شخصا يفضل الحصول على محتوى مدفوع مجانا عبر القرصنة ، فأنت في حلبة تزلج متزايدة لالتقاط Ransomware العدوى. ناهيك عن القضايا الأخلاقية لسرقة أساسا عمل شخص ما الشاق ، وتثبيط قرصنة للغاية بسبب مدى سهولة مواجهة البرمجيات الخبيثة. هذا هو الحال بشكل خاص مع السيول. يتم تنظيم الكثير من منصات التورنت بشكل سيئ للغاية ، يستفيد منها مجرمو الإنترنت استفادة كاملة من خلال تحميل البرامج الضارة المقنعة في شكل سيول. البرمجيات الخبيثة شائعة بشكل خاص في السيول للأفلام الشعبية والمسلسلات التلفزيونية وألعاب الفيديو والبرامج. عندما يظهر شعبية كبيرة مثل لعبة العروش الهواء، فإن غالبية السيول حلقة (وخاصة الحلقات الجديدة) تحتوي على البرمجيات الخبيثة.