Schädliche Anwendungen, die speziell für Android-Handys erstellt haben jetzt eine Zeitlang verbreitet worden. Einige von ihnen können das Gerät Sperren und präsentieren den Benutzer mit einer gefälschten Benachrichtigung behauptet, aus einer Regierung gekommen. Andere verwalten nicht nur Zugriff auf das Telefon zu beschränken, sondern auch um die Dateien zu verschlüsseln, die darin gespeichert werden. Eine neue Bedrohung für Android-Geräte, die im Hintergrund Gerät Administrator Rechte erwerben und Benutzer ändern ihre Verschlussschirm PIN sperren können in diesem Artikel besprochen wird.

Die Anwendung der Ransomware, oft bezeichnet als Android/Lockerpin.A, breitet sich mit Social-Engineering-Tricks. Es ist als eine Anwendung zum Anzeigen von Pornovideos Pornos Droid genannt verkleidet. Die Anwendung kann nicht heruntergeladen werden von Google Spiel Store, was bedeutet, dass der einzige Weg, sie zu erwerben über Drittanbieter-Quellen. Die bösartige app meist infiziert Geräten in den USA, jedoch andere Länder auch betroffen sein könnten.

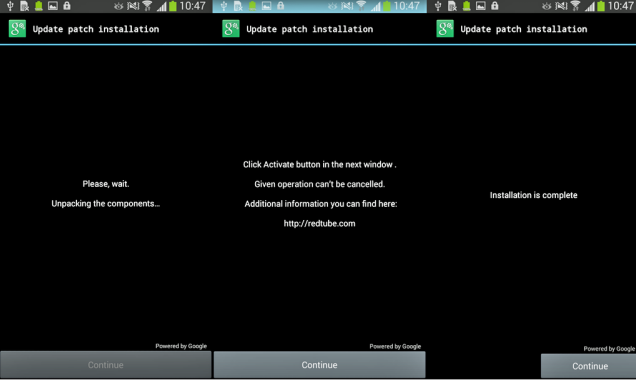

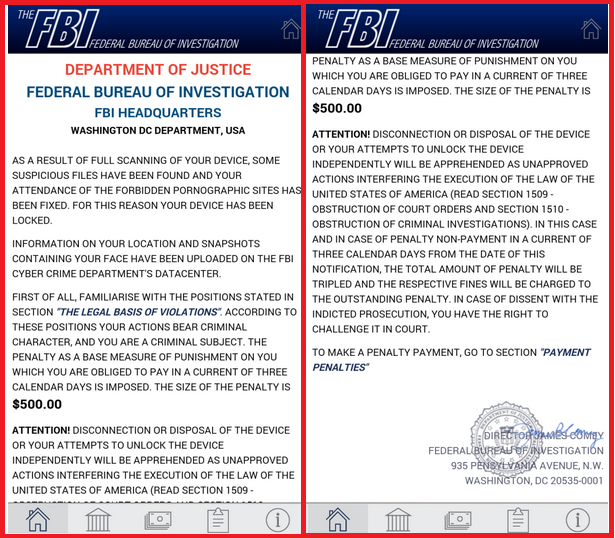

Sobald die Malware installiert wird, erhält es Gerät Administratorrechte durch Überlagerung das Aktivierungsfenster mit einem gefälschten “Update Patch-Installation”-Fenster. Wenn der Benutzer diese Installation zustimmt, erhält die Bedrohung im Hintergrund Administratorrechte. Nicht lange danach behauptet eine gefälschte Warnung, die angeblich aus dem FBI kommt, dass der Benutzer, $500 für Betrachtung verbotene pornographischen Inhalte zu zahlen. Nachdem die falsche Meldung angezeigt wird, wird die Malware wird der Bildschirm gesperrt und setzt die Verschlussschirm PIN. Der Benutzer kann das Gerät nicht mehr zugreifen, ohne Root-Rechte oder Fabrik zurücksetzen, was den Verlust aller Daten auf dem Android führt.

Ein weiterer Aspekt dieser Infektion, die erwähnt werden sollten ist die Verwendung von aggressiven Selbstverteidigung-Taktiken, die nie benutzt wurden in früheren Android-Malware. Wenn der Benutzer versucht, Gerät Administratorrechte für die Ransomware deaktivieren, wird es die Privilegien reaktivieren, mit bereits registrierten Call-Back-Funktion oder durch anzeigen eine falsche Fenster, in dem behauptet, dass der Betrieb verboten ist. Darüber hinaus kann die bösartige Anwendung sogar versuchen, Anti-Virus-Prozesse zu töten, um zu verhindern, dass den Benutzer es deinstallieren.

Ein weiterer Aspekt dieser Infektion, die erwähnt werden sollten ist die Verwendung von aggressiven Selbstverteidigung-Taktiken, die nie benutzt wurden in früheren Android-Malware. Wenn der Benutzer versucht, Gerät Administratorrechte für die Ransomware deaktivieren, wird es die Privilegien reaktivieren, mit bereits registrierten Call-Back-Funktion oder durch anzeigen eine falsche Fenster, in dem behauptet, dass der Betrieb verboten ist. Darüber hinaus kann die bösartige Anwendung sogar versuchen, Anti-Virus-Prozesse zu töten, um zu verhindern, dass den Benutzer es deinstallieren.

Entriegeln das Gerät ohne einen Werks-Reset ist nur möglich, wenn es verwurzelt ist oder es hat eine MDM-Lösung, die die PIN wiederherstellen können. Wenn das Gerät verwurzelt ist, kann der Benutzer von Android Debug Bridge verbinden und löschen Sie die Datei, in der die PIN gespeichert ist. Allerdings muss USB-Debugging im Voraus damit dies gelingt aktiviert sein. Der folgende Satz von Befehlen kann verwendet werden, um das Telefon zu entsperren:

- > Db-Schale

- > Su

- > Rm /data/system/password.key

Sobald der Benutzer diese Befehle ausführt, der Verschlussschirm Passwort entfernt und es ist möglich, das Gerät zugreifen.

Abschließend möchten wir darauf hinweisen, dass Sie besonders vorsichtig mit der Software sein, die Sie auf Ihrem Android als auch für Ihre anderen Geräte herunterladen. Verwenden Sie keine Drittanbieter-Quellen, wenn Sie sicher sind, dass sie vertrauenswürdig sind. Mehr und mehr verfeinert, bekommen was bedeutet, dass es äußerst wichtig, leistungsstarke Anti-Malware-Tools schützt Sie auch vor den neuesten und gefährlichsten Bedrohungen Schadprogramme.