Lkfr ransomware gehört zur Familie der Ransomware Djvu/STOP. Dabei handelt es sich um dateiverschlüsselnde Malware, die auf persönliche Dateien abzielt, sie verschlüsselt und eine Zahlung für ihre Wiederherstellung verlangt. Es handelt sich um eine gefährliche Malware, da die Wiederherstellung von Dateien nicht immer garantiert ist.

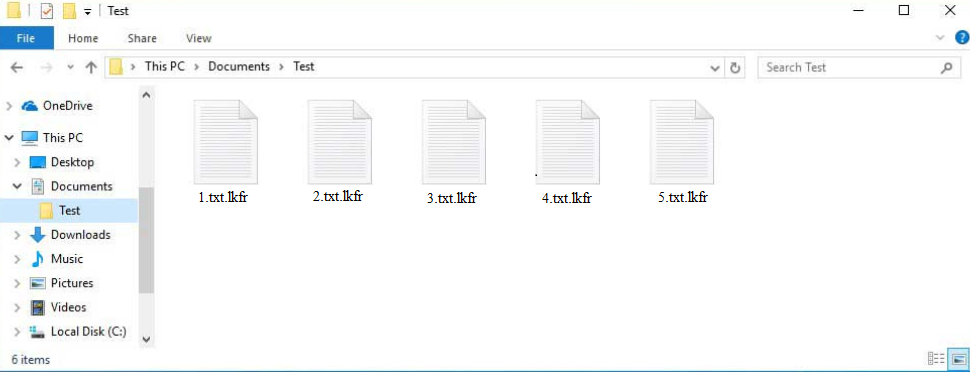

Wenn die infizierte Datei geöffnet wird, initiiert und startet die Ransomware den Verschlüsselungsprozess. Während des Verschlüsselungsprozesses zeigt die Ransomware ein gefälschtes Windows-Update-Fenster an, um Benutzer abzulenken. In der Zwischenzeit werden alle persönlichen Dateien verschlüsselt, einschließlich Fotos, Videos, Dokumente usw. Benutzer können erkennen, welche Dateien betroffen sind, indem sie nach der Erweiterung .lkfr suchen. Beispielsweise würde eine text.txt Datei zu text.txt.lkfr werden, wenn sie verschlüsselt ist.

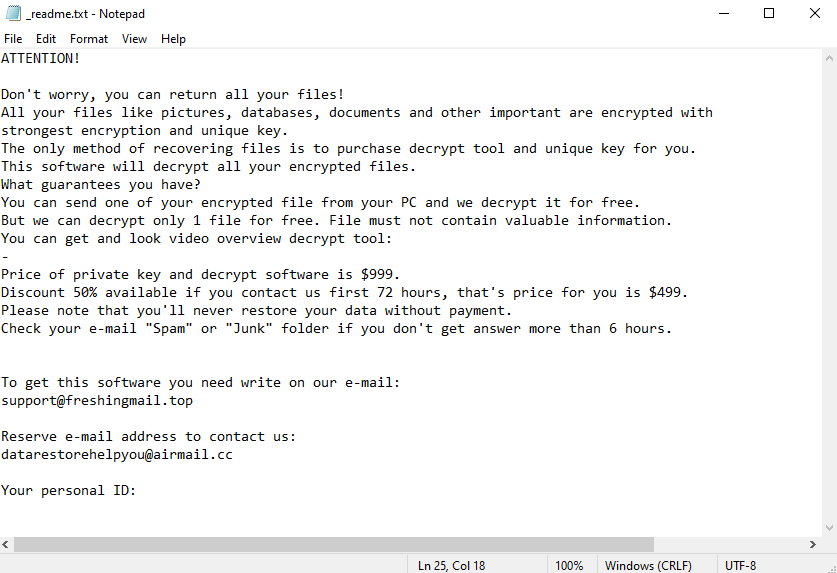

Keine der verschlüsselten Dateien kann geöffnet werden. Um sie zu öffnen, müssen sie zunächst einem Entschlüsseler unterzogen werden. Es wird jedoch nicht einfach sein, den Entschlüsseler zu erhalten. Die _readme.txt Lösegeldforderung erklärt, wie Benutzer es kaufen können.

Laut der Notiz kostet ein Entschlüsseler 999 US-Dollar, die in Bitcoin bezahlt werden müssen. Allerdings gibt es angeblich einen Rabatt von 50 % für Benutzer, die sich innerhalb der ersten 72 Stunden an die Malware-Betreiber wenden. In der Notiz wird auch erwähnt, dass eine Datei kostenlos entschlüsselt werden kann, solange sie keine wichtigen Informationen enthält.

Nachfolgend finden Sie die vollständige Lkfr ransomware Lösegeldforderung:

ATTENTION!

Don’t worry, you can return all your files!

All your files like pictures, databases, documents and other important are encrypted with strongest encryption and unique key.

The only method of recovering files is to purchase decrypt tool and unique key for you.

This software will decrypt all your encrypted files.

What guarantees you have?

You can send one of your encrypted file from your PC and we decrypt it for free.

But we can decrypt only 1 file for free. File must not contain valuable information.

You can get and look video overview decrypt tool:

–

Price of private key and decrypt software is $999.

Discount 50% available if you contact us first 72 hours, that’s price for you is $499.

Please note that you’ll never restore your data without payment.

Check your e-mail “Spam” or “Junk” folder if you don’t get answer more than 6 hours.To get this software you need write on our e-mail:

support@freshingmail.topReserve e-mail address to contact us:

datarestorehelpyou@airmail.ccYour personal ID:

Wenn es um Ransomware geht, wird die Zahlung des Lösegelds niemals empfohlen. Dafür gibt es mehrere Gründe. Zunächst einmal ist das Bezahlen keine Garantie für einen Entschlüsseler. Ransomware-Betreiber sind Cyberkriminelle, sie agieren nicht wie ein Unternehmen. Selbst wenn Benutzer bezahlen, gibt es nichts, was sie dazu zwingt, den Entschlüsseler zu senden. Viele Ransomware-Opfer haben für Entschlüsselungsprogramme bezahlt, aber nichts erhalten. Es sollte auch erwähnt werden, dass Ransomware gedeihen wird, solange Benutzer Geld bezahlen. Ihr Geld wird verwendet, um kriminelle Aktivitäten zu unterstützen.

Auf die Dateisicherung kann zugegriffen werden, sobald Benutzer sie von ihren Computern entfernen Lkfr ransomware . Es wird dringend empfohlen, ein zuverlässiges Anti-Malware-Programm zu verwenden, anstatt zu versuchen, es manuell zu löschen Lkfr ransomware . Sobald die Ransomware vollständig entfernt ist, können Benutzer sicher eine Verbindung zu ihrem Backup herstellen.

Für Benutzer, die kein Backup haben, ist ein kostenloser Lkfr ransomware Entschlüsseler, der von Malware-Forschern entwickelt wurde, die einzige Option. Es ist jedoch nicht sicher, dass ein solcher Entschlüsseler veröffentlicht wird. Wenn dies der Fall ist, wird es auf NoMoreRansom gepostet. Wenn ein Entschlüsseler dort nicht gefunden werden kann, existiert er wahrscheinlich nicht.

Wie infiziert Ransomware Computer?

Wie jede andere Ransomware Lkfr ransomware wird sie über Methoden wie Spam-E-Mail-Anhänge, Torrents, bösartige Werbung usw. verbreitet. Da es weniger wahrscheinlich ist, dass sie riskantes Online-Verhalten an den Tag legen, stoßen Benutzer mit guten Surfgewohnheiten viel seltener auf Malware als Benutzer mit schlechten Gewohnheiten. Die Entwicklung besserer Gewohnheiten ist eine der besten Möglichkeiten, eine Infektion zu vermeiden.

E-Mail-Anhänge sind eine der häufigsten Methoden zur Verbreitung von Ransomware. Bösartige Dateien werden an E-Mails angehängt, und wenn sie geöffnet werden, kann die Malware ausgelöst werden. Zum Glück für die Benutzer sind bösartige E-Mails nicht besonders schwer zu erkennen. Sie sind so getarnt, dass sie wie E-Mails aussehen, die von Unternehmen verschickt werden, deren Dienste die Nutzer angeblich nutzen. Es könnte sich um einen gefälschten Paketzustelldienst, eine Regierungsbehörde, Steuerbehörden usw. handeln. Die E-Mails erzeugen ein Gefühl der Dringlichkeit, indem sie behaupten, dass es sich bei den angehängten Dateien um wichtige Dokumente handelt, die sensible Informationen enthalten und sofort geöffnet werden müssen. Bei den E-Mails kann es sich auch um gefälschte Kaufbenachrichtigungs-E-Mails handeln. Aus dem einen oder anderen Grund sind sie jedoch meist voller Grammatik- und Rechtschreibfehler, die sie sofort verraten.

Wenn Benutzer eine unerwünschte E-Mail mit einem Anhang erhalten, sollten sie immer darauf achten, wie sie angesprochen werden. Wenn es sich um eine legitime E-Mail von einem Unternehmen handelt, dessen Dienste Benutzer nutzen, werden Benutzer mit Namen angesprochen. Bösartige E-Mails verwenden generische Wörter wie Benutzer, Mitglied, Kunde usw., da sie auf eine große Anzahl von Benutzern mit derselben E-Mail-Adresse abzielen.

Es ist auch erwähnenswert, dass E-Mails, die sich an bestimmte Benutzer richten, viel anspruchsvoller sind. Sie sprechen den Benutzer mit Namen an und enthalten spezifische Informationen, um die E-Mail glaubwürdiger erscheinen zu lassen. Daher wird immer empfohlen, alle unerwünschten E-Mail-Anhänge mit Anti-Malware-Software oder VirusTotal zu scannen.

Torrents sind auch ein beliebter Weg, um Malware wie Ransomware zu verbreiten. Torrent-Seiten sind schlecht moderiert, was bedeutet, dass Torrents mit Malware oft hochgeladen werden und lange Zeit aktiv bleiben. Es ist üblich, Malware in Torrents für Unterhaltungsinhalte zu finden, einschließlich in Torrents für Filme, Fernsehserien und Videospiele. Wir raten Benutzern dringend davon ab, urheberrechtlich geschützte Inhalte mit Torrents herunterzuladen, da dies nicht nur der Diebstahl von Inhalten, sondern auch gefährlich ist.

So entfernen Sie Lkfr ransomware

Wenn Sie eine Sicherungskopie Ihrer Dateien haben, müssen Sie diese von Ihrem Computer entfernen Lkfr ransomware , bevor Sie mit der Wiederherstellung beginnen. Wir empfehlen dringend, dazu ein zuverlässiges Anti-Malware-Programm zu verwenden, da Ransomware eine komplexe Infektion ist. Leider führt das Entfernen der Ransomware nicht zu entschlüsselten Dateien, da ein spezieller Lkfr ransomware Entschlüsseler erforderlich ist.

Sobald Sie es vollständig entfernt haben Lkfr ransomware , können Sie auf Ihr Backup zugreifen und mit der Wiederherstellung von Dateien beginnen. Wenn Sie kein Backup haben, besteht Ihre einzige Möglichkeit darin, darauf zu warten, dass ein kostenloses Lkfr ransomware Backup verfügbar wird. Ob es veröffentlicht wird, ist nicht klar, aber wenn es das tut, wird es auf NoMoreRansom zu finden sein.

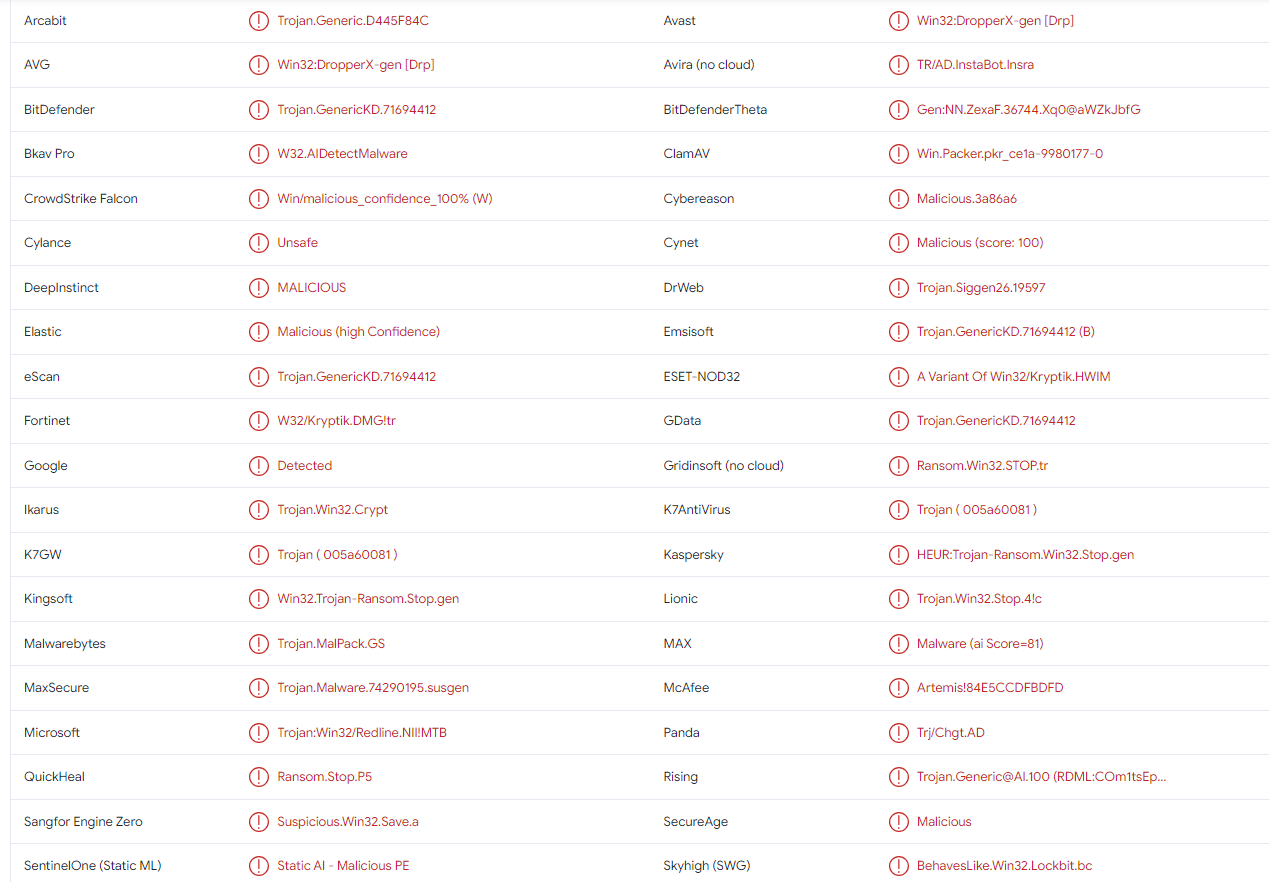

Lkfr ransomware wird erkannt als:

- Win32:DropperX-gen [Drp] von AVG/Avast

- Trojan.GenericKD.71694412 von BitDefender

- Trojan.MalPack.GS von Malwarebytes

- Trojaner:Win32/Redline.NII! MTB von Microsoft

- Trojan.Win32.PRIVATELOADER.YXEBSZ von TrendMicro

- Trojan.GenericKD.71694412 (B) von Emsisoft

- Eine Variante von Win32/Kryptik.HWIM von ESET

- HEUR:Trojan-Ransom.Win32.Stop.gen von Kaspersky

- Artemis!84E5CCDFBDFD von McAfee