Was kann man über diese Infektion sagen

Die als eine .phoenix Ransomware schwere Infektion bekannte Ransomware wird aufgrund der Menge an Schäden, die es an Ihrem Gerät anrichten könnte, eingestuft. Es ist wahrscheinlich, dass Sie noch nie zuvor auf diese Art von böswilligem Programm gestoßen sind, in diesem Fall könnten Sie besonders schockiert sein. Ihre Dateien können mit leistungsstarken Verschlüsselungsalgorithmen verschlüsselt worden sein, so dass Sie nicht mehr in der Lage sind, auf sie zuzugreifen.

Da Ransomware zu einem dauerhaften Dateiverlust führen kann, ist diese Art der Bedrohung sehr gefährlich. Betrügereien geben Ihnen die Möglichkeit, Dateien zu entschlüsseln, indem Sie das Lösegeld zahlen, aber das ist nicht die ermunterte Option. Vor allem wird das Bezahlen nicht dafür sorgen, dass die Dateien wiederhergestellt werden. Es gibt nichts, was Kriminelle davon abhält, nur Ihr Geld zu nehmen, und keine Möglichkeit zu geben, Dateien zu entschlüsseln. Darüber hinaus würde dieses Geld zukünftigen Datenkodierungen von Malware und Malware-Projekten helfen. Würden Sie wirklich etwas unterstützen wollen, das Milliarden Dollar Schaden anrichtet. Die Menschen ziehen sich auch immer mehr in die ganze Branche, denn je mehr Menschen sich an die Wünsche halten, desto profitabler wird es. Situationen, in denen Sie Ihre Daten verlieren könnten, sind ziemlich häufig, so dass es klüger sein könnte, Backup zu kaufen. Sie können dann Dateien aus der Sicherung wiederherstellen, nachdem Sie .phoenix Ransomware oder damit verbundene Bedrohungen beendet haben. Wenn Sie sich nicht sicher sind, wie Sie die Infektion bekommen haben, werden wir die häufigsten Verteilungsmethoden im folgenden Absatz besprechen.

Wie wird Ransomware verteilt

Die meisten Methoden der Ransomware-Distribution beinhalten über Spam-E-Mails, Exploit-Kits und bösartige Downloads. Da Menschen eher fahrlässig sind, wenn sie E-Mails öffnen und Dateien herunterladen, ist es oft nicht notwendig, dass Ransomware-Streuer ausgefeiltere Methoden verwenden. Das heißt aber nicht, dass Streuer überhaupt keine ausgeklügelteren Methoden benutzen. Hacker schreiben eine etwas überzeugende E-Mail, während sie den Namen einer bekannten Firma oder Organisation verwenden, befestigen Sie die ransomware-geradlete Datei an die E-Mail und senden sie an Menschen. Geld bezogene Themen werden häufig verwendet, weil die Menschen eher um diese Art von E-Mails kümmern, daher öffnen sie ohne viel Zögern. Und wenn jemand, der vorgibt, Amazon zu sein, einem Nutzer eine E-Mail über dubiose Aktivitäten in seinem Konto oder einen Kauf schicken würde, wäre der Kontoinhaber viel anfälliger dafür, den Anhang zu öffnen, ohne nachzudenken. Es gibt bestimmte Zeichen, nach denen Sie sich vor dem Öffnen von E-Mail-Anhängen aufhalten sollten. Überprüfen Sie vor allem die Identität des Absenders und ob man ihnen vertrauen kann. Auch wenn Sie den Absender kennen, nicht überstürzen, überprüfen Sie zuerst die E-Mail-Adresse, um sicherzustellen, dass es legitim ist. Seien Sie auch auf der Suche nach grammatikalischen Fehlern, die ziemlich offensichtlich sein können. Ein weiteres offensichtliches Zeichen könnte Ihr Name sein, der nirgendwo verwendet wird, wenn, sagen wir, Sie verwenden Amazon und sie würden Sie per E-Mail verwenden, würden sie keine allgemeinen Grüße wie Dear Customer/Member/User verwenden, und stattdessen den Namen, mit dem Sie ihnen gegeben haben, einfügen. Es ist auch möglich, dass die Dateiverschlüsselung von Malware Schwachstellen in Computern verwendet, um sich zu infizieren. Diese Schwachstellen werden in der Regel von Malware-Forschern gefunden, und wenn Software-Entwickler auf sie aufmerksam werden, veröffentlichen sie Patches, um sie zu reparieren, so dass böswillige Software-Entwickler sie nicht ausbeuten können, um Computer mit Schadsoftware zu korrumpieren. Leider, wie man an der weit verbreiteten WannaCry Ransomware sehen kann, installiert nicht jeder diese Korrekturen aus verschiedenen Gründen. Situationen, in denen Malware Schwachstellen verwendet, um einzudringen, ist es wichtig, dass Sie Ihre Software regelmäßig aktualisieren. Sie können sich auch dafür entscheiden, Updates automatisch zu installieren.

Wie funktioniert es

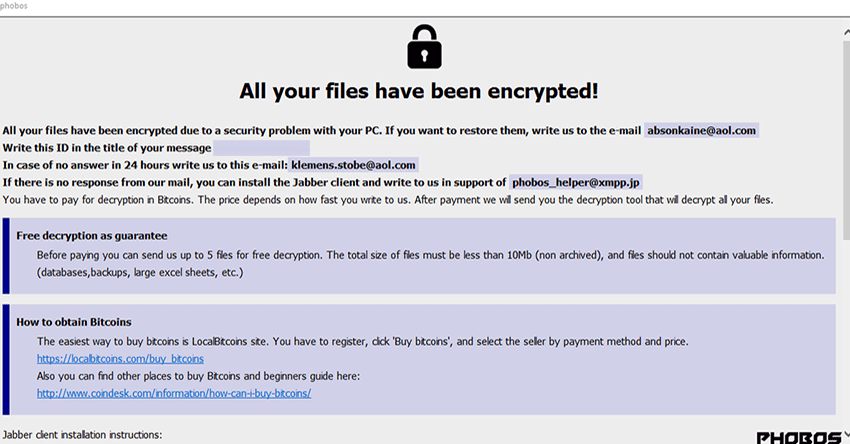

Bald nachdem das Datenkodierungs-Schadprogramm Ihr Gerät infiziert hat, wird es Ihren Computer nach bestimmten Dateitypen scannen und sobald diese identifiziert wurden, wird es sie verschlüsseln. Wenn Sie anfangs etwas nicht bemerkt haben, werden Sie sicherlich wissen, wann Sie Ihre Dateien nicht öffnen können. Dateien, die verschlüsselt wurden, werden eine Erweiterung an sie angehängt, die den Leuten helfen kann, den Namen der Ransomware herauszufinden. Wenn die Datenkodierung Malware einen starken Verschlüsselungsalgorithmus implementiert, könnte dies die Entschlüsselung von Dateien sehr schwierig, wenn nicht gar unmöglich machen. Eine Lösegeldnote wird in den Ordnern mit Ihren Dateien platziert werden, oder sie wird auf Ihrem Desktop erscheinen, und sie sollte erklären, dass Ihre Dateien verschlüsselt wurden und wie Sie sie wiederherstellen können. Nach Angaben der Cyber-Gauner, die einzige Möglichkeit, Ihre Dateien wiederherzustellen, wäre mit ihrem Entschlüsseler, die eindeutig nicht umsonst kommen. Ein klarer Preis sollte in der Notiz angezeigt werden, aber wenn nicht, müssten Sie die angegebene E-Mail-Adresse verwenden, um die Gauner zu kontaktieren, um herauszufinden, wie viel Sie zahlen müssten. Diese Hacker zu bezahlen, ist aus den oben genannten Gründen nicht das, was wir empfehlen. Überlegen Sie sich nur, sich den Forderungen zu stellen, wenn alles andere scheitert. Vielleicht erinnern Sie sich einfach nicht daran, Kopien zu machen. In einigen Fällen können kostenlose Entschlüsselungswerkzeuge gefunden werden. Es gibt einige Malware-Forscher, die in der Lage sind, die Daten zu knacken, die Schadsoftware verschlüsseln, so dass sie ein kostenloses Programm entwickeln könnten. Man bedenke, dass vor dem Auszahlen des Lösegeldes sogar der Kopf in den Kopf tritt. Eine intelligentere Investition wäre Backup. Wenn Backup-verfügbar ist, beenden .phoenix Ransomware Sie einfach und entsperren Sie .phoenix Ransomware dann Dateien. Jetzt, da Sie wissen, wie viel Schaden diese Art von Infektion anrichten könnte, versuchen Sie, es so viel wie möglich zu vermeiden. Hören Sie zumindest auf, E-Mail-Anhänge links und rechts zu öffnen, Ihre Programme zu aktualisieren und nur aus Quellen herunterzuladen, von denen Sie wissen, dass Sie Ihnen vertrauen können.

Wege zu beseitigen.phoenix Ransomware

Erhalten Sie ein Malware-Entfernungs-Dienstprogramm, weil es notwendig sein wird, die Ransomware von Ihrem Computer zu bekommen, wenn es noch in Ihrem Computer ist. Es kann ziemlich schwierig sein, Viren manuell zu beheben .phoenix Ransomware , weil ein Fehler zu weiteren Schäden führen kann. Stattdessen empfehlen wir Ihnen, eine Anti-Malware-Software zu verwenden, eine Methode, die Ihren Computer nicht weiter gefährden würde. Dieses Dienstprogramm ist vorteilhaft, um auf dem Computer zu haben, weil es nicht nur loszuwerden, diese Bedrohung, sondern auch zu stoppen, dass man in der Zukunft. Wählen Sie also ein Programm aus, installieren Sie es, scannen Sie Ihr Gerät und stellen Sie sicher, dass Sie die Ransomware loswerden, wenn es noch vorhanden ist. Das Dienstprogramm ist jedoch nicht in der Lage, Ihre Dateien wiederzugewinnen. Wenn die Ransomware vollständig verschwunden ist, stellen Sie die Daten aus der Sicherung wieder her, und wenn Sie sie nicht haben, verwenden Sie sie.

Offers

Download Removal-Toolto scan for .phoenix RansomwareUse our recommended removal tool to scan for .phoenix Ransomware. Trial version of provides detection of computer threats like .phoenix Ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft Details überprüfen WiperSoft ist ein Sicherheitstool, die bietet Sicherheit vor potenziellen Bedrohungen in Echtzeit. Heute, viele Benutzer neigen dazu, kostenlose Software aus dem Intern ...

Herunterladen|mehr

Ist MacKeeper ein Virus?MacKeeper ist kein Virus, noch ist es ein Betrug. Zwar gibt es verschiedene Meinungen über das Programm im Internet, eine Menge Leute, die das Programm so notorisch hassen hab ...

Herunterladen|mehr

Während die Schöpfer von MalwareBytes Anti-Malware nicht in diesem Geschäft für lange Zeit wurden, bilden sie dafür mit ihren begeisterten Ansatz. Statistik von solchen Websites wie CNET zeigt, d ...

Herunterladen|mehr

Quick Menu

Schritt 1. Löschen Sie mithilfe des abgesicherten Modus mit Netzwerktreibern .phoenix Ransomware.

Entfernen .phoenix Ransomware aus Windows 7/Windows Vista/Windows XP

- Klicken Sie auf Start und wählen Sie Herunterfahren.

- Wählen Sie neu starten, und klicken Sie auf "OK".

- Starten Sie, tippen F8, wenn Ihr PC beginnt Laden.

- Wählen Sie unter Erweiterte Startoptionen abgesicherten Modus mit Netzwerkunterstützung.

- Öffnen Sie Ihren Browser und laden Sie die Anti-Malware-Programm.

- Verwenden Sie das Dienstprogramm .phoenix Ransomware entfernen

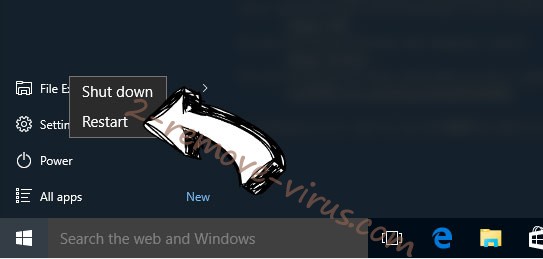

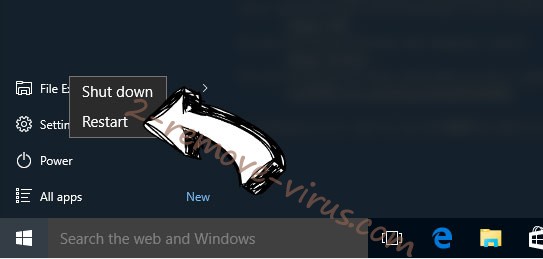

Entfernen .phoenix Ransomware aus Windows 8/Windows 10

- Auf der Windows-Anmeldebildschirm/Austaste.

- Tippen Sie und halten Sie die Umschalttaste und klicken Sie neu starten.

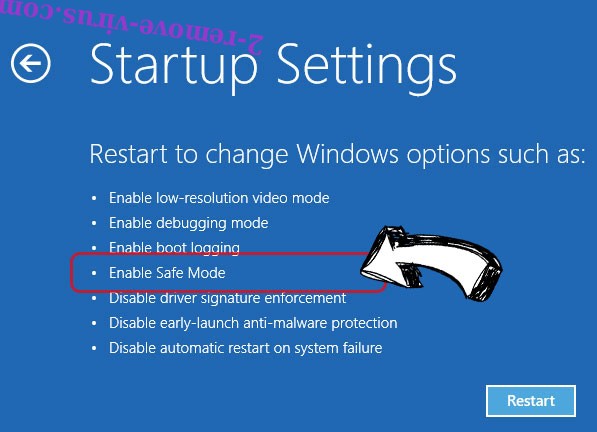

- Gehen Sie zur Troubleshoot → Advanced options → Start Settings.

- Wählen Sie Enable abgesicherten Modus oder Abgesicherter Modus mit Netzwerktreibern unter Start-Einstellungen.

- Klicken Sie auf Neustart.

- Öffnen Sie Ihren Webbrowser und laden Sie die Malware-Entferner.

- Verwendung der Software zum Löschen von .phoenix Ransomware

Schritt 2. Wiederherstellen Sie Ihre Dateien mithilfe der Systemwiederherstellung

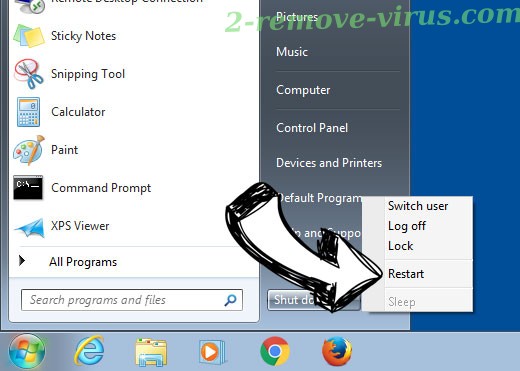

Löschen von .phoenix Ransomware von Windows 7/Windows Vista/Windows XP

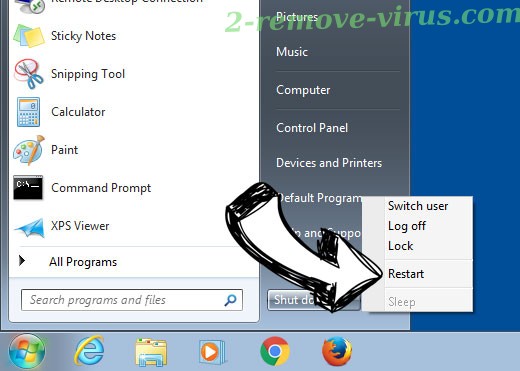

- Klicken Sie auf Start und wählen Sie Herunterfahren.

- Wählen Sie Neustart und "OK"

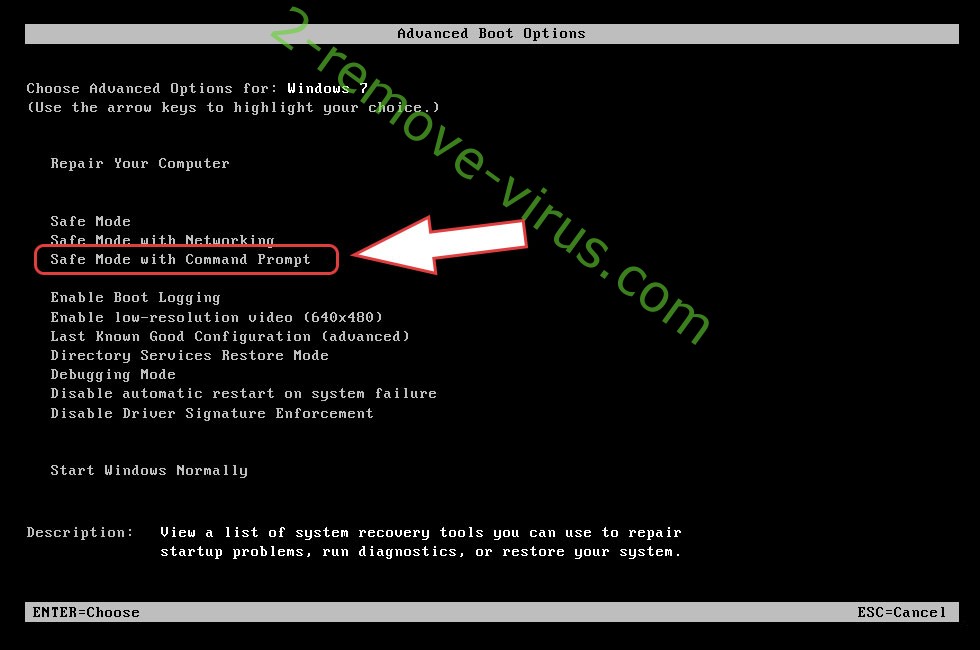

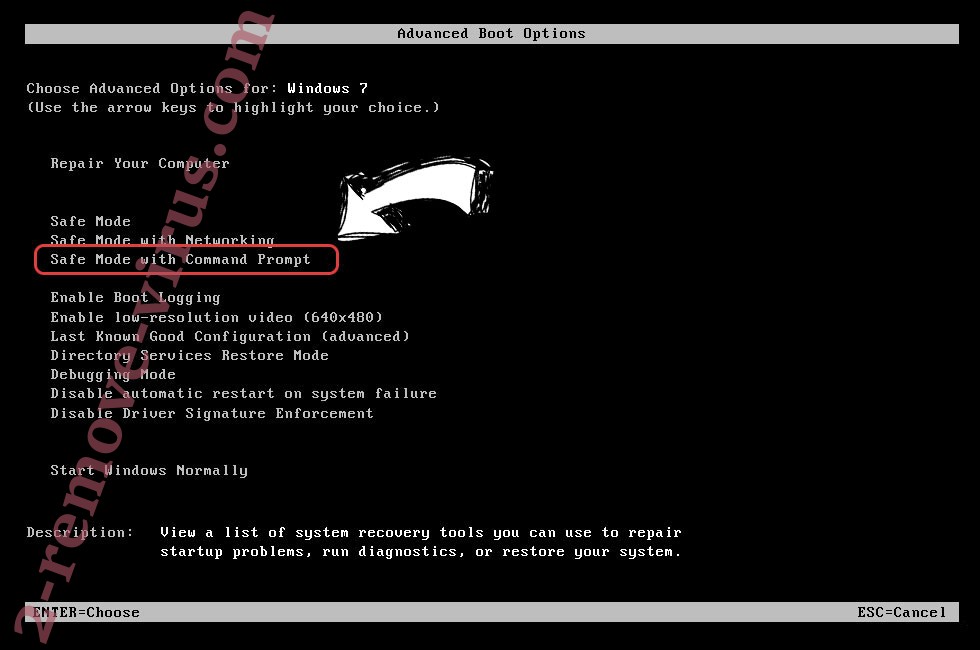

- Wenn Ihr PC laden beginnt, Taste F8 mehrmals, um erweiterte Startoptionen zu öffnen

- Eingabeaufforderung den Befehl aus der Liste auswählen.

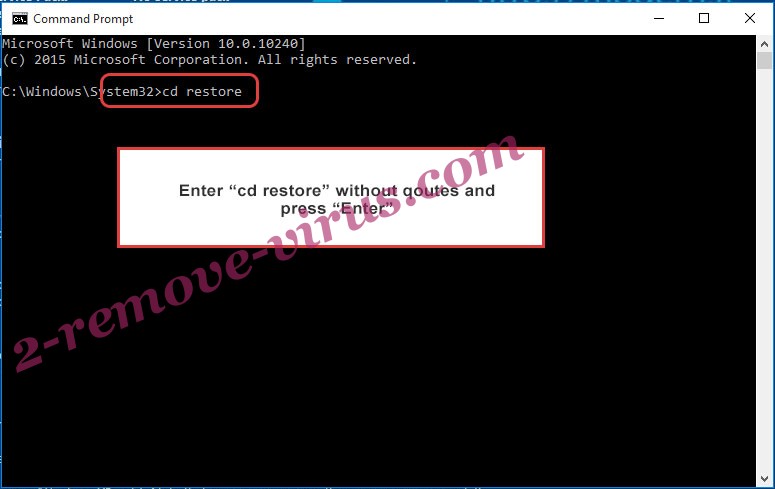

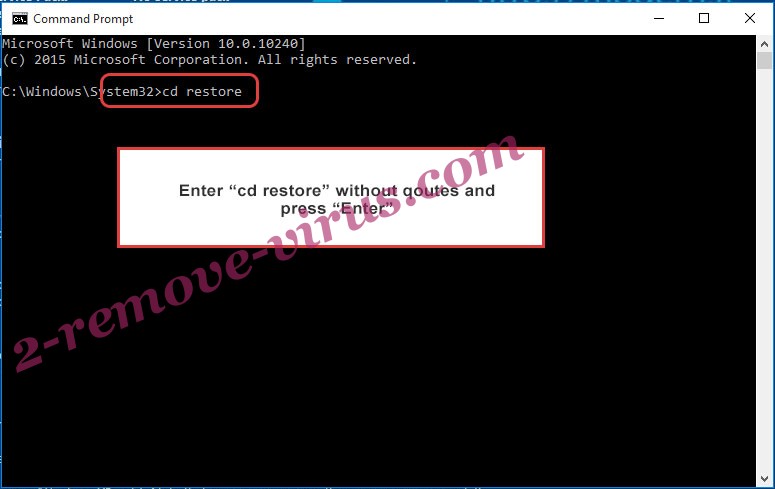

- Geben Sie cd restore, und tippen Sie auf Enter.

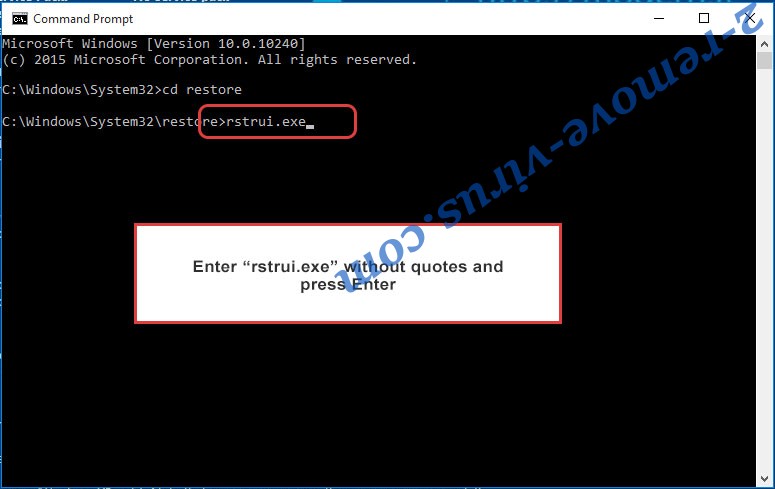

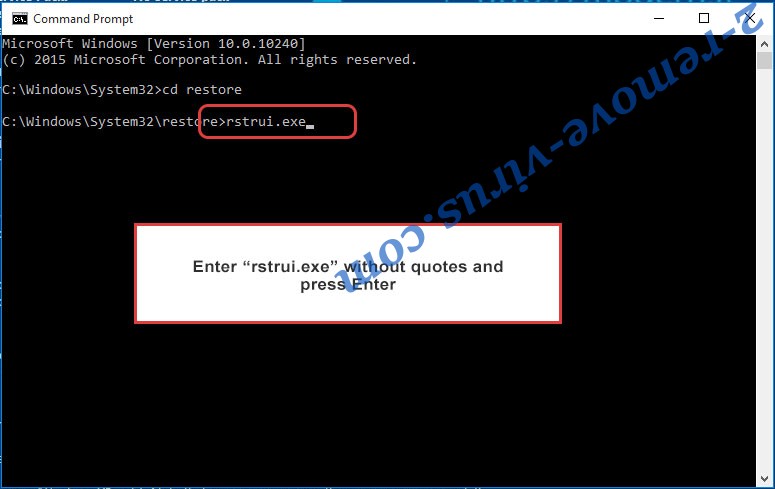

- In rstrui.exe eingeben und Eingabetaste.

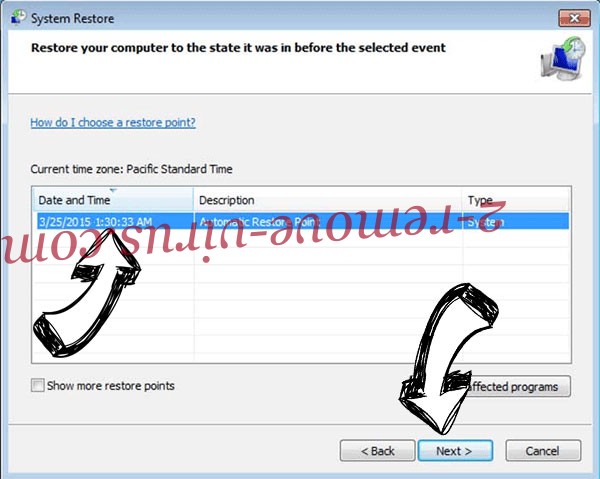

- Klicken Sie auf weiter im Fenster "neue" und wählen Sie den Wiederherstellungspunkt vor der Infektion.

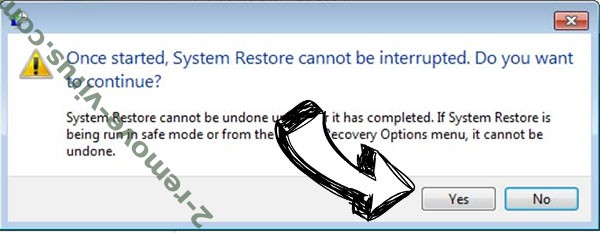

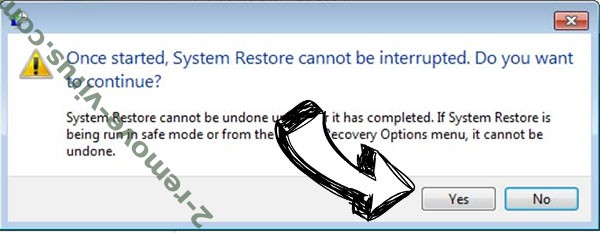

- Klicken Sie erneut auf weiter und klicken Sie auf Ja, um die Systemwiederherstellung zu beginnen.

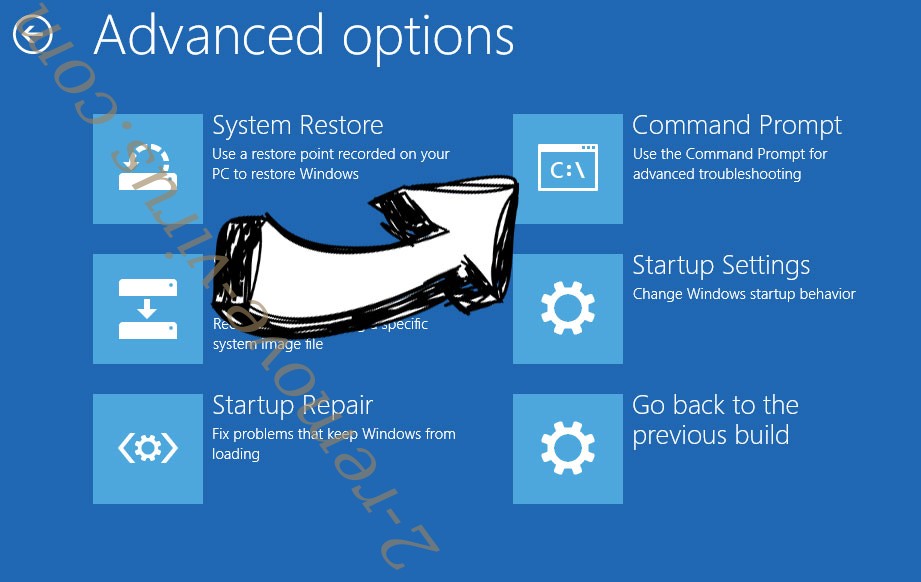

Löschen von .phoenix Ransomware von Windows 8/Windows 10

- Klicken Sie auf die Power-Taste auf dem Windows-Anmeldebildschirm.

- Halten Sie Shift gedrückt und klicken Sie auf Neustart.

- Wählen Sie Problembehandlung und gehen Sie auf erweiterte Optionen.

- Wählen Sie Eingabeaufforderung, und klicken Sie auf Neustart.

- Geben Sie in der Eingabeaufforderung cd restore, und tippen Sie auf Enter.

- Geben Sie rstrui.exe ein und tippen Sie erneut die Eingabetaste.

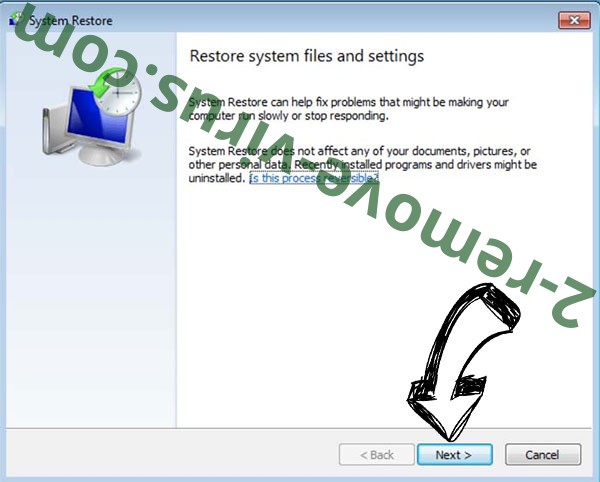

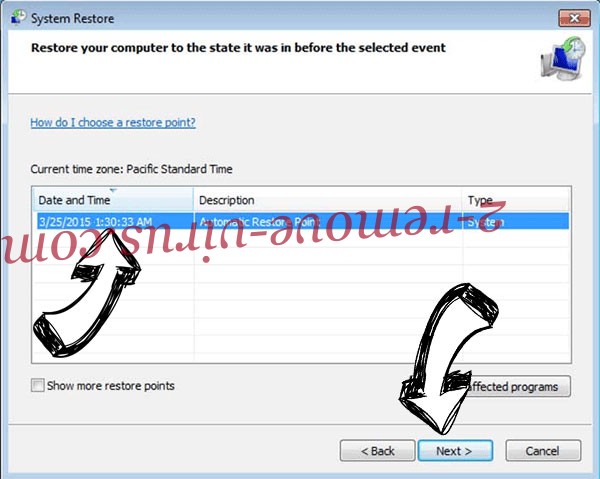

- Klicken Sie auf weiter im neuen Fenster "Systemwiederherstellung".

- Wählen Sie den Wiederherstellungspunkt vor der Infektion.

- Klicken Sie auf weiter und klicken Sie dann auf Ja, um Ihr System wieder herzustellen.