Sicherheitsexperte, Brad Duncan, hat vor kurzem zwei verschiedene Kampagnen, die mit “HoeflerText Schrift wurde nicht gefunden” Pop-ups zur Verbreitung von Malware bemerkt. Wenn ein Benutzer eine kompromittierte Website eingibt, wird er/Sie informiert, dass sie benötigen, um ein Update zu installieren, um die Website anzuzeigen. Dies kann entweder zu RAT (remote access tool) to be installed oder zu Locky ransomware führen. Seltsam genug, das erste betrifft ausschließlich Google Chrome, und die zweite funktioniert nur auf Chrome und Mozilla Firefox.

Chrome HoeflerText Update Schriftart breitet sich Ratte malware

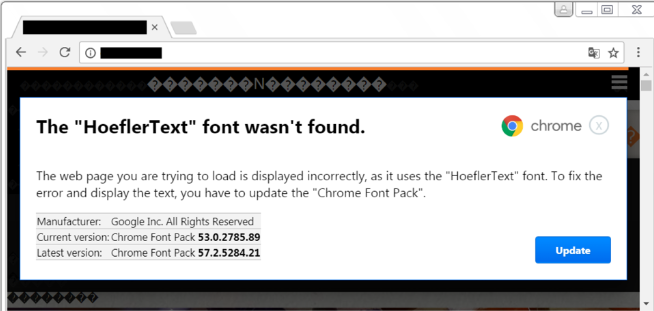

Für Google Chrome Benutzer beim Betreten der kompromittierten Website, eine Popup-Benachrichtigung wird und verhindert, dass der Benutzer auf die Seite zugreifen. Es wird erklärt, dass die Schriftart “HoeflerText” nicht gefunden wurde und Sie Ihre “Chrome Font Pack” aktualisieren müssen. Angeblich, die Website, die der Benutzer versucht, Zugriff auf verwendet, dass bestimmte Schriftart, und weil es nicht auf dem Computer des Benutzers installiert ist, der Text nicht richtig angezeigt werden. Es hat das Chrome-Logo drauf, zeigt Google Inc. als Hersteller, aber sieht nicht so aus der Ferne legitim. Leider viel weniger erfahrene Anwender kann hierfür fallen, und die Folgen können nicht angenehm sein.

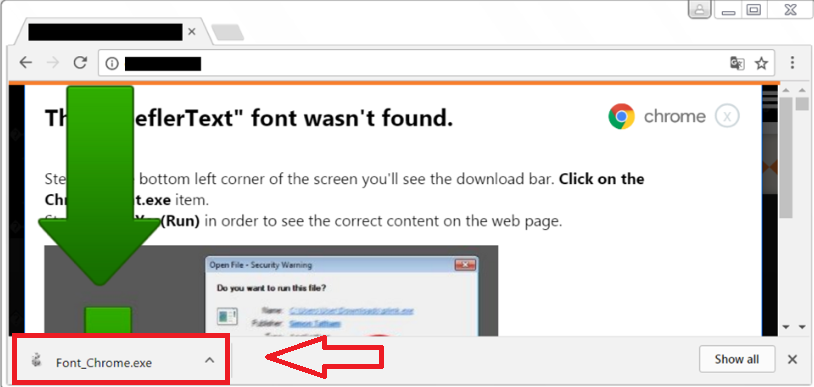

Wenn der Benutzer die Schaltfläche “aktualisieren” gedrückt, würde eine “Chrome_Font.exe” Datei auf den Computer herunterladen. Wenn geöffnet, würde es das NetSupport Manager remote Access-Tool installieren. Dieses Tool ist eine weitere Malware-Kampagne führte zu gehackten Steam-Accounts zugeordnet.

Wenn der Benutzer die Schaltfläche “aktualisieren” gedrückt, würde eine “Chrome_Font.exe” Datei auf den Computer herunterladen. Wenn geöffnet, würde es das NetSupport Manager remote Access-Tool installieren. Dieses Tool ist eine weitere Malware-Kampagne führte zu gehackten Steam-Accounts zugeordnet.

Derselben Art Kampagne wurde letztes Jahr verwendet, um verschiedene Ransomware verbreitet, und es ist nicht bekannt, warum es jetzt Ratte anstelle von Datei-Verschlüsselung bereitstellen ist Malware. Das Tool muss nicht wirklich präsent, und Benutzer möglicherweise nicht einmal bemerken da zu sein. Wenn Sie es installiert auftritt, könnte es zu irgendeiner Art von Malware-Aktivitäten zusammenhängen. Anzumerken ist, dass die Website, die bösartige Popup-Fenster zeigt nur auf Google Chrome. Duncan stellt fest, dass wenn ein Internet Explorer-Benutzer, die Seite zu betreten, er/Sie einen technischer Support-Betrug mit einer Telefonnummer anstelle des Pop-ups bekommen würde.

Derselben Art Kampagne wurde letztes Jahr verwendet, um verschiedene Ransomware verbreitet, und es ist nicht bekannt, warum es jetzt Ratte anstelle von Datei-Verschlüsselung bereitstellen ist Malware. Das Tool muss nicht wirklich präsent, und Benutzer möglicherweise nicht einmal bemerken da zu sein. Wenn Sie es installiert auftritt, könnte es zu irgendeiner Art von Malware-Aktivitäten zusammenhängen. Anzumerken ist, dass die Website, die bösartige Popup-Fenster zeigt nur auf Google Chrome. Duncan stellt fest, dass wenn ein Internet Explorer-Benutzer, die Seite zu betreten, er/Sie einen technischer Support-Betrug mit einer Telefonnummer anstelle des Pop-ups bekommen würde.

Dieselbe Art von Pop-up führt Firefox und Chrome Benutzer zu Lukitus ransomware

Duncan ist auch die gleiche Art von Popup-Fenster in eine andere Kampagne aufgefallen. Und dies führt zu einer Lukitus Ransomware. Wenn Sie diesen Namen nicht kennen, könnten Sie erkennen, Locky Ransomware. Das ist eines der berüchtigsten Datei-Verschlüsselung Stücke von Malware, und nach einiger Zeit des Seins im Schatten hat es tauchte wieder unter einem neuen Namen, Lukitus.

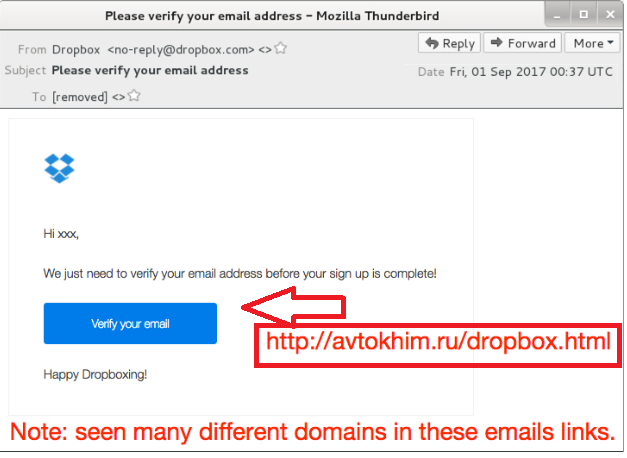

Diese Malware-Kampagne verwendet gefälschte e-Mails Dropbox Benutzer zu der Ransomware führen. Opfer erhalten eine e-Mail von angeblich Dropbox, behauptet, dass sie benötigen, um ihre e-Mail-Adresse bestätigen, bevor die Anmeldung abgeschlossen ist. Würden Sie auf den ‘Überprüfen Sie Ihre e-Mail-Adresse’-Knopf drücken, würde sie genommen werden zu einer Website, die die oben erwähnten “HoeflerText” angezeigt Pop-up. Beachten Sie, dass je nach Browser, erhalten Sie möglicherweise einen anderen Standort. Wenn Benutzer Internet Explorer oder Microsoft Edge benutzten, um die verknüpften Website zugreifen, sie würden auf eine gefälschte Seite Dropbox genommen werden, und nichts passieren würde. Firefox und Chrome Benutzer werden jedoch die Benachrichtigung angezeigt.

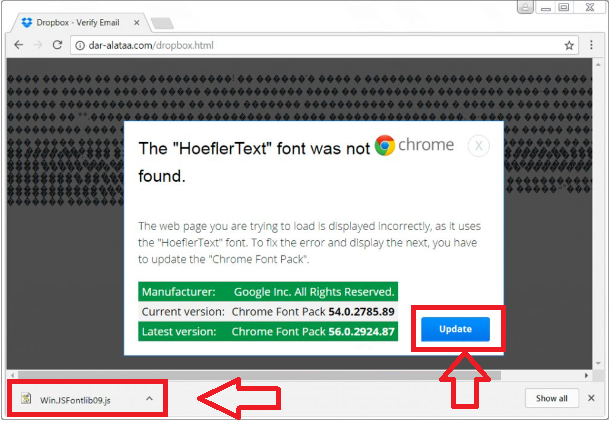

Wenn der Benutzer die Schaltfläche “aktualisieren” drückt, wird eine Datei namens Win.JSFontlib09.js auf den Computer herunterladen. Nach Duncan wird die Datei herunterladen und installieren von Locky. Sobald Locky im Inneren des Computers des Opfers ist, Dateien verschlüsselt werden, und eine Lösegeldforderung wird fallen gelassen werden.

Wenn der Benutzer die Schaltfläche “aktualisieren” drückt, wird eine Datei namens Win.JSFontlib09.js auf den Computer herunterladen. Nach Duncan wird die Datei herunterladen und installieren von Locky. Sobald Locky im Inneren des Computers des Opfers ist, Dateien verschlüsselt werden, und eine Lösegeldforderung wird fallen gelassen werden.

Soweit aufwendige Ausbreitung Methoden gehen, dies möglicherweise nicht sehr effektiv. Und es ist auch nicht neu. Gefälschte Pop-up-Updates wurden zur Verbreitung von Malware vor. Diese besondere Infektion ist auch sehr leicht zu vermeiden. Unterlassen Sie gerade öffnen e-Mail-Links und Anhänge von Absendern, die Sie nicht kennen, die und installieren Sie Erweiterungen nicht ohne sicherzustellen, dass sie sicher sind. Eine einfache Google-Suche hätte Sie erzählt, die Installation des Updates HoeflerText zu Malware führen würde. Und auf jeden Fall keine Browser fragt sich immer, eine Schriftart Update installieren.

Soweit aufwendige Ausbreitung Methoden gehen, dies möglicherweise nicht sehr effektiv. Und es ist auch nicht neu. Gefälschte Pop-up-Updates wurden zur Verbreitung von Malware vor. Diese besondere Infektion ist auch sehr leicht zu vermeiden. Unterlassen Sie gerade öffnen e-Mail-Links und Anhänge von Absendern, die Sie nicht kennen, die und installieren Sie Erweiterungen nicht ohne sicherzustellen, dass sie sicher sind. Eine einfache Google-Suche hätte Sie erzählt, die Installation des Updates HoeflerText zu Malware führen würde. Und auf jeden Fall keine Browser fragt sich immer, eine Schriftart Update installieren.