Lkhy ransomware ist Teil der Djvu/STOP-Ransomware-Familie. Dabei handelt es sich um eine Art von bösartiger Software, die persönliche Dateien verschlüsselt und sie im Wesentlichen als Geiseln nimmt. Es gilt als sehr gefährlich, da die Wiederherstellung von Dateien nicht immer möglich ist, wenn kein Backup verfügbar ist.

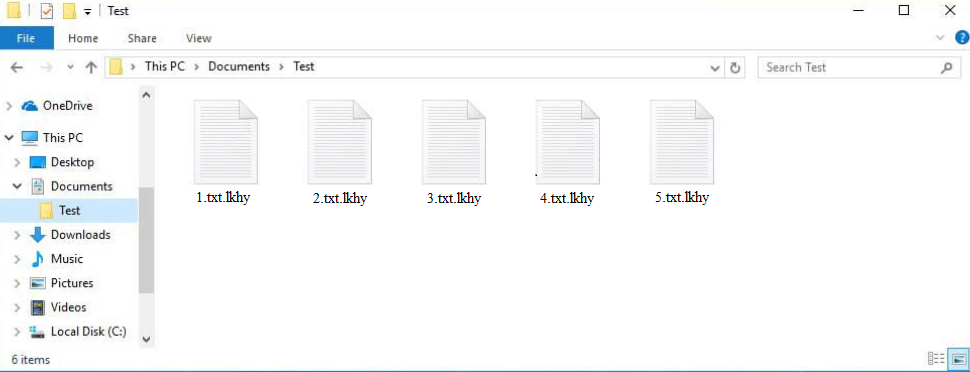

Wenn Benutzer eine infizierte Datei öffnen, beginnt die Ransomware sofort mit der Dateiverschlüsselung. Es zielt auf alle persönlichen Dateien ab, einschließlich Fotos, Dokumente, Videos usw. Verschlüsselte Dateien sind an der Erweiterung .lkhy zu erkennen. Beispielsweise würde eine verschlüsselte image.jpg Datei zu image.jpg.lkhy werden.

Dateien mit der Erweiterung .lkhy können nur geöffnet werden, wenn sie zuvor mit einem speziellen Entschlüsselungsprogramm entschlüsselt wurden. Der Prozess des Erwerbs des Entschlüsselers wird in der _readme.txt Lösegeldforderung erläutert, die in allen Ordnern mit verschlüsselten Dateien abgelegt wird. In der Lösegeldforderung wird erklärt, dass die Opfer zunächst 999 US-Dollar Lösegeld zahlen müssen, um den Entschlüsseler zu erhalten. Es gibt angeblich einen Rabatt von 50 % für diejenigen, die innerhalb der ersten 72 Stunden Kontakt mit Cyberkriminellen aufnehmen, sowie die Möglichkeit, eine Datei kostenlos zu entschlüsseln, solange sie keine wichtigen Informationen enthält.

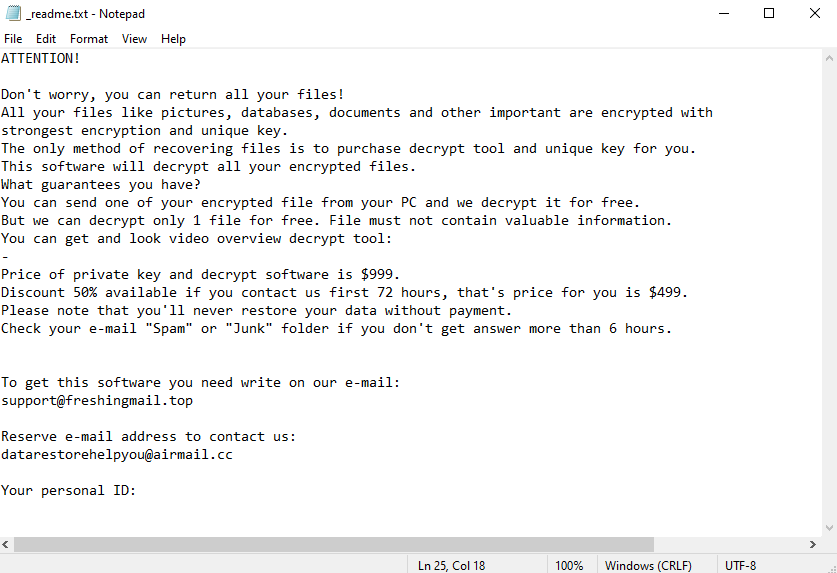

Nachfolgend finden Sie die vollständige Lösegeldforderung für Lkhy ransomware :

ATTENTION!

Don’t worry, you can return all your files!

All your files like pictures, databases, documents and other important are encrypted with strongest encryption and unique key.

The only method of recovering files is to purchase decrypt tool and unique key for you.

This software will decrypt all your encrypted files.

What guarantees you have?

You can send one of your encrypted file from your PC and we decrypt it for free.

But we can decrypt only 1 file for free. File must not contain valuable information.

You can get and look video overview decrypt tool:

–

Price of private key and decrypt software is $999.

Discount 50% available if you contact us first 72 hours, that’s price for you is $499.

Please note that you’ll never restore your data without payment.

Check your e-mail “Spam” or “Junk” folder if you don’t get answer more than 6 hours.To get this software you need write on our e-mail:

support@freshingmail.topReserve e-mail address to contact us:

datarestorehelpyou@airmail.ccYour personal ID:

Benutzer, die keine Dateisicherungen haben, erwägen möglicherweise, das Lösegeld zu zahlen. Dies wird jedoch aus mehreren Gründen nicht empfohlen. Zunächst einmal erhalten Opfer, die zahlen, nicht unbedingt einen Entschlüsseler. Was Benutzer bedenken sollten, ist, dass es sich bei Ransomware-Betreibern um Cyberkriminelle handelt. Es gibt keine Garantien, dass sie einen Entschlüsseler an diejenigen senden, die zahlen, weil es nichts gibt, was sie zwingt, ihren Teil des Geschäfts einzuhalten. Leider haben viele Nutzer in der Vergangenheit nicht die Entschlüsselungsprogramme erhalten, für die sie bezahlt haben. Darüber hinaus wird das Geld, das die Opfer zahlen, zur Finanzierung anderer böswilliger Aktivitäten verwendet, denen dieselben Benutzer zum Opfer fallen können.

Sobald Benutzer von ihren Computern entfernen Lkhy ransomware , können sie eine Verbindung zu ihren Backups herstellen und mit der Wiederherstellung von Dateien beginnen. Es ist wichtig, vor dem Zugriff auf das Backup vollständig mit einer Anti-Malware-Software zu löschen Lkhy ransomware , um zu vermeiden, dass auch gesicherte Dateien verschlüsselt werden. Wenn Benutzer kein Backup haben, bleibt ihnen nichts anderes übrig, als auf die Veröffentlichung eines kostenlosen Lkhy ransomware Entschlüsselers zu warten.

Wie infiziert Ransomware die Computer der Benutzer?

Malware-Infektionen, einschließlich Ransomware, werden auf verschiedene Weise verbreitet, z. B. über Torrents und E-Mails. Bei Nutzern, die gute Online-Gewohnheiten haben, ist die Wahrscheinlichkeit, dass sie sich infizieren, im Allgemeinen geringer als bei denen, die sich im Internet riskant verhalten, wie z. B. die Verwendung von Torrents zum Herunterladen urheberrechtlich geschützter Inhalte. Die Entwicklung besserer Gewohnheiten ist eine der besten Präventionsmaßnahmen.

Ransomware wird häufig über E-Mail-Anhänge verbreitet. Cyberkriminelle fügen mit Malware infizierte Dateien zu E-Mails hinzu, und wenn Benutzer diese Dateien öffnen, werden ihre Computer infiziert. Bösartige E-Mails, die auf eine große Anzahl von Benutzern gleichzeitig abzielen, sind in der Regel recht offensichtlich. Das größte Giveaway sind Grammatik-/Rechtschreibfehler. Die E-Mails werden so gestaltet, als würden sie von legitimen Unternehmen gesendet, aber da sie voller Fehler sind, wird es ziemlich offensichtlich, dass sie gefälscht sind. Böswillige Absender versuchen, Benutzer dazu zu bringen, die angehängte Datei zu öffnen, indem sie behaupten, dass es sich um ein wichtiges Dokument handelt, das überprüft werden muss.

Eine Sache, die Benutzer beachten sollten, ist, wie eine E-Mail sie anspricht. Wenn der Absender behauptet, von einem Unternehmen zu stammen, dessen Dienste Benutzer nutzen, aber Benutzer mit generischen Wörtern wie Mitglied, Benutzer, Kunde usw. anspricht, handelt es sich bei der E-Mail wahrscheinlich entweder um Spam oder um bösartige E-Mails. Legitime E-Mails würden die Nutzer mit Namen ansprechen, oder besser gesagt, mit dem Namen, den sie den Unternehmen gegeben haben.

Einige Benutzer können mit ausgefeilteren Angriffen ins Visier genommen werden. E-Mails, die Teil einer ausgeklügelten E-Mail-Kampagne sind, würden deutlich überzeugender aussehen, ohne Grammatik-/Rechtschreibfehler und spezifische Informationen, die die E-Mail glaubwürdiger erscheinen lassen. Es wird dringend empfohlen, alle unerwünschten E-Mail-Anhänge mit Anti-Malware-Software VirusTotal oder vor dem Öffnen zu scannen. Dadurch wird sichergestellt, dass keine bösartige Datei auf einem Gerät geöffnet wird.

Böswillige Akteure verwenden Torrents auch, um Malware zu verbreiten. Es ist eine großartige Möglichkeit, Malware zu verbreiten, da Torrent-Seiten oft schlecht reguliert sind und viele Benutzer Malware in Torrents nicht erkennen können. Am häufigsten wird Malware in Torrents für Unterhaltungsinhalte wie Filme, Fernsehserien und Videospiele gefunden. Benutzer werden davon abgehalten, urheberrechtlich geschützte Inhalte mit Torrents und Raubkopien im Allgemeinen zu rauben, da dies nicht nur ein Diebstahl von Inhalten, sondern auch gefährlich für den Computer ist.

Lkhy ransomware Entfernung

Benutzer mit einem Backup können mit der Wiederherstellung von Dateien beginnen, sobald sie vom Computer entfernt Lkhy ransomware wurden. Es wird empfohlen, ein Anti-Malware-Programm zum Löschen zu verwenden Lkhy ransomware , da es sich um eine sehr komplexe Infektion handelt. Wenn Benutzer versuchen, dies manuell zu tun, können sie zusätzliche Schäden an ihren Geräten verursachen.

Sobald der Computer frei von Ransomware ist, können Benutzer sicher eine Verbindung zu ihren Backups herstellen und mit der Wiederherstellung von Dateien beginnen. Für Benutzer ohne Backup ist die Dateiwiederherstellung nicht unbedingt möglich. Die einzige Möglichkeit für Benutzer besteht darin, auf die Veröffentlichung eines kostenlosen Lkhy ransomware Entschlüsselers zu warten. Ob es jemals veröffentlicht wird, ist jedoch nicht klar. Wenn dies der Fall ist, wird es auf NoMoreRansom verfügbar sein. Wenn es nicht auf NoMoreRansom gefunden werden kann, wird es nirgendwo anders verfügbar sein.

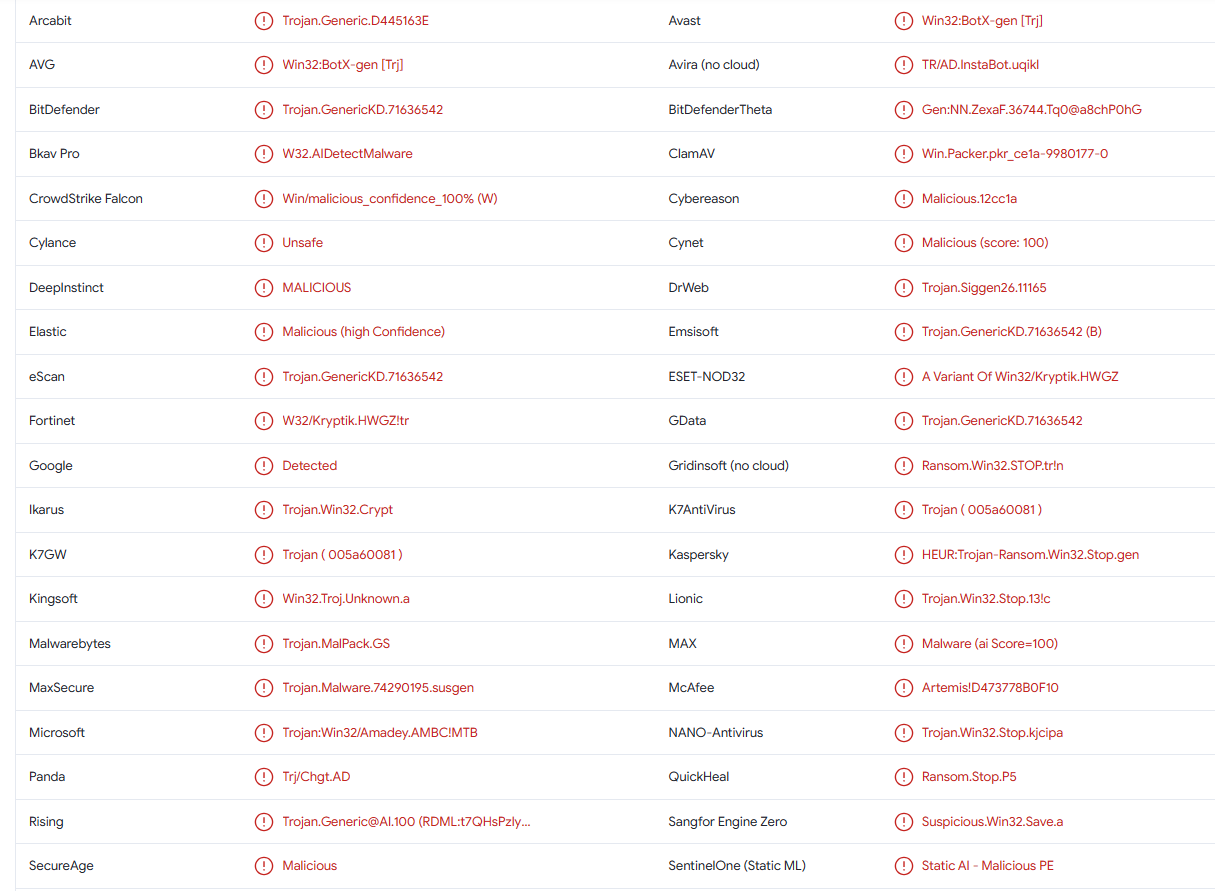

Lkhy ransomware wird erkannt als:

- Win32:BotX-gen [Trj] von AVG/Avast

- Trojan.GenericKD.71636542 von Bitdefender

- Trojan.MalPack.GS von Malwarebytes

- Trojaner:Win32/Amadey.AMBC! MTB von Microsoft

- Trojan.GenericKD.71636542 (B) von Emsisoft

- Eine Variante von Win32/Kryptik.HWGZ von ESET

- HEUR:Trojan-Ransom.Win32.Stop.gen von Kaspersky

- Ransom.Win32.STOP.YXEBNZ von TrendMirco

- Artemis! D473778B0F10 von McAfee