Die Lazarus-Gruppe, die berüchtigte Hackergruppe mit Verbindungen zur nordkoreanischen Regierung, verwendet Berichten zufolge ein neues Multi-Plattform-Malware-Framework namens MATA, um Unternehmensnetzwerke auf der ganzen Welt ins Visier zu nehmen. Lazarus Gruppe ist seit vielen Jahren aktiv, sie gewann zuerst weltweite Aufmerksamkeit für Hacking Sony Films im Jahr 2014 und dann für die 2017 WannaCry Ransomware-Angriff. Aber sie haben Länder schon viel länger ins Visier genommen. Finanzorganisationen in Ländern wie Indien, Mexiko, Südkorea, Vietnam, Chile wurden in der Vergangenheit ins Visier genommen, ebenso wie Regierungs-, Medien- und Technologiesektoren. Dieses erweiterte ist das neueste Werkzeug, das MATA malware framework Lazarus verwendet, um verschiedene Entitäten anzusprechen.

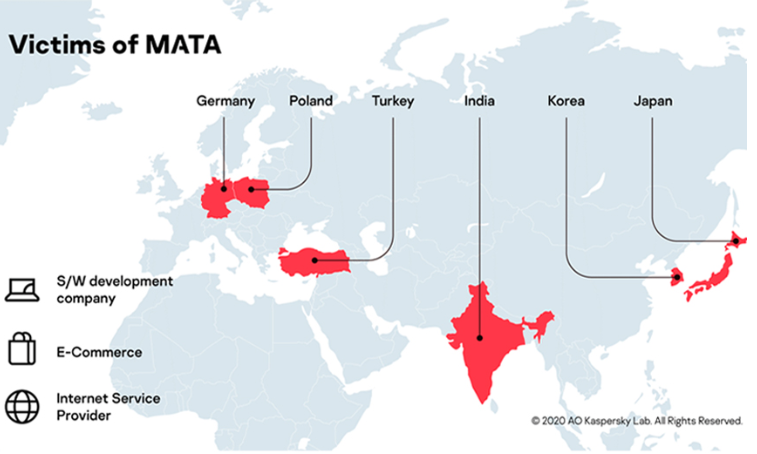

MATA wurde vor kurzem vom Global Research and Analysis Team von Kaspersky Lab entdeckt, und es scheint, dass es verwendet wurde, um Unternehmen in Ländern wie Deutschland, Polen, der Türkei, Indien, Korea und Japan anzugreifen. Zu den Zielunternehmen gehören eine Softwareentwicklung und ein E-Commerce-Unternehmen sowie ein Internet-Dienstleister.

“Auf der Grundlage unserer Telemetrie konnten wir mehrere Opfer identifizieren, die durch das MATA-Framework infiziert wurden. Die Infektion ist nicht auf ein bestimmtes Gebiet beschränkt. Die Opfer wurden in Polen, Deutschland, der Türkei, Korea, Japan und Indien registriert. Darüber hinaus kompromittierte der Akteur Systeme in verschiedenen Branchen, darunter ein Software-Entwicklungsunternehmen, ein E-Commerce-Unternehmen und ein Internet-Service-Provider”, sagte Kaspersky.

MATA malware framework wurde bei versuchen, Kundendatenbanken zu stehlen

Der verfügt über MATA malware framework viele Funktionen, die eine Vielzahl verschiedener bösartiger Aktivitäten auf einem infizierten Gerät ausführen können und auf Windows-, Linux- und macOS-Betriebssysteme abzielen können. Bei der Ausführung eines Angriffs können böswillige Akteure MATA verwenden, um Dateien und Systemprozesse zu manipulieren, DLLs einzuschleusen und HTTP-Proxys zu erstellen.

Laut Kaspersky, das eine umfangreiche report darüber veröffentlicht, MATA-bezogene Artefakte wurden zum ersten Mal um April 2018 verwendet. Es wurde aggressiv verwendet, um Unternehmen auf der ganzen Welt zu infiltrieren.

“Die ersten Artefakte, die wir im Zusammenhang mit MATA gefunden haben, wurden um April 2018 verwendet. Danach nutzte der Akteur hinter diesem fortschrittlichen Malware-Framework es aggressiv, um Unternehmen auf der ganzen Welt zu infiltrieren”, heißt es in dem Bericht von Kaspersky.

Während die vollen Absichten von Lazarus nur erraten werden können, ist es ziemlich klar, dass eines ihrer Interessen Kundendatenbanken sind. Kaspersky bemerkte, dass in einem Fall, in dem MATA und seine Plugins bereitgestellt wurden, die bösartigen Akteure, die es betreiben, versuchten, die Datenbank des Opfers zu finden und mehrere Datenbankabfragen auszuführen, um die Kundenliste zu stehlen, obwohl nicht bekannt ist, ob sie erfolgreich waren. Verteilen von Ransomware kann auch einer seiner Zwecke sein, wie es verwendet wurde, um ein Opfer mit VHD Ransomware in einem bestimmten Fall zu infizieren.

Kaspersky hat MATA mit der Lazarus-Gruppe verknüpft, basierend auf einzigartigen Orchestrator-Dateinamen, die auch in Versionen des Manuscrypt-Trojaners aufgefallen sind, das bekanntermaßen ein Tool ist, das von nordkoreanischen Hackern verwendet wird.

“Außerdem verwendet MATA globale Konfigurationsdaten, einschließlich einer zufällig generierten Sitzungs-ID, datumsbasierten Versionsinformationen, einem Schlafintervall und mehreren C2- und C2-Serveradressen. Wir haben gesehen, dass eine der Manuscrypt-Varianten (ab09f6a249ca88d1a036eee7a02cdd16) eine ähnliche Konfigurationsstruktur mit dem MATA-Framework teilt”, fügte Kaspersky hinzu.

Kaspersky geht davon aus, dass sich die Malware in Zukunft weiterentwickeln wird.