Neues Jahr bringt uns eine neue Art von Ransomware genannt Ransom32 . Dies wäre nicht so bemerkenswert, wenn nicht für eine Sache: Ransom32 ist die erste ihrer Art, weil es auf Javascript basiert. Das Schadprogramm verwendet die NW.js-Plattform, die es zu einer Cross-OS Ransomware macht. Bisher hat es jedoch nur Windows-Betriebssysteme ins Visier genommen, die sich leicht ändern können, da das NW.js-Framework es ermöglicht, für Mac OS X und Linux geschrieben zu werden. Dieses Framework ist auch dafür verantwortlich, der Ransomware mehr Kontrolle über das betroffene System zu gewähren und JavaScript in die Lage zu versetzen, fast auf die gleiche Weise wie Programmiersprachen wie C++ und Delphi zu funktionieren.

Ein weiteres Problem mit der bösartigen Anwendung ist, dass es als Service verkauft wird. Ransom32 kann von einer unterirdischen TOR-Website von jedem heruntergeladen werden, der eine Bitcoin-Adresse hat. Der so genannte Käufer muss nichts für die ausführbare Datei bezahlen, aber die Entwickler der Ransomware nehmen eine 25% Kürzung aller Lösegeldzahlungen, die an die Bitcoin-Adresse des Käufers gesendet werden. Sobald sich ein Benutzer für die Malware anmeldet, wird ihm eine Affiliate-Konsole präsentiert, die Statistiken der Verteilungskampagne einschließlich Installs, Lockscreens, Paids und Paid BTC anzeigt. Die Konsole enthält auch einen Abschnitt zur Einstellungskonfiguration, in dem der Affiliate die Anzahl der Bitcoins festlegen kann, die von Computerbenutzern abgefragt werden sollen, wählen, ob der infizierte Computer gesperrt werden soll, und so weiter. Sobald der Affiliate die angepasste Version des Parasiten herunterlädt, kann er seine Verteilung starten.

Der Verschlüsselungsprozess beginnt kurz nachdem die Bedrohung in das Computersystem eingedrungen ist. Die schädliche Datei gibt das System in Form einer 22MB RAR-Datei ein, die sich selbst extrahiert und mehrere Dateien zum Ordner C:-Benutzer-Benutzer-AppData-Roaming-Browser Chrome hinzufügt. Es erstellt auch eine Verknüpfung im Startordner namens Chrome Service, die die Ransomware ermöglicht, automatisch jedes Mal zu starten, wenn der Benutzer auf dem PC einschaltet. Die Verknüpfung selbst ist mit einer chrome EXE-Datei verknüpft, die eigentlich ein NW.js-Paket ist, das Javascript-Code enthält, der die auf dem Computer gespeicherten Dateien verschlüsselt. Die Arten von Dateien, die von der Verschlüsselung betroffen sein können, sind .jpg, .docx, .pdf, .xls, .pptx, .mp4, .avi, .3gp, .asf, .mpeg, .wma, .dat und viele mehr.

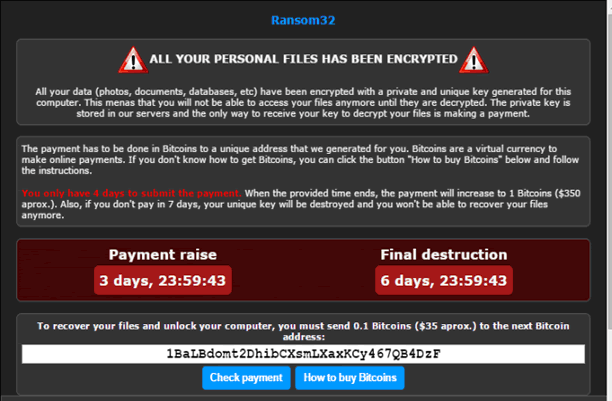

Sobald die Malware mit der Verschlüsselung getan ist, zeigt es eine Nachricht auf dem Desktop. Diese Nachricht informiert den Benutzer, dass seine Daten verschlüsselt wurden und dass, um es zurück zu bekommen, muss er einen privaten Entschlüsselungsschlüssel zu kaufen. Der Benutzer erhält eine Frist von 4 Tagen, bevor der Betrag der Zahlung erhöht wird, und eine 7-Tage-Frist, bevor der Schlüssel zerstört wird. Die Standardsprache der Nachricht ist Englisch, kann jedoch auch auf Spanisch dargestellt werden. Der Bildschirm bietet auch die Möglichkeit, eine Datei kostenlos zu entschlüsseln, um zu beweisen, dass die Dateien tatsächlich wiederhergestellt werden können.

Leider gibt es derzeit keine Optionen, um die Dateien auf andere Weise zu entschlüsseln, außer sie aus der Sicherung wiederherzustellen. Deshalb ist es so wichtig, Sicherungskopien Ihrer relevantesten Daten zu haben. Wir bitten Sie auch, mehr vorsichtig online zu sein, vor allem beim Herunterladen von Dateien auf Ihren PC, und eine leistungsfähige Malware-Prävention und Entfernung Tool installiert und aktualisiert zu jeder Zeit.