Was kann man über Repter ransomware

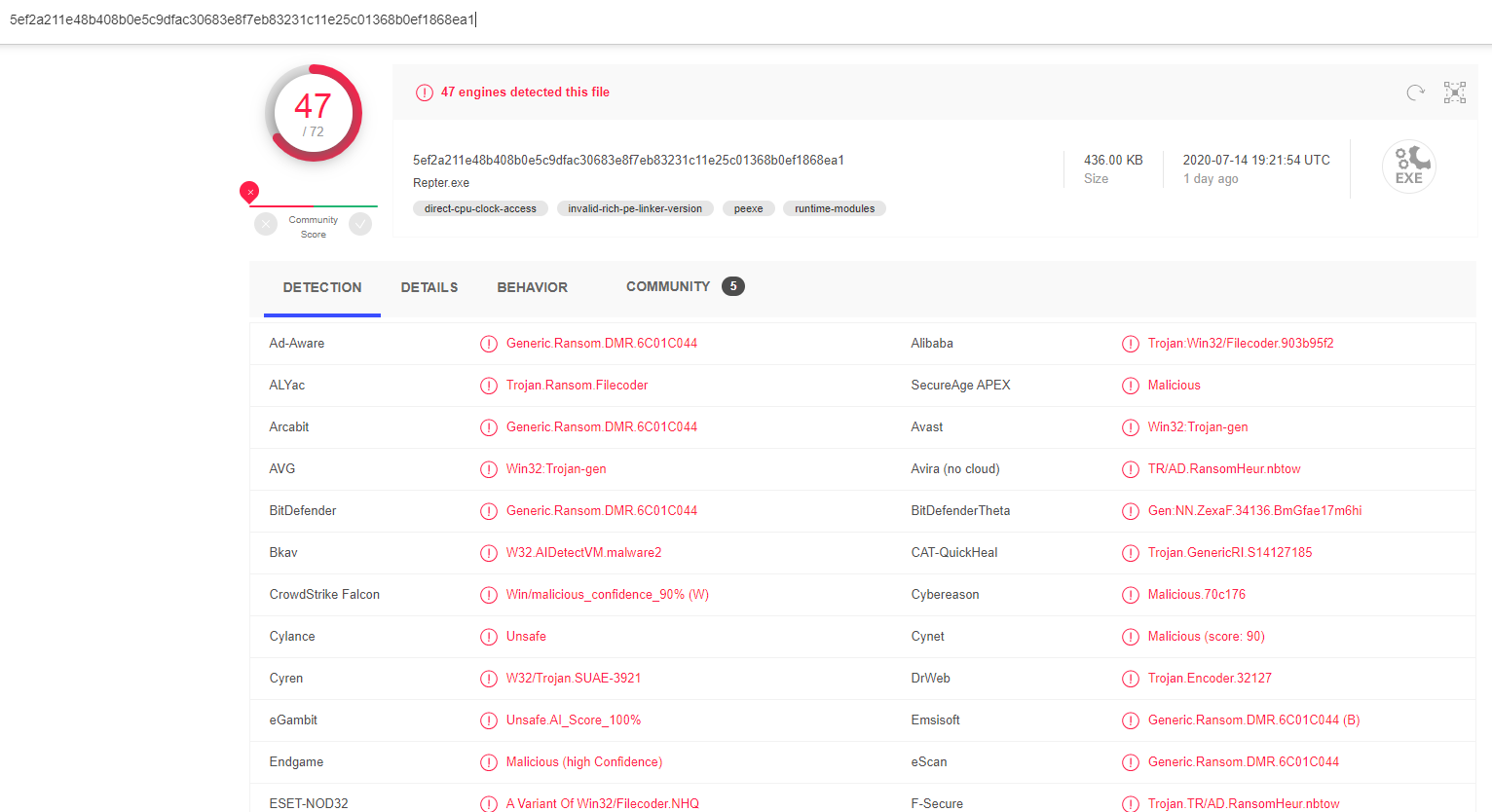

Die Ransomware bekannt als Repter ransomware wird als eine schwere Bedrohung klassifiziert, aufgrund der Menge an Schaden könnte es auf Ihrem Computer zu tun. Ransomware ist nicht etwas, von dem jeder Benutzer gehört hat, und wenn Sie es gerade erst kennengelernt haben, werden Sie auf die harte Art und Weise lernen, wie schädlich es sein könnte. Ransomware kann leistungsstarke Verschlüsselungsalgorithmen für den Verschlüsselungsprozess verwenden, was Sie daran hindert, mehr darauf zuzugreifen. Aus diesem Grund Dateiverschlüsselung Schadprogramm wird geglaubt, um eine sehr schädliche Malware zu sein, als Infektion kann bedeuten, dass Ihre Dateien dauerhaft gesperrt.

Sie haben die Möglichkeit, den decryptor von Gaunern zu kaufen, aber aus verschiedenen Gründen, Das ist nicht die beste Wahl. Zuallererst wird durch das Bezahlen nicht sichergestellt, dass Dateien wiederhergestellt werden. Denken Sie daran, dass Sie es mit Kriminellen zu tun haben, die sich wahrscheinlich nicht verpflichtet fühlen, Ihre Daten wiederherzustellen, wenn sie die Möglichkeit haben, einfach nur Ihr Geld zu nehmen. Darüber hinaus würden Sie durch die Bezahlung die zukünftigen Projekte der Gauner finanzieren. Wollen Sie wirklich die Art von kriminellen Aktivitäten unterstützen, die Schäden im Wert von Milliarden von Dollar anrichten. Wenn Menschen zahlen, Ransomware wird mehr und mehr profitabel, so anziehen mehr Menschen, die einfaches Geld verdienen wollen. Situationen, in denen Sie Ihre Daten verlieren könnten, könnten die ganze Zeit auftreten, so dass Backup wäre eine bessere Investition. Sie könnten dann einfach Repter ransomware Löschen Virus und Wiederherstellen von Dateien von wo Sie sie aufbewahren. Ransomware Verbreitung Methoden möglicherweise nicht bekannt, und wir werden die häufigsten Möglichkeiten unten diskutieren.

Repter ransomware Verbreitungsmöglichkeiten

E-Mail-Anhänge, Exploit-Kits und bösartige Downloads sind die häufigsten Ransomware-Verteilungsmethoden. Da es viele Benutzer, die sorglos sind, wie sie ihre E-Mail verwenden oder von wo sie herunterladen, Ransomware-Spreader haben nicht die Notwendigkeit, Wege zu verwenden, die anspruchsvoller sind. Anspruchsvollere Wege können auch verwendet werden, obwohl sie nicht so beliebt sind. Crooks müssen nicht viel tun, schreiben Sie einfach eine generische E-Mail, auf die weniger vorsichtige Benutzer hereinfallen könnten, fügen Sie die kontaminierte Datei zur E-Mail hinzu und senden Sie sie an mögliche Opfer, die denken, dass der Absender jemand glaubwürdig ist. In diesen E-Mails stoßen Sie häufig auf Themen über Geld, da Benutzer eher auf diese Arten von Themen hereinfallen. Es ist etwas oft, dass Sie große Namen wie Amazon verwendet sehen, zum Beispiel, wenn Amazon jemandem eine Quittung für einen Kauf, die die Person nicht daran erinnert, machen, würde er / sie würde die Anlage auf einmal öffnen. Sie müssen beim Öffnen von E-Mails auf bestimmte Zeichen achten, wenn Sie einen sauberen Computer wünschen. Überprüfen Sie den Absender, um zu sehen, ob es sich um jemanden handelt, den Sie kennen. Beeilen Sie sich nicht, den Anhang zu öffnen, nur weil ihnen der Absender vertraut erscheint, müssen Sie zunächst überprüfen, ob die E-Mail-Adresse mit der tatsächlichen E-Mail-Adresse des Absenders übereinstimmt. Diese bösartigen E-Mails enthalten auch häufig Grammatikfehler, die ziemlich eklatant sein können. Ein weiteres typisches Merkmal ist Ihr Name, der nicht in der Begrüßung verwendet wird, wenn ein echtes Unternehmen/Absender Ihnen eine E-Mail schicken würde, würden sie Ihren Namen definitiv kennen und ihn anstelle eines typischen Grußes verwenden, wie z. B. Kunde oder Mitglied. Ransomware kann auch veraltete Programme auf Ihrem Gerät verwenden, um einzugeben. Ein Programm kommt mit bestimmten Schwachstellen, die für Malware verwendet werden können, um in einen Computer zu gelangen, aber sie werden von Software-Erstellern gepatcht, sobald sie gefunden werden. Jedoch, nach der Menge der Computer von WannaCry infiziert zu urteilen, offensichtlich nicht jeder eilt, um diese Updates zu installieren. Es ist wichtig, dass Sie Ihre Software regelmäßig aktualisieren, denn wenn eine Schwachstelle stark genug ist, können alle Arten von Malware sie verwenden. Ständig Updates installieren zu müssen kann lästig werden, so dass Sie sie einrichten können, um automatisch zu installieren.

Wie Repter ransomware handelt es sich

Wenn die Datei, die Malware verschlüsselt, in Ihr Gerät gelangt, sucht sie nach bestimmten Dateitypen und sobald sie sie gefunden hat, wird sie gesperrt. Wenn Sie nicht erkannt haben, dass etwas am Anfang nicht stimmt, werden Sie definitiv wissen, wann Ihre Dateien gesperrt sind. Sie werden erkennen, dass alle verschlüsselten Dateien seltsame Erweiterungen an sie angehängt haben, und das hilft den Menschen herauszufinden, welche Art von Ransomware es ist. Es könnte ein leistungsstarker Verschlüsselungsalgorithmus verwendet werden, der die Entschlüsselung von Daten sehr schwierig, wenn nicht gar unmöglich machen würde. In der Erpresserbrief, Cyber-Kriminelle werden erklären, was mit Ihren Daten passiert ist, und schlagen Sie eine Methode, um sie zu entschlüsseln. Was Gauner werden Sie ermutigen, ist ihre bezahlte Entschlüsselungssoftware verwenden, und warnen, dass Sie Ihre Dateien beschädigen könnten, wenn eine andere Methode verwendet wurde. Die Notiz sollte deutlich den Preis für den decryptor anzeigen, aber wenn es nicht, Sie werden eine Möglichkeit gegeben, die Kriminellen zu kontaktieren, um einen Preis einzurichten. Offensichtlich ist es nicht empfehlenswert, in die Forderungen einzugeben. Das Bezahlen sollte ein letztes Mittel sein. Versuchen Sie, sich daran zu erinnern, ob Sie Ihre Daten kürzlich irgendwo gespeichert, aber vergessen haben. In einigen Fällen, Decryptoren können sogar kostenlos gefunden werden. Wenn ein Malware-Spezialist in der Lage ist, die Ransomware zu knacken, ein kostenloser Decryptor könnte entwickelt werden. Berücksichtigen Sie diese Option und nur, wenn Sie sicher sind, dass ein kostenloser Decryptor keine Option ist, sollten Sie sogar darüber nachdenken, die Anforderungen zu erfüllen. Die Verwendung des angeforderten Geldes für ein zuverlässiges Backup könnte eine intelligentere Idee sein. Wenn Sie eine Sicherung erstellt haben, bevor die Infektion eingedrungen ist, können Sie nach der Deinstallation des Virus mit der Datenwiederherstellung Repter ransomware fortfahren. Wenn Sie in Zukunft die Dateicodierung bösartiger Software vermeiden möchten, sollten Sie sich der Mittel bewusst werden, die in Ihr System gelangen können. Halten Sie sich an legitime Webseiten, wenn es um Downloads geht, achten Sie darauf, welche Art von E-Mail-Anhängen Sie öffnen, und stellen Sie sicher, dass Sie Ihre Software jederzeit auf dem neuesten Stand halten.

Möglichkeiten, Viren zu eliminieren Repter ransomware

Wenn die Datei Codierung Malware auf Ihrem System verbleibt, Ein Anti-Malware-Tool wird notwendig sein, um es zu beenden. Die manuelle Behebung von Repter ransomware Viren ist kein einfacher Prozess und kann zu zusätzlichen Schäden an Ihrem Gerät führen. Mit einer Malware-Entfernungstool wäre viel weniger lästig. Es kann auch verhindern, dass zukünftige Datei verschlüsselung Malware von der Eingabe, zusätzlich zu helfen, entfernen Sie diese. Sobald Sie das Malware-Entfernungsprogramm installiert haben, scannen Sie einfach Ihren Computer und autorisieren Sie es, um die Bedrohung loszuwerden. Allerdings ist das Tool nicht in der Lage, Dateien wiederherzustellen, also seien Sie nicht überrascht, dass Ihre Dateien verschlüsselt bleiben. Nachdem Sie die Ransomware zu beseitigen, stellen Sie sicher, dass Sie Backup und regelmäßig Sichern alle wichtigen Dateien zu erwerben.

Offers

Download Removal-Toolto scan for Repter ransomwareUse our recommended removal tool to scan for Repter ransomware. Trial version of provides detection of computer threats like Repter ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft Details überprüfen WiperSoft ist ein Sicherheitstool, die bietet Sicherheit vor potenziellen Bedrohungen in Echtzeit. Heute, viele Benutzer neigen dazu, kostenlose Software aus dem Intern ...

Herunterladen|mehr

Ist MacKeeper ein Virus?MacKeeper ist kein Virus, noch ist es ein Betrug. Zwar gibt es verschiedene Meinungen über das Programm im Internet, eine Menge Leute, die das Programm so notorisch hassen hab ...

Herunterladen|mehr

Während die Schöpfer von MalwareBytes Anti-Malware nicht in diesem Geschäft für lange Zeit wurden, bilden sie dafür mit ihren begeisterten Ansatz. Statistik von solchen Websites wie CNET zeigt, d ...

Herunterladen|mehr

Quick Menu

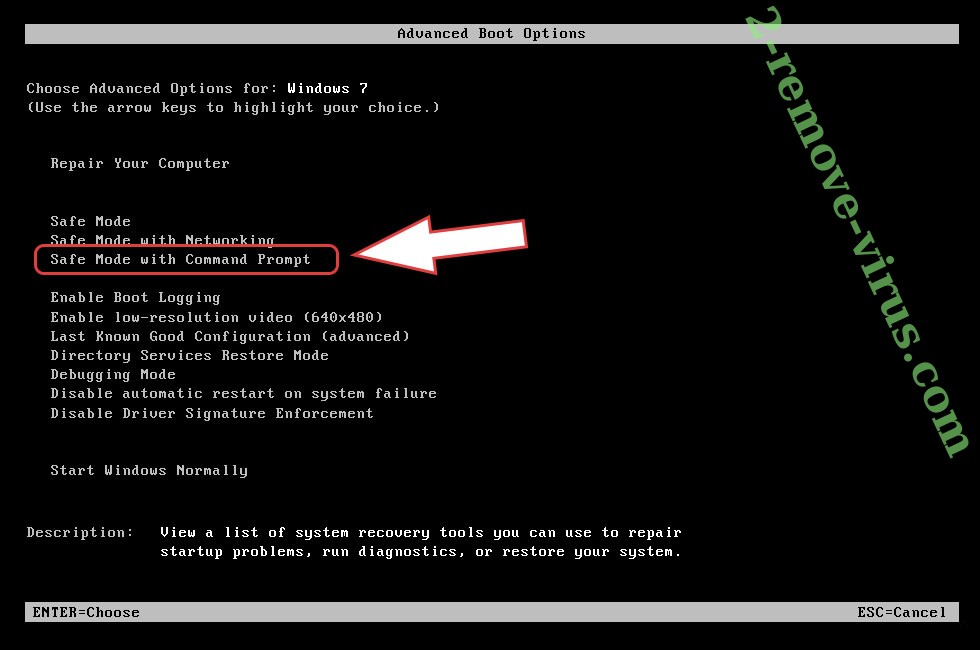

Schritt 1. Löschen Sie mithilfe des abgesicherten Modus mit Netzwerktreibern Repter ransomware.

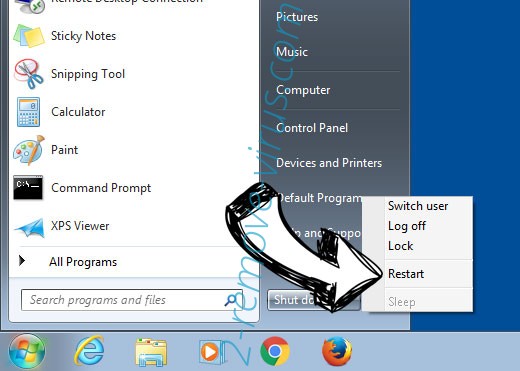

Entfernen Repter ransomware aus Windows 7/Windows Vista/Windows XP

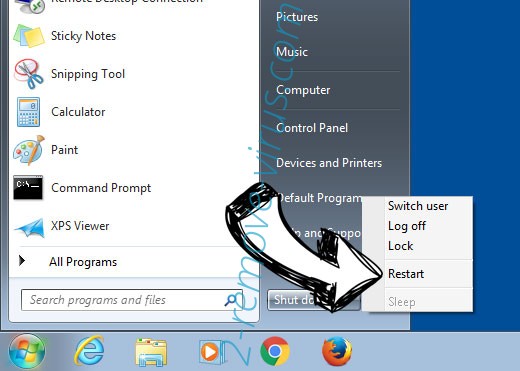

- Klicken Sie auf Start und wählen Sie Herunterfahren.

- Wählen Sie neu starten, und klicken Sie auf "OK".

- Starten Sie, tippen F8, wenn Ihr PC beginnt Laden.

- Wählen Sie unter Erweiterte Startoptionen abgesicherten Modus mit Netzwerkunterstützung.

- Öffnen Sie Ihren Browser und laden Sie die Anti-Malware-Programm.

- Verwenden Sie das Dienstprogramm Repter ransomware entfernen

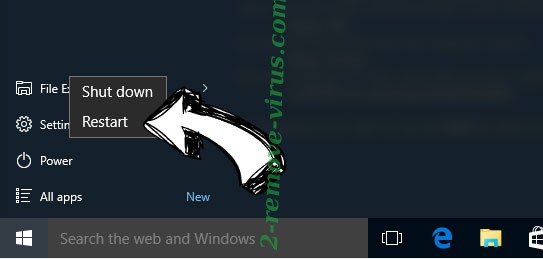

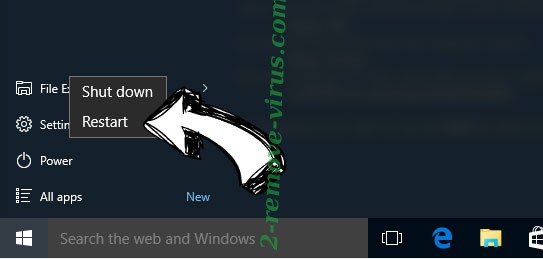

Entfernen Repter ransomware aus Windows 8/Windows 10

- Auf der Windows-Anmeldebildschirm/Austaste.

- Tippen Sie und halten Sie die Umschalttaste und klicken Sie neu starten.

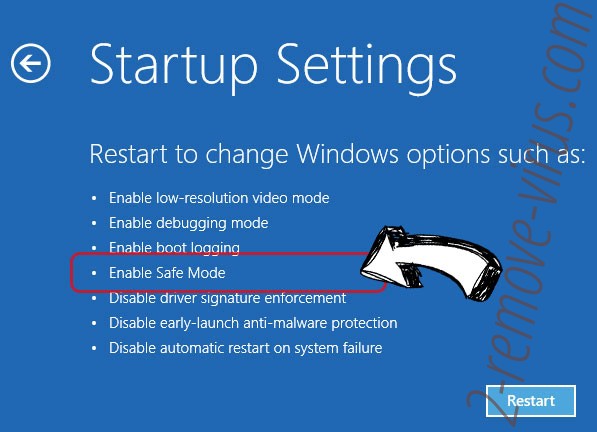

- Gehen Sie zur Troubleshoot → Advanced options → Start Settings.

- Wählen Sie Enable abgesicherten Modus oder Abgesicherter Modus mit Netzwerktreibern unter Start-Einstellungen.

- Klicken Sie auf Neustart.

- Öffnen Sie Ihren Webbrowser und laden Sie die Malware-Entferner.

- Verwendung der Software zum Löschen von Repter ransomware

Schritt 2. Wiederherstellen Sie Ihre Dateien mithilfe der Systemwiederherstellung

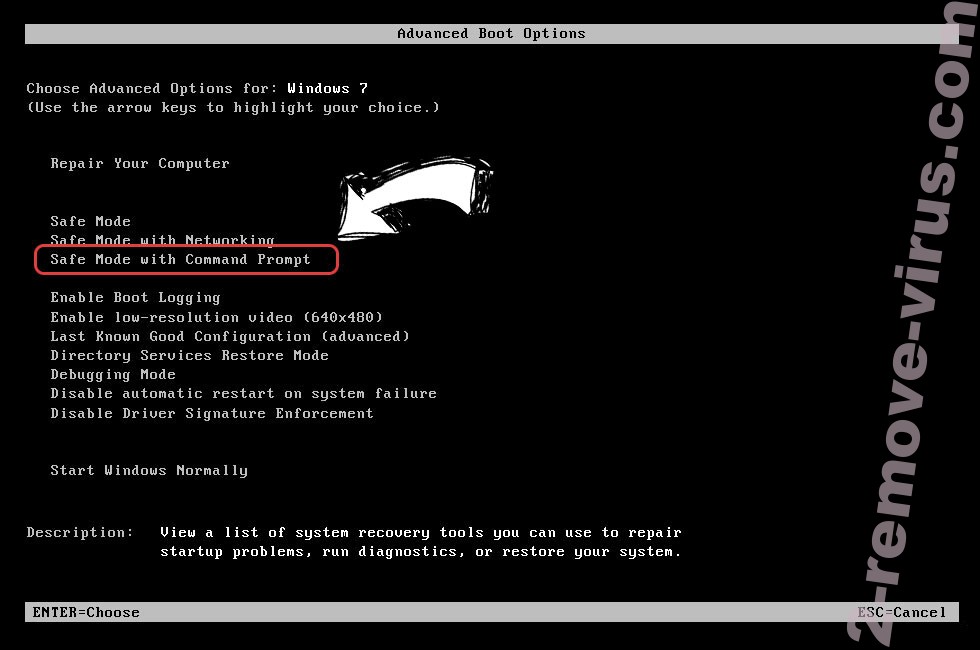

Löschen von Repter ransomware von Windows 7/Windows Vista/Windows XP

- Klicken Sie auf Start und wählen Sie Herunterfahren.

- Wählen Sie Neustart und "OK"

- Wenn Ihr PC laden beginnt, Taste F8 mehrmals, um erweiterte Startoptionen zu öffnen

- Eingabeaufforderung den Befehl aus der Liste auswählen.

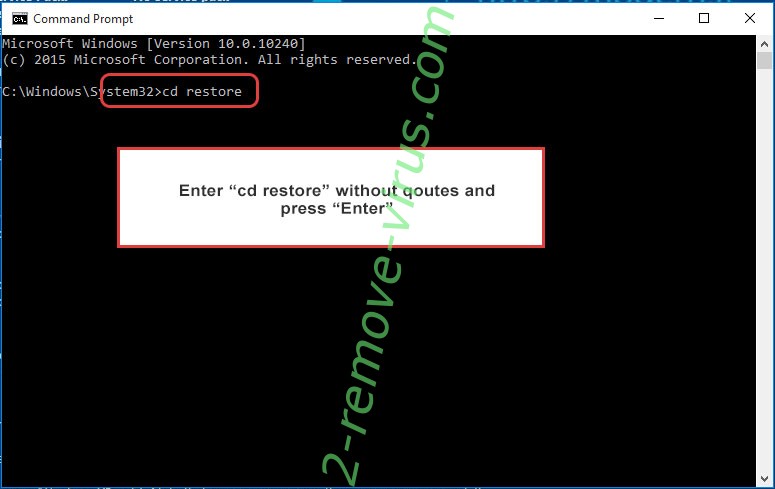

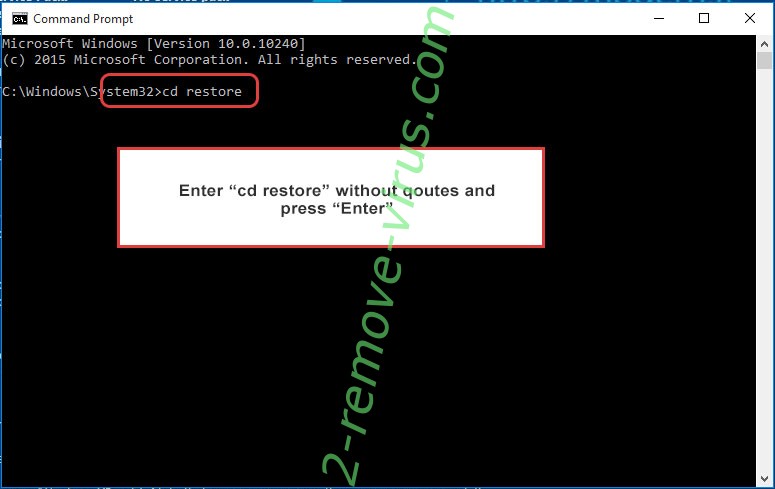

- Geben Sie cd restore, und tippen Sie auf Enter.

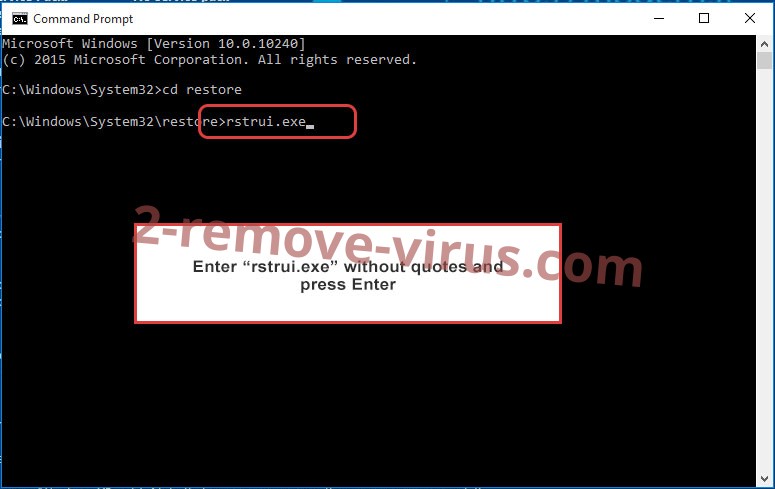

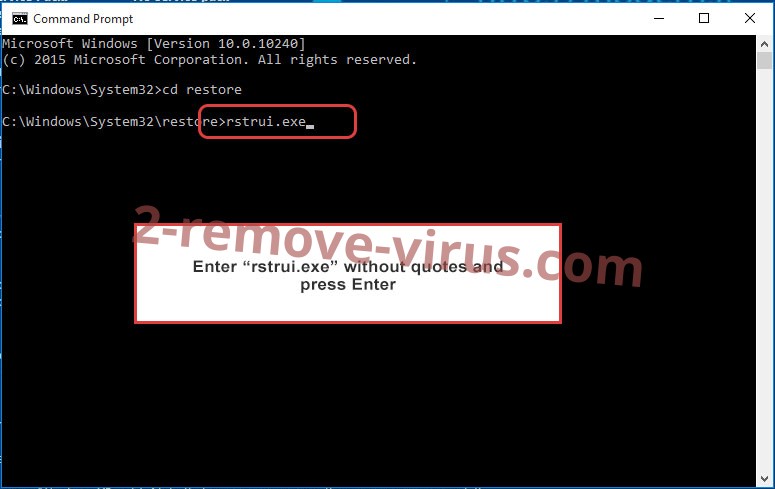

- In rstrui.exe eingeben und Eingabetaste.

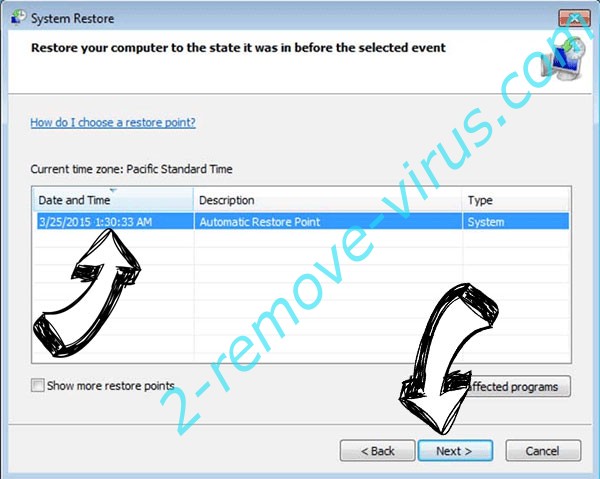

- Klicken Sie auf weiter im Fenster "neue" und wählen Sie den Wiederherstellungspunkt vor der Infektion.

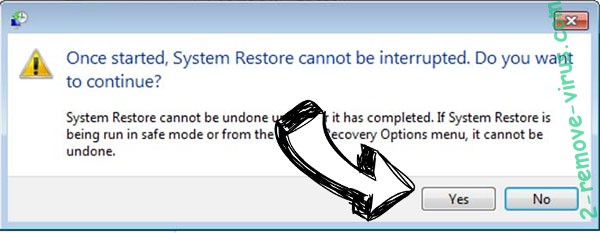

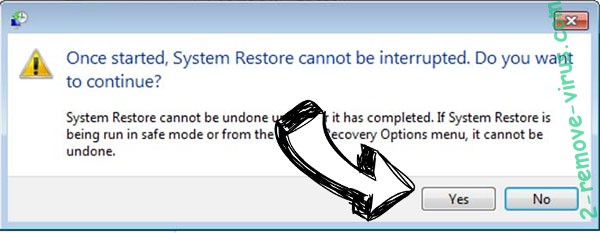

- Klicken Sie erneut auf weiter und klicken Sie auf Ja, um die Systemwiederherstellung zu beginnen.

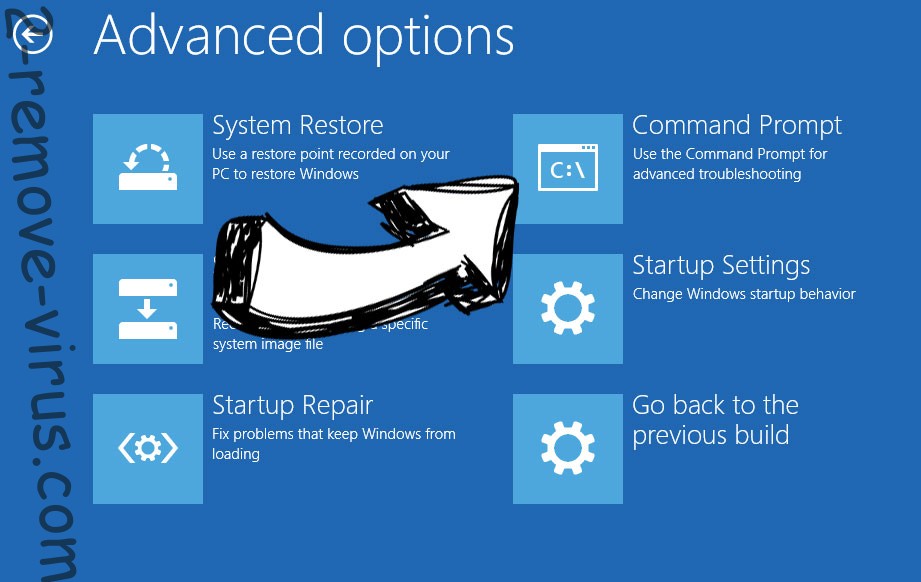

Löschen von Repter ransomware von Windows 8/Windows 10

- Klicken Sie auf die Power-Taste auf dem Windows-Anmeldebildschirm.

- Halten Sie Shift gedrückt und klicken Sie auf Neustart.

- Wählen Sie Problembehandlung und gehen Sie auf erweiterte Optionen.

- Wählen Sie Eingabeaufforderung, und klicken Sie auf Neustart.

- Geben Sie in der Eingabeaufforderung cd restore, und tippen Sie auf Enter.

- Geben Sie rstrui.exe ein und tippen Sie erneut die Eingabetaste.

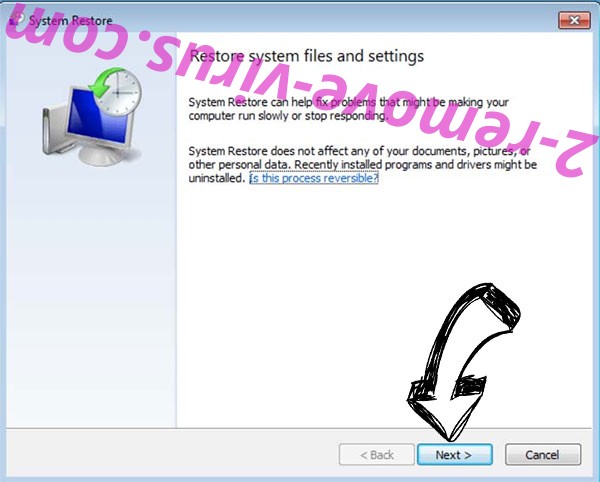

- Klicken Sie auf weiter im neuen Fenster "Systemwiederherstellung".

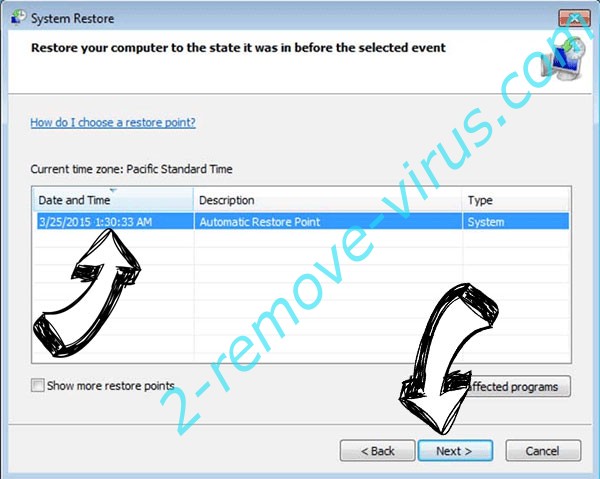

- Wählen Sie den Wiederherstellungspunkt vor der Infektion.

- Klicken Sie auf weiter und klicken Sie dann auf Ja, um Ihr System wieder herzustellen.