S.O.V.A. banking trojan ist eine hochentwickelte Malware-Infektion, die auf Android-Geräte abzielt. Es gilt als eine sehr gefährliche Infektion wegen seiner breiten Palette von Funktionen, einschließlich des Diebstahls von Anmeldeinformationen und Bankinformationen, sowie der Verhinderung von Benutzern, sie zu entfernen. Es zielt auf mehr als 200 mobile Apps ab, darunter Banking-Apps und Krypto-Wallets.

Der SOVA-Banking-Trojaner wird normalerweise als legitime Apps getarnt, um Benutzer dazu zu bringen, ihn zu installieren. Benutzer können über Smishing-Kampagnen zu diesen gefälschten / bösartigen Apps geleitet werden. Wenn Benutzer die gefälschte Android-App herunterladen und installieren, sendet sie eine Liste aller installierten Apps an den Command & Control-Server (C2), der von den böswilligen Akteuren betrieben wird. Wenn der Bedrohungsakteur die Liste der Zielanwendungen erworben hat, wird eine Liste der Adressen für jede Zielanwendung über den C2 an den Trojaner zurückgesendet. Diese Informationen werden in einer XML-Datei gespeichert.

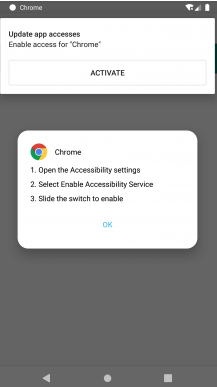

Wenn Benutzer die schädliche App herunterladen, wird ihnen ein Fenster angezeigt, in dem sie aufgefordert werden, der App die Berechtigung “Barrierefreiheit” zu erteilen. Wenn Sie diese Berechtigung erteilen, kann die Malware ihre bösartigen Aktivitäten starten. S.O.V.A. banking trojan kann eine Vielzahl von bösartigen Aktionen ausführen, einschließlich der Protokollierung von Tastenanschlägen, des Diebstahls von Cookies, des Abfangens von Multi-Faktor-Authentifizierungscookies, des Aufnehmens von Screenshots und der Aufzeichnung von Videos, des Ausführens bestimmter Aktionen (Bildschirmklicks, Wischen usw.), des Hinzufügens gefälschter Overlays zu Apps und der Nachahmung von Bank- / Zahlungsanwendungen.

Um Anmeldeinformationen und Zahlungskarteninformationen zu stehlen, zeigt der Trojaner gefälschte Seiten an. Wenn Benutzer beispielsweise versuchen, sich über eine App bei ihrem Bankkonto anzumelden, wird ihnen möglicherweise ein Overlay-Fenster angezeigt, das mit dem legitimen Fenster identisch aussieht. Wenn Benutzer ihre Informationen eingeben, werden sie an die böswilligen Akteure gesendet, die den Trojaner betreiben. Diese gestohlenen Anmeldeinformationen werden oft entweder in verschiedenen Hackerforen für andere Cyberkriminelle verkauft, oder sie können von den Malware-Betreibern selbst verwendet werden, um die Gelder der Benutzer zu stehlen.

Es wird auch angenommen, dass eine aktualisierte Version des Trojaners auch alle Daten auf einem Android-Gerät verschlüsselt und es im Wesentlichen als Geisel nimmt. Ransomware, die auf Android-Geräte abzielt, ist nicht sehr verbreitet, daher ist es eine ziemlich ungewöhnliche Funktion.

S.O.V.A. banking trojan kann sich auch vor Benutzern schützen, die versuchen, es zu entfernen. Wenn Benutzer versuchen, die App zu deinstallieren, fängt der Trojaner diese Aktion ab und leitet die Benutzer auf den Startbildschirm um, der die Meldung “Die App ist gesichert” anzeigt. Dies kann die Entfernung ziemlich schwierig machen S.O.V.A. banking trojan . Darüber hinaus kann es für normale Benutzer schwierig sein, den Trojaner überhaupt zu bemerken, da er möglicherweise keine offensichtlichen Anzeichen von Anwesenheit zeigt. Stealthy-Verhalten kann dazu führen, dass der Trojaner viel länger installiert bleibt.

Der Trojaner zielt auf über 200 Apps ab, darunter Banking- und Krypto-Wallet-Apps. Es zielt auf bestimmte Länder ab, darunter Australien, Brasilien, China, Indien, die Philippinen, Großbritannien, Russland, Spanien und Italien.

Wie wird S.O.V.A. banking trojan verteilt?

Es scheint, dass dies S.O.V.A. banking trojan hauptsächlich über Smishing- (oder Phishing-Angriffe über SMS) verbreitet wird. Benutzer erhalten Links mit Nachrichten, in denen behauptet wird, dass sie eine App oder ein Update herunterladen müssen. Die SMS kann getarnt sein, um so auszusehen, als wäre sie von einer Bank, Regierungsbehörde usw. gesendet worden. Es ist nicht schwer, Telefonnummern zu fälschen, so dass sie ziemlich legitim erscheinen können. Die Nachrichten selbst sind jedoch in der Regel voller Grammatik- / Rechtschreibfehler, die sie sofort verraten.

Wenn Benutzer auf die Links in diesen Nachrichten klicken, werden sie zu Websites weitergeleitet, auf denen sie aufgefordert werden, eine App herunterzuladen. Es ist erwähnenswert, dass legitime SMS von Banken oder anderen legitimen Unternehmen / Agenturen niemals Links enthalten. Wenn Benutzer eine Nachricht erhalten, die angeblich von ihrer Bank stammt und Benutzer aufgefordert werden, auf den Link zu klicken, um die Blockierung ihres Bankkontos aufzuheben, handelt es sich um eine bösartige Nachricht. Benutzer sollten niemals auf unbekannte Links klicken, insbesondere in SMS-Nachrichten.

Es versteckt sich auch in gefälschten Apps, die wie legitime erscheinen (z. B. Google Chrome ). Dies ist eine gängige Verteilungsmethode, da viele Benutzer beim Herunterladen von Apps auf ihre Smartphones nicht vorsichtig sind. Benutzer können auf diese gefälschten Apps stoßen, die in fragwürdigen App-Stores oder Foren von Drittanbietern beworben werden. Es wird im Allgemeinen nicht empfohlen, Apps von inoffiziellen Quellen herunterzuladen, da dies zu einer Malware-Infektion führen kann. Diese Websites werden oft schlecht verwaltet und verfügen über unzureichende Sicherheitsmaßnahmen. Aufgrund dieser schlechten Moderation können böswillige Akteure leicht betrügerische Apps mit Malware hochladen.

Böswillige Downloads sind einer der Gründe, warum Nutzer sich an offizielle App-Stores wie den Google Play Store halten sollten. Google investiert viel Geld, um seinen App Store sicher zu machen, so dass die Chancen, eine bösartige App herunterzuladen, bei der Verwendung des Play Store viel geringer sind. Aber auch bei der Verwendung offizieller Geschäfte müssen Benutzer vorsichtig sein. Auch wenn der Play Store deutlich sicherer ist als jeder App Store eines Drittanbieters, ist er immer noch nicht perfekt. Böswillige Akteure verwenden verschiedene Methoden, um die Sicherheitsmaßnahmen von Google zu umgehen, und sie sind manchmal erfolgreich. Benutzer sollten immer Bewertungen lesen, Berechtigungen überprüfen, die Entwickler recherchieren usw. Insbesondere Berechtigungen sollten Benutzer sorgfältig prüfen. Benutzer sollten überlegen, warum Apps die Berechtigungen anfordern, die sie ausführen, und ob sie sie tatsächlich benötigen. Wenn beispielsweise eine mobile Spiele-App die Erlaubnis für den Zugriff auf das Mikrofon / die Kamera anfordert, sollte dies einige Fragen aufwerfen. Wenn eine App in irgendeiner Weise verdächtig aussieht, sollten Benutzer es vermeiden, sie herunterzuladen, auch wenn sie sich in einem legitimen Geschäft wie Google Play befindet.

S.O.V.A. banking trojan Entfernung

Das S.O.V.A. banking trojan ist eine sehr ausgeklügelte Infektion und ihre Entfernung kann sehr schwierig sein. Android-Antiviren-Apps erkennen den Trojaner, daher wird empfohlen, dies für Benutzer zu versuchen, deren Geräte infiziert sind. Wenn der Trojaner jedoch beharrlich versucht, seine Entfernung zu verhindern, kann ein vollständiger Werksreset erforderlich sein, um zu entfernen S.O.V.A. banking trojan . Dadurch würden alle Daten auf dem Gerät gelöscht, einschließlich des Trojaners.

Für Benutzer, auf deren Geräten das S.O.V.A. banking trojan bestätigt wurde, wird dringend empfohlen, alle Passwörter mit einem Malware-freien Gerät zu ändern. Darüber hinaus müssen Benutzer, wenn irgendeine Art von Bankinformationen kompromittiert wurde, ihre Bank kontaktieren, um ihre Konten zu sichern.