La estafa de correo electrónico Account Security Update es un ataque de phishing que pretende recopilar credenciales de cuentas haciéndose pasar por avisos rutinarios de mantenimiento de seguridad. El correo afirma que una cuenta necesita una actualización de seguridad para seguir protegida o accesible. El mensaje está escrito para sonar administrativo en lugar de alarmante, lo que ayuda a que se integre con las comunicaciones legítimas de la cuenta.

El correo electrónico se presenta como una notificación oficial de un proveedor de servicios. Establece que los cambios en la configuración de seguridad o en las políticas internas requieren confirmación. No se describe ningún incidente específico. El mensaje no explica qué activó la actualización, qué características se ven afectadas ni cuándo se implementó el cambio. Esta falta de detalles es intencionada y evita que los destinatarios verifiquen la afirmación mediante la memoria o la actividad de la cuenta.

Un enlace incluido en el correo invita al destinatario a completar la actualización. Al hacer clic en el enlace, el usuario se redirige a una web de phishing en lugar de a una página oficial de cuenta. El sitio fraudulento imita una pantalla de inicio de sesión o confirmación de seguridad utilizando diseños familiares, elementos genéricos de marca y formularios de inicio de sesión que se asemejan a los de servicios legítimos.

La página de phishing solicita las credenciales de la cuenta del destinatario, específicamente la dirección de correo electrónico y la contraseña. Algunas versiones también solicitan datos de contacto o información de verificación secundaria bajo la explicación de que es necesario para finalizar la actualización. Cualquier información introducida en estos campos se transmite a los atacantes.

Una vez enviados los datos, la página puede mostrar un mensaje indicando que la actualización ha completado o redirigir al usuario a otro lugar. Este comportamiento está pensado para que la interacción parezca rutinaria y exitosa. No se produce ninguna actualización real de seguridad y la cuenta legítima permanece sin cambios.

Con acceso a las credenciales robadas, los atacantes pueden iniciar sesión en la cuenta de la víctima, revisar información privada y modificar la configuración de seguridad. Dado que las direcciones de correo electrónico se utilizan a menudo para la recuperación de cuentas, los atacantes pueden intentar restablecer contraseñas en servicios adicionales vinculados a la misma dirección. Esto permite que un solo correo de phishing provoque múltiples compromisos de cuentas.

La estafa ” Account Security Update ” no implica archivos adjuntos ni descargas maliciosas. Depende completamente de la suplantación y el tiempo. Las actualizaciones de seguridad son habituales y los usuarios están acostumbrados a responderlas. Los atacantes aprovechan esta familiaridad mientras eluden las salvaguardas utilizadas por los proveedores reales de servicios.

El correo electrónico se envía a un público amplio. Los atacantes no verifican si el destinatario realmente utiliza el servicio suplantado. El mensaje es deliberadamente amplio, permitiendo a los destinatarios asociarlo con cualquier cuenta que gestionen.

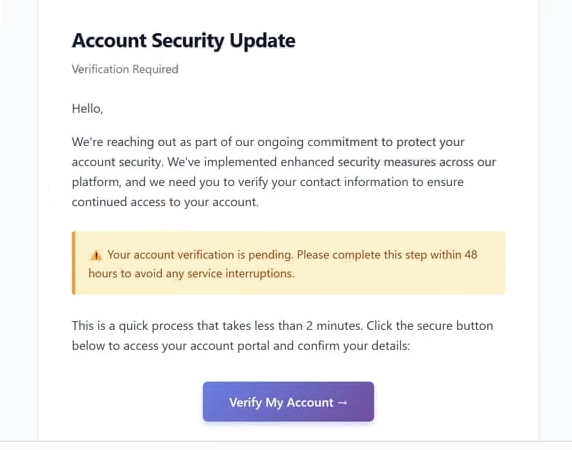

El correo completo de phishing Account Security Update está a continuación:

Subject: Confirm Your Email : –

Security Verification

Account Security UpdateVerification Required

Hello,

We’re reaching out as part of our ongoing commitment to protect your account security. We’ve implemented enhanced security measures across our platform, and we need you to verify your contact information to ensure continued access to your account.

Your account verification is pending. Please complete this step within 48 hours to avoid any service interruptions.

This is a quick process that takes less than 2 minutes. Click the secure button below to access your account portal and confirm your details:

Verify My Account

Cómo reconocer correos de phishing que Account Security Update afirman s

Reconocer correos electrónicos de phishing como ” Account Security Update ” requiere examinar cómo el mensaje solicita acción en lugar de confiar en su apariencia. Uno de los indicadores más claros es la vaguedad. El correo afirma que se requiere una actualización de seguridad, pero no describe qué se está actualizando ni por qué.

Otra señal de advertencia es la instrucción de completar la actualización a través de un enlace incrustado. Los proveedores legítimos no piden a los usuarios que introduzcan credenciales mediante enlaces enviados en correos electrónicos no solicitados. Las actualizaciones de seguridad se completan tras iniciar sesión a través de sitios web oficiales o aplicaciones a las que los usuarios acceden de forma independiente.

La información del remitente debe revisarse cuidadosamente. Aunque el nombre de visualización pueda parecer legítimo, la dirección real del remitente suele pertenecer a un dominio no relacionado. Pequeñas diferencias en la estructura del dominio o la ortografía pueden indicar suplantación.

El destino del enlace aporta más pruebas. Pasar el cursor sobre el enlace puede revelar un dominio que no coincide con el dominio oficial del servicio. Los sitios de phishing suelen utilizar dominios no relacionados o engañosos. La presencia de HTTPS o de un icono de candado no garantiza la autenticidad.

Los correos de phishing vinculados a esta estafa tampoco carecen de personalización. No se dirigen al destinatario por su nombre ni hacen referencia a detalles específicos de la cuenta. Las notificaciones de seguridad auténticas suelen incluir información identificable que confirma que el mensaje está vinculado a una cuenta concreta.

Las inconsistencias en el lenguaje y el formato también pueden exponer la estafa. Incluso cuando el correo parece profesional, pueden notarse diferencias sutiles en el tono, la formulación o la maquetación en comparación con las comunicaciones genuinas de los principales proveedores.

Otro indicador es la ausencia de métodos alternativos de verificación. Los servicios legítimos animan a los usuarios a revisar el estado de la cuenta iniciando sesión directamente a través de paneles oficiales. Un mensaje que restringe la resolución a un único enlace de correo electrónico limita la capacidad de verificar la reclamación de forma independiente.

También hay que tener en cuenta el contexto. Si no ha habido ningún cambio reciente de cuenta ni aviso de seguridad, una solicitud de actualización inesperada debería levantar sospechas. Los correos electrónicos de phishing suelen llegar sin ningún desencadenante legítimo.

La respuesta más segura es evitar hacer clic en enlaces o introducir información. Los usuarios deben acceder manualmente a la página web oficial del proveedor de servicios y revisar directamente la configuración de seguridad de la cuenta. Si no se requiere ninguna actualización, el correo no era legítimo.

Comprender cómo se entregan las actualizaciones de seguridad genuinas ayuda a los usuarios a identificar mensajes fraudulentos como el correo electrónico y Account Security Update a evitar accesos no autorizados a cuentas.