La estafa de correo electrónico ” IMAP/POP3 mail server verification failure ” es un correo de phishing que afirma que hay un problema con la cuenta de correo del destinatario debido a un problema con la configuración de IMAP o POP3. El mensaje indica que el servidor de correo electrónico no pudo verificar la configuración de la cuenta y que se requiere una acción inmediata para solucionar el problema. El correo no lo envía el proveedor real de correo. Está creada por estafadores para robar las credenciales de acceso.

En esta estafa, el asunto y el texto inicial mencionan ” IMAP/POP3 mail server verification failure ” para sonar técnico y urgente. El cuerpo del correo indica que la configuración del cliente de correo del destinatario ha fallado en la verificación del servidor de correo y que no actualizarlos supondrá la pérdida de acceso a correos entrantes o salientes. La redacción pretende generar preocupación y alentar al destinatario a actuar rápidamente sin verificar la afirmación.

El mensaje no incluye detalles específicos de la cuenta del proveedor real de correo electrónico del destinatario. No menciona el nombre del proveedor, el plan de cuenta, la actividad reciente de inicio de sesión ni ninguna parte de la dirección de correo electrónico que demuestre que el mensaje se basa en comprobaciones reales del servidor. En su lugar, el correo utiliza términos generales como “servidor de correo”, “fallo de verificación” y “verificación de cuenta”, por lo que puede enviarse a muchas personas diferentes utilizando distintos servicios.

En el correo electrónico se incluye un enlace que se le indica al destinatario que haga clic para completar el proceso de verificación del servidor. El enlace está etiquetado con texto como “Verificar ahora”, “Actualizar cuenta” o “Confirmar configuración”. Se describe como el lugar donde se puede verificar y restaurar la cuenta. El correo no indica al destinatario que inicie sesión a través de la página oficial del proveedor de correo electrónico ni que acceda a la página conocida de inicio de sesión del proveedor. Toda la acción se canaliza a través de este único enlace.

Cuando se hace clic en el enlace, se abre una página de phishing diseñada para imitar la interfaz de inicio de sesión de un proveedor de correo electrónico. La página suele mostrar campos donde se pide al usuario que introduzca su dirección de correo electrónico y contraseña. En algunas versiones de la estafa, la página puede solicitar información adicional como direcciones de correo electrónico de recuperación, respuestas a preguntas de seguridad u otros datos personales que parezcan formar parte de un proceso de verificación de cuenta.

Cualquier información introducida en esta página falsa es capturada por estafadores. Las credenciales no se utilizan para corregir ningún fallo de verificación. En su lugar, los datos capturados se transmiten a la persona o grupo que controla la página de phishing. Los estafadores pueden entonces intentar usar esta información para acceder a la cuenta de correo electrónico real.

Acceder a una cuenta de correo electrónico puede tener consecuencias graves. Una vez dentro, los estafadores pueden leer mensajes privados, monitorizar las comunicaciones entrantes y recopilar información sensible como datos financieros, contactos personales y códigos de recuperación de cuentas. Dado que las cuentas de correo electrónico suelen servir como puerta de entrada para restablecer contraseñas en otros servicios online, el acceso a la bandeja de entrada puede permitir que los estafadores se apoderen de cuentas adicionales, como banca, compras, redes sociales o servicios de almacenamiento en la nube.

Después de que la página de phishing recopile las credenciales, puede mostrar un mensaje de confirmación indicando que la verificación del servidor ha sido exitosa o que la cuenta ha sido actualizada. Estos mensajes tienen como objetivo tranquilizar a la víctima y evitar sospechas inmediatas. No reflejan ninguna interacción real con el servidor de correo real.

Un proveedor legítimo de correo no resuelve los problemas de verificación del servidor de correo pidiendo a los usuarios que introduzcan sus credenciales en páginas alcanzadas a través de enlaces en correos no solicitados. Los avisos técnicos reales de los proveedores de servicios indican a los usuarios que inicien sesión a través de la página web oficial o la aplicación para ver y resolver problemas de la cuenta.

La estafa del correo electrónico IMAP/POP3 mail server verification failure se basa en un lenguaje que suena técnico para parecer convincente. Utiliza términos asociados a protocolos estándar de correo electrónico, pero el escenario que describe no proviene de una comprobación real del servidor. Todo el montaje es un truco para atraer a los destinatarios a introducir sus datos de acceso en una página falsa.

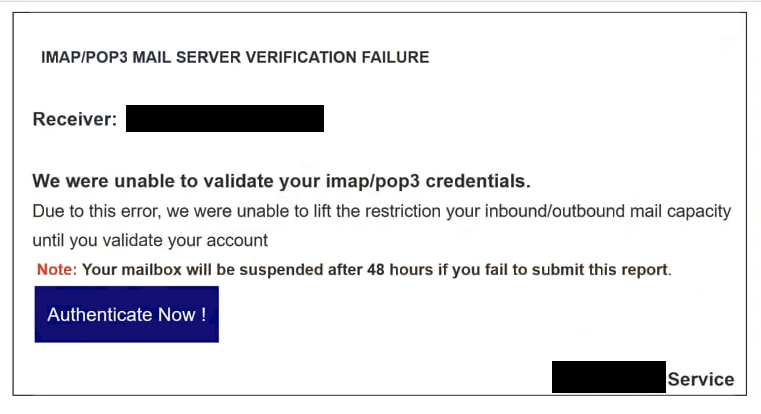

El correo completo de phishing IMAP/POP3 mail server verification failure está a continuación:

Subject: Authentication Time Our Error !

IMAP/POP3 MAIL SERVER VERIFICATION FAILURE

Receiver: ********

We were unable to validate your imap/pop3 credentials.

Due to this error, we were unable to lift the restriction your inbound/outbound mail capacity until you validate your accountNote: Your mailbox will be suspended after 48 hours if you fail to submit this report.

Authenticate Now !

Cómo se entrega la estafa del correo IMAP/POP3 mail server verification failure electrónico y cómo reconocerla

La estafa de correo electrónico IMAP/POP3 mail server verification failure se transmite a través de campañas de phishing que distribuyen mensajes iguales o muy similares a un gran número de direcciones. La estafa no verifica si el destinatario utiliza un servicio de correo electrónico específico o si tiene problemas de verificación en el servidor. Asume que la mayoría de las personas con cuentas de correo encontrarán el término “IMAP/POP3″ lo suficientemente familiar como para preocuparse.

Una de las primeras señales de que el correo es fraudulento es la dirección del remitente. El nombre de visualización puede parecer oficial o hacer referencia a un equipo de soporte de correo, pero el dominio de envío real normalmente no coincide con el de un proveedor de correo electrónico legítimo. Por ejemplo, la dirección del remitente puede provenir de un servicio de correo electrónico gratuito o de un dominio no relacionado. Comprobar la dirección completa del remitente a menudo revela esta inconsistencia.

El contenido del correo electrónico también carece de detalles verificables. La estafa ” IMAP/POP3 mail server verification failure ” no incluye identificadores específicos de la cuenta, códigos de error de registros reales del sistema ni contexto que vincule el aviso con actividad real en la cuenta del destinatario. Las alertas técnicas genuinas suelen incluir información más precisa y permiten al usuario revisar los detalles tras iniciar sesión a través de la plataforma oficial del proveedor.

El enlace incluido en el correo electrónico es otro fuerte indicador de phishing. Pasar el cursor sobre el enlace sin hacer clic puede revelar que el dominio de destino no forma parte del dominio legítimo del proveedor de correo electrónico. Los enlaces de phishing a menudo conducen a direcciones web no relacionadas que albergan formularios de inicio de sesión falsos. Aunque la página parezca convincente, la dirección web en la barra de direcciones del navegador muestra que no es el sitio oficial.

La página de inicio de sesión falsa utilizada en la estafa puede imitar el aspecto de la interfaz de inicio de sesión de un proveedor de correo electrónico real. Sin embargo, el nombre de dominio y la estructura de la URL serán diferentes a los del sitio auténtico. Cualquier página que pida credenciales tras ser contactada mediante un enlace de correo electrónico no solicitado debe ser tratada con recelo.

Otra señal de alerta es cualquier solicitud de información personal más allá de las credenciales normales de acceso, como respuestas a preguntas de seguridad o direcciones de correo electrónico de recuperación. Los proveedores legítimos no solicitan este tipo de información a través de enlaces de correo electrónico.

La estafa de correo electrónico IMAP/POP3 mail server verification failure utiliza términos técnicos para crear un escenario falso. Reconocer señales como dominios de remitente desajustados, enlaces sospechosos y solicitudes de credenciales a través de enlaces de correo electrónico puede ayudar a identificar este mensaje como un intento de phishing. Los usuarios que reciban avisos inesperados de fallo en el servidor deben acceder a sus cuentas de correo electrónico solo a través de la web oficial o la aplicación para comprobar si hay problemas reales. Si no hay problemas visibles allí, el correo debe considerarse fraudulento y eliminarse.