La estafa de phishing Important Alert on Your Microsoft Account es un ataque de robo de credenciales basado en correo electrónico que se hace pasar por notificaciones de seguridad de cuentas de Microsoft. El correo afirma falsamente que se ha detectado un problema de seguridad en la cuenta de Microsoft del destinatario y que se requiere acción para evitar accesos restringidos o riesgos adicionales. El mensaje está diseñado para parecer autoritario y urgente, animando al destinatario a seguir las instrucciones sin verificar su autenticidad.

El correo electrónico se presenta como una alerta automática generada por los sistemas de seguridad de Microsoft. Hace referencia a la protección de cuentas, actividades sospechosas o aplicación de políticas, pero no proporciona detalles técnicos verificables. El mensaje evita datos específicos como identificadores de dispositivos, marcas de tiempo de inicio de sesión o ubicaciones geográficas. En cambio, se basa en afirmaciones amplias que implican riesgo sin aportar pruebas.

Un enlace o botón destacado está incluido en el correo, a menudo etiquetado como paso de revisión o verificación. Este enlace no conduce a un sitio web legítimo de Microsoft. Redirige a una página de phishing que imita la interfaz de inicio de sesión o gestión de cuentas de Microsoft. La página de phishing utiliza elementos visuales similares a los de las páginas oficiales de Microsoft, incluyendo esquemas de colores, estructura de diseño y señales de marca, para crear una sensación de familiaridad.

La página de phishing solicita las credenciales de la cuenta Microsoft del usuario. Esto suele incluir la dirección de correo electrónico y la contraseña. Algunas versiones de la estafa solicitan información adicional como números de teléfono, datos de recuperación de cuentas o datos de pago bajo el pretexto de la verificación de identidad. Toda la información enviada a través de la página es recopilada por los atacantes.

Tras introducir las credenciales, la página de phishing puede mostrar un mensaje de confirmación que indica que la cuenta ha sido protegida. En algunos casos, la página redirige al usuario a otro sitio o lo devuelve a una página relacionada con Microsoft para reducir sospechas. No se lleva a cabo ninguna acción de seguridad real. El único resultado es la divulgación no autorizada de las credenciales de la cuenta.

Con acceso a una cuenta de Microsoft comprometida, los atacantes pueden leer correos electrónicos, acceder a documentos almacenados en la nube e interactuar con servicios conectados a la cuenta. Esto puede incluir suscripciones a Outlook, OneDrive, Microsoft 365 y otras plataformas vinculadas. Dado que las cuentas de Microsoft se utilizan comúnmente como proveedores de identidad para servicios de terceros, los atacantes pueden intentar restablecer contraseñas en cuentas externas usando la dirección de correo electrónico comprometida.

La estafa no implica malware, archivos adjuntos ni código de explotación. Su efectividad depende enteramente de la ingeniería social. Los atacantes aprovechan la expectativa de que Microsoft envía alertas de seguridad y que dichas alertas requieren una acción rápida. El mensaje imita la forma de una notificación legítima mientras elimina las salvaguardas que Microsoft utiliza en las comunicaciones genuinas.

Este ataque de phishing se distribuye ampliamente y no requiere que el destinatario tenga realmente una cuenta de Microsoft. Los atacantes dependen de la probabilidad de que muchos destinatarios usen los servicios de Microsoft o asuman que la alerta se aplica a ellos. El correo no confirma la titularidad de la cuenta antes de solicitar las credenciales.

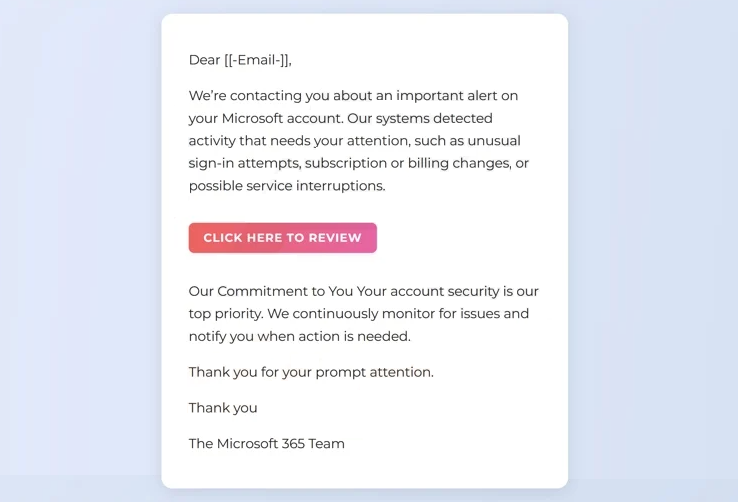

El correo completo de phishing Important Alert on Your Microsoft Account está a continuación:

Subject: Security Alert

Dear [[-Email-]],

We’re contacting you about an important alert on your Microsoft account. Our systems detected activity that needs your attention, such as unusual sign-in attempts, subscription or billing changes, or possible service interruptions.

CLICK HERE TO REVIEW

Our Commitment to You Your account security is our top priority. We continuously monitor for issues and notify you when action is needed.

Thank you for your prompt attention.

Thank you

The Microsoft 365 Team

Cómo identificar correos electrónicos de phishing que afirman ser alertas de seguridad de Microsoft

Identificar correos electrónicos de phishing como ” Important Alert on Your Microsoft Account ” requiere prestar atención tanto a los indicadores técnicos como al comportamiento de los mensajes. Uno de los indicadores más importantes es cómo el correo electrónico indica al destinatario que responda. Microsoft no solicita verificación de cuentas mediante enlaces de correo electrónico incrustados que lleven a páginas de entrada de credenciales. Las alertas legítimas de seguridad indican a los usuarios iniciar sesión a través de sitios web oficiales o aplicaciones accedidas de forma independiente.

La dirección del remitente es un elemento crítico. Aunque el nombre de visualización puede hacer referencia a Microsoft o a la seguridad de la cuenta, la dirección real del remitente suele originarse en un dominio no relacionado. Examinar toda la información del remitente revela si el correo electrónico fue enviado desde un dominio autorizado de Microsoft.

El propio contenido del mensaje aporta más pistas. Los correos de phishing de este tipo son deliberadamente vagos. Afirman que existe un problema, pero no incluyen detalles técnicos como la ubicación de acceso, el tipo de dispositivo o la hora de detección. Las notificaciones auténticas de seguridad de Microsoft incluyen información contextual que permite a los usuarios evaluar si la actividad fue legítima.

El enlace incrustado debe tratarse con precaución. Pasar el cursor sobre el enlace sin hacer clic suele revelar un destino que no coincide con la estructura oficial de dominio de Microsoft. Las páginas de phishing suelen usar dominios no relacionados, subdominios engañosos o URLs complejas diseñadas para parecer técnicas en lugar de fiables.

La coherencia del idioma es otro factor. Incluso cuando están bien redactados, los correos electrónicos de phishing pueden contener una redacción o formato que difiere ligeramente del estilo de comunicación estándar de Microsoft. Las diferencias en el espaciado, la mayúscula o la construcción de frases pueden indicar que el mensaje no fue generado por sistemas Microsoft.

Otro indicador es la solicitud de información sensible. Microsoft no pide a los usuarios que envíen contraseñas, códigos de seguridad o información de pago a través de enlaces de correo electrónico. Cualquier mensaje que solicite dichos datos fuera de una sesión de inicio de sesión segura iniciada por el usuario debe considerarse fraudulento.

También hay que tener en cuenta el contexto. Si no ha habido actividad reciente de la cuenta, cambio de contraseña ni inicio de sesión desde un nuevo dispositivo, una alerta inesperada debería levantar sospechas. Los correos de phishing suelen llegar sin ningún evento correspondiente en el historial de actividad de la cuenta.

Los usuarios pueden verificar el estado de la cuenta de forma segura navegando manualmente a la página web oficial de Microsoft o utilizando aplicaciones de confianza de Microsoft. Si existe un problema real de seguridad, será visible tras iniciar sesión directamente. Depender del acceso directo en lugar de de enlaces de correo electrónico evita la exposición de credenciales.

Las estafas de phishing que se hacen pasar por alertas de seguridad de Microsoft tienen éxito al explotar la confianza en los sistemas automatizados y el miedo a la pérdida de cuentas. Aplicar un escrutinio técnico a los datos del remitente, destinos de enlaces y solicitudes de información permite a los usuarios identificar mensajes fraudulentos y evitar accesos no autorizados a cuentas.