La estafa de correo electrónico Webmail System Update es un correo engañoso diseñado para presionar a los destinatarios a interactuar con un enlace de phishing bajo el pretexto de una actualización obligatoria de la cuenta. El correo se presenta como una notificación oficial relacionada con un servicio de webmail y afirma que una actualización del sistema requiere una acción inmediata para evitar la interrupción de la cuenta. El mensaje presenta la situación como urgente y advierte que el incumplimiento resultará en un acceso limitado o suspensión de la cuenta de correo electrónico.

El correo electrónico no está asociado con ningún proveedor legítimo de servicios. Es distribuida por estafadores que se hacen pasar por administradores de correo electrónico o equipos de soporte técnico. El contenido está estructurado para parecer operativo en lugar de promocional. Hace referencia al mantenimiento del sistema, mejoras de seguridad o actualizaciones de compatibilidad e instruye al destinatario para que confirme o actualice los detalles de la cuenta. Este enfoque pretende reducir la sospecha y fomentar el cumplimiento de la situación.

Los destinatarios que siguen el enlace proporcionado en el correo son dirigidos a una página web de phishing diseñada para parecerse a una pantalla legítima de inicio de sesión de correo web. La página solicita credenciales de correo electrónico, incluyendo la dirección de correo electrónico y la contraseña. Cualquier información introducida en estos campos se transmite directamente a los estafadores. La página no realiza ninguna función de actualización o verificación. Su único propósito es recopilar credenciales de acceso.

Las cuentas de correo comprometidas suponen un riesgo significativo. El acceso a una bandeja de entrada permite a los estafadores restablecer contraseñas de otras cuentas, interceptar comunicaciones privadas y distribuir correos electrónicos adicionales de estafa desde una dirección de confianza. Las cuentas de correo electrónico empresarial son especialmente valiosas porque pueden usarse para hacerse pasar por empleados, solicitar pagos o acceder a sistemas internos. Las cuentas de correo electrónico personales también pueden contener información sensible como estados financieros, listas de contactos y mensajes de recuperación de cuentas.

La estafa del correo electrónico Webmail System Update se basa en la suplantación más que en la explotación técnica. El correo no indica infección por malware ni afirma que el dispositivo esté comprometido. En cambio, se centra en el lenguaje administrativo y el mantenimiento rutinario para parecer creíble. Este enfoque reduce las alarmas y sigue generando urgencia, facilitando engañar a los destinatarios que reciben notificaciones legítimas de servicio con regularidad.

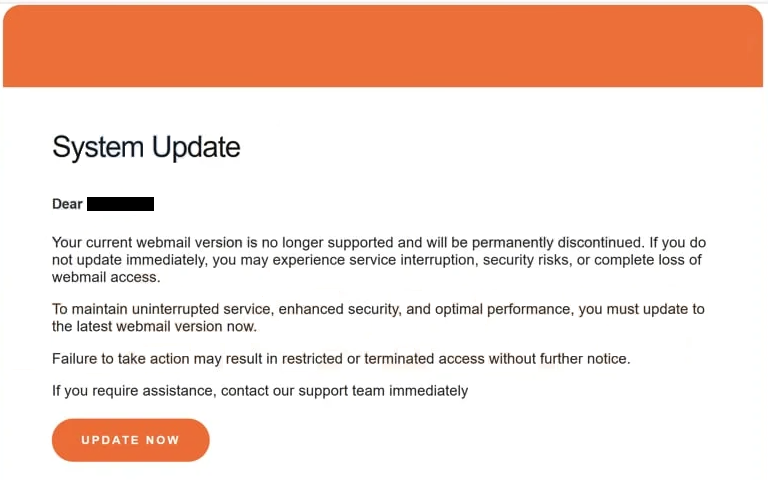

El correo completo de phishing Webmail System Update está a continuación:

Subject: URGENT: Immediate Webmail Update Required to Prevent Access Loss.

System Update

Dear -,

Your current webmail version is no longer supported and will be permanently discontinued. If you do not update immediately, you may experience service interruption, security risks, or complete loss of webmail access.

To maintain uninterrupted service, enhanced security, and optimal performance, you must update to the latest webmail version now.

Failure to take action may result in restricted or terminated access without further notice.

If you require assistance, contact our support team immediately

UpDaTe NoWCritical: This update ensures compliance with the latest security standards.

©2026 CPanel Inc

Our Services | Unsubscribe | Contact us

Cómo se entregan las estafas por correo electrónico de este tipo

Las estafas por correo electrónico como la estafa de Webmail System Update correo electrónico se distribuyen a través de campañas de spam a gran escala. Los estafadores obtienen direcciones de correo electrónico a partir de filtraciones de datos, directorios públicos, listas de marketing y generación automatizada de direcciones. Los mensajes se envían en masa, a menudo utilizando servidores comprometidos o infraestructuras de correo mal utilizadas para eludir sistemas básicos de filtrado.

Los correos electrónicos están diseñados para evitar indicadores evidentes de fraude. Los asuntos son cortos y de tono administrativo, haciendo referencia a actualizaciones, notificaciones o acciones requeridas. El cuerpo del mensaje suele evitar un formato excesivo o una imagen de marca para parecerse a los correos internos del sistema en lugar de las comunicaciones de marketing. Esta presentación mínima ayuda a que la estafa se mezcle con mensajes operativos legítimos.

Las direcciones de los remitentes a menudo se suplantan para parecerse a dominios reales. Aunque los encabezados subyacentes del correo pueden revelar inconsistencias, el nombre visible del remitente está diseñado para parecer oficial. En algunos casos, el dominio mostrado se parece mucho al de un proveedor legítimo, basándose en diferencias ortográficas sutiles que son fáciles de pasar por alto. Esta técnica aumenta la probabilidad de que el correo sea confiable de un vistazo.

Los enlaces incrustados en el correo suelen usar texto ancla genérico como “actualizar ahora” o “verificar cuenta”. La dirección de destino puede parecer acortada o oculta tras un texto que sugiere un sitio web legítimo. Una vez hecho clic, el enlace conduce a una página web de phishing alojada en un sitio web comprometido o a un dominio registrado específicamente para actividades fraudulentas. Estas páginas suelen eliminarse rápidamente y sustituirse por otras nuevas para evitar ser detectadas.

El éxito de esta estafa depende de explotar comportamientos rutinarios. Los usuarios de correo electrónico están acostumbrados a recibir avisos de servicio y a realizar confirmaciones ocasionales de cuentas. Al presentar la solicitud como parte del mantenimiento estándar del sistema, la estafa evita levantar sospechas inmediatas. La amenaza de restricción de cuentas o interrupción del servicio añade presión, aumentando la posibilidad de acciones impulsivas.

A diferencia de las amenazas basadas en malware, esta estafa no requiere la instalación de software ni la interacción con archivos adjuntos. Depende completamente del robo de credenciales mediante la entrada directa del usuario. Esto lo hace eficaz en dispositivos y sistemas operativos, ya que no depende de vulnerabilidades específicas. Cualquier dispositivo capaz de abrir el correo y cargar la página de phishing puede verse afectado.