El correo ” Email Verification Campaign ” forma parte de una campaña de phishing dirigida a las credenciales de acceso de los usuarios. El correo afirma que las cuentas de correo de los usuarios requieren verificación para seguir activas. El mensaje se presenta como una solicitud administrativa rutinaria y parece provenir del proveedor del servicio de correo electrónico. El objetivo es dirigir a los destinatarios a un sitio web de phishing donde los atacantes recopilan las credenciales de acceso. La estructura del correo es sencilla, lo que aumenta su capacidad para integrarse en el tráfico habitual de la bandeja de entrada y evitar sospechas de usuarios menos cautelosos. Estas cualidades hacen que la campaña sea eficaz y adaptable en diferentes regiones y grupos de usuarios.

El correo contiene una breve introducción, una breve explicación de que se requiere verificación y un único botón de acción. El diseño utiliza un diseño sencillo que se asemeja a las notificaciones de servicio estándar. No hay referencias a detalles específicos de la cuenta, y el contenido se basa en un lenguaje genérico que podría aplicarse a cualquier usuario. La falta de identificadores personalizados es una de las señales más fuertes de que el correo electrónico no proviene del proveedor del servicio de correo. El correo no contiene información de contacto legítima ni enlaces a páginas oficiales de soporte.

El botón de verificación conduce a una página web que copia la apariencia de una página de inicio de sesión genuina para una cuenta de correo electrónico. La página contiene un cuadro de acceso, un logotipo básico y un texto de apoyo mínimo. Estos elementos están organizados de manera que coincide con lo que muchos usuarios esperan de una pantalla de inicio de sesión rutinaria. Una vez que el destinatario introduce su dirección de correo electrónico y contraseña, la información es registrada directamente por los operadores de la campaña de phishing. No hay ningún proceso de autenticación más allá de los campos de entrada falsos. Enviar las credenciales en la página otorga a los operadores acceso total a la bandeja de entrada de la víctima.

Cuando los atacantes acceden a una cuenta de correo electrónico, pueden revisar correos electrónicos, examinar información personal contenida en comunicaciones pasadas y acceder a servicios conectados que dependen de las mismas credenciales de acceso. Las cuentas de correo electrónico sirven como centros centrales para restablecer contraseñas, solicitar la recuperación de cuentas y enlaces de autenticación. Un solo compromiso puede permitir a los atacantes controlar múltiples servicios no relacionados. Si la víctima reutiliza contraseñas entre cuentas, la exposición se amplía aún más. Los correos electrónicos que contienen facturas, recibos, correspondencia personal o confirmaciones de cuentas pueden aportar información adicional que puede ser explotada tras el compromiso inicial.

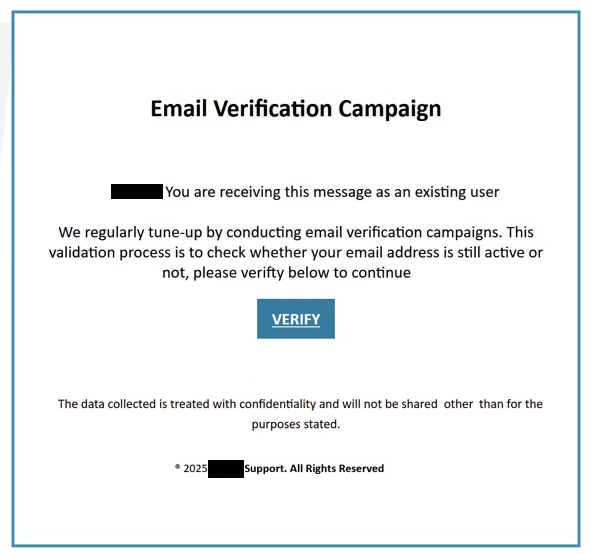

El correo completo ” Email Verification Campaign “

Subject: Important Update – -: Email Verification Campaign

Email Verification Campaign

-You are receiving this message as an existing user

We regularly tune-up by conducting email verification campaigns. This validation process is to check whether your email address is still active or not, please verifty below to continue

VERIFY

The data collected is treated with confidentiality and will not be shared other than for the purposes stated.

® 2025 – Support. All Rights Reserved

Cómo identificar correos electrónicos de phishing diseñados para robar credenciales

El correo electrónico ” Email Verification Campaign ” muestra varias características identificables que indican que es fraudulento. El correo utiliza un saludo genérico o no hay saludo en absoluto. No se dirige al destinatario por su nombre ni hace referencia a ninguna información específica de la cuenta. Los proveedores de servicios legítimos incluyen elementos personalizados al iniciar el contacto relacionado con la cuenta. La ausencia de esta información es una de las señales más claras de que el correo electrónico no es auténtico.

La dirección del remitente no coincide con el dominio del servicio que el correo electrónico afirma representar. El nombre visible puede parecer un departamento de soporte, pero la dirección de correo electrónico subyacente revela un dominio que no está relacionado con la plataforma. La dirección puede contener un formato irregular o una estructura de dominio desconocida. Examinar detenidamente el campo del remitente expone estas inconsistencias.

El enlace del correo electrónico también puede consultarse sin necesidad de hacer clic. Pasar el cursor sobre el botón de verificación muestra la dirección de destino. El dominio que aparece no coincide con la página web oficial de ningún proveedor de servicios reconocido. La dirección puede incluir caracteres aleatorios o una extensión de dominio no relacionada. Esto confirma que la solicitud de verificación no es legítima.

El correo pretende crear una sensación de urgencia al indicar que es necesaria la verificación para mantener la cuenta activa. Esta táctica es común en operaciones de robo de credenciales porque los usuarios pueden responder rápidamente cuando creen que el acceso a la cuenta está en riesgo. Un proveedor legítimo no requiere verificación inmediata sin contexto adicional o aviso previo. Cualquier correo electrónico que exija una acción inmediata debe revisarse cuidadosamente antes de recibir una respuesta.

El diseño del correo incluye pequeñas irregularidades que aparecen en comparación con las notificaciones auténticas del servicio. El espaciado, el formato y la estructura difieren de las plantillas oficiales. El correo carece de información estándar en el pie de página, como contactos de atención al cliente, avisos legales o detalles de la cuenta. Estas omisiones confirman además la naturaleza fraudulenta de la comunicación.

Los usuarios que interactuaron con el correo electrónico deben cambiar su contraseña inmediatamente y revisar su bandeja de entrada para detectar reglas de reenvío desconocidas. Habilitar la autenticación multifactor puede impedir que los atacantes accedan a la cuenta incluso si las credenciales estuvieran expuestas. Los usuarios también deberían revisar la actividad en otros servicios vinculados a la misma dirección de correo electrónico. La acción temprana reduce el riesgo de acceso no autorizado tras la exposición a la credencial.