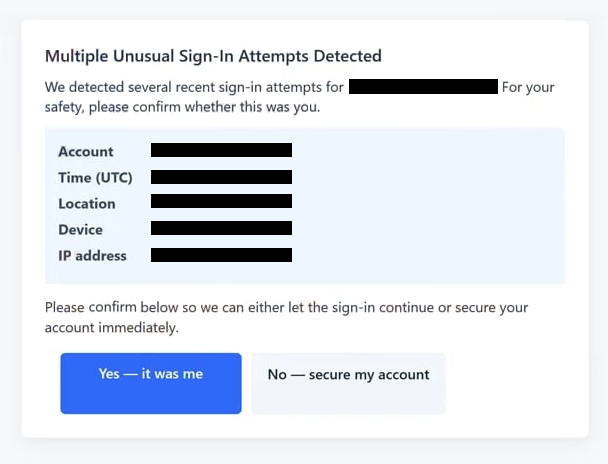

La estafa de phishing Multiple Unusual Sign-In Attempts Detected es un ataque basado en correo electrónico que se hace pasar por una alerta de seguridad automática. El mensaje afirma que se han detectado repetidos intentos de inicio de sesión no autorizados en la cuenta del destinatario y que se requiere acción inmediata para evitar el compromiso. El propósito del correo es dirigir a los destinatarios a una página web fraudulenta donde se puedan obtener las credenciales de la cuenta.

El correo se presenta como originado por un proveedor de cuenta o un sistema de seguridad. Indica que varios intentos de inicio de sesión fueron bloqueados o señalados debido a actividad anormal. La redacción sugiere que la cuenta está bajo amenaza activa y que es necesaria intervenir. No se proporciona información verificable que respalde la afirmación. No hay marcas de tiempo, identificadores de dispositivo ni detalles de ubicación que permitan al destinatario confirmar la actividad.

Un enlace o botón destacado se incluye en el correo, descrito como un paso de revisión de seguridad o protección de cuenta. Al hacer clic en este enlace, el destinatario se redirige a una página de phishing diseñada para parecerse a un portal legítimo de inicio de sesión o de seguridad de cuenta. El diseño de la página, la paleta de colores y la imagen de marca están pensados para reflejar las interfaces de servicio auténticas y reducir las sospechas.

La página de phishing pide al usuario que introduzca las credenciales de acceso. Esto suele incluir una dirección de correo electrónico y una contraseña. Algunas versiones de la página solicitan información adicional de seguridad, como códigos de verificación o detalles de recuperación. Todos los datos enviados se transmiten a los atacantes. La página puede entonces mostrar un mensaje de confirmación o redirigir al usuario a otro sitio, dando la impresión de que el problema ha sido resuelto.

Una vez obtenidas las credenciales, los atacantes pueden acceder a la cuenta comprometida. Este acceso les permite leer comunicaciones privadas, restablecer contraseñas de servicios vinculados y enviar correos electrónicos adicionales de phishing desde una dirección de confianza. Las cuentas de correo electrónico se utilizan frecuentemente como puntos de recuperación para otros servicios, lo que permite que una sola brecha se convierta en una toma de control más amplia de cuentas.

Esta estafa de phishing no se basa en archivos adjuntos, descargas maliciosas ni código de exploits. Su efectividad depende enteramente de la ingeniería social. Los atacantes aprovechan la expectativa de que las alertas de seguridad son legítimas y que es necesaria una acción urgente. El correo electrónico no refleja ningún seguimiento o análisis real de la actividad de la cuenta del destinatario.

La estafa apunta a un público amplio porque la mayoría de los usuarios mantienen varias cuentas online. El correo evita referenciar en detalle una plataforma específica, permitiendo a los destinatarios asumir que se refiere a un servicio que utilizan. Esta ambigüedad aumenta la probabilidad de interacción.

Aunque los servicios legítimos sí envían notificaciones de seguridad, no solicitan confirmación de credenciales mediante enlaces de correo electrónico. Las alertas de seguridad reales indican a los usuarios iniciar sesión a través de sitios web oficiales o aplicaciones accedidas de forma independiente. El correo de phishing imita la apariencia de un aviso de seguridad mientras elimina estas salvaguardas.

Cómo identificar correos electrónicos de phishing

Identificar correos electrónicos de phishing, como ” Multiple Unusual Sign-In Attempts Detected “, requiere evaluar tanto el contenido como la acción solicitada. Uno de los principales indicadores es el énfasis en la urgencia. El mensaje implica que la cuenta sigue siendo vulnerable y que se requiere una respuesta inmediata. Los proveedores legítimos notifican a los usuarios sobre eventos de seguridad, pero no ejercen presión mediante correos electrónicos no solicitados.

Otro indicador importante es la instrucción de usar un enlace incrustado para proteger la cuenta. Los servicios de confianza no piden a los usuarios que confirmen credenciales mediante enlaces contenidos en mensajes de correo electrónico. Las acciones de seguridad se realizan tras iniciar sesión a través de sitios web oficiales o aplicaciones a las que accede directamente el usuario.

La dirección del remitente debe examinarse cuidadosamente. Aunque el nombre de visualización pueda parecer referirse a seguridad o soporte, la dirección de correo electrónico subyacente a menudo se origina en un dominio no relacionado o no autorizado. Inspeccionar toda la información del remitente puede revelar discrepancias que indican suplantación.

Los correos de phishing de este tipo son intencionadamente vagos. El mensaje indica que se detectaron múltiples intentos de inicio de sesión, pero no proporciona detalles que lo respalden. Las alertas legítimas de seguridad suelen incluir información como ubicaciones aproximadas, tipos de dispositivos o marcas de tiempo. La ausencia de tales datos impide la verificación y es una táctica deliberada.

El destino del enlace incrustado es otro factor crítico. Pasar el cursor sobre el enlace puede revelar un dominio que no coincide con el servicio que se está suplantando. Las páginas de phishing suelen usar dominios no relacionados, estructuras complejas de URL o convenciones de nombres destinadas a parecer técnicas sin ser legítimas.

También pueden existir inconsistencias en el lenguaje y el formato. El correo puede usar una redacción que difiera ligeramente de las comunicaciones oficiales, incluyendo mayúsculas, espaciados o estructura de frases inusuales. Incluso desviaciones menores pueden indicar que el mensaje no fue generado por un sistema legítimo.

Otra señal de advertencia es la falta de métodos alternativos de verificación. Las notificaciones de seguridad auténticas animan a los usuarios a revisar la actividad de las cuentas a través de paneles oficiales o aplicaciones. Un mensaje que restringe la resolución a un solo enlace de correo está intentando controlar la ruta de interacción.

El contexto también es importante. Si no ha habido un intento reciente de inicio de sesión, cambio de contraseña o actividad del dispositivo, una alerta inesperada sobre intentos repetidos de inicio de sesión debe tratarse con precaución. Los correos de phishing suelen llegar sin ningún evento previo que los justifique.

La respuesta más segura es evitar interactuar completamente con el correo. Los usuarios deben acceder a su cuenta introduciendo manualmente la dirección oficial del sitio web en el navegador o utilizando una aplicación de confianza. Si no aparece ninguna alerta tras iniciar sesión, el correo electrónico puede ser descartado con seguridad.

Las estafas de phishing que hacen referencia a actividades inusuales de inicio de sesión tienen éxito explotando la confianza en los sistemas de seguridad automatizados. El examen cuidadoso del contenido de los mensajes y la verificación independiente del estado de la cuenta son las formas más efectivas de evitar la concesión de credenciales.