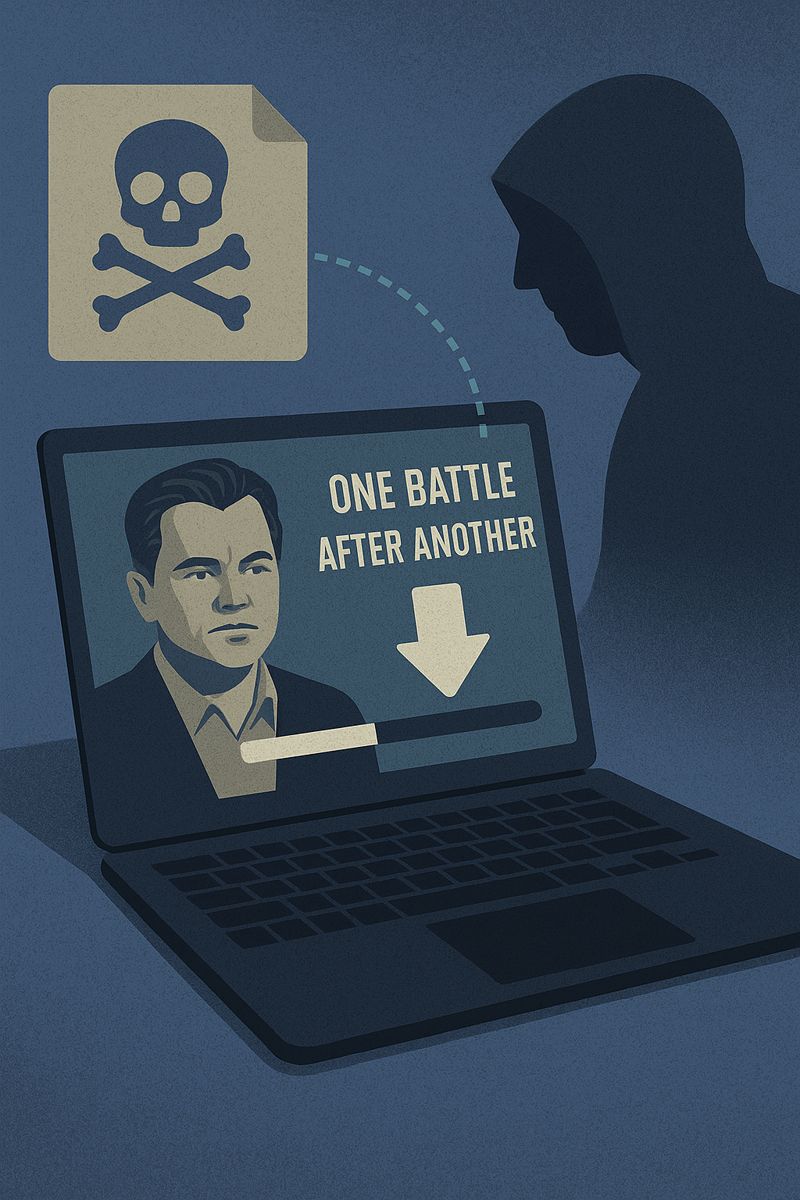

Investigadores de seguridad han Bitdefender identificado una campaña de malware que utiliza un torrent falso que anuncia una nueva película de Leonardo DiCaprio para distribuir el malware Agente Tesla. El torrent afirma contener una película titulada One Battle After Another, pero en realidad ofrece una cadena de infección en varias etapas diseñada para comprometer los sistemas Windows. La campaña está dirigida a usuarios que buscan contenido pirata y se basa en la complejidad técnica en lugar de archivos claramente maliciosos para evitar ser detectada. Los analistas de Bitdefender afirmaron que este enfoque muestra un esfuerzo deliberado por evadir los controles de seguridad tradicionales.

El ataque comienza cuando un usuario descarga el torrent y abre lo que parece ser un atajo a la película. En lugar de lanzar contenido de vídeo, el acceso directo activa una secuencia de comandos oculta. Según Bitdefender, esta secuencia está incrustada en archivos que se parecen a subtítulos u otros componentes multimedia inofensivos. Una vez activados, los comandos inician una cadena de scripts ejecutados a través de herramientas integradas de Windows como el símbolo del sistema de comandos y PowerShell. Cada etapa prepara el entorno para la siguiente sin producir señales de advertencia visibles para el usuario.

Investigadores de Bitdefender informaron que los scripts extraen datos adicionales ocultos dentro de archivos de imagen y archivos comprimidos incluidos en el torrent. Estos archivos están diseñados para parecer legítimos y es poco probable que despierten sospechas durante una inspección casual. Los componentes extraídos se descifran y ejecutan directamente en la memoria del sistema en lugar de guardarse como archivos ejecutables tradicionales. Esta técnica sin archivos reduce la posibilidad de detección por parte de productos de seguridad que se centran en escanear archivos almacenados.

Para garantizar la persistencia, el malware crea una tarea programada con un nombre que parece rutinario. Esto permite que el proceso malicioso continúe ejecutándose tras un reinicio del sistema. La carga útil final desplegada mediante este método es Agent Tesla, un troyano de acceso remoto que ha estado activo durante muchos años. Bitdefender afirmó que el agente Tesla es capaz de robar credenciales de navegadores, clientes de correo electrónico y otras aplicaciones, así como de recopilar información relacionada con la actividad financiera. El malware también permite el acceso remoto, permitiendo a los atacantes monitorizar o controlar sistemas infectados.

La campaña demuestra cómo los lanzamientos de entretenimiento de alto perfil se utilizan como señuelos efectivos. Bitdefender señaló que miles de usuarios descargaron el torrent antes de que se identificara como malicioso. Las películas recién lanzadas generan gran interés, creando oportunidades para que los atacantes distribuyan malware rápidamente a través de redes peer-to-peer. El señuelo depende de la urgencia y la curiosidad, y los atacantes asumen que los usuarios serán menos cautelosos al intentar acceder a contenido popular de forma gratuita.

Los analistas de Bitdefender afirmaron que el diseño en capas de la cadena de infección refleja un nivel de sofisticación superior al de muchas campañas de malware comunes. La combinación de archivos de acceso directo, scripts, datos cifrados y ejecución basada en memoria permite que el ataque se integre en el comportamiento normal del sistema. El uso de utilidades legítimas del sistema operativo complica aún más la detección y el análisis.

Bitdefender aconsejó a los usuarios evitar descargar películas o programas piratas de fuentes no verificadas. Los archivos que contengan accesos directos, scripts o estructuras de archivo inesperadas deben tratarse como amenazas potenciales. Mantener el software de seguridad actualizado y actuar con precaución al abrir contenido descargado puede reducir el riesgo de infección. Los hallazgos ponen de manifiesto cómo las familias de malware consolidadas continúan evolucionando al explotar la demanda de medios populares y las debilidades en el comportamiento del usuario en lugar de depender de nuevos exploits técnicos.