Chrome.exe processus peut soit être légitime ou malveillant

Chrome.exe virus est un nom générique qui se rapporte au cheval de Troie Poweliks. Les cyber-criminels déguisent ce malware comme un » Chrome.exe (32 bit) » (ou, rarement, « Dllhost. exe » ou « cmmon32. exe ») processus dans le gestionnaire des tâches (pourquoi il est appelé Chrome.exe virus). Les développeurs utilisent Poweliks pour générer des revenus publicitaires frauduleux-ce malware est conçu pour générer des publicités en ligne intrusives (coupons, bannières, pop-ups, etc.) En outre, Poweliks utilise pratiquement toutes les ressources informatiques. Le système devient ainsi inutilisable (les applications se plantent continuellement en raison du manque de ressources, des gels d’écran, etc.). Chrome.exe est un processus informatique qui est exécuté par Google Chrome . Habituellement, il apparaît en raison de « continuer à exécuter les applications d’arrière-plan quand Google Chrome est fermé » paramètre qui peut être trouvé sous « système ». Cependant, le processus même prospectifs a été mal utilisé par les développeurs d’adware, cheval de Troie et les fabricants de logiciels malveillants similaires. Récemment, il a été lié au virus Poweliks utilisé pour abuser CPU pour causer de nombreuses annonces pop-up et le contenu similaire.

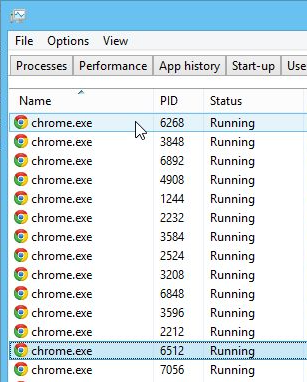

Les conséquences d’avoir Chrome.exe * 32 plusieurs processus qui exploitent jusqu’à 100% de la puissance de calcul peuvent entraîner des dommages permanents à l’ordinateur. En d’autres termes, vous pouvez rencontrer des ralentissements significatifs, des gels, une mauvaise latence au début. Cependant, comme le temps passe votre système deviendra inutilisable. » Chrome.exe (32 bits) » est un processus régulier exécuté par Google Chrome . Ce navigateur ouvre un certain nombre de ces processus dans le gestionnaire des tâches (plus les onglets que vous ouvrez, plus » Chrome.exe (32 bits) » processus sont exécutés). Toutefois, ces processus occupent un faible pourcentage des ressources globales du système. Poweliks, d’autre part, ressemble à l’un des Google Chrome processus (il a le même nom et l’icône), mais ouvre des dizaines de ces processus et utilise presque toutes les ressources CPU, rendant ainsi le système inutilisable.

En outre, Google Chrome fonctionne » Chrome.exe (32 bits) » processus uniquement lorsque le navigateur est ouvert, tandis que Poweliks les exécute sur le démarrage du système. Bien que Poweliks ne crée aucun fichier sur le système, il peut être facilement distingué, puisque » Chrome.exe (32 bits) » processus s’exécutera même lorsque le navigateur est fermé. Les ressources système (en particulier, CPU) atteignent jusqu’à 100% sur l’état inactif. Pour vérifier un Chrome processus authentique, faites un clic droit sur un et sélectionnez « ouvrir l’emplacement du fichier ». Le véritable » Chrome.exe (32 bit) » est toujours placé dans le dossier « C:Program Files (x86) Google Chrome Application ». Les processus situés ailleurs sont considérés comme malveillants. Si votre système commence soudainement à travailler lentement et vous observez de nombreux Chrome.exe processus « (32 bits) » dans le gestionnaire des tâches (même lorsque le navigateur n’est pas ouvert), votre ordinateur est probablement infecté par Trojan. Poweliks Malware. Dans ce cas, effectuez une analyse complète du système avec une suite anti-virus/anti-spyware légitime immédiatement.

dditionnellement, Chrome.exe 32 processus de bits génère des publicités ennuyeuses. Ils peuvent apparaître sur vos pages fréquemment visitées en tant que bannières, pop-ups, et dans les textes. Malgré le fait que les annonces affichées semblent authentiques, ils sont conçus pour tromper les gens en cliquant sur eux et augmenter le salaire par clic de revenus pour les développeurs.

Comment le virus a-t-il Chrome.exe installé sur mon ordinateur?

Poweliks est distribué de différentes façons. Par exemple, les criminels emploient des sites Web malveillants ou détourent ceux légitimes et les injectent avec des kits d’exploit conçus pour tirer parti des vulnérabilités du système pour installer le malware. Poweliks est également distribué en utilisant des e-mails de spam. Les criminels proliférent des e-mails qui contiennent divers textes sur les livraisons de colis (par exemple, FedEx, DHL, etc.) Il stipule qu’une parcelle ne peut pas être livrée pour diverses raisons. Ces e-mails contiennent également des pièces jointes malveillantes. Beaucoup d’utilisateurs curieux sont dupés dans l’ouverture de ces fichiers, ce qui entraîne des infections informatiques. En outre, les criminels emploient de faux téléchargements. Ils présentent des exécutables malveillants comme un logiciel légitime (par exemple, Adobe Flash Player), ce qui permet de tromper les utilisateurs dans le téléchargement et l’installation de logiciels malveillants. En fin de compte, les principales raisons pour les infections informatiques sont la mauvaise connaissance et le comportement négligent.

Comment éviter l’installation d’applications potentiellement indésirables?

Pour éviter cette situation, soyez très prudent lors de la navigation sur Internet. Assurez-vous que les sites Web visités sont légitimes et ne contiennent pas de contenu suspect. En outre, ne jamais ouvrir les fichiers reçus à partir d’adresses e-mail suspectes. Ceux-ci doivent être supprimés sans lecture. Gardez les applications installées à jour et téléchargez et mettez à jour les outils/vos applications à partir de sources officielles uniquement, en utilisant un lien de téléchargement direct. Les téléchargeuses/installateurs non officiels incluent souvent des programmes bidon, et ne devraient donc pas être utilisés. Avoir une suite anti-virus/anti-spyware légitime installée sur votre ordinateur est également primordiale. La clé de la sécurité informatique est la prudence.

En outre, ont à l’esprit que ces annonces favorisent généralement des outils d’optimisation de système inutiles et coûteux, des logiciels ou d’autres produits. Cependant, la pire chose est qu’ils peuvent vous conduire à des sites Web chargés de logiciels malveillants et exposer les vulnérabilités de votre ordinateur. Ainsi, avoir un processus bidon Chrome.exe en cours d’exécution dans votre gestionnaire de tâches peut vous conduire à des infections informatiques à haut risque.

Façons de trouver malveillant Chrome.exe sur le système

Comme mentionné ci-dessus, il y a deux versions de ce processus-un régulier et malveillant. Les experts ont tendance à appeler le Adware comme * 32 virus gestionnaire des tâches car il peut être facilement reconnu dans le moniteur système. L’exécutable légitime n’est présent que lorsque le navigateur est ouvert, tandis que les Chrome logiciels malveillants s’exécutent au démarrage.

Dans le cas où vous avez encore des doutes et que vous voulez vérifier cette 32 exe dans le gestionnaire des tâches, cliquez-droit sur elle et l’emplacement du fichier ouvert. Rappelez-vous que le Chrome.exe processus d’origine se trouve dans le répertoire C:Program Files (x86) Google Chrome Application. Si vous pouvez le trouver dans des dossiers aléatoires, votre ordinateur pourrait être infecté par le cheval de Troie Poweliks.

Nous ne vous conseillons pas de supprimer le Chrome.exe virus par vous-même. Il peut être compliqué de trouver tous ses composants et de protéger votre système de la bonne manière. Au lieu de cela, exécutez une analyse complète du système avec un outil de suppression des logiciels malveillants pour vous assurer que ce processus est réellement malveillant.

Chrome.exe * la suppression du virus 32 peut être complétée à l’aide de WiperSoft ou d’un autre logiciel de sécurité robuste. Aussi, Notez que c’est une option plus sûre puisque l’antivirus se débarrassera des composants d’adware aussi bien. Ainsi, votre ordinateur sera nettoyé à partir de programmes potentiellement indésirables (PUP) qui incluent Adware et protégé à l’avenir.

La principale méthode de distribution – freeware

Un grand d’utilisateurs croient que le programme potentiellement indésirable (PUP) est perfusé sur leurs systèmes à distance. Cependant, il est loin de la réalité — ils sont livrés avec les applications gratuites que les utilisateurs téléchargent en ligne. Cette technique de distribution est appelée groupement qui permet aux développeurs d’installer secrètement Pup en tant que composants supplémentaires.

Explication de la Chrome.exe Suppression de virus

Nous voulons avertir nos lecteurs que Chrome.exe * 32 suppression de virus est pour les utilisateurs expérimentés seulement. Si vous n’avez pas de compétences informatiques spécifiques, s’il vous plaît obtenir un logiciel antivirus professionnel et se débarrasser de l’adware automatiquement. C’est l’option la plus sûre pour éviter tout dommage à votre système.

Offers

Télécharger outil de suppressionto scan for Chrome.exeUse our recommended removal tool to scan for Chrome.exe. Trial version of provides detection of computer threats like Chrome.exe and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft examen détails WiperSoft est un outil de sécurité qui offre une sécurité en temps réel contre les menaces potentielles. De nos jours, beaucoup d’utilisateurs ont tendance à téléc ...

Télécharger|plus

Est MacKeeper un virus ?MacKeeper n’est pas un virus, ni est-ce une arnaque. Bien qu’il existe différentes opinions sur le programme sur Internet, beaucoup de ceux qui déteste tellement notoire ...

Télécharger|plus

Alors que les créateurs de MalwareBytes anti-malware n'ont pas été dans ce métier depuis longtemps, ils constituent pour elle avec leur approche enthousiaste. Statistique de ces sites comme CNET m ...

Télécharger|plus

Site Disclaimer

2-remove-virus.com is not sponsored, owned, affiliated, or linked to malware developers or distributors that are referenced in this article. The article does not promote or endorse any type of malware. We aim at providing useful information that will help computer users to detect and eliminate the unwanted malicious programs from their computers. This can be done manually by following the instructions presented in the article or automatically by implementing the suggested anti-malware tools.

The article is only meant to be used for educational purposes. If you follow the instructions given in the article, you agree to be contracted by the disclaimer. We do not guarantee that the artcile will present you with a solution that removes the malign threats completely. Malware changes constantly, which is why, in some cases, it may be difficult to clean the computer fully by using only the manual removal instructions.