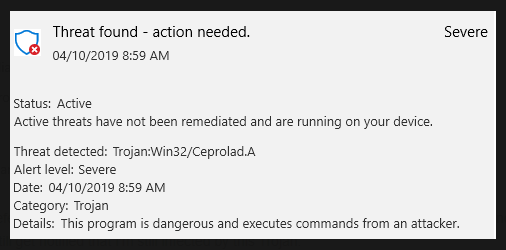

Ceprolad est une infection de cheval de Troie qui peut se faufiler dans les ordinateurs pour effectuer des actions malveillantes. Ce qu’il fait diffère d’un cas à l’autre car le cheval de Troie est contrôlé via un serveur distant. Certaines des actions malveillantes qu’il pourrait effectuer sont la surveillance de l’activité Web, le vol d’identifiants de mot de passe / connexion, l’extraction de crypto-monnaie, le cryptage de fichiers, le téléchargement de plus de logiciels malveillants, etc. C’est une infection malveillante très grave et donc, l’utilisation d’un logiciel anti-malware pour supprimer Ceprolad est recommandée.

Les chevaux de Troie contrôlés à distance sont parmi les logiciels malveillants les plus dangereux que vous pouvez obtenir, car ils peuvent effectuer une variété d’activités différentes en fonction de ce que l’opérateur leur commande. Ils peuvent fonctionner comme voleurs de mots de passe, portes dérobées pour plus de logiciels malveillants, mineurs de crypto, etc. Et puisque leur but principal est généralement de rester sur un ordinateur le plus longtemps possible, il peut ne pas y avoir de symptômes évidents de leur présence.

Lorsque l’ordinateur Ceprolad trojan infecte, il démarre toute activité malveillante qu’il a reçu l’ordre d’effectuer. Si son objectif principal est de voler vos identifiants de connexion, il restera en arrière-plan et enregistrera vos identifiants chaque fois que vous les tapez. Vous ne remarquerez peut-être même pas un cheval de Troie d’enregistrement de frappe car ils ne montrent aucun signe évident de présence.

Ceprolad peut également servir de porte dérobée pour que d’autres logiciels malveillants puissent entrer. Le cheval de Troie peut rester inactif sur votre ordinateur jusqu’à ce qu’il reçoive une commande pour télécharger d’autres logiciels malveillants. Par exemple, il pourrait télécharger un ransomware de cryptage de fichiers sur votre ordinateur. Si cela devait se produire, vos fichiers personnels seraient cryptés et il vous serait demandé de payer une rançon afin de les récupérer.

Si l’objectif principal de Ceprolad était d’extraire des crypto-monnaies en utilisant les ressources de votre ordinateur, cela deviendrait tout à fait perceptible. L’extraction de crypto-monnaie utilise beaucoup de ressources système, ce qui entraîne de graves problèmes de décalage. Votre ordinateur ralentirait assez sensiblement, et les programmes planteraient ou ne se lanceraient même pas. Votre ordinateur agissant soudainement lentement est souvent le signe d’une sorte de cheval de Troie.

Le cheval de Troie pourrait également voler vos fichiers / informations. Les données volées pourraient ensuite être vendues sur un forum de pirates informatiques à d’autres cybercriminels. Ils utiliseraient ensuite les données pour leurs activités malveillantes.

Les chevaux de Troie discrets sont l’une des raisons pour lesquelles il est si important d’installer un logiciel anti-malware. Si vous avez un bon programme anti-malware installé, il détectera le cheval de Troie lorsqu’il essaie d’entrer, avant qu’il ne puisse endommager votre ordinateur ou voler vos fichiers.

Les chevaux de Troie sont des infections assez complexes, vous ne devriez donc pas essayer de supprimer Ceprolad manuellement. Au lieu de cela, utilisez un bon programme anti-malware. Une fois que le logiciel malveillant a disparu, votre ordinateur reviendra à la normale. Cependant, il est important de noter que si ce cheval de Troie a été trouvé sur votre appareil, vous devez changer vos mots de passe au cas où. Mais vous ne devriez le faire qu’après que le logiciel malveillant a été supprimé avec succès.

Comment les chevaux de Troie pénètrent-ils dans les ordinateurs ?

Les chevaux de Troie peuvent pénétrer dans les ordinateurs de différentes manières, et il est important de connaître au moins les principales méthodes. Cela inclut les pièces jointes aux e-mails, les torrents, les vulnérabilités système / logiciel, les téléchargements malveillants, etc.

En ouvrant des pièces jointes non sollicitées, les utilisateurs exposent fréquemment leurs systèmes à toutes sortes de logiciels malveillants. Les e-mails malveillants ciblent fréquemment les utilisateurs dont les adresses e-mail ont été divulguées. Heureusement, vous devriez être en mesure de repérer les e-mails de phishing tant que vous savez quoi rechercher. Par exemple, les fautes de grammaire / orthographe sont les plus grands cadeaux, en particulier lorsque les expéditeurs prétendent provenir d’entreprises connues / célèbres. La correspondance officielle d’entreprises légitimes dont vous utilisez les services contiendra très rarement des fautes de grammaire / orthographe car elles semblent non professionnelles. Mais pour une raison quelconque, les e-mails malveillants en contiennent généralement. Un autre signe qu’un e-mail est potentiellement malveillant est que vous êtes adressé à l’aide de mots génériques tels que « Utilisateur », « Membre » et « Client ». Lors de l’envoi d’e-mails aux clients, les entreprises s’adressent généralement aux utilisateurs par leur nom pour que les e-mails apparaissent plus personnalisés. Étant donné que les acteurs malveillants n’ont généralement pas accès aux informations personnelles, ils sont obligés d’utiliser des mots génériques.

Les e-mails malveillants apparaîtront considérablement plus sophistiqués si vous êtes une cible spécifique. Si les pirates avaient accès à certaines de vos informations personnelles, leurs tentatives d’installer des logiciels malveillants sur votre ordinateur seraient plus avancées. Par exemple, l’e-mail s’adresserait à vous par votre nom, il serait écrit dans un excellent anglais (ou une autre langue), et il contiendrait des informations qui donneraient à l’e-mail beaucoup plus de crédibilité. Juste au cas où vous seriez la cible d’acteurs malveillants, vous devez toujours analyser les pièces jointes des e-mails avec un antivirus ou VirusTotal avant de les ouvrir.

Il va sans dire que les torrents sont fréquemment utilisés pour distribuer des logiciels malveillants. Il existe de nombreux sites torrent très douteux qui sont assez mal modérés. En raison de cette mauvaise modération, les acteurs malveillants peuvent facilement télécharger des torrents contenant des logiciels malveillants et ils resteraient en place pendant longtemps. Les logiciels malveillants sont fréquemment trouvés dans les torrents pour les films, les émissions de télévision, les jeux vidéo, les logiciels, etc. Par conséquent, l’utilisation de torrents pour télécharger du contenu protégé par le droit d’auteur est la façon dont vous vous retrouvez avec des logiciels malveillants. Le piratage, en particulier l’utilisation de torrents, est généralement déconseillé car il présente non seulement un risque pour votre ordinateur et vos données, mais constitue également essentiellement un vol de contenu.

Les logiciels malveillants peuvent également entrer en utilisant des vulnérabilités logicielles. S’il y a une lacune dans votre système / logiciel, il peut être mal utilisé par des logiciels malveillants. C’est pourquoi il est essentiel d’installer les mises à jour au fur et à mesure qu’elles sortent. Met à jour les vulnérabilités connues, empêchant ainsi leur utilisation abusive. Si possible, vous devez activer les mises à jour automatiques.

Comment supprimer Ceprolad trojan

Les chevaux de Troie sont des infections de logiciels malveillants très graves qui nécessitent des outils professionnels pour être supprimés. N’essayez pas de supprimer Ceprolad trojan manuellement, car vous pourriez finir par causer des dommages supplémentaires à votre ordinateur. Vous pouvez également manquer certaines parties du cheval de Troie, ce qui pourrait lui permettre de récupérer plus tard. Au lieu de cela, utilisez un logiciel anti-malware professionnel pour supprimer Ceprolad trojan . L’anti-malware protégerait également votre ordinateur contre les menaces futures telles que Ceprolad trojan .

Parce que Ceprolad peut effectuer une variété d’actions, il est difficile de dire quel était son objectif principal sur votre ordinateur. Néanmoins, nous vous recommandons fortement de changer au moins tous vos mots de passe au cas où ils auraient été volés.