Mztu ransomware est un malware de cryptage de fichiers, publié par les mêmes cybercriminels opérant la famille de logiciels malveillants Djvu/STOP. C’est l’une des versions les plus récentes. Cette infection malveillante va crypter vos fichiers personnels et demander de l’argent en échange de leur décrypteur. Vous serez en mesure de reconnaître les fichiers cryptés car ils auront .mztu ajouté. Si vous avez une sauvegarde, vous n’aurez aucun problème à récupérer des fichiers. Cependant, si vous n’avez pas de fichiers sauvegardés quelque part, vos options sont beaucoup plus limitées. Les opérateurs de logiciels malveillants essaieront de vous vendre le décrypteur pour 980 $, mais payer la rançon est très risqué.

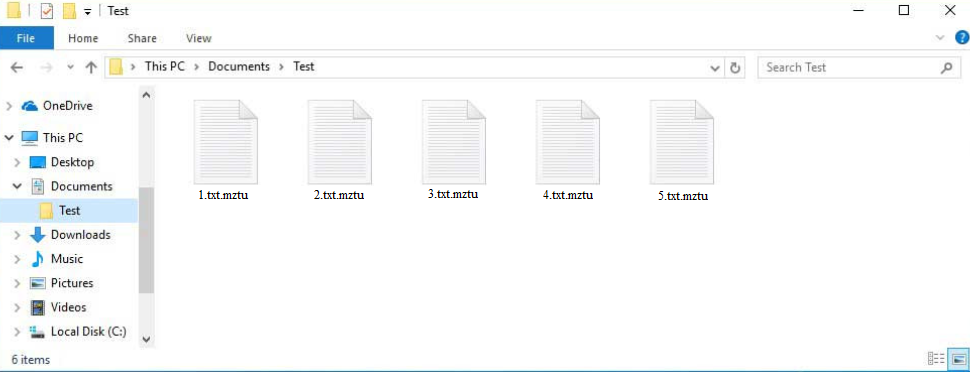

Les cybercriminels exploitant cette famille de logiciels malveillants publient régulièrement de nouvelles versions, l’une Mztu ransomware des plus récentes. Il peut être identifié par l’extension .mztu qu’il ajoute aux fichiers cryptés. Par exemple, text.txt serait remplacé par text.txt.mztu s’il était chiffré. Tous vos fichiers personnels auront cette extension, y compris les photos, les vidéos et les documents. Les fichiers avec l’extension .mztu seront essentiellement verrouillés jusqu’à ce que vous utilisiez un décrypteur spécifique sur eux.

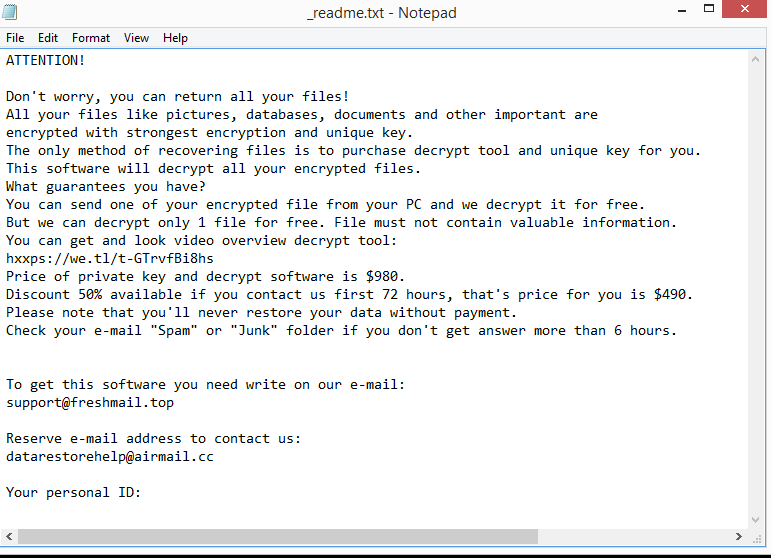

Le ransomware déposera une note de rançon _readme.txt dans tous les dossiers qui contiennent des fichiers cryptés. La note (affichée ci-dessus) est très générique mais elle contient toutes les informations nécessaires. Selon la note, pour obtenir le décrypteur, vous devez payer 980 $. La note mentionne que les victimes qui entrent en contact avec les cybercriminels dans les 72 premières heures recevront une augmentation de 50%, mais ce n’est pas nécessairement vrai. Bien que payer la rançon puisse sembler une bonne option, c’est plutôt risqué. Le principal risque de payer la rançon est qu’il n’y a aucune assurance que vous recevrez le décrypteur. Vous avez affaire à des cybercriminels, et rien ne les empêche de simplement prendre votre argent. Malheureusement, de nombreuses victimes qui ont payé dans le passé n’ont pas reçu leurs décrypteurs.

Vos fichiers peuvent être récupérés facilement si vous avez une sauvegarde. Cependant, vous devez d’abord vous assurer que vous supprimez Mztu ransomware complètement de votre ordinateur. N’essayez pas de le supprimer manuellement; Utilisez plutôt un logiciel anti-malware. Vous pouvez vous connecter en toute sécurité à votre sauvegarde et commencer à restaurer les fichiers une fois que l’infection a été complètement supprimée.

Si vous n’avez pas de sauvegarde, vos options sont très limitées. La seule option que vous avez est d’attendre un décrypteur gratuit Mztu ransomware . Il n’y a actuellement pas de décrypteur gratuit Mztu ransomware , mais vous devez néanmoins sauvegarder vos fichiers cryptés et attendre qu’un soit publié. Cependant, quand, ou plutôt si le décrypteur sera libéré n’est pas certain. Les versions de ransomware de cette famille de logiciels malveillants utilisent des clés en ligne pour chiffrer les fichiers, ce qui signifie qu’elles sont uniques à chaque victime. À moins que ces clés ne soient communiquées aux chercheurs de logiciels malveillants, un décrypteur gratuit Mztu ransomware n’est pas très probable. Il y en a un free Djvu/STOP decryptor by Emsisoft qui vaut la peine d’essayer, mais il est peu probable qu’il fonctionne sur les fichiers cryptés par Mztu ransomware .

Méthodes de distribution des rançongiciels

Les utilisateurs contractent fréquemment des infections de logiciels malveillants lors de l’ouverture de pièces jointes non sollicitées. Si votre adresse e-mail a déjà été divulguée, elle a probablement fini par être vendue sur un forum de pirates. Les acteurs malveillants achètent ces adresses e-mail divulguées pour leurs campagnes de logiciels malveillants. Par exemple, une campagne d’e-mails malveillants porteurs de rançongiciels. Les fichiers malveillants sont joints aux e-mails, et lorsque les utilisateurs ouvrent les fichiers, le logiciel malveillant est autorisé à se lancer.

Heureusement pour les utilisateurs, les e-mails malveillants ne sont généralement pas difficiles à identifier. Avant d’ouvrir une pièce jointe non sollicitée, vous devez examiner attentivement l’e-mail lui-même. Gardez un œil sur les fautes de grammaire et d’orthographe en particulier. Les expéditeurs prétendent souvent provenir d’entreprises légitimes dont les utilisateurs utilisent les services. Cependant, il est immédiatement clair que les expéditeurs ne sont pas ceux qu’ils prétendent être lorsque les courriels sont pleins de fautes de grammaire et d’orthographe. Vous devez également faire attention à la façon dont les e-mails s’adressent à vous. Lorsqu’une entreprise dont vous utilisez les services vous envoie un e-mail, vous serez toujours appelé par votre nom (ou le nom que vous avez donné à l’entreprise) car cela rend l’e-mail plus personnel. Les distributeurs de logiciels malveillants, cependant, se référeraient à vous en tant que membre, utilisateur, client, etc. parce qu’ils n’ont pas accès aux informations personnelles dans la plupart des cas et ciblent les utilisateurs à très grande échelle.

Étant donné que les sites torrent sont généralement mal surveillés, les acteurs malveillants propagent également souvent des logiciels malveillants via des torrents. Les torrents malveillants peuvent rester en place pendant une longue période, infectant de grandes quantités d’utilisateurs. Les logiciels malveillants sont particulièrement fréquents dans les torrents pour le contenu de divertissement, en particulier pour les films, les séries télévisées et les jeux vidéo. Non seulement il est dangereux de télécharger gratuitement du contenu protégé par le droit d’auteur, mais c’est aussi essentiellement voler du contenu.

Il convient de mentionner que les campagnes de spam malveillant peuvent parfois être beaucoup plus avancées. En général, vous ne devez pas ouvrir les pièces jointes des e-mails non sollicités à moins d’être certain qu’elles sont sécurisées. Avant d’ouvrir des pièces jointes, nous vous conseillons d’utiliser un vérificateur de virus ou VirusTotal d’effectuer une analyse avec un logiciel antivirus.

Comment supprimer Mztu ransomware

N’essayez pas de supprimer Mztu ransomware manuellement car vous pourriez finir par causer plus de dommages à votre ordinateur. Ransomware est une infection sophistiquée qui nécessite un programme professionnel pour se débarrasser de. Si vous essayez de le faire manuellement et de ne pas supprimer tous les fichiers ransomware, l’infection peut être en mesure de récupérer. Si cela devait se produire lorsque vous étiez connecté à votre sauvegarde, vos fichiers sauvegardés seraient également cryptés. Les fichiers seraient alors définitivement perdus.

Une fois que vous avez complètement supprimé à l’aide d’un logiciel antivirus, vous pouvez vous connecter à votre sauvegarde si vous l’avez Mztu ransomware . Si vous n’avez pas de sauvegarde, votre seule option est de sauvegarder les fichiers cryptés et d’attendre qu’un décrypteur gratuit Mztu ransomware soit publié. S’il est publié, il sera disponible le NoMoreRansom .

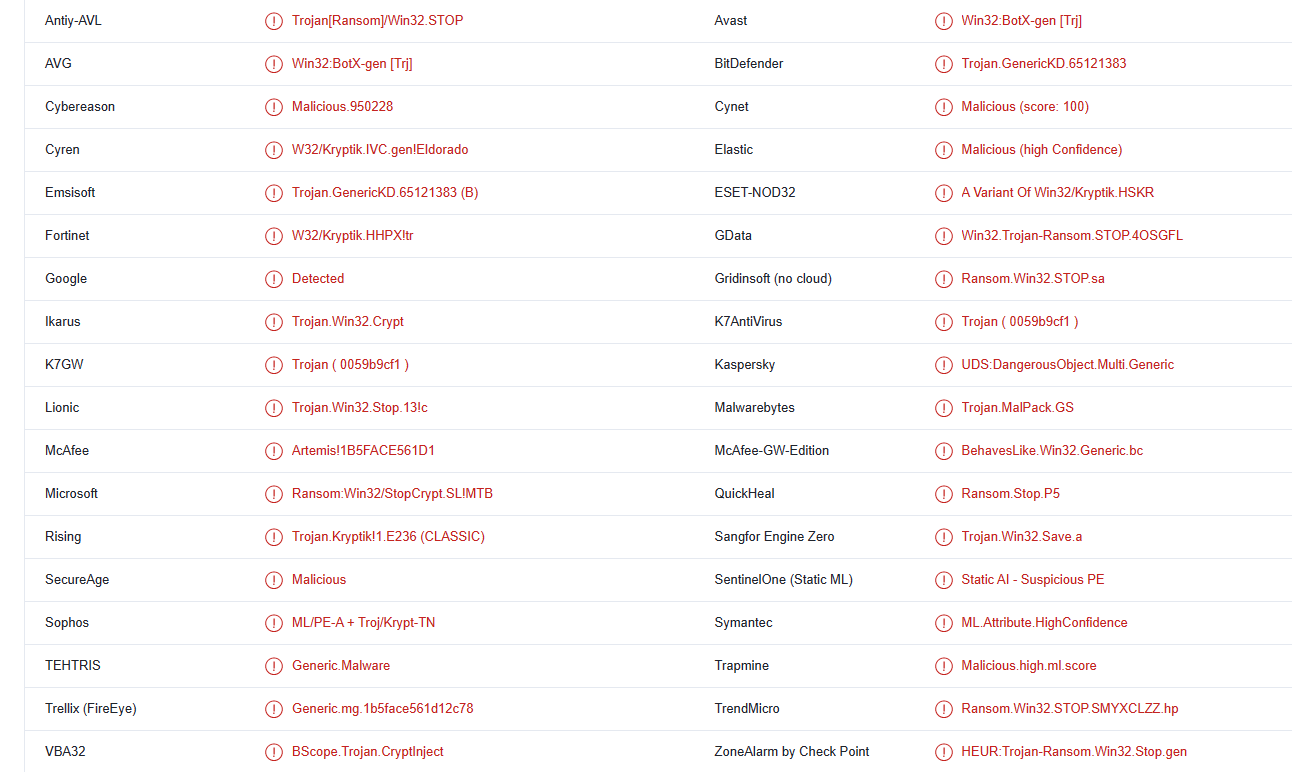

Mztu ransomware est détecté comme suit :

- Win32:BotX-gen [Trj] par AVG/Avast

- Rançon:Win32/StopCrypt.SL! VTT par Microsoft

- Trojan.GenericKD.65121383 par BitDefender

- Une variante de Win32 / Kryptik.HSKR par ESET

- Trojan.MalPack.GS par Malwarebytes

- UDS:DangerousObject.Multi.Generic par Kaspersky

- Ransom.Win32.STOP.SMYXCLZZ.hp par TrendMicro