Dkey ransomware est un logiciel malveillant de cryptage de fichiers qui appartient à la famille de ransomware Dharma. Le but de cette infection est de crypter les fichiers des utilisateurs et de vendre un décrypteur aux victimes qui n’ont pas de sauvegardes. Les fichiers cryptés peuvent être reconnus par une extension qui leur est ajoutée. L’extension inclut les identifiants uniques des utilisateurs et une adresse e-mail de contact, et se termine par .dkey. Malheureusement, une fois que les fichiers ont été cryptés, ils ne seront pas ouvrables à moins que les utilisateurs n’utilisent d’abord un décrypteur sur eux. Mais obtenir le décrypteur ne sera pas facile car seuls les opérateurs de logiciels malveillants l’ont.

Dkey ransomware cible tous les fichiers personnels, y compris les photos, vidéos, images, documents, etc. Les fichiers cryptés sont immédiatement reconnaissables en raison de l’extension qui leur est ajoutée. L’extension contient les ID attribués aux utilisateurs et une adresse e-mail de contact, ainsi que .dkey. Par exemple, image.jpg deviendrait image.jpg.unique ID.[Daniel22key@aol.com].dkey.

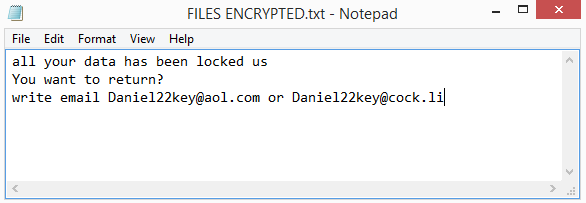

Lorsque les fichiers sont entièrement cryptés, le ransomware affiche une note de rançon pop-up, ainsi que dépose une note texte FILES ENCRYPTED.txt. Les deux notes contiennent très peu d’informations et demandent aux victimes d’envoyer un e-mail à Daniel22key@aol.com avec leur pièce d’identité attribuée. Les opérateurs de logiciels malveillants renverraient probablement des instructions, ainsi que le prix du décrypteur. Bien que cela ne soit pas mentionné dans la note, il est probablement prudent de supposer que le décrypteur coûterait environ 1000 $ car c’est le prix habituel. Quoi qu’il en soit, il n’est pas recommandé de payer car cela ne garantit pas un décrypteur. Les utilisateurs doivent garder à l’esprit qu’ils ont affaire à des cybercriminels et qu’ils ne fonctionnent pas comme des entreprises légitimes. Rien ne les empêche de simplement prendre l’argent des utilisateurs et de ne rien envoyer en retour. Cela est malheureusement arrivé à de nombreuses victimes dans le passé. En outre, il convient de mentionner que l’argent de la rançon des utilisateurs irait à de futures activités criminelles. Et la raison pour laquelle le ransomware est toujours une si grande chose est que les victimes continuent de payer la rançon. Tant qu’ils continueront à le faire, les ransomwares continueront à prospérer.

Pour les utilisateurs qui n’ont pas de sauvegarde, les options de récupération de fichiers sont très limitées. La seule option est d’attendre qu’un décrypteur gratuit Dkey ransomware soit libéré. Il n’est pas actuellement disponible, mais il n’est pas impossible qu’il soit publié à l’avenir. Il est donc recommandé aux utilisateurs de sauvegarder leurs fichiers et de rechercher occasionnellement un Dkey ransomware décrypteur.

Méthodes de distribution des ransomwares

La plupart des logiciels malveillants sont distribués via les mêmes méthodes. Ces méthodes incluent les pièces jointes aux e-mails, les torrents, les téléchargements à partir de sources dangereuses, etc. Les utilisateurs qui ont de mauvaises habitudes de navigation sont beaucoup plus susceptibles d’infecter leurs ordinateurs avec des logiciels malveillants. Développer de meilleures habitudes peut contribuer grandement à éviter les infections par des logiciels malveillants.

Les pièces jointes aux e-mails sont une méthode de distribution de logiciels malveillants très courante. Les acteurs malveillants achètent des adresses e-mail sur des forums de pirates, joignent des fichiers malveillants à des e-mails et les envoient. Lorsque les utilisateurs ouvrent les pièces jointes, ils infectent leurs ordinateurs. C’est une méthode assez peu exigeante, c’est pourquoi elle est très populaire parmi les acteurs malveillants. Heureusement pour les utilisateurs, de tels e-mails sont généralement assez évidents. Tout d’abord, ils sont pleins de fautes de grammaire / orthographe. Les expéditeurs prétendent généralement provenir d’entreprises légitimes, de sorte que les erreurs semblent très déplacées. Les e-mails légitimes des entreprises contiendront rarement des erreurs car ils ont l’air très peu professionnels.

Les e-mails malveillants sont généralement envoyés à partir d’adresses e-mail d’apparence aléatoire, ce qui est un autre cadeau. Les utilisateurs doivent toujours vérifier d’abord l’adresse e-mail avant d’interagir avec un e-mail qui leur demande de cliquer sur un lien ou d’ouvrir une pièce jointe. S’il semble complètement aléatoire, il s’agit probablement d’un e-mail malveillant. Mais même s’il semble légitime, il est toujours recommandé de le rechercher pour voir s’il appartient à qui que ce soit que l’expéditeur prétend être.

Comment un e-mail adresse les utilisateurs peut également en dire beaucoup à ce sujet. Lors de l’envoi d’e-mails à des clients, les entreprises légitimes s’adressent généralement aux utilisateurs par leur nom. C’est une tactique courante utilisée par les entreprises pour rendre un e-mail plus personnel. Mais comme les cybercriminels n’ont généralement pas les informations personnelles des utilisateurs, ils sont obligés d’utiliser des mots génériques tels que « Utilisateur », « Membre », « Client », etc., lorsqu’ils s’adressent aux utilisateurs.

Certains e-mails malveillants peuvent être beaucoup plus sophistiqués, en particulier si les cybercriminels ciblent quelqu’un de spécifique et ont des informations à son sujet. Un tel e-mail aurait une grammaire correcte et aucune faute d’orthographe, s’adresserait aux utilisateurs par leur nom et aurait des informations qui rendraient l’ensemble beaucoup plus crédible. Pour éviter d’ouvrir des fichiers malveillants, il est fortement recommandé d’analyser toutes les pièces jointes avec un logiciel antivirus ou VirusTotal avant de les ouvrir.

Les utilisateurs peuvent également infecter leurs ordinateurs avec toutes sortes de logiciels malveillants en téléchargeant à partir de sources dangereuses. Les logiciels malveillants se cachent dans tous les coins d’Internet, c’est pourquoi les téléchargements ne doivent être effectués qu’à partir de sources officielles / vérifiées.

Enfin, les logiciels malveillants se propagent souvent via des torrents. Les acteurs malveillants téléchargent des torrents contenant des logiciels malveillants sur des sites Web torrent mal modérés. Ce sont généralement des torrents pour le contenu de divertissement qui contiennent des logiciels malveillants. Plus précisément, les torrents pour les films, les séries télévisées et les jeux vidéo. Non seulement le torrenting de contenu protégé par le droit d’auteur est essentiellement un vol, mais il est également dangereux pour l’ordinateur.

Dkey ransomware enlèvement

Ransomware est considéré comme l’une des infections de logiciels malveillants les plus graves. À moins que les utilisateurs ne sachent exactement quoi faire, ce n’est pas une bonne idée d’essayer de supprimer Dkey ransomware manuellement. Cela pourrait entraîner encore plus de dommages à l’ordinateur. Considérant qu’il s’agit d’une infection malveillante sophistiquée, sa suppression devrait être laissée à un outil professionnel.

Si les utilisateurs disposent d’une sauvegarde, ils peuvent commencer à récupérer des fichiers dès que le logiciel antivirus est complètement supprimé Dkey ransomware de l’ordinateur. Si le ransomware était toujours présent lorsque les utilisateurs se connectent à leur sauvegarde, les fichiers sauvegardés deviendraient également cryptés.

S’il n’y a pas de sauvegarde, les utilisateurs ne peuvent rien faire d’autre que d’attendre qu’un décrypteur gratuit Dkey ransomware soit publié. On ne sait pas quand, ou même si, cela se produira. S’il est publié, les utilisateurs le trouveront sur NoMoreRansom .

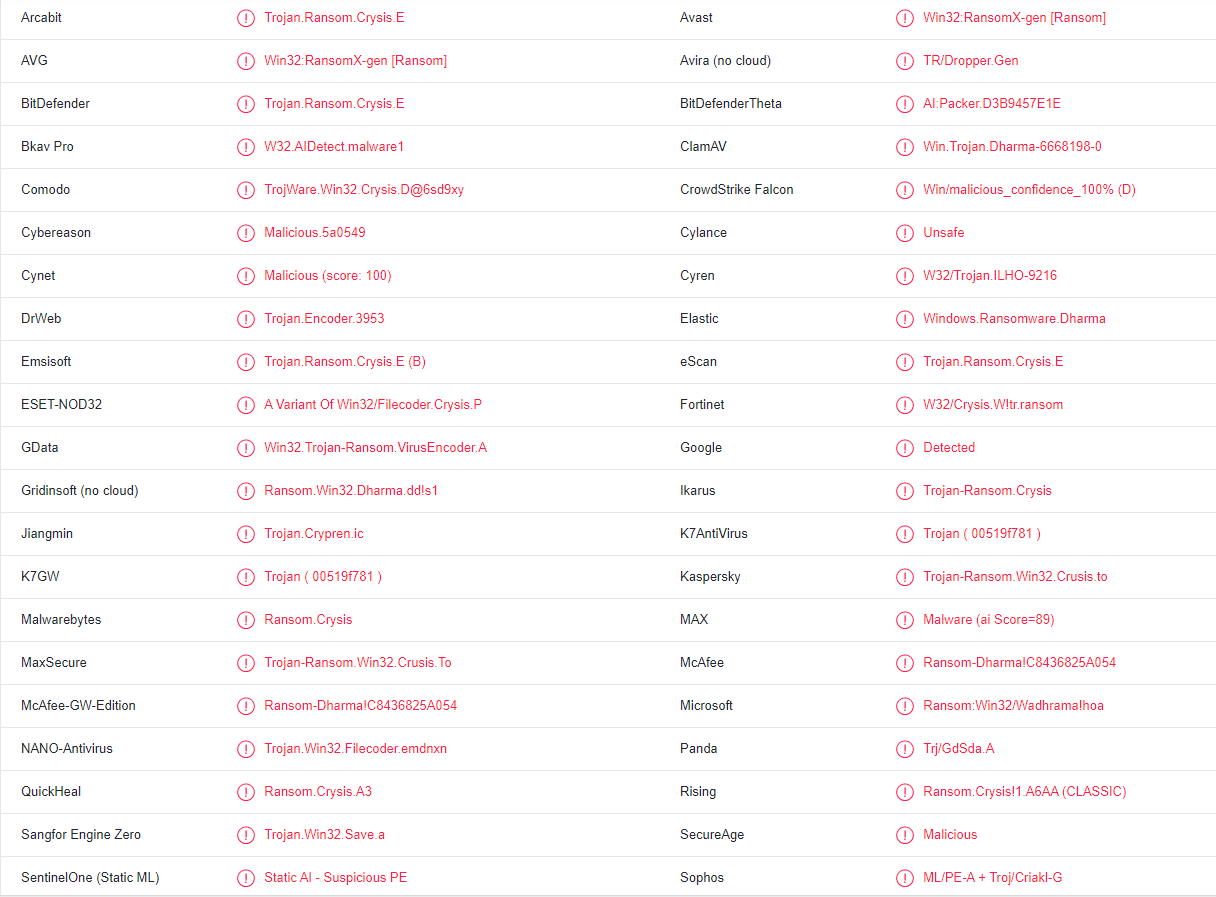

Dkey ransomware est détecté comme suit :

- Win32:RansomX-gen [Rançon] par AVG/Avast

- Trojan.Ransom.Crysis.E par Bitdefender

- Trojan.Ransom.Crysis.E (B) par Emsisoft

- Une variante de Win32/Filecoder.Crysis.P par ESET

- Ransom.Crysis par Malwarebytes

- Ransom.Win32.CRYSIS.SM par TrendMicro

- Rançon: Win32 / Wadhrama!hoa par Microsoft

- Ransom-Dharma! C8436825A054 par McAfee

- Trojan-Ransom.Win32.Crusis.to par Kaspersky

Quick Menu

étape 1. Supprimer Dkey ransomware en Mode sans échec avec réseau.

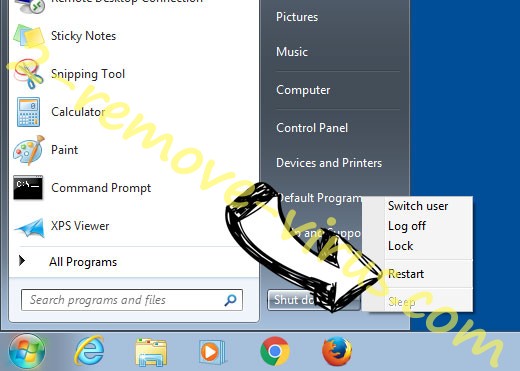

Supprimer Dkey ransomware de Windows 7/Windows Vista/Windows XP

- Cliquez sur Démarrer et sélectionnez arrêter.

- Sélectionnez redémarrer, puis cliquez sur OK.

- Commencer à taper F8 au démarrage de votre PC de chargement.

- Sous Options de démarrage avancées, sélectionnez Mode sans échec avec réseau.

- Ouvrez votre navigateur et télécharger l’utilitaire anti-malware.

- Utilisez l’utilitaire supprimer Dkey ransomware

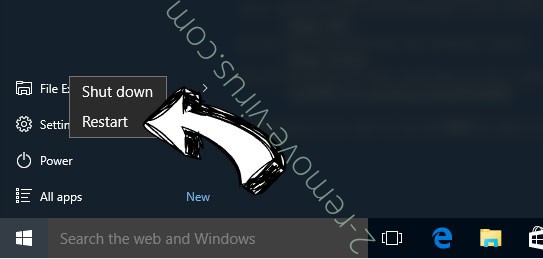

Supprimer Dkey ransomware de fenêtres 8/10

- Sur l’écran de connexion Windows, appuyez sur le bouton d’alimentation.

- Appuyez sur et maintenez Maj enfoncée et sélectionnez redémarrer.

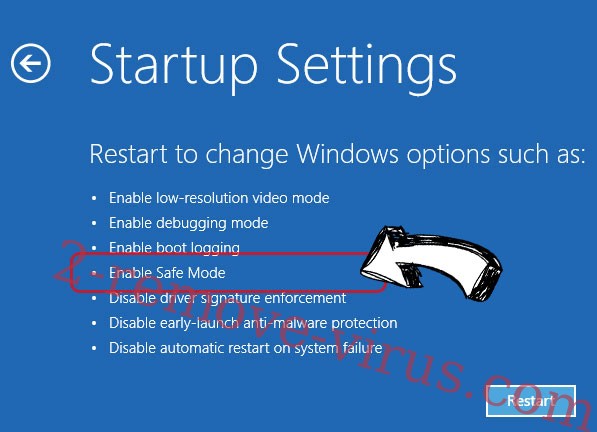

- Atteindre Troubleshoot → Advanced options → Start Settings.

- Choisissez Activer Mode sans échec ou Mode sans échec avec réseau sous paramètres de démarrage.

- Cliquez sur redémarrer.

- Ouvrez votre navigateur web et télécharger le malware remover.

- Le logiciel permet de supprimer Dkey ransomware

étape 2. Restaurez vos fichiers en utilisant la restauration du système

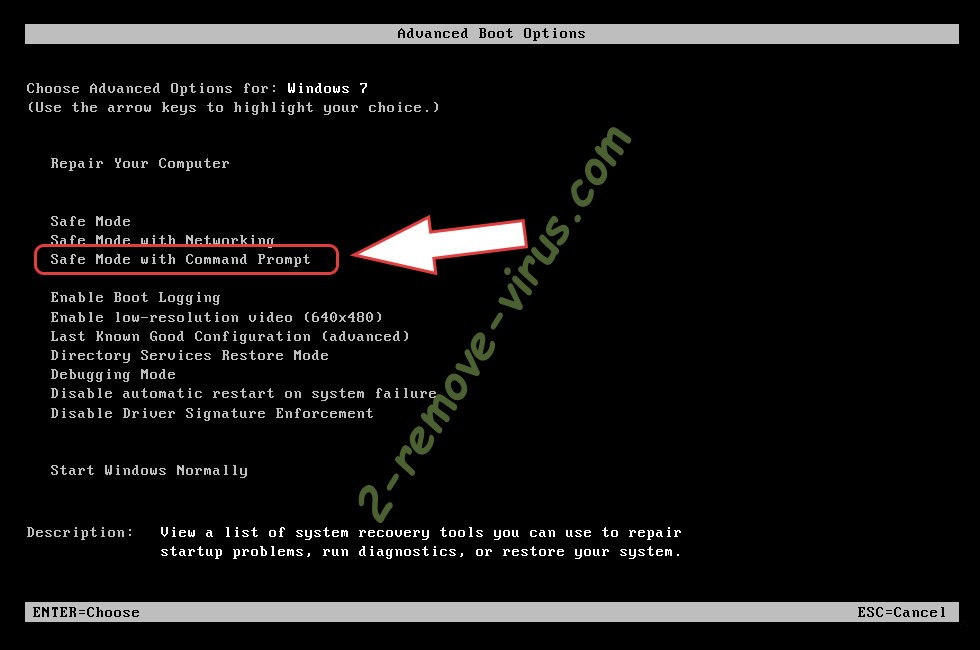

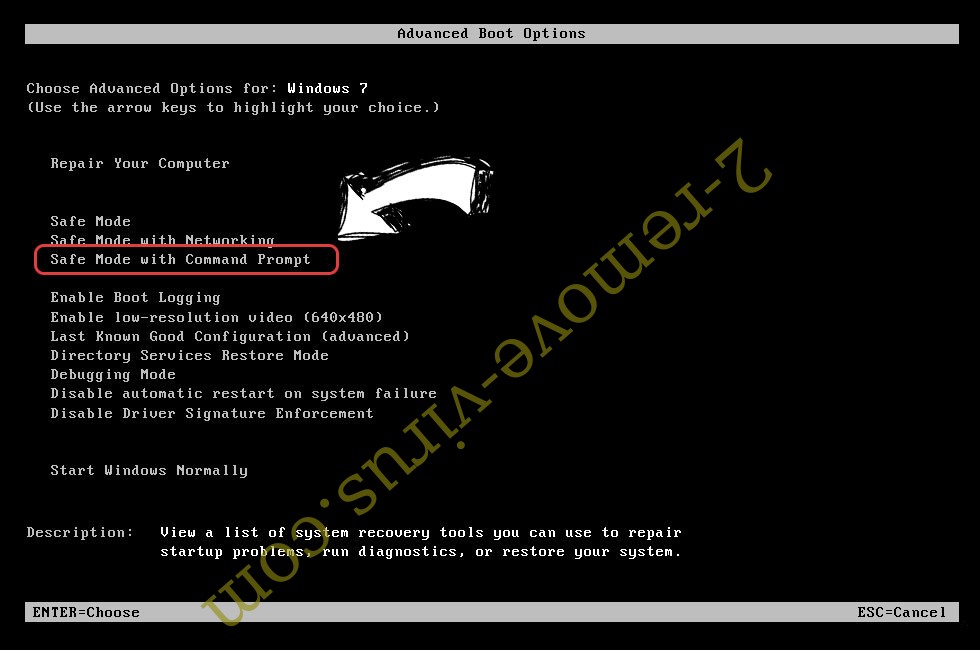

Suppression de Dkey ransomware dans Windows 7/Windows Vista/Windows XP

- Cliquez sur Démarrer et sélectionnez arrêt.

- Sélectionnez redémarrer et cliquez sur OK

- Quand votre PC commence à charger, appuyez plusieurs fois sur F8 pour ouvrir les Options de démarrage avancées

- Choisissez ligne de commande dans la liste.

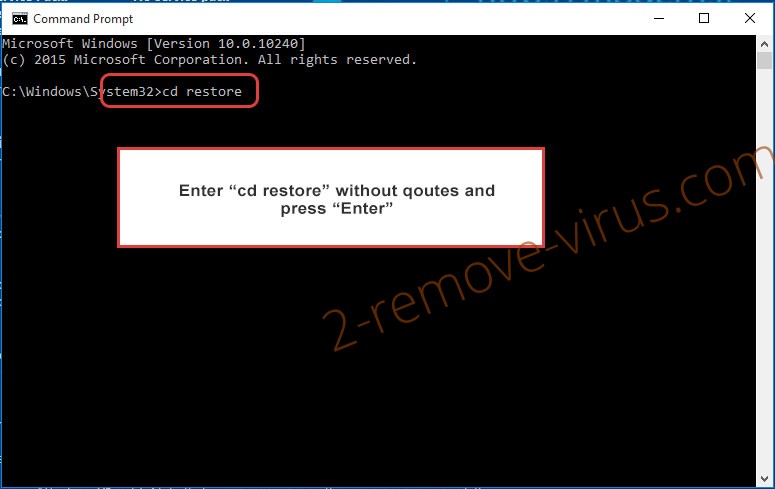

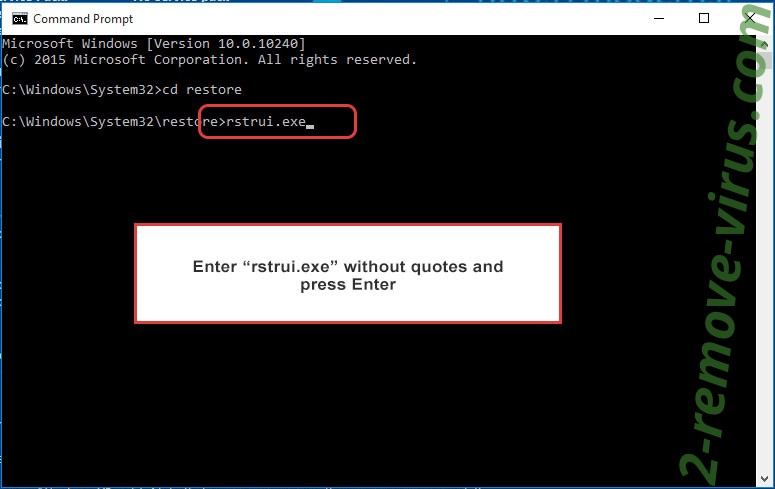

- Type de cd restore et appuyez sur entrée.

- Tapez rstrui.exe et appuyez sur entrée.

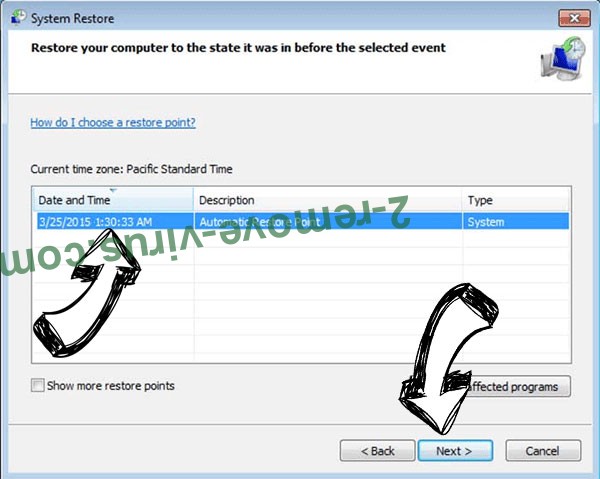

- Cliquez sur suivant dans la nouvelle fenêtre, puis sélectionnez le point de restauration avant l’infection.

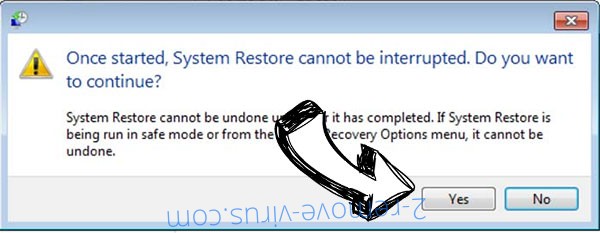

- Cliquez à nouveau sur suivant, puis cliquez sur Oui pour lancer la restauration du système.

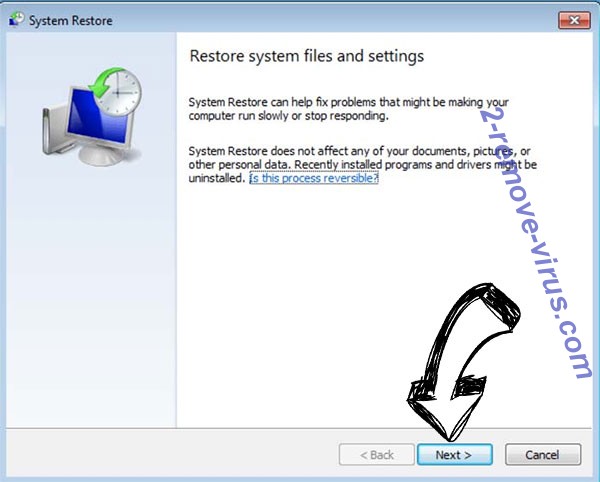

Supprimer Dkey ransomware de fenêtres 8/10

- Cliquez sur le bouton d’alimentation sur l’écran de connexion Windows.

- Maintenez Maj et cliquez sur redémarrer.

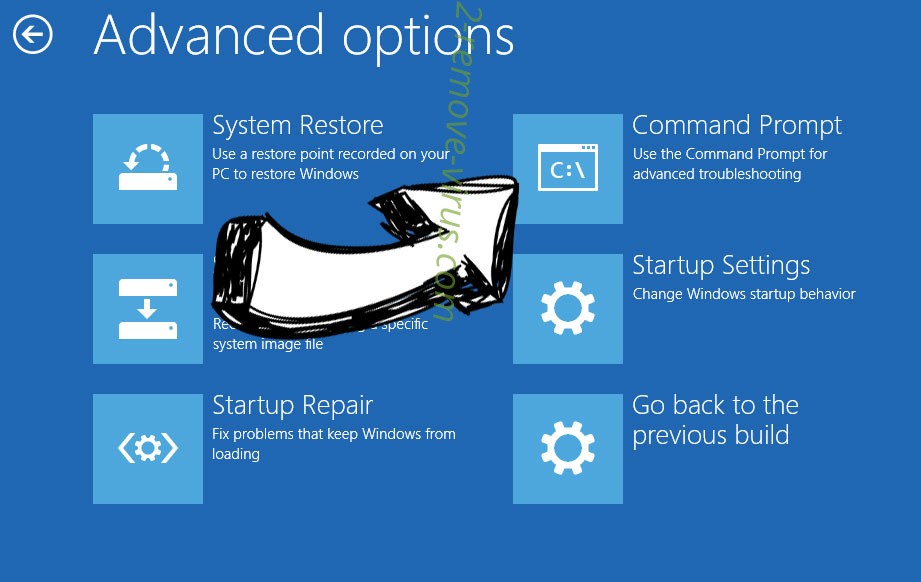

- Choisissez dépanner et allez dans les options avancées.

- Sélectionnez invite de commandes, puis cliquez sur redémarrer.

- Dans l’invite de commandes, entrée cd restore et appuyez sur entrée.

- Tapez dans rstrui.exe, puis appuyez à nouveau sur Enter.

- Cliquez sur suivant dans la nouvelle fenêtre restauration du système.

- Choisissez le point de restauration avant l’infection.

- Cliquez sur suivant et puis cliquez sur Oui pour restaurer votre système.

Offers

Télécharger outil de suppressionto scan for Dkey ransomwareUse our recommended removal tool to scan for Dkey ransomware. Trial version of provides detection of computer threats like Dkey ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft examen détails WiperSoft est un outil de sécurité qui offre une sécurité en temps réel contre les menaces potentielles. De nos jours, beaucoup d’utilisateurs ont tendance à téléc ...

Télécharger|plus

Est MacKeeper un virus ?MacKeeper n’est pas un virus, ni est-ce une arnaque. Bien qu’il existe différentes opinions sur le programme sur Internet, beaucoup de ceux qui déteste tellement notoire ...

Télécharger|plus

Alors que les créateurs de MalwareBytes anti-malware n'ont pas été dans ce métier depuis longtemps, ils constituent pour elle avec leur approche enthousiaste. Statistique de ces sites comme CNET m ...

Télécharger|plus