Lkfr ransomware appartient à la famille des rançongiciels Djvu/STOP. Il s’agit d’un logiciel malveillant de chiffrement de fichiers qui cible les fichiers personnels, les chiffre et exige un paiement pour leur récupération. Il s’agit d’un logiciel malveillant dangereux, car la récupération des fichiers n’est pas toujours garantie.

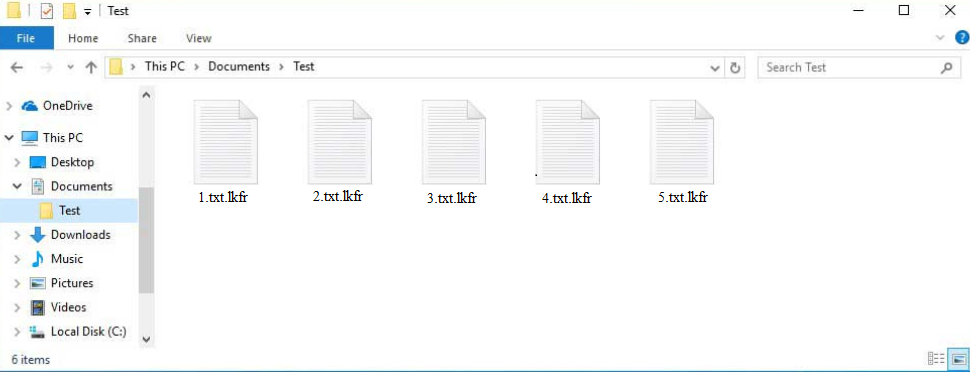

Lorsque le fichier infecté est ouvert, le ransomware lance et démarre le processus de cryptage. Pendant le processus de cryptage, le ransomware affichera une fausse fenêtre de mise à jour Windows pour distraire les utilisateurs. En attendant, il cryptera tous les fichiers personnels, y compris les photos, les vidéos, les documents, etc. Les utilisateurs peuvent reconnaître quels fichiers ont été affectés en recherchant l’extension .lkfr. Par exemple, un fichier text.txt deviendrait text.txt.lkfr s’il était chiffré.

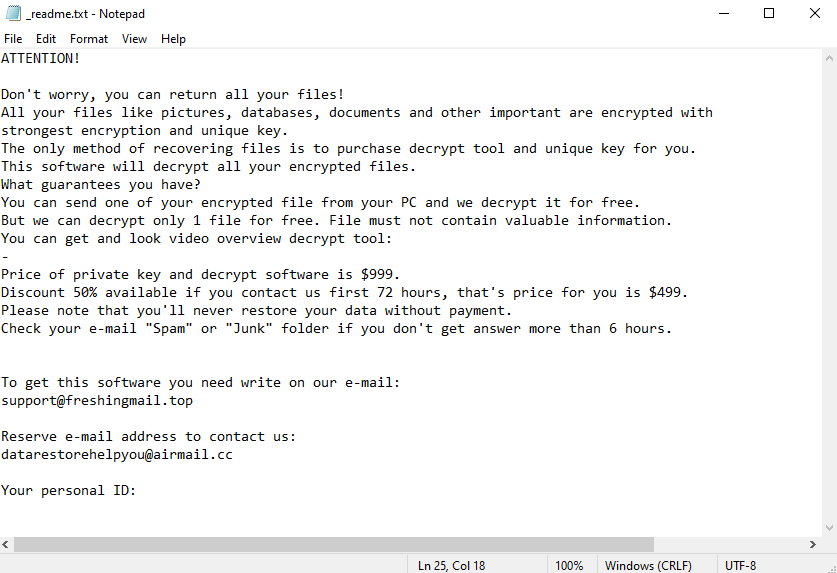

Aucun des fichiers cryptés ne pourra être ouvert. Pour les ouvrir, il faut d’abord les passer à travers un décrypteur. Cependant, obtenir le décrypteur ne sera pas facile. La note de rançon _readme.txt explique comment les utilisateurs peuvent l’acheter.

Selon la note, un décrypteur coûte 999 $, à payer en Bitcoin. Cependant, il y aurait une réduction de 50 % pour les utilisateurs qui contactent les opérateurs de logiciels malveillants dans les 72 premières heures. La note mentionne également qu’un fichier peut être décrypté gratuitement tant qu’il ne contient aucune information importante.

Vous trouverez ci-dessous la demande de rançon complète Lkfr ransomware :

ATTENTION!

Don’t worry, you can return all your files!

All your files like pictures, databases, documents and other important are encrypted with strongest encryption and unique key.

The only method of recovering files is to purchase decrypt tool and unique key for you.

This software will decrypt all your encrypted files.

What guarantees you have?

You can send one of your encrypted file from your PC and we decrypt it for free.

But we can decrypt only 1 file for free. File must not contain valuable information.

You can get and look video overview decrypt tool:

–

Price of private key and decrypt software is $999.

Discount 50% available if you contact us first 72 hours, that’s price for you is $499.

Please note that you’ll never restore your data without payment.

Check your e-mail “Spam” or “Junk” folder if you don’t get answer more than 6 hours.To get this software you need write on our e-mail:

support@freshingmail.topReserve e-mail address to contact us:

datarestorehelpyou@airmail.ccYour personal ID:

Lorsqu’il s’agit d’un rançongiciel, il n’est jamais recommandé de payer la rançon. Il y a plusieurs raisons à cela. Tout d’abord, payer ne garantit pas un décrypteur. Les opérateurs de rançongiciels sont des cybercriminels, ils ne fonctionnent pas comme une entreprise. Même si les utilisateurs paient, rien ne les oblige à envoyer le décrypteur. De nombreuses victimes de rançongiciels ont payé pour des décrypteurs mais n’ont rien reçu. Il convient également de mentionner que tant que les utilisateurs paient de l’argent, les ransomwares prospéreront. Leur argent est utilisé pour soutenir des activités criminelles.

La sauvegarde de fichiers est accessible dès que les utilisateurs les suppriment Lkfr ransomware de leurs ordinateurs. Il est fortement recommandé d’utiliser un programme anti-malware fiable au lieu d’essayer de supprimer Lkfr ransomware manuellement. Une fois le ransomware complètement supprimé, les utilisateurs peuvent se connecter en toute sécurité à leur sauvegarde.

Pour les utilisateurs qui n’ont pas de sauvegarde, un décrypteur gratuit Lkfr ransomware développé par des chercheurs de logiciels malveillants est la seule option. Cependant, il n’est pas certain qu’un tel décrypteur soit publié. Si c’est le cas, il sera publié sur NoMoreRansom . Si un décrypteur ne peut pas y être trouvé, il n’existe probablement pas.

Comment les rançongiciels infectent-ils les ordinateurs ?

Comme tout autre rançongiciel, Lkfr ransomware il est distribué via des méthodes telles que les pièces jointes de spam, les torrents, les publicités malveillantes, etc. Parce qu’ils sont moins susceptibles d’adopter un comportement en ligne à risque, les utilisateurs ayant de bonnes habitudes de navigation ont tendance à rencontrer beaucoup moins de logiciels malveillants que les utilisateurs ayant de mauvaises habitudes. Développer de meilleures habitudes est l’un des meilleurs moyens d’éviter une infection.

Les pièces jointes aux e-mails sont l’un des moyens les plus courants de distribution de rançongiciels. Les fichiers malveillants sont joints aux e-mails, et lorsqu’ils sont ouverts, le logiciel malveillant peut se déclencher. Heureusement pour les utilisateurs, les e-mails malveillants ne sont pas particulièrement difficiles à reconnaître. Ils sont déguisés pour ressembler à des e-mails envoyés par des entreprises dont les utilisateurs sont censés utiliser les services. Il peut s’agir d’un faux service de livraison de colis, d’une agence gouvernementale, de services fiscaux, etc. Les e-mails créent un sentiment d’urgence en affirmant que les fichiers joints sont des documents importants qui contiennent des informations sensibles et doivent être ouverts immédiatement. Les e-mails peuvent également être de faux e-mails de notification d’achat. Cependant, pour une raison ou une autre, ils sont généralement pleins de fautes de grammaire et d’orthographe, qui les trahissent immédiatement.

Lorsque les utilisateurs reçoivent un e-mail non sollicité avec une pièce jointe, ils doivent toujours prendre note de la façon dont ils sont adressés. S’il s’agit d’un e-mail légitime provenant d’une entreprise dont les utilisateurs utilisent les services, les utilisateurs seront appelés par leur nom. Les e-mails malveillants utilisent des mots génériques tels que Utilisateur, Membre, Client, etc. car ils ciblent un grand nombre d’utilisateurs avec la même adresse e-mail.

Il convient également de mentionner que les e-mails qui ciblent des utilisateurs spécifiques seront beaucoup plus sophistiqués. Ils s’adresseront à l’utilisateur par son nom et contiendront des informations spécifiques pour rendre l’e-mail plus crédible. Ainsi, il est toujours recommandé d’analyser toutes les pièces jointes non sollicitées à l’aide d’un logiciel anti-malware ou VirusTotal .

Les torrents sont également un moyen populaire de propager des logiciels malveillants comme les rançongiciels. Les sites de torrents sont mal modérés, ce qui signifie que les torrents contenant des logiciels malveillants sont souvent téléchargés et restent en ligne pendant longtemps. Il est courant de trouver des logiciels malveillants dans les torrents pour le contenu de divertissement, y compris dans les torrents pour les films, les séries télévisées et les jeux vidéo. Nous déconseillons fortement aux utilisateurs de télécharger du contenu protégé par des droits d’auteur à l’aide de torrents, car il s’agit non seulement d’un vol de contenu, mais aussi d’un danger.

Comment supprimer Lkfr ransomware

Si vous avez une sauvegarde de vos fichiers, avant de commencer la récupération de fichiers, vous devez les supprimer Lkfr ransomware de votre ordinateur. Pour ce faire, nous vous recommandons fortement d’utiliser un programme anti-malware fiable, car les rançongiciels sont une infection complexe. Malheureusement, la suppression du ransomware n’entraînera pas de fichiers décryptés car un décrypteur spécifique Lkfr ransomware est nécessaire.

Une fois que vous avez complètement supprimé Lkfr ransomware , vous pouvez accéder à votre sauvegarde et commencer à récupérer des fichiers. Si vous n’avez pas de sauvegarde, votre seule option peut être d’attendre qu’une sauvegarde gratuite Lkfr ransomware soit disponible. On ne sait pas s’il sera publié, mais si c’est le cas, il sera trouvé sur NoMoreRansom.

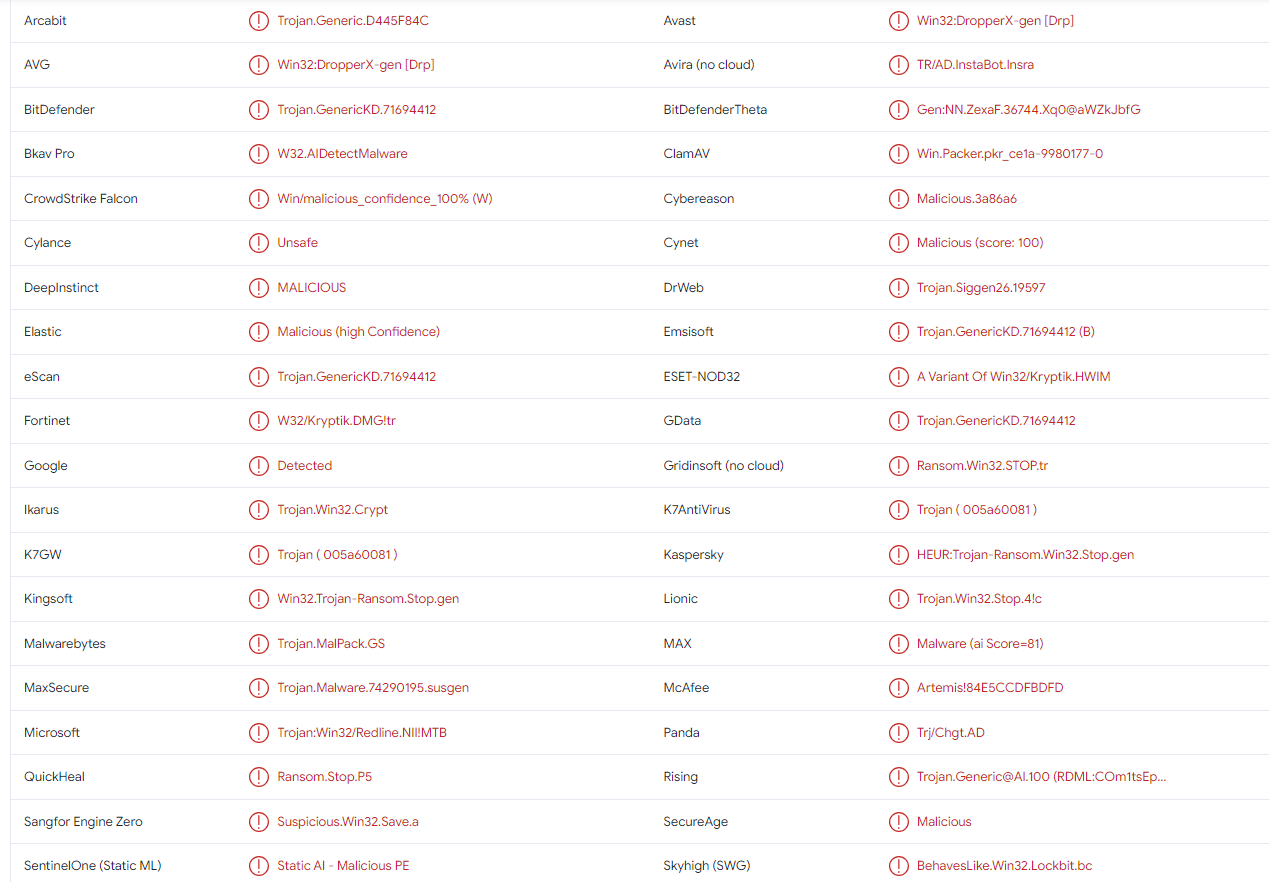

Lkfr ransomware est détecté comme suit :

- Win32 :DropperX-gen [Drp] par AVG/Avast

- Trojan.GenericKD.71694412 par BitDefender

- Trojan.MalPack.GS par Malwarebytes

- Cheval de Troie :Win32/Redline.NII ! VTT par Microsoft

- Trojan.Win32.PRIVATELOADER.YXEBSZ par TrendMicro

- Trojan.GenericKD.71694412 (B) par Emsisoft

- Une variante de Win32/Kryptik.HWIM par ESET

- HEUR :Trojan-Ransom.Win32.Stop.gen par Kaspersky

- Artemis !84E5CCDFBDFD par McAfee