Comment déverrouiller [LOCKED] ransomware

[LOCKED] ransomware a été découvert par Michael Gillespie. Ce programme malveillant est conçu pour bloquer l’accès aux fichiers stockés sur un ordinateur en les cryptant. Pour les décrypter, les victimes doivent acheter un outil de décryptage. Comme la plupart des programmes de ce type, [LOCKED] renomme tous les fichiers cryptés. Il ajoute « [LOCKED] » chaîne à leur nom de fichier. Par exemple, il change « 1.jpg » à « 1.jpg [LOCKED] » et ainsi de suite. Les instructions sur la façon de déverrouiller les fichiers peuvent être trouvées dans un fichier texte nommé « UNLOCK INSTRUCTIONS.txt ». ![[LOCKED] ransomware](https://www.2-remove-virus.com/wp-content/uploads/2019/06/LOCKED-ransomware.png)

« UNLOCK INSTRUCTIONS.txt » est une note de rançon qui est traduite en plusieurs langues. Selon la note, il ne doit pas être ignoré que dans les cas où ne [LOCKED] ransomware pouvait pas ouvrir un programme qui devrait être utilisé pour un décryptage. Si cela ne fonctionne pas, alors les victimes devraient essayer de redémarrer leurs ordinateurs ou / et de désactiver les suites anti-virus installées. Si le programme ne fonctionne toujours pas, alors ils devraient ouvrir le site Web fourni à l’aide d’un navigateur Tor. Ce site web contient des informations sur la façon de télécharger et de lancer une nouvelle copie d’un outil de décryptage et comment effectuer un paiement. Il est dit que le prix d’un décryptage est 0.00480337 en Bitcoins, qui est d’environ 38,99 $ à l’heure actuelle. Le paiement doit être effectué à l’aide de crypto-monnaie, en transférant de l’argent à l’adresse fournie (portefeuille Bitcoin). Les victimes peuvent envoyer des « questions de soutien » aux développeurs de [LOCKED], cependant, il est mentionné qu’il augmentera le prix d’une clé de décryptage de 50%. Une fois le paiement effectué, cette clé est censée apparaître sur ce site. Cette clé doit déchiffrer les fichiers en l’inscrivant dans le programme de décryptage susmentionné. Cependant, nous ne recommandons pas de faire confiance et de payer ces cyber-criminels. Typiquement, les développeurs ransomware ne fournissent pas à leurs victimes les outils de décryptage promis et / ou clés, même après le paiement. La meilleure option dans de telles situations est de récupérer des fichiers à l’aide de sauvegarde de données. Malheureusement, la plupart du temps les programmes de type ransomware cryptent les fichiers avec de solides algorithmes de cryptographie. Simplement dit, il est impossible de déchiffrer les fichiers cryptés sans le bon outil de décryptage ou de la clé que seuls les développeurs ransomware particulier ont.

Il ya un grand nombre de divers programmes de type ransomware, certains exemples sont Vesad, Poop et Armageddon. En règle générale, ces programmes sont conçus pour chiffrer les données (fichiers de verrouillage) et pour les garder cryptés jusqu’à ce qu’une rançon soit payée (outil de décryptage ou/et clé achetée). Les différences les plus courantes sont le coût du décryptage et l’algorithme de cryptographie qui a été utilisé pour verrouiller les données. La plupart du temps les victimes sont obligées de contacter les développeurs ransomware parce qu’ils sont les seuls qui ont les outils qui peuvent déchiffrer les données cryptées. Parfois, les programmes de type ransomware peuvent être «fissurés», cependant, seulement si elles sont encore dans un état de développement – ne sont pas entièrement développés, ont quelques défauts, bugs et ainsi de suite. Pour ces raisons, nous recommandons de sauvegarder les données et de stocker ces sauvegardes dans des périphériques de stockage débranchés ou des serveurs distants.

Comment ransomware infecter mon ordinateur?

Dans la plupart des cas, les personnes qui développent des ransomwares ou d’autres logiciels malveillants propagent ces programmes par le biais de campagnes de spam, de sources de téléchargement de logiciels peu fiables, d’outils de mise à jour de logiciels non officiels, de chevaux de Troie et d’outils d’activation logicielle («cracking»). Afin de diffuser des logiciels malveillants à travers des campagnes de spam, ils envoient des e-mails qui contiennent des pièces jointes. Simplement dit, leur objectif principal est de tromper les gens dans le téléchargement et l’ouverture de ces pièces jointes. S’ils sont ouverts, ils téléchargent et installent des programmes malveillants. Quelques exemples de fichiers qui peuvent causer des documents Microsoft Office, des documents PDF, des fichiers d’archives comme RAR, des exécutables (comme .exe) et des fichiers JavaScript. En outre, les programmes malveillants peuvent être proliférés par le biais de réseaux Peer-to-Peer tels que torrents, eMule, sites de téléchargement de freeware, sites Web d’hébergement de fichiers gratuits et d’autres sources de téléchargement similaires.

Les cybercriminels téléchargent des fichiers malveillants (comme des exécutables) qui sont déguisés en inoffensifs. En téléchargeant et en les ouvrant les utilisateurs sans méfiance causer des infections informatiques par eux-mêmes. Les mises à jour fausses/non officielles infectent les systèmes en exploitant les bogues, les défauts du logiciel obsolète ou en téléchargeant (et en installant) des logiciels malveillants au lieu de mises à jour, de corrections et ainsi de suite. Une autre façon de proliférer des logiciels malveillants est à travers les chevaux de Troie. Ce sont des programmes malveillants qui, s’ils sont installés, causent des infections en chaîne. Simplement dit, les programmes de ce type sont souvent conçus pour télécharger et installer des virus à haut risque. Très souvent, divers outils d’activation de logiciels non officiels (qui sont également connus sous le nom d’outils de «cracking») sont utilisés pour distribuer des programmes malveillants aussi. Ils téléchargent simplement / installer des logiciels malveillants au lieu d’activer pour ou un autre logiciel sous licence gratuitement.

Comment vous protéger contre les infections ransomware?

Nous vous recommandons d’être prudent avec les pièces jointes (ou les liens Web) qui sont présentés dans des courriels non pertinents qui ont reçu d’adresses inconnues et suspectes. Nous recommandons de ne pas ouvrir ces pièces jointes sans être sûr qu’il est sûr. En outre, le moyen le plus sûr de télécharger des programmes et des fichiers est d’utiliser des sites Officiels et dignes de confiance pour cela. Nous conseillons de vider en utilisant divers téléchargeurs de logiciels tiers, installateurs et autres outils que nous avons déjà mentionné susmentionnés ci-dessus. Mettre à jour les programmes installés avec des outils ou des fonctions fournis par les développeurs officiels. Ne les activez pas avec des outils de «cracking», ils ne sont pas légaux et souvent utilisés pour distribuer des logiciels malveillants. Une autre façon de protéger les systèmes d’exploitation est d’avoir un logiciel anti-virus ou anti-spyware de bonne réputation installé, pour le garder activé et d’exécuter des scans système régulièrement.

Offers

Télécharger outil de suppressionto scan for [LOCKED] ransomwareUse our recommended removal tool to scan for [LOCKED] ransomware. Trial version of provides detection of computer threats like [LOCKED] ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft examen détails WiperSoft est un outil de sécurité qui offre une sécurité en temps réel contre les menaces potentielles. De nos jours, beaucoup d’utilisateurs ont tendance à téléc ...

Télécharger|plus

Est MacKeeper un virus ?MacKeeper n’est pas un virus, ni est-ce une arnaque. Bien qu’il existe différentes opinions sur le programme sur Internet, beaucoup de ceux qui déteste tellement notoire ...

Télécharger|plus

Alors que les créateurs de MalwareBytes anti-malware n'ont pas été dans ce métier depuis longtemps, ils constituent pour elle avec leur approche enthousiaste. Statistique de ces sites comme CNET m ...

Télécharger|plus

Quick Menu

étape 1. Supprimer [LOCKED] ransomware en Mode sans échec avec réseau.

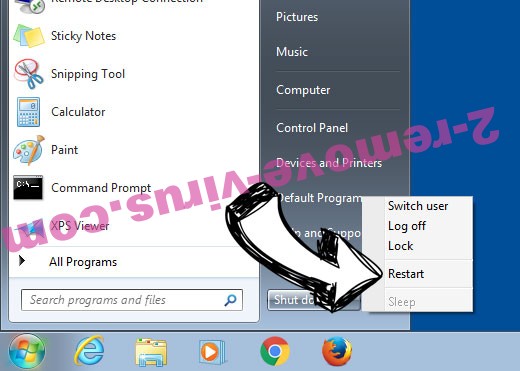

Supprimer [LOCKED] ransomware de Windows 7/Windows Vista/Windows XP

- Cliquez sur Démarrer et sélectionnez arrêter.

- Sélectionnez redémarrer, puis cliquez sur OK.

- Commencer à taper F8 au démarrage de votre PC de chargement.

- Sous Options de démarrage avancées, sélectionnez Mode sans échec avec réseau.

![Remove [LOCKED] ransomware - boot options](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Remove [LOCKED] ransomware - boot options](https://www.2-remove-virus.com/wp-content/uploads/2016/08/remove-ci-167-boot-options.jpg)

- Ouvrez votre navigateur et télécharger l’utilitaire anti-malware.

- Utilisez l’utilitaire supprimer [LOCKED] ransomware

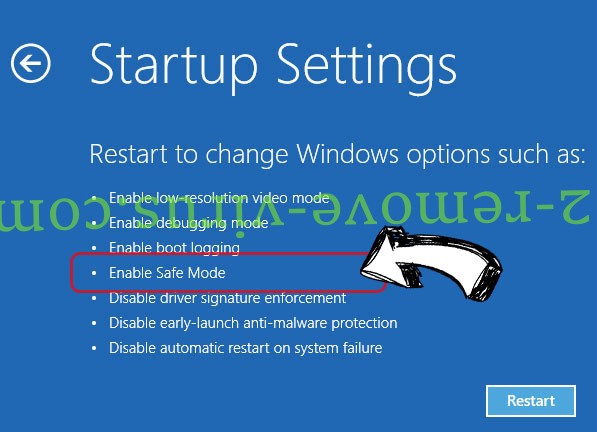

Supprimer [LOCKED] ransomware de fenêtres 8/10

- Sur l’écran de connexion Windows, appuyez sur le bouton d’alimentation.

- Appuyez sur et maintenez Maj enfoncée et sélectionnez redémarrer.

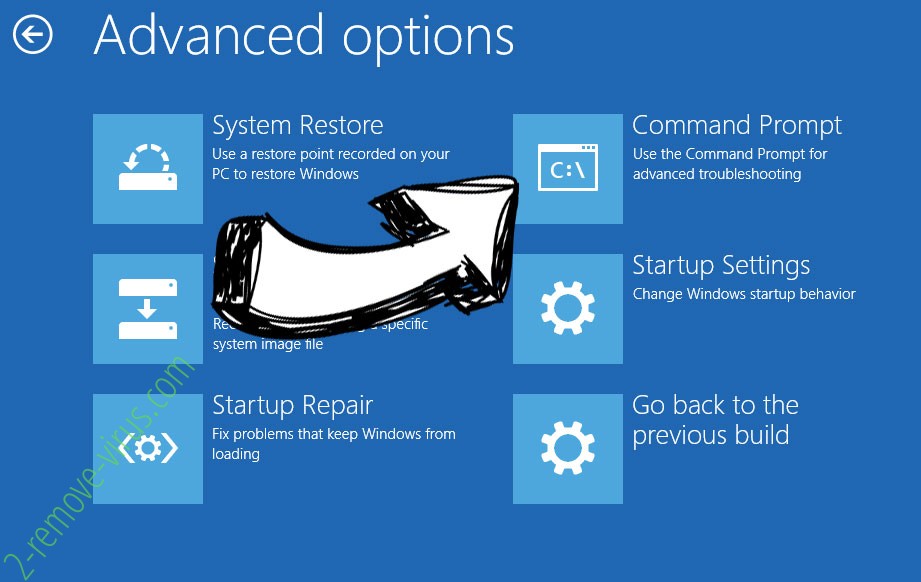

- Atteindre Troubleshoot → Advanced options → Start Settings.

- Choisissez Activer Mode sans échec ou Mode sans échec avec réseau sous paramètres de démarrage.

- Cliquez sur redémarrer.

- Ouvrez votre navigateur web et télécharger le malware remover.

- Le logiciel permet de supprimer [LOCKED] ransomware

étape 2. Restaurez vos fichiers en utilisant la restauration du système

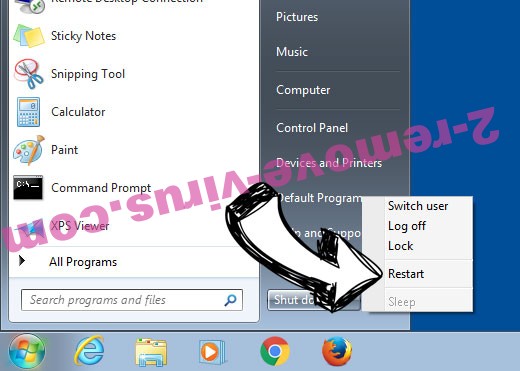

Suppression de [LOCKED] ransomware dans Windows 7/Windows Vista/Windows XP

- Cliquez sur Démarrer et sélectionnez arrêt.

- Sélectionnez redémarrer et cliquez sur OK

- Quand votre PC commence à charger, appuyez plusieurs fois sur F8 pour ouvrir les Options de démarrage avancées

- Choisissez ligne de commande dans la liste.

- Type de cd restore et appuyez sur entrée.

![Uninstall [LOCKED] ransomware - command prompt restore](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Uninstall [LOCKED] ransomware - command prompt restore](https://www.2-remove-virus.com/wp-content/uploads/2016/08/uninstall-ci-167-command-prompt-restore.jpg)

- Tapez rstrui.exe et appuyez sur entrée.

![Delete [LOCKED] ransomware - command prompt restore execute](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Delete [LOCKED] ransomware - command prompt restore execute](https://www.2-remove-virus.com/wp-content/uploads/2016/08/delete-ci-167-command-prompt-restore-init.jpg)

- Cliquez sur suivant dans la nouvelle fenêtre, puis sélectionnez le point de restauration avant l’infection.

![[LOCKED] ransomware - restore point](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[LOCKED] ransomware - restore point](https://www.2-remove-virus.com/wp-content/uploads/2016/08/virus-ci-167-restore-point.jpg)

- Cliquez à nouveau sur suivant, puis cliquez sur Oui pour lancer la restauration du système.

![[LOCKED] ransomware removal - restore message](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[LOCKED] ransomware removal - restore message](https://www.2-remove-virus.com/wp-content/uploads/2016/08/ci-167-removal-restore-message.jpg)

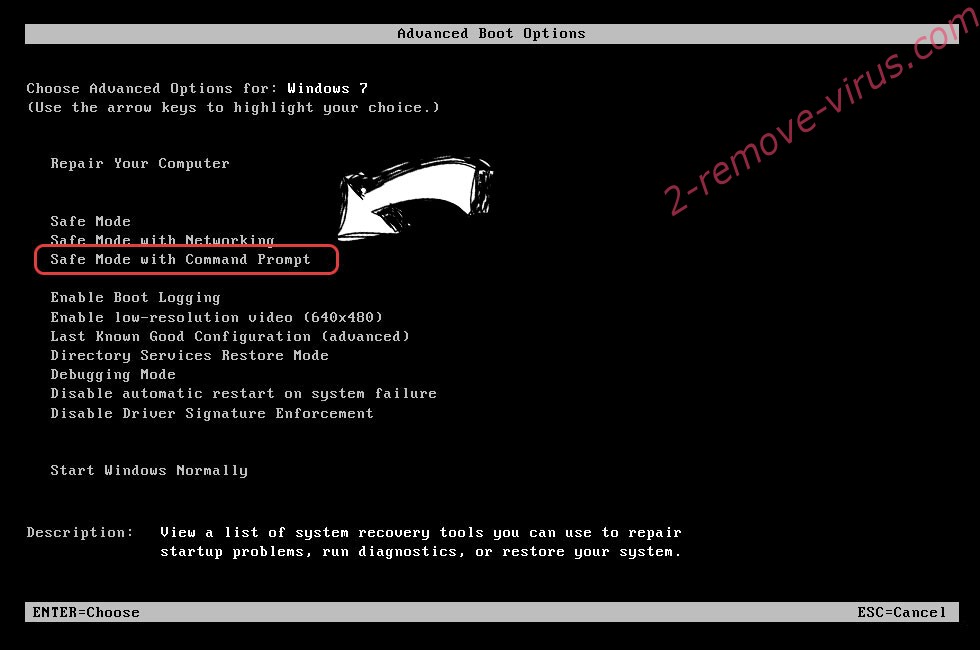

Supprimer [LOCKED] ransomware de fenêtres 8/10

- Cliquez sur le bouton d’alimentation sur l’écran de connexion Windows.

- Maintenez Maj et cliquez sur redémarrer.

- Choisissez dépanner et allez dans les options avancées.

- Sélectionnez invite de commandes, puis cliquez sur redémarrer.

- Dans l’invite de commandes, entrée cd restore et appuyez sur entrée.

![Uninstall [LOCKED] ransomware - command prompt restore](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Uninstall [LOCKED] ransomware - command prompt restore](https://www.2-remove-virus.com/wp-content/uploads/2016/08/uninstall-ci-167-command-prompt-restore.jpg)

- Tapez dans rstrui.exe, puis appuyez à nouveau sur Enter.

![Delete [LOCKED] ransomware - command prompt restore execute](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Delete [LOCKED] ransomware - command prompt restore execute](https://www.2-remove-virus.com/wp-content/uploads/2016/08/delete-ci-167-command-prompt-restore-init.jpg)

- Cliquez sur suivant dans la nouvelle fenêtre restauration du système.

![Get rid of [LOCKED] ransomware - restore init](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Get rid of [LOCKED] ransomware - restore init](https://www.2-remove-virus.com/wp-content/uploads/2016/08/ci-167-restore-init.jpg)

- Choisissez le point de restauration avant l’infection.

![[LOCKED] ransomware - restore point](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[LOCKED] ransomware - restore point](https://www.2-remove-virus.com/wp-content/uploads/2016/08/virus-ci-167-restore-point.jpg)

- Cliquez sur suivant et puis cliquez sur Oui pour restaurer votre système.

![[LOCKED] ransomware removal - restore message](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[LOCKED] ransomware removal - restore message](https://www.2-remove-virus.com/wp-content/uploads/2016/08/ci-167-removal-restore-message.jpg)