Qu’est-ce que LooCipher?

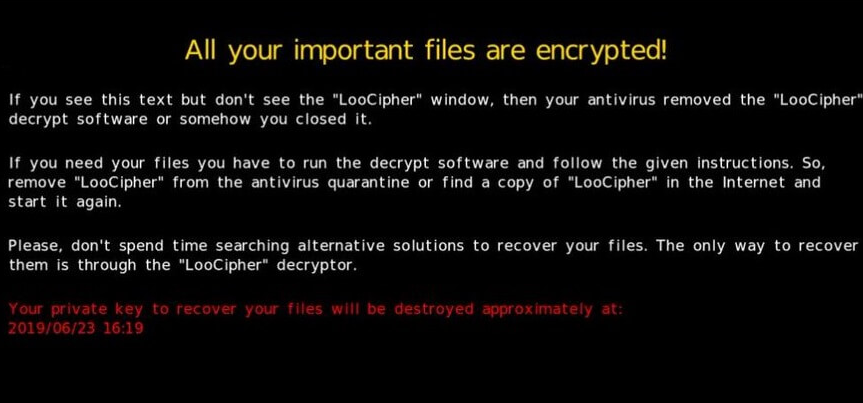

Une fois infiltré, LOOCIPHER crypte la plupart des données stockées, ce qui rend l’utilisation impossible. En outre, LOOCIPHER annexe les noms de fichiers avec « . LOOCIPHER » extension (donc, son nom). Par exemple, le fichier nommé « sample.jpg » serait rebaptisé « sample.jpg.LOOCIPHER » et ainsi de suite. En outre, LOOCIPHER crée un fichier texte nommé « ! INSTRUCTI0NS!. TXT » et dépose une copie dans chaque dossier existant. Ce programme crypte les données et y refuse l’accès. Pour le décrypter, les victimes sont obligées de payer pour une clé de décryptage (payer une rançon). LooCipher est conçu pour changer le papier peint de la victime, pour afficher une fenêtre pop-up et créer une note de rançon, le fichier « @Please_Read_Me .txt ». Il renomme également tous les fichiers cryptés, il ajoute « .lcphr » à leurs noms de fichiers. Par exemple, il renomme « 1.jpg » en « 1.jpg.lcphr » et ainsi de suite.

Les victimes sont informées que tous leurs fichiers sont cryptés avec un algorithme de cryptage fort et la seule façon de les déchiffrer est d’acheter une clé de décryptage unique. Cette clé est stockée sur un serveur distant contrôlé par les développeurs de LooCipher, en d’autres termes, ils sont les seuls qui peuvent y accéder. Afin d’obtenir cette victime clé doivent envoyer 330 $ de Bitcoin à l’adresse de portefeuille BTC fourni. Les victimes sont encouragées à effectuer un paiement dans 5 jours, après que le décryptage sera détruit (supprimé) et les fichiers seront verrouillés définitivement. Une fois le paiement effectué, le bouton « DECRYPT » sera activé et les victimes pourront décrypter leurs fichiers. Le décryptage doit être fait via la fenêtre contextielle que LooCipher permet. S’il n’est pas ouvert, les victimes sont censées télécharger l’outil de décryptage à l’aide du lien fourni sur le papier peint ou dans la note de rançon (« @Please_Read_Me .txt »). Il est très probable que les développeurs de LooCipher sont les seuls qui peuvent aider leurs victimes à déchiffrer les fichiers. Typiquement, les programmes de type ransomware cryptent les fichiers avec des algorithmes de cryptographie forts qui sont impossibles à «crack». Simplement dit, la plupart des cryptages peuvent être décryptés uniquement avec les bons outils / clés. Néanmoins, même si les cybercriminels en ont, la plupart d’entre eux n’envoient pas ces outils/clés à leurs victimes. En d’autres termes, les gens qui font confiance aux cybercriminels deviennent généralement victimes d’une escroquerie. Comme il n’existe pas d’outil gratuit qui pourrait déchiffrer les fichiers cryptés par LooCipher, la seule façon de récupérer des fichiers gratuitement / sans contacter les cybercriminels est de les restaurer à partir d’une sauvegarde de données.

Horon, Orion et [LOCKED] ne sont que quelques exemples d’autres programmes de type ransomware. En règle générale, ces programmes malveillants sont utilisés pour bloquer l’accès aux fichiers (chiffrer les données) et forcer les victimes à payer une rançon. Typiquement, les principales différences entre eux sont l’algorithme de cryptographie (symétrique ou asymétrique) qu’ils utilisent pour chiffrer les données et le prix d’un outil de décryptage ou / et la clé. Malheureusement, la plupart du temps les cryptages provoqués sont « incassables » et ne peuvent être décryptés qu’avec les bons outils. Les décryptages sans ces outils ne sont possibles que si ransomware n’est pas entièrement développé (est encore dans un état de développement), a des bogues non fixés, des défauts. C’est pourquoi nous recommandons d’avoir. une sauvegarde de données et de les stocker sur un périphérique de stockage débranché ou un serveur distant (comme Cloud ou autre serveur).

Comment ransomware infecter mon ordinateur?

Typiquement, les cybercriminels prolifèrent ransomware (et d’autres programmes malveillants) via des campagnes de spam, de faux outils de mise à jour de logiciels, des sources de téléchargement de logiciels peu fiables, des logiciels «cracking» des outils et des programmes de type cheval de Troie. Pour proliférer des logiciels malveillants par le biais de campagnes de spam, les cybercriminels envoient des courriels qui incluent des pièces jointes. Ils attachent des fichiers tels que les documents Microsoft Office, documents PDF, RAR, ZIP (ou d’autres fichiers d’archives), .exe ou d’autres fichiers exécutables, fichiers JavaScript et ainsi de suite. L’objectif principal est de tromper les destinataires dans l’ouverture de ces pièces jointes. Lorsqu’ils sont ouverts, ils infectent les ordinateurs avec ransomware ou d’autres logiciels malveillants. Une autre façon d’infecter un ordinateur est par le biais de faux logiciels mises à jour des outils. Habituellement, ils sont conçus pour exploiter les bogues, les défauts de logiciels obsolètes ou pour télécharger et installer des programmes indésirables et malveillants. Des sources de téléchargement de logiciels douteuses telles que les réseaux Peer-to-Peer (torrents, eMule et ainsi de suite), les sources de téléchargement de freeware, les sites Web d’hébergement de fichiers gratuits et d’autres canaux similaires peuvent également être utilisés pour distribuer des virus. Les cybercriminels téléchargent des fichiers infectés qui sont déguisés en légitimes. Si les utilisateurs les téléchargent et les ouvrent, ils installent des logiciels malveillants par eux-mêmes. Lorsque les gens utilisent un logiciel ‘cracking’ outil, ils s’attendent à activer les logiciels sous licence gratuitement. Malheureusement, ces outils installent souvent des logiciels malveillants au lieu de contourner l’activation du logiciel. Les chevaux de Troie sont des programmes malveillants qui, s’ils sont déjà installés, propagent d’autres infections informatiques. En d’autres termes, ils sont conçus pour causer des infections en chaîne / ouvrir des «portes dérobées» pour d’autres virus.

Tout d’abord, nous ne recommandons pas d’ouvrir des fichiers ou de cliquer sur des liens qui sont inclus dans les e-mails reçus à partir d’adresses e-mail inconnues et suspectes. Notez, ces e-mails sont généralement déguisés en important et officiel. En outre, tous les programmes doivent être téléchargés à partir de sites Officiels et en utilisant des liens de téléchargement direct. Les logiciels doivent être mis à jour en utilisant uniquement les fonctions ou outils implémentés fournis par les développeurs officiels. S’il faut l’activer, il ne faut pas le faire avec des outils de « craquage ». Ces programmes peuvent être malveillants (conçus pour installer des logiciels malveillants) et il n’est pas légal de les utiliser. Une chose plus importante est d’avoir une suite anti-virus ou anti-spyware de bonne réputation installé et de le garder activé en tout temps

Offers

Télécharger outil de suppressionto scan for LOOCIPHER (.LCPHR)Use our recommended removal tool to scan for LOOCIPHER (.LCPHR). Trial version of provides detection of computer threats like LOOCIPHER (.LCPHR) and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft examen détails WiperSoft est un outil de sécurité qui offre une sécurité en temps réel contre les menaces potentielles. De nos jours, beaucoup d’utilisateurs ont tendance à téléc ...

Télécharger|plus

Est MacKeeper un virus ?MacKeeper n’est pas un virus, ni est-ce une arnaque. Bien qu’il existe différentes opinions sur le programme sur Internet, beaucoup de ceux qui déteste tellement notoire ...

Télécharger|plus

Alors que les créateurs de MalwareBytes anti-malware n'ont pas été dans ce métier depuis longtemps, ils constituent pour elle avec leur approche enthousiaste. Statistique de ces sites comme CNET m ...

Télécharger|plus

Quick Menu

étape 1. Supprimer LOOCIPHER (.LCPHR) en Mode sans échec avec réseau.

Supprimer LOOCIPHER (.LCPHR) de Windows 7/Windows Vista/Windows XP

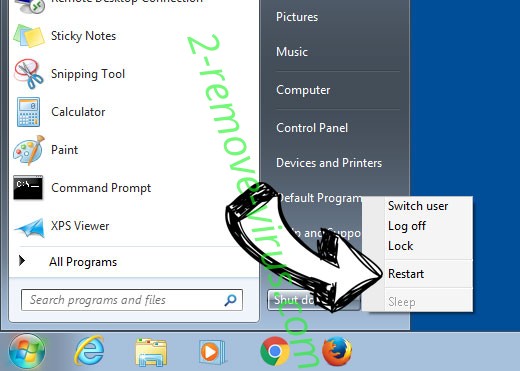

- Cliquez sur Démarrer et sélectionnez arrêter.

- Sélectionnez redémarrer, puis cliquez sur OK.

- Commencer à taper F8 au démarrage de votre PC de chargement.

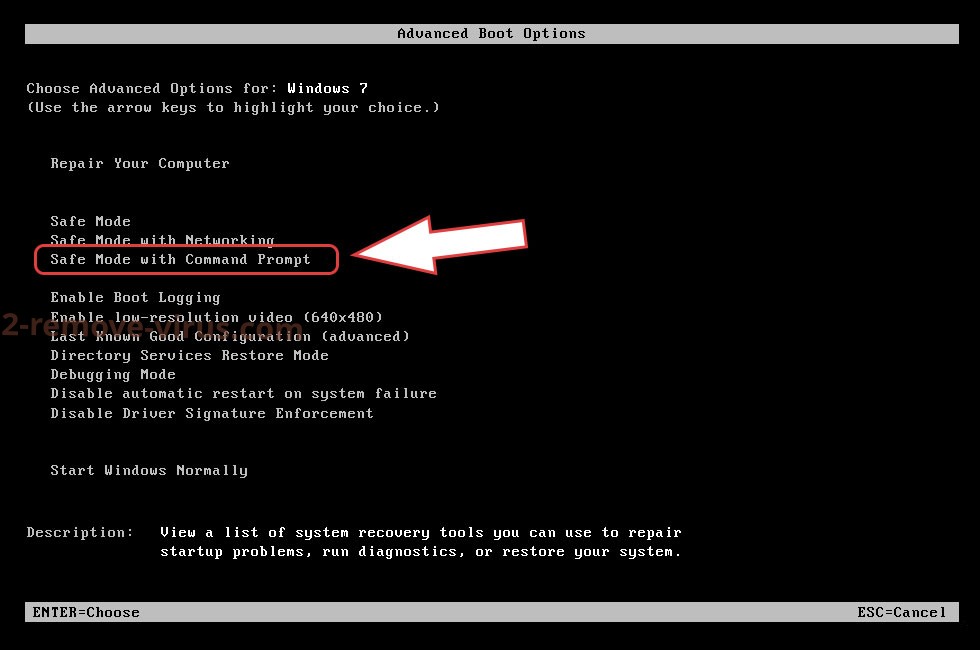

- Sous Options de démarrage avancées, sélectionnez Mode sans échec avec réseau.

- Ouvrez votre navigateur et télécharger l’utilitaire anti-malware.

- Utilisez l’utilitaire supprimer LOOCIPHER (.LCPHR)

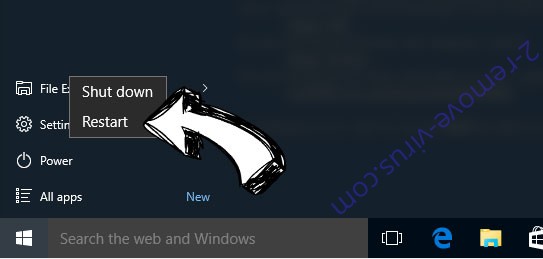

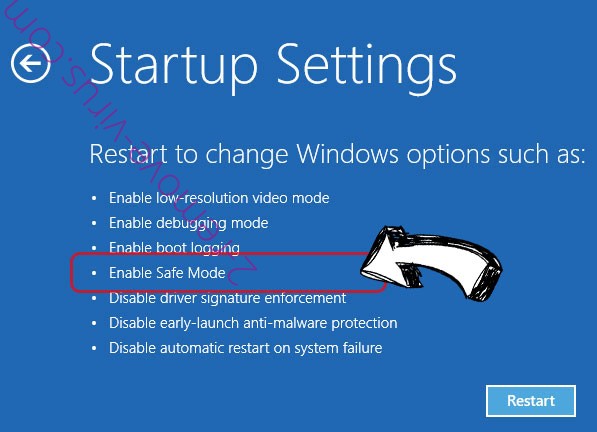

Supprimer LOOCIPHER (.LCPHR) de fenêtres 8/10

- Sur l’écran de connexion Windows, appuyez sur le bouton d’alimentation.

- Appuyez sur et maintenez Maj enfoncée et sélectionnez redémarrer.

- Atteindre Troubleshoot → Advanced options → Start Settings.

- Choisissez Activer Mode sans échec ou Mode sans échec avec réseau sous paramètres de démarrage.

- Cliquez sur redémarrer.

- Ouvrez votre navigateur web et télécharger le malware remover.

- Le logiciel permet de supprimer LOOCIPHER (.LCPHR)

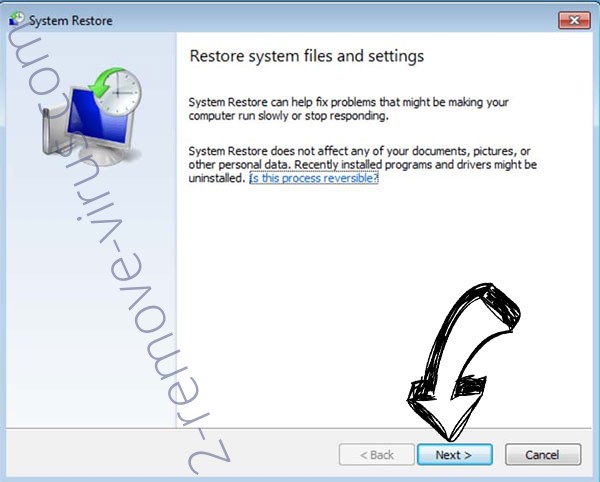

étape 2. Restaurez vos fichiers en utilisant la restauration du système

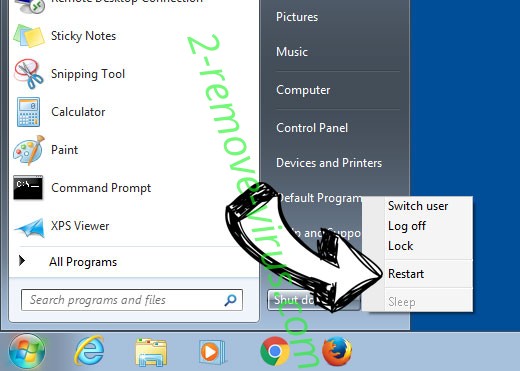

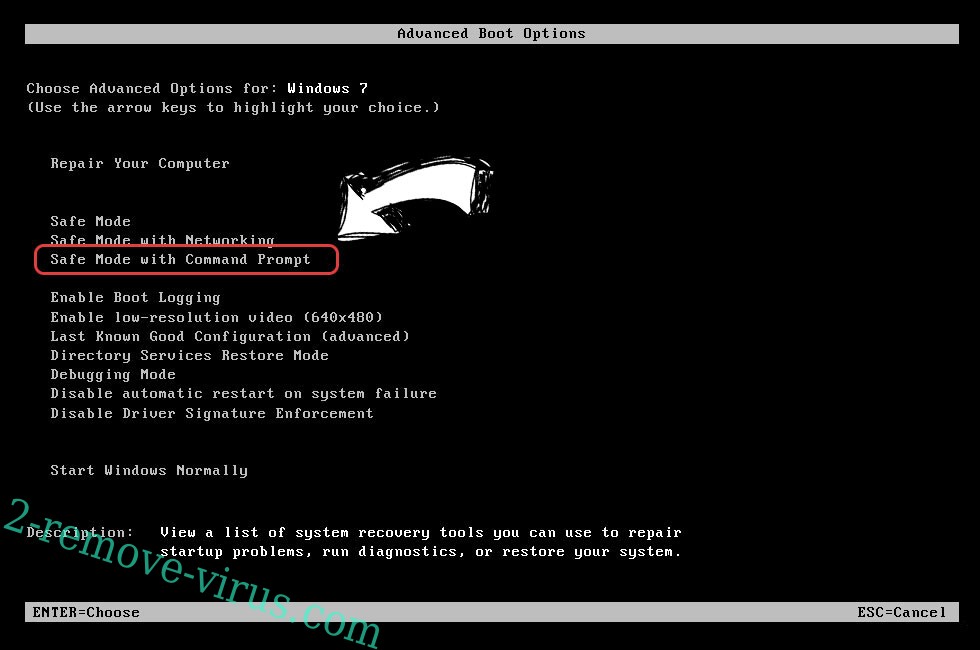

Suppression de LOOCIPHER (.LCPHR) dans Windows 7/Windows Vista/Windows XP

- Cliquez sur Démarrer et sélectionnez arrêt.

- Sélectionnez redémarrer et cliquez sur OK

- Quand votre PC commence à charger, appuyez plusieurs fois sur F8 pour ouvrir les Options de démarrage avancées

- Choisissez ligne de commande dans la liste.

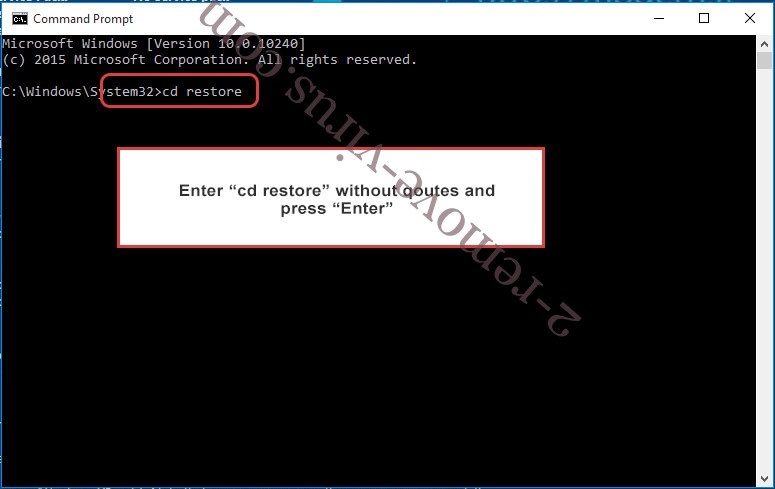

- Type de cd restore et appuyez sur entrée.

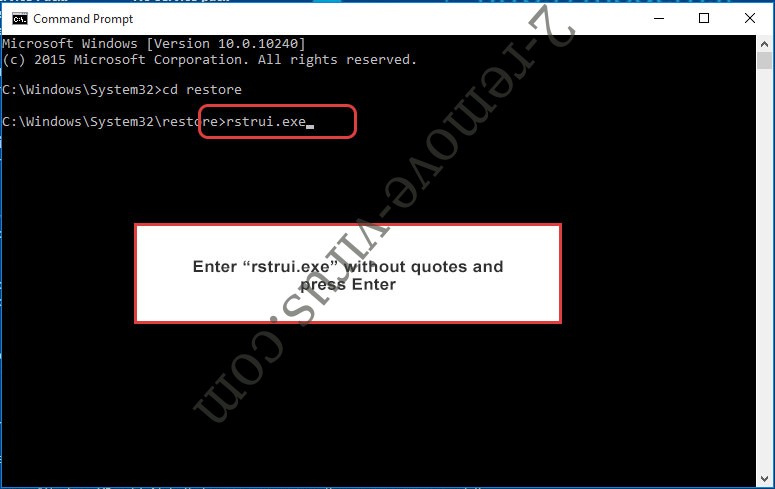

- Tapez rstrui.exe et appuyez sur entrée.

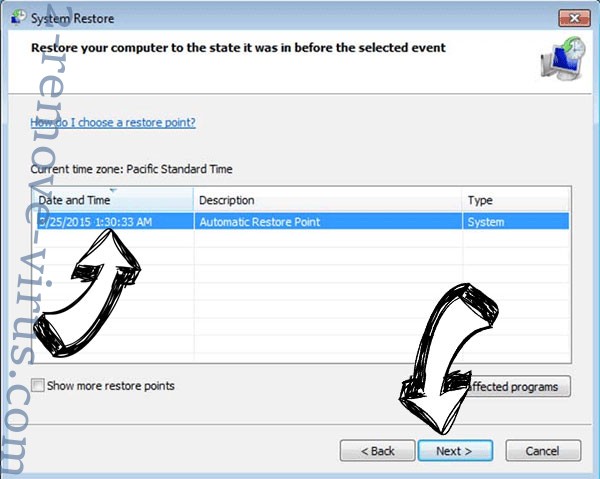

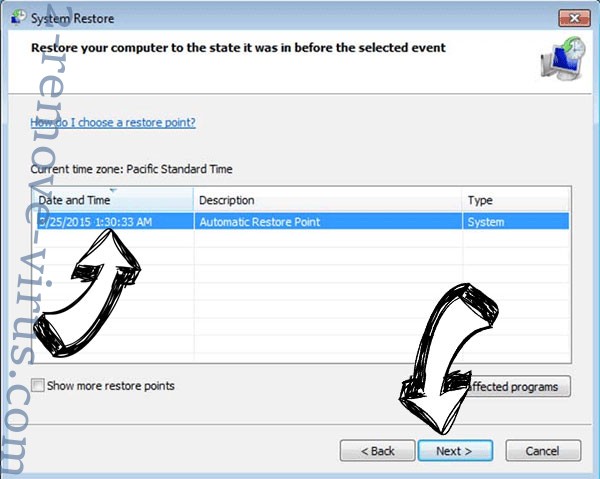

- Cliquez sur suivant dans la nouvelle fenêtre, puis sélectionnez le point de restauration avant l’infection.

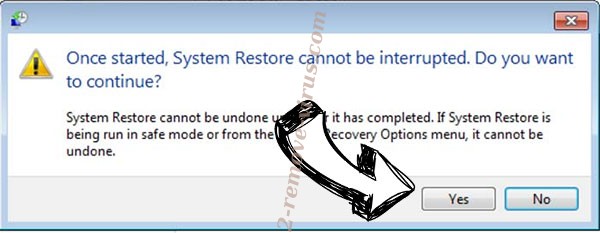

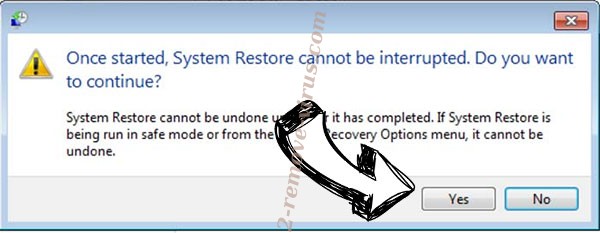

- Cliquez à nouveau sur suivant, puis cliquez sur Oui pour lancer la restauration du système.

Supprimer LOOCIPHER (.LCPHR) de fenêtres 8/10

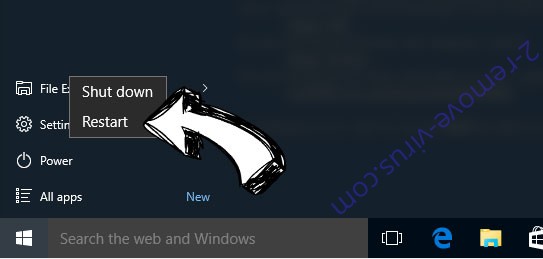

- Cliquez sur le bouton d’alimentation sur l’écran de connexion Windows.

- Maintenez Maj et cliquez sur redémarrer.

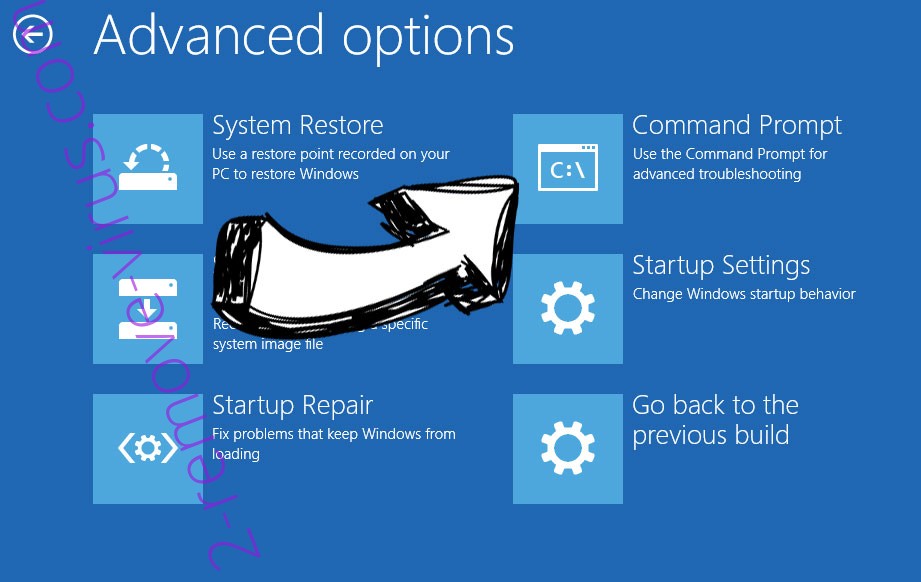

- Choisissez dépanner et allez dans les options avancées.

- Sélectionnez invite de commandes, puis cliquez sur redémarrer.

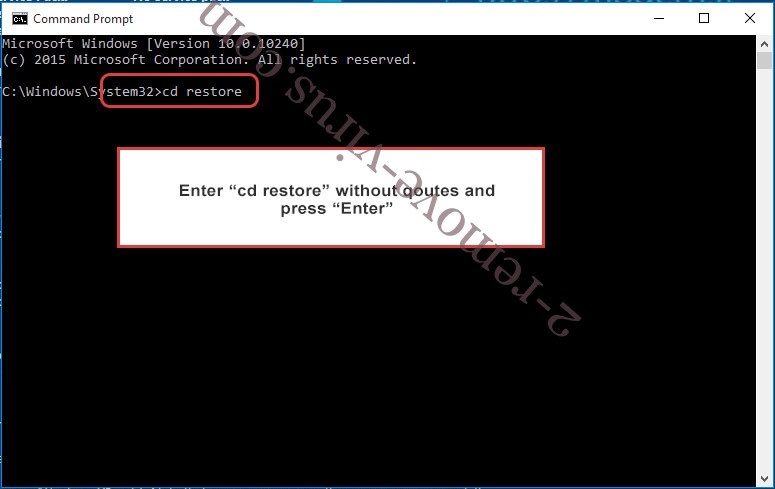

- Dans l’invite de commandes, entrée cd restore et appuyez sur entrée.

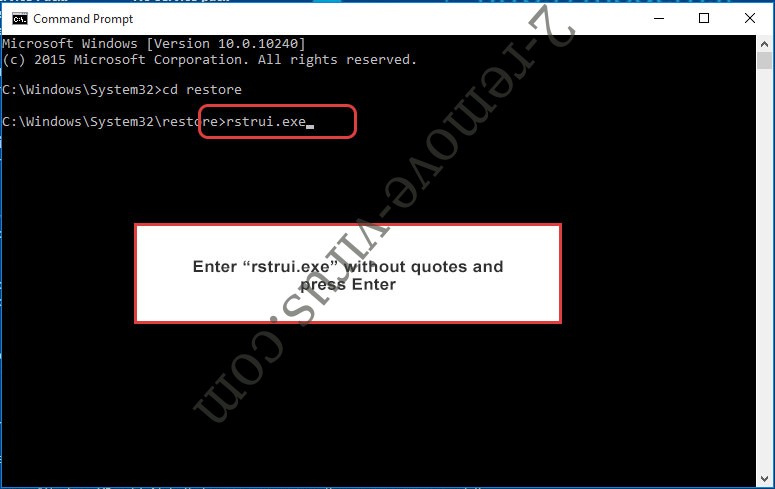

- Tapez dans rstrui.exe, puis appuyez à nouveau sur Enter.

- Cliquez sur suivant dans la nouvelle fenêtre restauration du système.

- Choisissez le point de restauration avant l’infection.

- Cliquez sur suivant et puis cliquez sur Oui pour restaurer votre système.