Qu’est-ce qu’un PUSSY Ransomware virus

Le ransomware connu sous le nom PUSSY Ransomware est classé comme une infection grave, en raison des dommages possibles qu’il pourrait causer. Vous ne l’avez probablement jamais rencontré auparavant, et comprendre ce qu’il fait peut être particulièrement surprenant. Les logiciels malveillants de chiffrement des données utilisent des algorithmes de cryptage puissants pour chiffrer les fichiers, et une fois qu’ils sont verrouillés, votre accès à ceux-ci sera empêché. Parce que le décryptage des fichiers n’est pas possible dans tous les cas, en plus de l’effort qu’il faut pour tout ramener à la normale, l’encodage de fichiers logiciel malveillant est considéré comme une infection très nuisible.

Vous avez la possibilité de payer des escrocs payants pour un décrypteur, mais ce n’est pas recommandé. Avant toute chose, payer ne garantira pas le décryptage des données. Gardez à l’esprit à qui vous avez affaire et ne vous attendez pas à ce que les escrocs se donnent la peine de vous donner un outil de décryptage lorsqu’ils ont la possibilité de simplement prendre votre argent. De plus, en payant, vous financeriez les projets (plus de données cryptant les logiciels malveillants et les logiciels malveillants) de ces escrocs. Voulez-vous vraiment être un partisan de l’activité criminelle? Les gens sont également de plus en plus attirés par l’ensemble de l’industrie parce que le nombre de personnes qui paient la rançon rend le cryptage des données des programmes malveillants très rentable. Les situations où vous pourriez perdre vos données peuvent se produire tout le temps, de sorte qu’un bien meilleur investissement peut être la sauvegarde. Si vous aviez une sauvegarde disponible, vous pouvez simplement éliminer PUSSY Ransomware puis restaurer des fichiers sans vous soucier de les perdre. Nous expliquerons les moyens de distribution des ransomwares et comment l’éviter dans le paragraphe suivant.

PUSSY Ransomware méthodes d’épandement

Un logiciel malveillant de cryptage de données pourrait infecter assez facilement, en utilisant fréquemment des méthodes telles que joindre des fichiers infectés à des e-mails, utiliser des kits d’exploitation et héberger des fichiers contaminés sur des plates-formes de téléchargement suspectes. Un grand nombre de ransomwares reposent sur l’ouverture hâtive des pièces jointes par les utilisateurs et n’ont pas besoin d’utiliser des moyens plus élaborés. Cependant, il existe des programmes malveillants d’encodage de données qui utilisent des méthodes plus élaborées. Les pirates écrivent un e-mail quelque peu persuasif, tout en utilisant le nom d’une entreprise ou d’une organisation bien connue, joignent le fichier infecté à l’e-mail et l’envoient. Les questions liées à l’argent sont un sujet fréquent dans ces courriels parce que les gens ont tendance à les prendre au sérieux et sont plus enclins à s’engager. Il est assez fréquent que vous voyiez de grands noms d’entreprises comme Amazon utilisés, par exemple, si Amazon envoyait un e-mail avec un reçu pour un achat que la personne ne se souvient pas avoir fait, elle n’attendrait pas pour ouvrir le fichier joint. Pour cette raison, vous devez faire attention à l’ouverture des e-mails et rechercher des indices qu’ils pourraient être malveillants. Vérifiez l’expéditeur pour vous assurer qu’il s’agit de quelqu’un que vous connaissez. Ne vous dépêchez pas d’ouvrir la pièce jointe simplement parce que l’expéditeur semble légitime, vous devez d’abord vérifier si l’adresse e-mail correspond à l’adresse e-mail réelle de l’expéditeur. Les erreurs de grammaire évidentes sont également un signe. Un autre indice significatif pourrait être votre nom non utilisé nulle part, si, disons que vous utilisez Amazon et qu’ils vous envoient un e-mail, ils n’utiliseraient pas de salutations typiques comme Cher client / membre / utilisateur, et inséreraient plutôt le nom que vous leur avez donné. L’infection peut également être faite en utilisant certaines vulnérabilités trouvées dans les logiciels informatiques. Les logiciels présentent des vulnérabilités qui peuvent être exploitées par des ransomwares, mais en général, elles sont corrigées lorsque le fournisseur en prend connaissance. Néanmoins, pour une raison ou une autre, tout le monde n’est pas prompt à installer une mise à jour. Il est crucial que vous installiez ces mises à jour, car si un point faible est suffisamment grave, les logiciels malveillants peuvent l’utiliser pour entrer. Si vous pensez que les notifications sur les mises à jour sont ennuyeuses, vous pouvez les configurer pour qu’elles s’installent automatiquement.

Que pouvez-vous faire à propos de vos fichiers

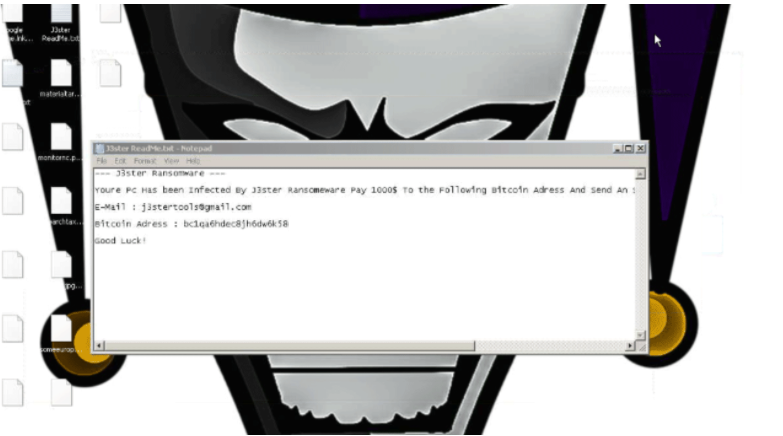

Les ransomwares ne ciblent pas tous les fichiers, seulement certains types, et lorsqu’ils sont trouvés, ils sont verrouillés presque en même temps. Si par hasard vous n’avez pas remarqué jusqu’à présent, lorsque vous êtes incapable d’ouvrir des fichiers, vous vous rendrez compte que quelque chose ne va pas. Recherchez les extensions de fichiers étranges ajoutées aux fichiers cryptés, elles devraient afficher le nom du ransomware. Malheureusement, les fichiers peuvent être cryptés en permanence si un algorithme de cryptage fort a été implémenté. Dans une note, les pirates vous diront qu’ils ont crypté vos fichiers et vous offriront un moyen de les restaurer. Ce que les escrocs vous recommanderont de faire, c’est d’acheter leur programme de décryptage payant et d’avertir que si vous utilisez une méthode différente, vous pourriez finir par endommager vos fichiers. Si le prix d’un outil de décryptage n’est pas spécifié, vous devrez contacter les criminels, généralement via l’adresse e-mail donnée pour voir combien et comment payer. Tout comme nous l’avons mentionné ci-dessus, nous ne pensons pas que payer la rançon soit une bonne idée. Lorsque l’une des autres options n’aide pas, ce n’est qu’à ce moment-là que vous devriez même envisager de vous conformer aux demandes. Il est également fort probable que vous veniez d’oublier que vous avez sauvegardé vos fichiers. Il est également possible qu’un décrypteur gratuit ait été développé. Un décrypteur peut être disponible gratuitement, si le ransomware a infecté de nombreux ordinateurs et les spécialistes des logiciels malveillants ont pu le décrypter. Considérez cette option et seulement lorsque vous êtes certain qu’il n’y a pas d’outil de décryptage gratuit, si vous pensez même à vous conformer aux exigences. Utiliser l’argent demandé pour une sauvegarde crédible peut faire plus de bien. Si la sauvegarde a été effectuée avant que l’infection ne prenne le relais, vous pouvez procéder à la récupération des données après avoir mis fin au PUSSY Ransomware virus. Maintenant que vous voyez à quel point ce type d’infection peut être nocif, essayez de l’esquiver autant que possible. Tenez-vous-en à des sources de téléchargement sûres, soyez vigilant lorsque vous traitez des fichiers joints à des e-mails et assurez-vous que le logiciel est mis à jour.

PUSSY Ransomware enlèvement

Ce serait une bonne idée d’obtenir un logiciel de suppression de logiciel malveillant car il sera nécessaire d’obtenir le fichier encodant le programme malveillant de votre appareil s’il est toujours dans votre système. Réparer manuellement le PUSSY Ransomware virus n’est pas un processus simple et pourrait entraîner d’autres dommages à votre ordinateur. L’utilisation d’un utilitaire anti-malware serait plus facile. Le logiciel vous aiderait non seulement à faire face à l’infection, mais il pourrait également empêcher des infections similaires d’entrer à l’avenir. Trouvez quel logiciel de suppression de logiciel malveillant correspond le mieux à ce dont vous avez besoin, installez-le et autorisez-le à effectuer une analyse de votre ordinateur afin d’identifier l’infection. Cependant, un logiciel anti-malware il n’est pas capable de décrypter vos fichiers. Lorsque votre système est exempt de l’infection, commencez à sauvegarder régulièrement vos données.

Offers

Télécharger outil de suppressionto scan for PUSSY RansomwareUse our recommended removal tool to scan for PUSSY Ransomware. Trial version of provides detection of computer threats like PUSSY Ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft examen détails WiperSoft est un outil de sécurité qui offre une sécurité en temps réel contre les menaces potentielles. De nos jours, beaucoup d’utilisateurs ont tendance à téléc ...

Télécharger|plus

Est MacKeeper un virus ?MacKeeper n’est pas un virus, ni est-ce une arnaque. Bien qu’il existe différentes opinions sur le programme sur Internet, beaucoup de ceux qui déteste tellement notoire ...

Télécharger|plus

Alors que les créateurs de MalwareBytes anti-malware n'ont pas été dans ce métier depuis longtemps, ils constituent pour elle avec leur approche enthousiaste. Statistique de ces sites comme CNET m ...

Télécharger|plus

Quick Menu

étape 1. Supprimer PUSSY Ransomware en Mode sans échec avec réseau.

Supprimer PUSSY Ransomware de Windows 7/Windows Vista/Windows XP

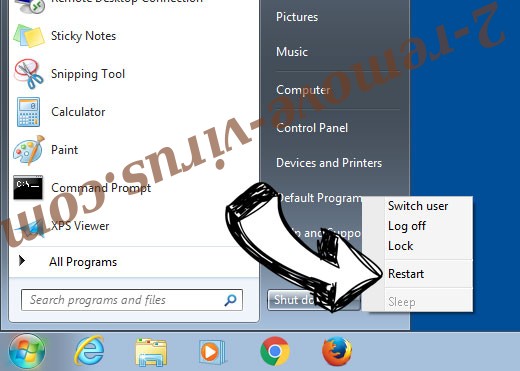

- Cliquez sur Démarrer et sélectionnez arrêter.

- Sélectionnez redémarrer, puis cliquez sur OK.

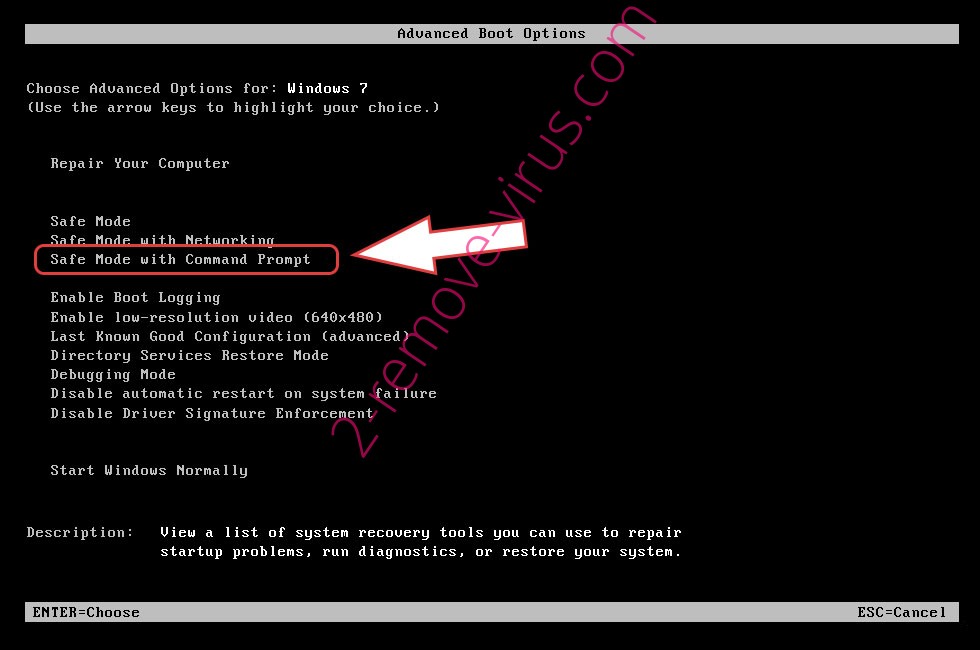

- Commencer à taper F8 au démarrage de votre PC de chargement.

- Sous Options de démarrage avancées, sélectionnez Mode sans échec avec réseau.

- Ouvrez votre navigateur et télécharger l’utilitaire anti-malware.

- Utilisez l’utilitaire supprimer PUSSY Ransomware

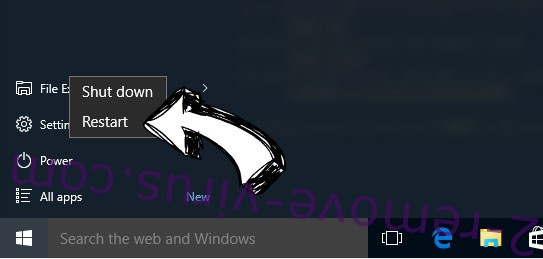

Supprimer PUSSY Ransomware de fenêtres 8/10

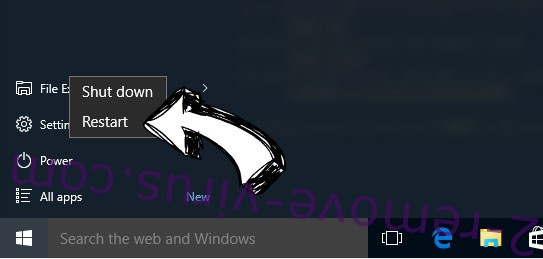

- Sur l’écran de connexion Windows, appuyez sur le bouton d’alimentation.

- Appuyez sur et maintenez Maj enfoncée et sélectionnez redémarrer.

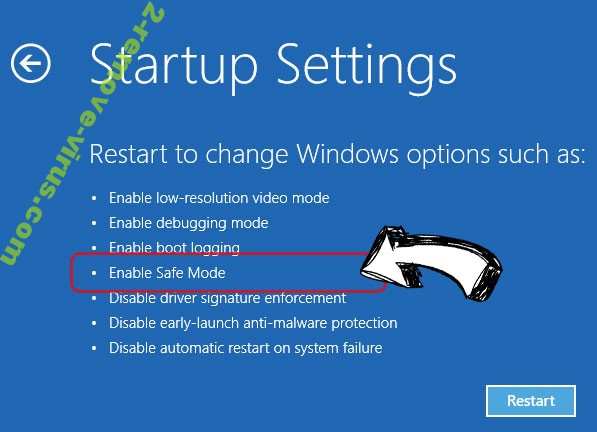

- Atteindre Troubleshoot → Advanced options → Start Settings.

- Choisissez Activer Mode sans échec ou Mode sans échec avec réseau sous paramètres de démarrage.

- Cliquez sur redémarrer.

- Ouvrez votre navigateur web et télécharger le malware remover.

- Le logiciel permet de supprimer PUSSY Ransomware

étape 2. Restaurez vos fichiers en utilisant la restauration du système

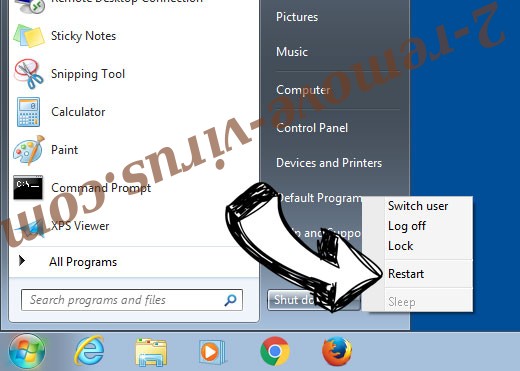

Suppression de PUSSY Ransomware dans Windows 7/Windows Vista/Windows XP

- Cliquez sur Démarrer et sélectionnez arrêt.

- Sélectionnez redémarrer et cliquez sur OK

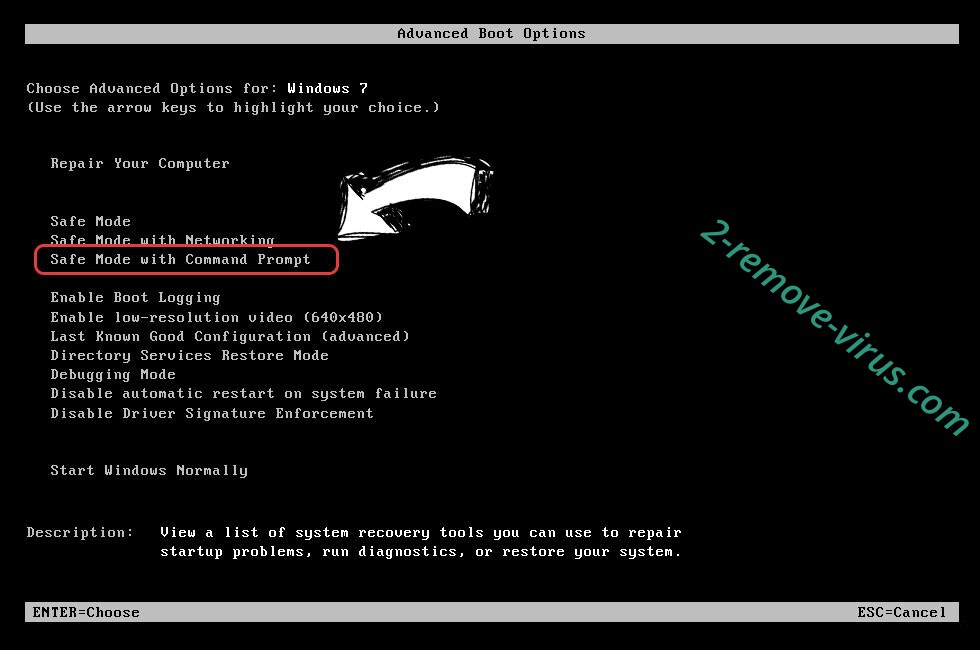

- Quand votre PC commence à charger, appuyez plusieurs fois sur F8 pour ouvrir les Options de démarrage avancées

- Choisissez ligne de commande dans la liste.

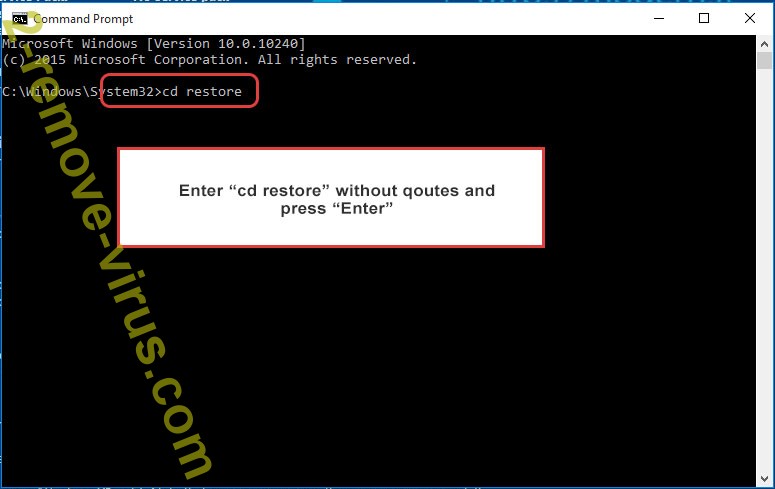

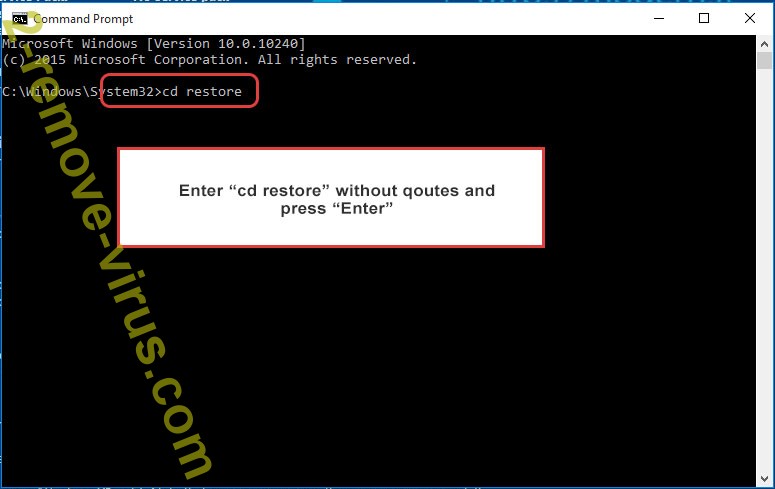

- Type de cd restore et appuyez sur entrée.

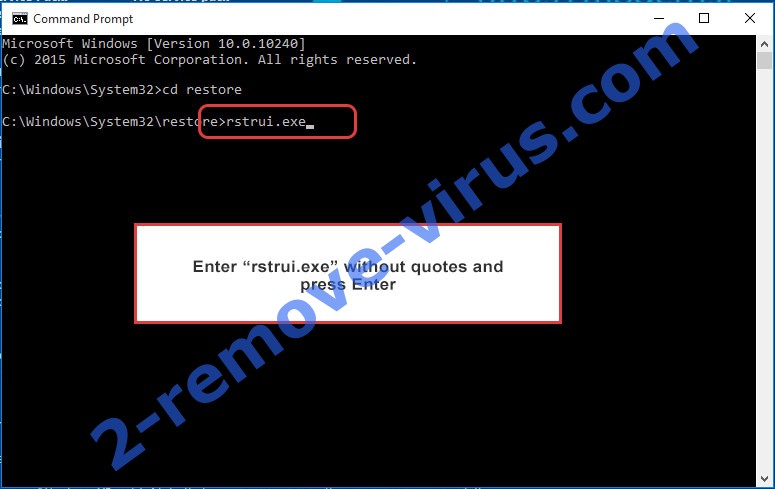

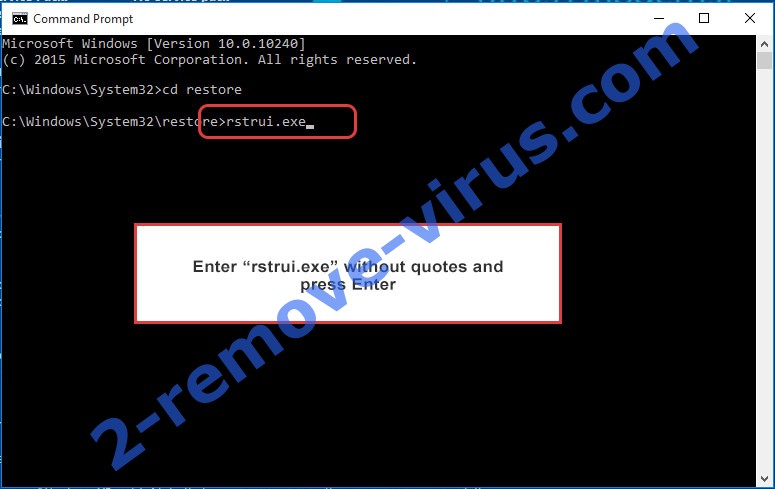

- Tapez rstrui.exe et appuyez sur entrée.

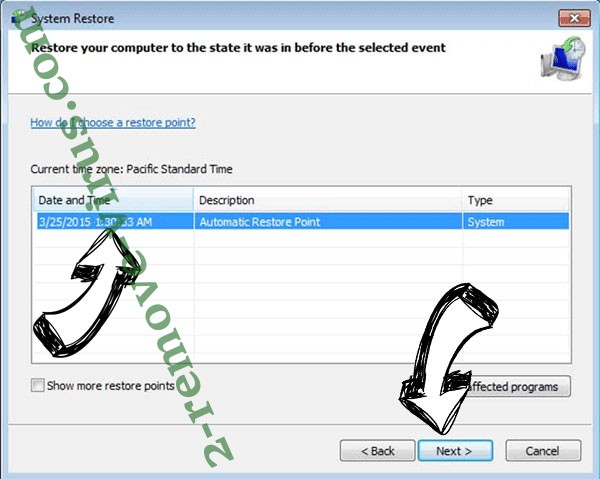

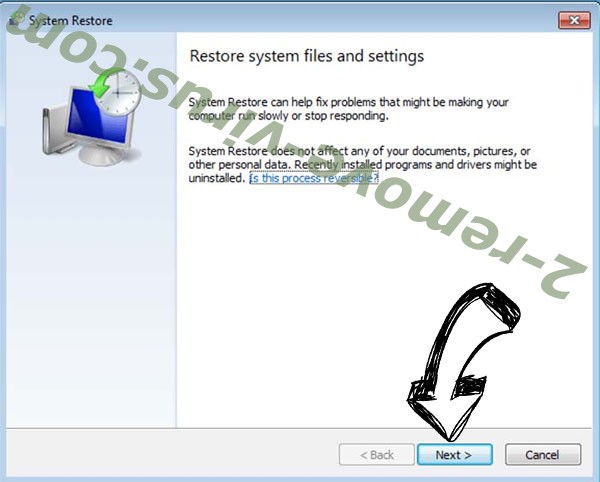

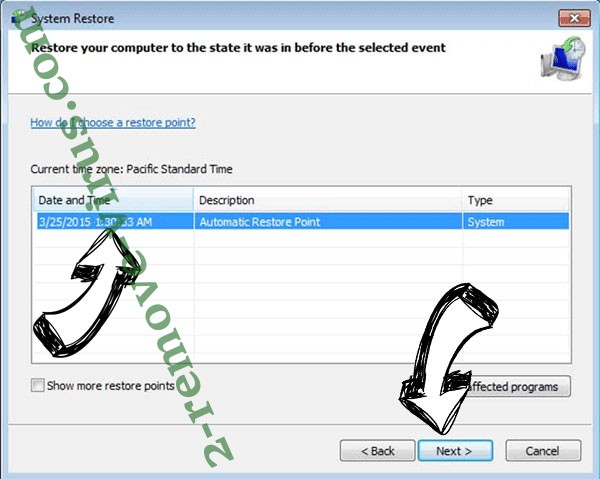

- Cliquez sur suivant dans la nouvelle fenêtre, puis sélectionnez le point de restauration avant l’infection.

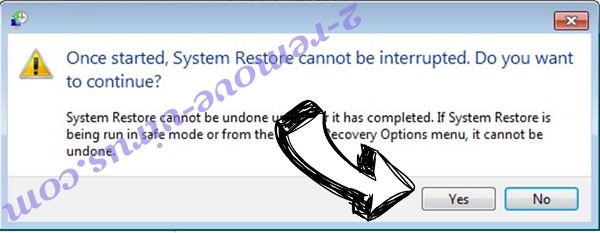

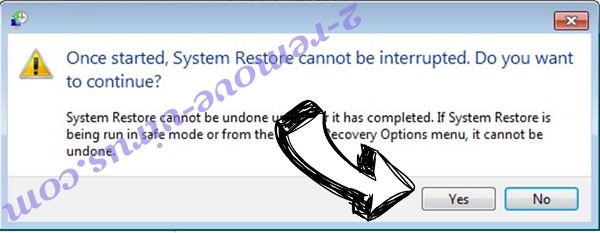

- Cliquez à nouveau sur suivant, puis cliquez sur Oui pour lancer la restauration du système.

Supprimer PUSSY Ransomware de fenêtres 8/10

- Cliquez sur le bouton d’alimentation sur l’écran de connexion Windows.

- Maintenez Maj et cliquez sur redémarrer.

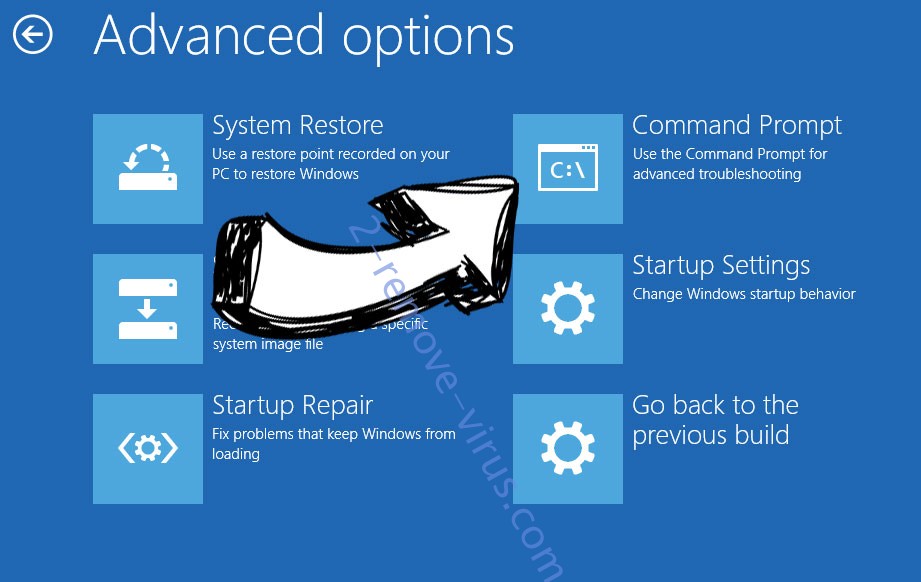

- Choisissez dépanner et allez dans les options avancées.

- Sélectionnez invite de commandes, puis cliquez sur redémarrer.

- Dans l’invite de commandes, entrée cd restore et appuyez sur entrée.

- Tapez dans rstrui.exe, puis appuyez à nouveau sur Enter.

- Cliquez sur suivant dans la nouvelle fenêtre restauration du système.

- Choisissez le point de restauration avant l’infection.

- Cliquez sur suivant et puis cliquez sur Oui pour restaurer votre système.