Le groupe Lazarus, le célèbre groupe de piratage ayant des liens avec le gouvernement nord-coréen, utiliserait un nouveau cadre multiplateforme sur les logiciels malveillants, baptisé MATA, pour cibler les réseaux d’entreprises du monde entier. Le groupe Lazarus a été actif pendant de nombreuses années, ils ont d’abord gagné l’attention du monde entier pour le piratage De Sony Films en 2014, puis pour être derrière l’attaque 2017 WannaCry ransomware. Mais ils ciblent les pays depuis bien plus longtemps que cela. Des organisations financières de pays comme l’Inde, le Mexique, la Corée du Sud, le Vietnam, le Chili ont été ciblées dans le passé, ainsi que les secteurs gouvernementaux, médiatiques et technologiques. Ce avancé MATA malware framework est le plus récent outil utilisé par Lazare pour cibler diverses entités.

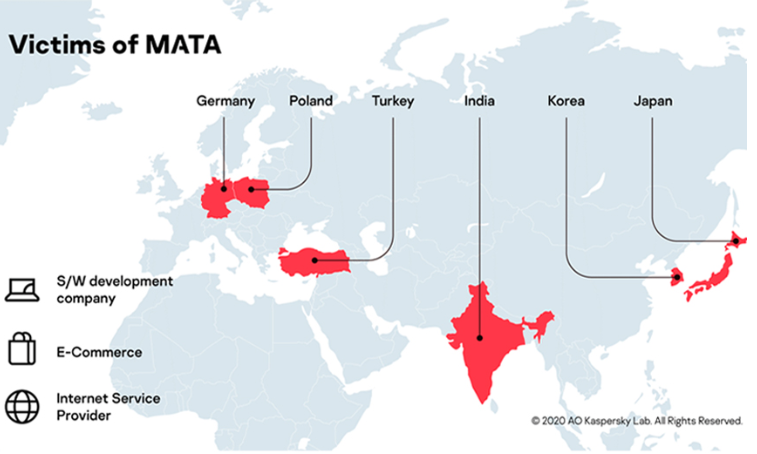

MATA a récemment été repéré par l’équipe de recherche et d’analyse mondiale de Kaspersky Lab, et il semble qu’il ait été utilisé pour attaquer des entreprises dans des pays comme l’Allemagne, la Pologne, la Turquie, l’Inde, la Corée et le Japon. Les entreprises ciblées comprennent un développement de logiciels et une société de commerce électronique, ainsi qu’un fournisseur de services Internet.

« Sur la base de notre télémétrie, nous avons pu identifier plusieurs victimes qui ont été infectées par le cadre MATA. L’infection n’est pas limitée à un territoire spécifique. Des victimes ont été enregistrées en Pologne, en Allemagne, en Turquie, en Corée, au Japon et en Inde. En outre, l’acteur a compromis les systèmes dans diverses industries, y compris une société de développement de logiciels, une société de commerce électronique et un fournisseur de services Internet », a déclaré Kaspersky.

MATA malware framework a été utilisé dans les tentatives de voler des bases de données clients

Le MATA malware framework dispose de nombreuses fonctionnalités qui peuvent effectuer une variété d’activités malveillantes différentes sur un appareil infecté, et peut cibler Windows, Linux, et les systèmes d’exploitation macOS. Lors de l’exécution d’une attaque, les acteurs malveillants peuvent utiliser MATA pour manipuler des fichiers et des processus système, injecter des DLL et créer des proxys HTTP.

Selon Kaspersky, qui a publié un vaste report article à ce sujet, des artefacts liés à MATA ont été utilisés pour la première fois vers avril 2018. Il a été utilisé de manière agressive pour infiltrer des entités corporatives partout dans le monde.

« Les premiers artefacts que nous avons trouvés concernant MATA ont été utilisés vers avril 2018. Après cela, l’acteur derrière ce cadre de logiciels malveillants avancés l’a utilisé agressivement pour infiltrer les entités d’entreprise à travers le monde », indique le rapport de Kaspersky.

Bien que les intentions complètes de Lazarus ne peuvent être devinés, il est assez clair que l’un de leurs intérêts est les bases de données des clients. Kaspersky a remarqué que dans un cas où MATA et ses plugins ont été déployés, les acteurs malveillants qui l’utilisent ont essayé de trouver la base de données de la victime et d’exécuter plusieurs requêtes de base de données pour voler la liste des clients, mais on ne sait pas si elles ont réussi. La distribution ransomware peut également être l’un de ses buts, car il a été utilisé pour infecter une victime avec ransomware VHD dans un cas particulier.

Kaspersky a lié MATA au groupe Lazarus basé sur des noms de fichiers orchestrateurs uniques qui ont également été remarqués dans les versions du cheval de Troie Manuscrypt, qui est connu pour être un outil utilisé par les pirates nord-coréens.

« De plus, MATA utilise des données de configuration globales, y compris un ID de session généré au hasard, des informations de version basées sur la date, un intervalle de sommeil et plusieurs adresses de serveur C2 et C2. Nous avons vu que l’une des variantes Manuscrypt (ab09f6a249ca88d1a036ee7a02cdd16) partage une structure de configuration similaire avec le cadre MATA », a ajouté Kaspersky.

Kaspersky prévoit que le malware évoluera à l’avenir.